windows C++ 异常调用栈简析

楔子

以win11 + vs2022运行VC++ 编译观察的结果。

如果安装了Visual Studio 2022,比如安装在D盘,则路径:

D:\Visual Studio\IDE\VC\Tools\MSVC\14.33.31629

下面包含了vcruntime.dll的源码,主要VC编译器和ntdll.dll 以及KernelBase.dll交互。

注:本篇不叙述正常的windows用户态和内核态异常处理,仅看用户态下偏角的运作方式。

代码

void main()

{

char* pStr = NULL;

try

{

throw pStr;

}

catch (char* s)

{

printf("Hello S");

}

getchar();

}

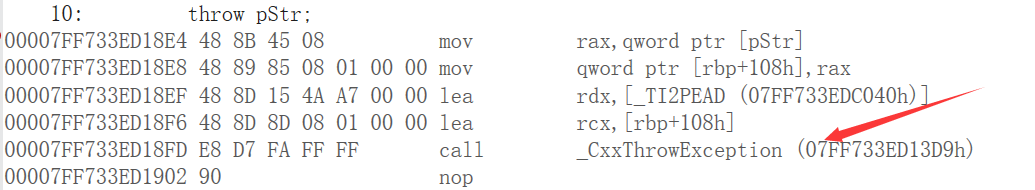

try里面抛出一个异常,异常调用堆栈如下

分析

红色箭头,throw抛出异常之后,调用了_CxxThrowException函数,这个函数刚好在vcruntime.dll里面。

_CxxThrowException函数源码在VS路径:

D:\Visual Studio\IDE\VC\Tools\MSVC\14.33.31629\crt\src\vcruntime\throw.cpp

extern "C" __declspec(noreturn) void __stdcall _CxxThrowException(

void *pExceptionObject, // The object thrown

_ThrowInfo *pThrowInfo // Everything we need to know about it

) {

//为了方便观看,此处省略一万字

RaiseException(EH_EXCEPTION_NUMBER, EXCEPTION_NONCONTINUABLE, _countof(parameters), parameters);

}

_CxxThrowException又调用了RaiseException函数。RaiseException函数会进入到内核里面分别调用如下:

ntdll.dll!KiUserExceptionDispatch-》

ntdll.dll!RtlDispatchException-》

ntdll.dll!RtlpExecuteHandlerForException-》

windows异常分为内核态和用户态处理过程,RtlpExecuteHandlerForException则刚好是用户态处理过程。这些过程过于复杂,此处为了避免无端枝节,不赘述。

RtlpExecuteHandlerForException是调用异常处理的函数,通俗点就是跳转到catch地址,然后执行catch后面的代码。

在VS2022里面,异常处理函数是__CxxFrameHandler4(此函数在vcruntime.dll里面)

源码在路径:

D:\Visual Studio\IDE\VC\Tools\MSVC\14.33.31629\crt\src\vcruntime\risctrnsctrl.cpp

__CxxFrameHandler4后面的调用函数是:

__CxxFrameHandler4-》

vcruntime140_1d.dll!__InternalCxxFrameHandler-》

vcruntime140_1d.dll!FindHandler-》

vcruntime140_1d.dll!CatchIt-》

vcruntime140_1d.dll!__FrameHandler4::UnwindNestedFrames-》

ntdll.dll!RtlUnwindEx-》

ntdll.dll!RtlGuardRestoreContext-》

ntdll.dll!RtlRestoreContext-》

ntdll.dll!RtlpExecuteHandlerForUnwind-》

vcruntime140_1d.dll!__CxxFrameHandler4-》

到了这里实际上已经接近完成了,但是实际上还远不止如此。如果再继续调用,会直接跳到函数

ntdll.dll!RcConsolidateFrames -》

vcruntime140_1d.dll!__FrameHandler4::CxxCallCatchBlock

从__CxxFrameHandler4到RcConsolidateFrames经历什么?会发现跟上面的对不上。堆栈也没有显示。

为此,还需要继续跟踪

汇编

为了能看到从__CxxFrameHandler4到RcConsolidateFrames经历什么,我们跟踪下汇编

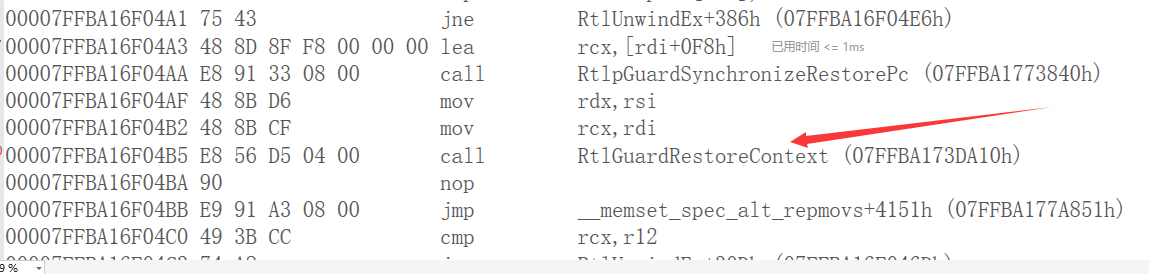

__CxxFrameHandler4调用了RtlGuardRestoreContext,继续单步F11,RtlGuardRestoreContext里面调用了函数RtlGuardRestoreContext

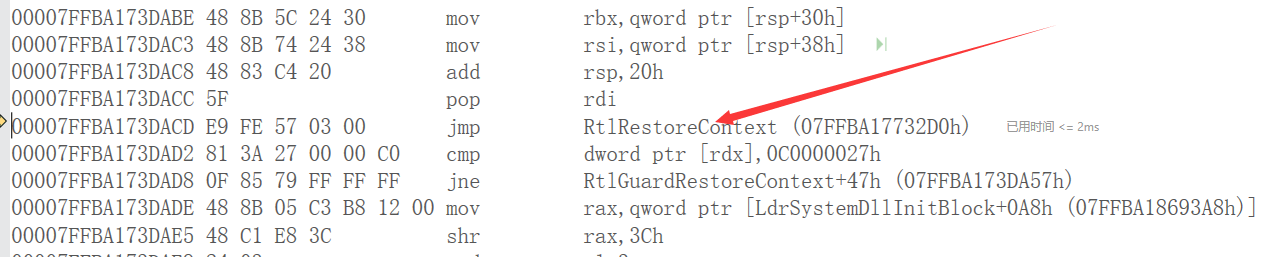

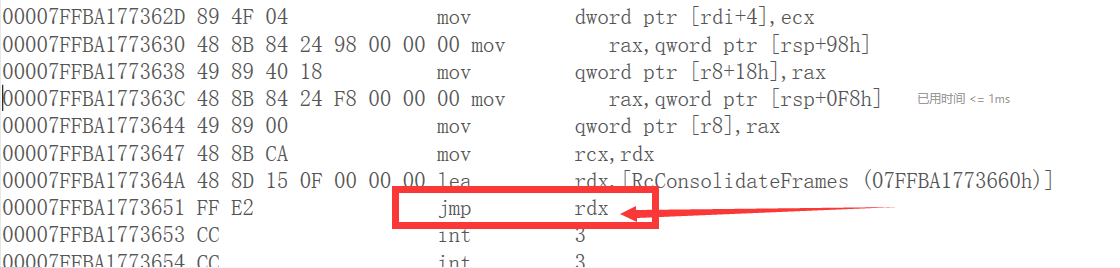

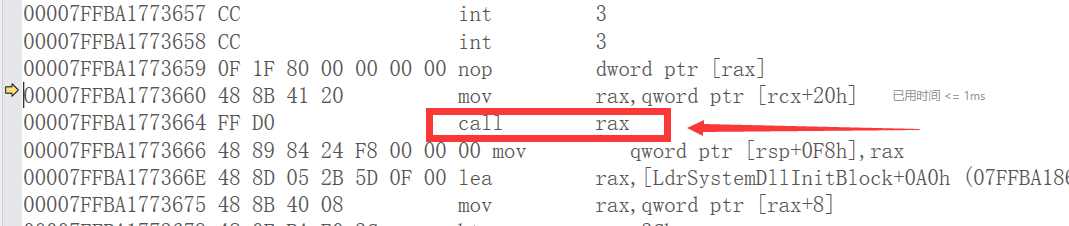

RtlGuardRestoreContext里面有个跳转指令jmp rdx。看下图:

jmp指令调到了如下

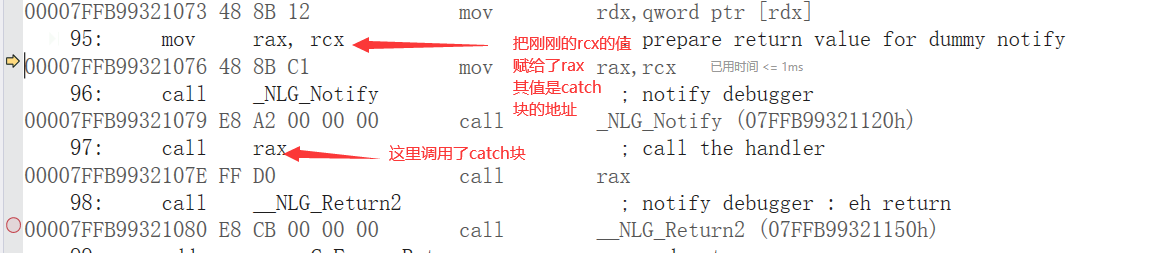

而call rax的rax就是CxxCallCatchBlock函数的地址。

因为RcConsolidateFrames函数是在ntdll.dll里面没有被开源,所以两次跳转(jmp 和 call 应该是这个函数里面所做的动作)

如此一来就对上上面的那个函数调用顺序(从上到下),但是还有一个问题,这个try里面抛出了异常,那么catch是何时被执行的呢?

Catch

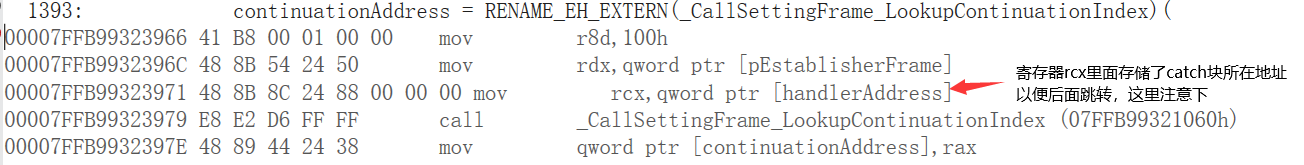

理顺了RcConsolidateFrames函数调用顺序,RcConsolidateFrames自己则调用了函数CxxCallCatchBlock。这个函数里面调用了catch处理异常。

CxxCallCatchBlock函数源码地址:

D:\Visual Studio\IDE\VC\Tools\MSVC\14.33.31629\crt\src\vcruntime\frame.cpp(1344行)

源码:

void * RENAME_EH_EXTERN(__FrameHandler4)::CxxCallCatchBlock(

EXCEPTION_RECORD *pExcept

)

{

//为了方便观看,此处省略一万行

continuationAddress = RENAME_EH_EXTERN(_CallSettingFrame_LookupContinuationIndex)

}

RENAME_EH_EXTERN(_CallSettingFrame_LookupContinuationIndex)

这段的原型是:

总结下:

堆栈的调用如下:

vcruntime140_1d.dll!__FrameHandler4::CxxCallCatchBlock

(jmp rdx)ntdll.dll!RcConsolidateFrames

ntdll.dll!RtlRestoreContext

ntdll.dll!RtlGuardRestoreContext

ntdll.dll!RtlUnwindEx

vcruntime140_1d.dll!__FrameHandler4::UnwindNestedFrames

vcruntime140_1d.dll!CatchIt

vcruntime140_1d.dll!FindHandler

vcruntime140_1d.dll!__InternalCxxFrameHandler

vcruntime140_1d.dll!__CxxFrameHandler4

ntdll.dll!RtlpExecuteHandlerForException()

ntdll.dll!RtlDispatchException

ntdll.dll!KiUserExceptionDispatch()

KernelBase.dll!RaiseException()

vcruntime140d.dll!_CxxThrowException

ConsoleApplication2.exe!main

作者:江湖评谈

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

windows C++ 异常调用栈简析的更多相关文章

- cocos2d-x安卓应用启动调用过程简析

调用org.cocos2dx.cpp.AppActivity AppActivity是位于proj.android/src下的开发者类(即开发者自定义的类),它继承自org.cocos2dx.lib. ...

- Windows下获取Dump文件以及进程下各线程调用栈的方法总结(转)

1. Dump文件的用途 Dump文件, 主要用于诊断一个进程的运行状态,尤其是碰到崩溃(Crash)或者挂起(hang)不响应时,需要分析它的工作状态. 除了平时常见的attach到这个进程, 分 ...

- 编写高质量代码改善C#程序的157个建议——建议70:避免在调用栈较低的位置记录异常

建议70:避免在调用栈较低的位置记录异常 并不是所有的异常都要被记录到日志,一类情况是异常发生的场景需要被记录,还有一类就是未被捕获的异常.未被捕获的异常通常被视为一个Bug,所以,对于它的记录,应该 ...

- 简析 .NET Core 构成体系

简析 .NET Core 构成体系 Roslyn 编译器 RyuJIT 编译器 CoreCLR & CoreRT CoreFX(.NET Core Libraries) .NET Core 代 ...

- [转载] Thrift原理简析(JAVA)

转载自http://shift-alt-ctrl.iteye.com/blog/1987416 Apache Thrift是一个跨语言的服务框架,本质上为RPC,同时具有序列化.发序列化机制:当我们开 ...

- JDK框架简析--java.lang包中的基础类库、基础数据类型

题记 JDK.Java Development Kit. 我们必须先认识到,JDK不过,不过一套Java基础类库而已,是Sun公司开发的基础类库,仅此而已,JDK本身和我们自行书写总结的类库,从技术含 ...

- 简析.NET Core 以及与 .NET Framework的关系

简析.NET Core 以及与 .NET Framework的关系 一 .NET 的 Framework 们 二 .NET Core的到来 1. Runtime 2. Unified BCL 3. W ...

- Java Annotation 及几个常用开源项目注解原理简析

PDF 版: Java Annotation.pdf, PPT 版:Java Annotation.pptx, Keynote 版:Java Annotation.key 一.Annotation 示 ...

- SpringMVC源码情操陶冶-DispatcherServlet简析(二)

承接前文SpringMVC源码情操陶冶-DispatcherServlet类简析(一),主要讲述初始化的操作,本文将简单介绍springmvc如何处理请求 DispatcherServlet#doDi ...

随机推荐

- 从零开始Blazor Server(4)--登录系统

说明 上一篇文章中我们添加了Cookie授权,可以跳转到登录页了.但是并没有完成登录,今天我们来完成它. 我们添加Cookie授权的时候也说了,这套跟MVC一模一样,所以我们登录也是跟MVC一模一样. ...

- 云存储?不依赖三方服务自己也可以搞,利用Docker来搭建分布式文件系统FastDfs

原文转载自「刘悦的技术博客」https://v3u.cn/a_id_78 对于文件存储来说,一般情况下简单的处理就是在Django配置文件中配置存储目录,按照规则对文件进行上传或者下载. 实际上,当文 ...

- Kettle需求场景复现

前置说明 遍历文件夹下的文件,读取所有的sheet页(指定的sheet)落库 读取execl文件和csv文件,获得文件中sheet/csv数据,进行落库,并增加字段实现更新: 如果execl中存在两个 ...

- Python 懂车帝口碑分爬虫

本文所有教程及源码.软件仅为技术研究.不涉及计算机信息系统功能的删除.修改.增加.干扰,更不会影响计算机信息系统的正常运行.不得将代码用于非法用途,如侵立删! Python 懂车帝口碑分爬虫 需求 懂 ...

- Http 前端向后端传递List参数

场景 在日常项目开发中,前端向后端传参时,可能会遇到需要传 List 类型的参数.比如批量删除时将多个 ID 以集合的形式传给后台. 前端传参 此时前端传参有两种方式: 1.多个同名 key key ...

- [题解]Balance

1.题目 POJ-1837 2.题目大意 一个天平上有一些钩子,现在有一些砝码.给出每个钩子到原点(姑且这么叫吧)的距离(-15 ~ 15,负数代表在左边,正数相反)以及砝码的重量(1 ~ 20),求 ...

- Mybatis简单入门--插入数据

1. 开发环境 IDE:IDEA 构建工具:maven4.0.0 MySQL版本:8.0.11. 记得创建好数据库 Mybatis版本:3.5.7 MySQL不同版本的注意事项 驱动类driver-c ...

- 一文搞懂EMAS Serverless小程序开发|电子书免费下载

>> 快来免费下载|电子书<五天玩转 EMAS Serverless> << 点击免费下载 <五天玩转 EMAS Serverless> EMAS Se ...

- 对Jmeter-基础线程组的一点解释

概述 线程组是一个测试计划的起点.测试计划中所有元件的运行都必须依托于线程组.每个线程组都会独立的运行测试计划,互不干扰 线程数 线程数在并发用户场景下表示用户数,比如100用户同时发起请求 线程数在 ...

- 如何给load average 退烧

故障现象:top - 14:02:56 up 250 days, 18:33, 7 users, load average: 142.92, 142.85, 142.80Tasks: 731 tota ...