如何让 Spring Security 「少管闲事」

记两种让 Spring Security「少管闲事」的方法。

遇到问题

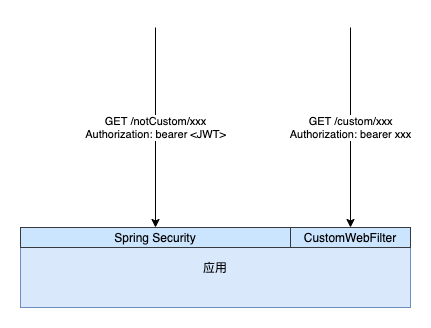

一个应用对外提供 Rest 接口,接口的访问认证通过 Spring Security OAuth2 控制,token 形式为 JWT。因为一些原因,某一特定路径前缀(假设为 /custom/)的接口需要使用另外一种自定义的认证方式,token 是一串无规则的随机字符串。两种认证方式的 token 都是在 Headers 里传递,形式都是 Authorization: bearer xxx。

所以当外部请求这个应用的接口时,情况示意如下:

这时,问题出现了。

我通过 WebSecurityConfigurerAdapter 配置 Spring Security 将 /custom/ 前缀的请求直接放行:

httpSecurity.authorizeRequests().regexMatchers("^(?!/custom/).*$").permitAll();

但请求 /custom/ 前缀的接口仍然被拦截,报了如下错误:

{

"error": "invalid_token",

"error_description": "Cannot convert access token to JSON"

}

分析问题

从错误提示首先可以通过检查排除掉 CustomWebFilter 的嫌疑,自定义认证方式的 token 不是 JSON 格式,它里面自然也不然尝试去将其转换成 JSON。

那推测问题出在 Spring Security 「多管闲事」,拦截了不该拦截的请求上。

经过一番面向搜索编程和源码调试,找到抛出以上错误信息的位置是在 JwtAccessTokenConverter.decode 方法里:

protected Map<String, Object> decode(String token) {

try {

// 下面这行会抛出异常

Jwt jwt = JwtHelper.decodeAndVerify(token, verifier);

// ... some code here

}

catch (Exception e) {

throw new InvalidTokenException("Cannot convert access token to JSON", e);

}

}

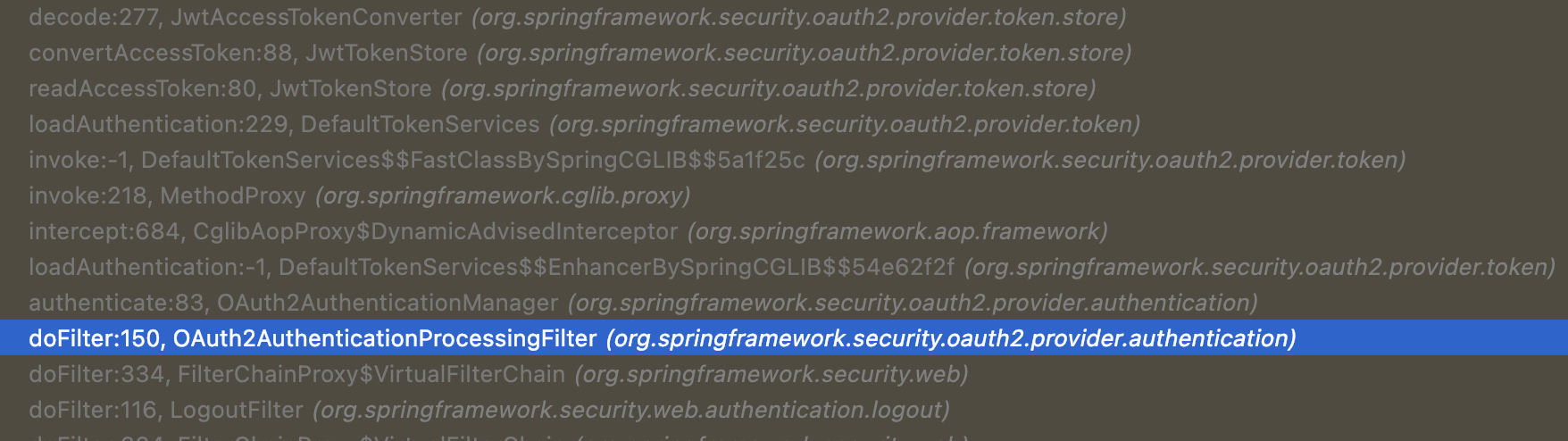

调用堆栈如下:

从调用的上下文可以看出(高亮那一行),执行逻辑在一个名为 OAuth2AuthenticationProcessingFilter 的 Filter 里,会尝试从请求中提取 Bearer Token,然后做一些处理(此处是 JWT 转换和校验等)。这个 Filter 是 ResourceServerSecurityConfigurer.configure 中初始化的,我们的应用同时也是作为一个 Spring Security OAuth2 Resource Server,从类名可以看出是对此的配置。

解决问题

找到了问题所在之后,经过自己的思考和同事间的讨论,得出了两种可行的解决方案。

方案一:让特定的请求跳过 OAuth2AuthenticationProcessingFilter

这个方案的思路是通过 AOP,在 OAuth2AuthenticationProcessingFilter.doFilter 方法执行前做个判断

- 如果请求路径是以

/custom/开头,就跳过该 Filter 继续往后执行; - 如果请求路径非

/custom/开头,正常执行。

关键代码示意:

@Aspect

@Component

public class AuthorizationHeaderAspect {

@Pointcut("execution(* org.springframework.security.oauth2.provider.authentication.OAuth2AuthenticationProcessingFilter.doFilter(..))")

public void securityOauth2DoFilter() {}

@Around("securityOauth2DoFilter()")

public void skipNotCustom(ProceedingJoinPoint joinPoint) throws Throwable {

Object[] args = joinPoint.getArgs();

if (args == null || args.length != 3 || !(args[0] instanceof HttpServletRequest && args[1] instanceof javax.servlet.ServletResponse && args[2] instanceof FilterChain)) {

joinPoint.proceed();

return;

}

HttpServletRequest request = (HttpServletRequest) args[0];

if (request.getRequestURI().startsWith("/custom/")) {

joinPoint.proceed();

} else {

((FilterChain) args[2]).doFilter((ServletRequest) args[0], (ServletResponse) args[1]);

}

}

}

方案二:调整 Filter 顺序

如果能让请求先到达我们自定义的 Filter,请求路径以 /custom/ 开头的,处理完自定义 token 校验等逻辑,然后将 Authorization Header 去掉(在 OAuth2AuthenticationProcessingFilter.doFilter 中,如果取不到 Bearer Token,不会抛异常),其它请求直接放行,也是一个可以达成目标的思路。

但现状是自定义的 Filter 默认是在 OAuth2AuthenticationProcessingFilter 后执行的,如何实现它们的执行顺序调整呢?

在我们前面找到的 OAuth2AuthenticationProcessingFilter 注册的地方,也就是 ResourceServerSecurityConfigurer.configure 方法里,我们可以看到 Filter 是通过以下这种写法添加的:

@Override

public void configure(HttpSecurity http) throws Exception {

// ... some code here

http

.authorizeRequests().expressionHandler(expressionHandler)

.and()

.addFilterBefore(resourcesServerFilter, AbstractPreAuthenticatedProcessingFilter.class)

.exceptionHandling()

.accessDeniedHandler(accessDeniedHandler)

.authenticationEntryPoint(authenticationEntryPoint);

}

核心方法是 HttpSecurity.addFilterBefore,说起 HttpSecurity,我们有印象啊……前面通过 WebSecurityConfigurerAdapter 来配置请求放行时入参是它,能否在那个时机将自定义 Filter 注册到 OAuth2AuthenticationProcessingFilter 之前呢?

我们将前面配置放行规则处的代码修改如下:

// ...

httpSecurity.authorizeRequests().registry.regexMatchers("^(?!/custom/).*$").permitAll()

.and()

.addFilterAfter(new CustomWebFilter(), X509AuthenticationFilter.class);

// ...

注: CustomWebFilter 改为直接 new 出来的,手动添加到 Security Filter Chain,不再自动注入到其它 Filter Chain。

为什么是将自定义 Filter 添加到 X509AuthenticationFilter.class 之后呢?可以参考 spring-security-config 包的 FilterComparator 里预置的 Filter 顺序来做决定,从前面的代码可知 OAuth2AuthenticationProcessingFilter 是添加到 AbstractPreAuthenticatedProcessingFilter.class 之前的,而在 FilterComparator 预置的顺序里,X509AuthenticationFilter.class 是在 AbstractPreAuthenticatedProcessingFilter.class 之前的,我们这样添加就足以确保自定义 Filter 在 OAuth2AuthenticationProcessingFilter 之前。

做了以上修改,自定义 Filter 已经在我们预期的位置了,那么我们在这个 Filter 里面,对请求路径以 /custom/ 开头的做必要处理,然后清空 Authorization Header 即可,关键代码示意如下:

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

HttpServletRequest request = (HttpServletRequest) servletRequest;

if (request.getServletPath().startsWith("/custom/")) {

// do something here

// ...

final String authorizationHeader = "Authorization";

HttpServletRequestWrapper requestWrapper = new HttpServletRequestWrapper((HttpServletRequest) servletRequest) {

@Override

public String getHeader(String name) {

if (authorizationHeader.equalsIgnoreCase(name)) {

return null;

}

return super.getHeader(name);

}

@Override

public Enumeration<String> getHeaders(String name) {

if (authorizationHeader.equalsIgnoreCase(name)) {

return new Vector<String>().elements();

}

return super.getHeaders(name);

}

};

filterChain.doFilter(requestWrapper, servletResponse);

} else {

filterChain.doFilter(servletRequest, servletResponse);

}

}

小结

经过尝试,两种方案都能满足需求,项目里最终使用了方案一,相信也还有其它的思路可以解决问题。

经过这一过程,也暴露出了对 Spring Security 的理解不够的问题,后续需要抽空做一些更深入的学习。

参考

如何让 Spring Security 「少管闲事」的更多相关文章

- 「快学springboot」集成Spring Security实现鉴权功能

Spring Security介绍 Spring Security是Spring全家桶中的处理身份和权限问题的一员.Spring Security可以根据使用者的需要定制相关的角色身份和身份所具有的权 ...

- 「性能提升」扩展 Spring Cache 支持多级缓存

为什么多级缓存 缓存的引入是现在大部分系统所必须考虑的 redis 作为常用中间件,虽然我们一般业务系统(毕竟业务量有限)不会遇到如下图 在随着 data-size 的增大和数据结构的复杂的造成性能下 ...

- 「新特性」Spring Boot 全局懒加载机制了解一下

关于延迟加载 在 Spring 中,默认情况下所有定的 bean 及其依赖项目都是在应用启动时创建容器上下文是被初始化的.测试代码如下: @Slf4j @Configuration public cl ...

- 不用 Spring Security 可否?试试这个小而美的安全框架

写在前面 在一款应用的整个生命周期,我们都会谈及该应用的数据安全问题.用户的合法性与数据的可见性是数据安全中非常重要的一部分.但是,一方面,不同的应用对于数据的合法性和可见性要求的维度与粒度都有所区别 ...

- 255.Spring Boot+Spring Security:使用md5加密

说明 (1)JDK版本:1.8 (2)Spring Boot 2.0.6 (3)Spring Security 5.0.9 (4)Spring Data JPA 2.0.11.RELEASE (5)h ...

- 256.Spring Boot+Spring Security: MD5是加密算法吗?

说明 (1)JDK版本:1.8 (2)Spring Boot 2.0.6 (3)Spring Security 5.0.9 (4)Spring Data JPA 2.0.11.RELEASE (5)h ...

- 214. Spring Security:概述

前言 在之前介绍过了Shiro之后,有好多粉丝问SpringSecurity在Spring Boot中怎么集成.这个系列我们就和大家分享下有关这方面的知识. 本节大纲 一.什么是SpringSecur ...

- 215.Spring Boot+Spring Security:初体验

[视频&交流平台] SpringBoot视频:http://t.cn/R3QepWG Spring Cloud视频:http://t.cn/R3QeRZc SpringBoot Shiro视频 ...

- 一分钟带你了解下Spring Security!

一.什么是Spring Security? Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架,它是用于保护基于Spring的应用程序的实际标准. Spring Secu ...

随机推荐

- mysql-centos8下安装

参考文章 1.下载安装包 客服端与服务端 依赖包 2.linux下检查是否安装 rpm -qa | grep -i mysql 安装过会显示软件名称,没安装过就是空的 3.安装包传到虚拟机 先需要把安 ...

- linux 实用指令时间日期类

linux 使用指令时间日期类 data 显示当前日期 基本语法 date 显示当前时间 date+%Y 显示当前年份 date+%m 显示当前月份 date+%d 显示当前是哪一天 date &qu ...

- absent, absolute, absorb

absent Absenteeism is a habitual [习惯性的] pattern of absence from a duty or obligation [职责] without go ...

- day9 图书设计项目

总路由层url from django.conf.urls import url from django.contrib import admin from app01 import views ur ...

- Flink(六)【ParameterTool类】

ParameterTool 工具类 object ParameterToolTest { def main(args: Array[String]): Unit = { val params: Par ...

- 零基础学习java------day10------带包编译,权限修饰符,内部类,调式,junitTest

0. 带包编译 解决使用notepad++编写的java类中如果有package的解决方案,如下代码 package com._51doit.test; class HelloWorld{ publ ...

- Apache2配置文件解读

每次碰到都不知道具体的作用,所以来分析一下 配置文件结构 apache2在启动的时候自动读取/etc/apache2/apache2.conf文件的配置信息,不同的配置项按功能分布在不同的文件中,然后 ...

- vim编码设置(转)

vim里面的编码主要跟三个参数有关:enc(encoding).fenc(fileencoding).fence(fileencodings) fenc是当前文件的编码,也就是说,一个在vim里面已经 ...

- FastJson简介

FastJson简介 首先,介绍一下fastjson.fastjson是由alibaba开源的一套json处理器.与其他json处理器(如Gson,Jackson等)和其他的Java对象序列化反序列化 ...

- 部署应用程序到Tomcat的webapps目录

一.方法如下 1.通过MyEclipse上方工具栏Manage Deployments,依次选择项目和服务器: 2.通过右击项目Export,生成war包到webapps中: 3.复制项目WebRoo ...