适合新手的160个creakme(一)

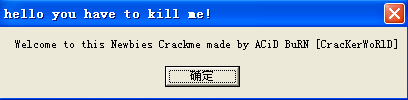

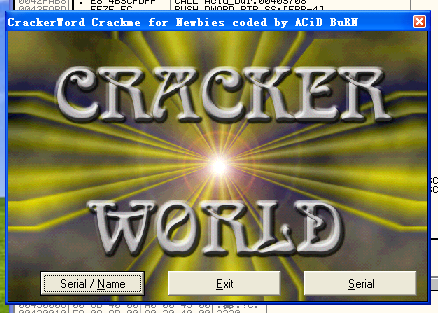

先跑一下

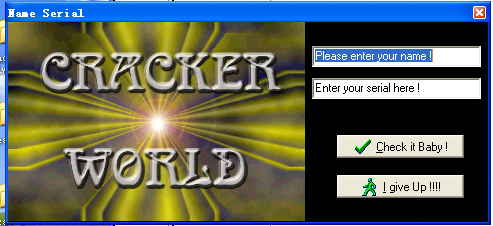

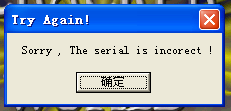

直接使用这个字符串去check,发现提示信息有关键字符串

CODE:0042FB80 00000021 C Sorry , The serial is incorect !

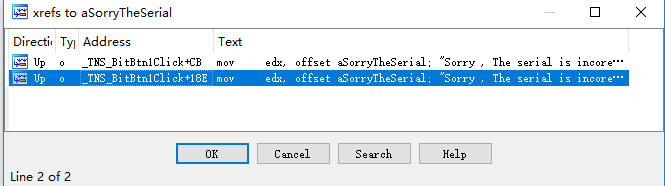

找到这个字符串的引用,有两个

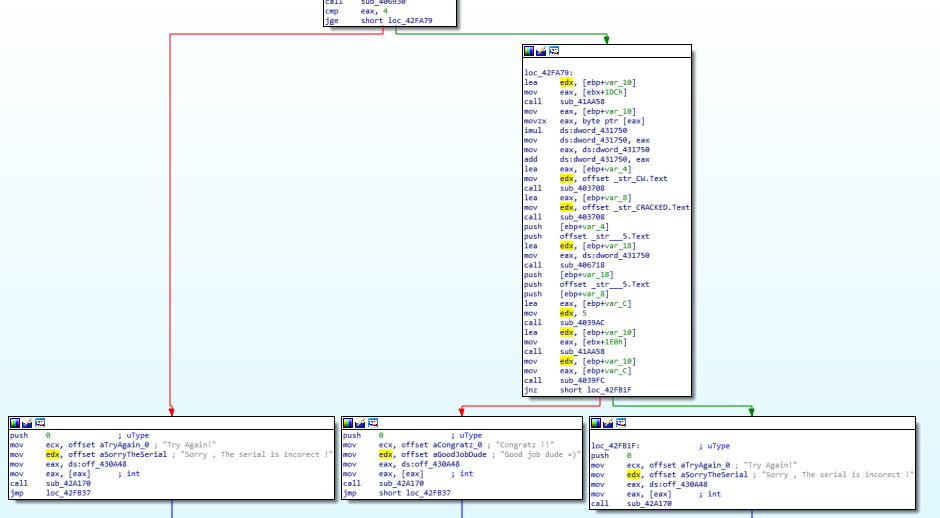

跟下去发现这两个字符串都在一个函数中,最下面的3个框中左右都是错误,中间是对的,所以核心就在最上层和中间的这段代码

下面看看这段代码,直接在ollydbg中暂停,查看参数和返回值等信息

CODE:0042F998 push ebp

CODE:0042F999 mov ebp, esp

CODE:0042F99B xor ecx, ecx

CODE:0042F99D push ecx

CODE:0042F99E push ecx

CODE:0042F99F push ecx

CODE:0042F9A0 push ecx

CODE:0042F9A1 push ecx

CODE:0042F9A2 push ecx

CODE:0042F9A3 push ebx

CODE:0042F9A4 push esi

CODE:0042F9A5 mov ebx, eax

CODE:0042F9A7 xor eax, eax

CODE:0042F9A9 push ebp

CODE:0042F9AA push offset loc_42FB67

CODE:0042F9AF push dword ptr fs:[eax]

CODE:0042F9B2 mov fs:[eax], esp

CODE:0042F9B5 mov ds:dword_431750, 29h

CODE:0042F9BF lea edx, [ebp+var_10]

CODE:0042F9C2 mov eax, [ebx+1DCh]

CODE:0042F9C8 call sub_41AA58 ;这个函数返回18

CODE:0042F9CD mov eax, [ebp+var_10] ;这里取得了用户名字符串

CODE:0042F9D0 call sub_403AB0 ;以用户名作为参数,调用sub_403AB0,这是一个判断用户名是不是空的函数

CODE:0042F9D5 mov ds:dword_43176C, eax ;将结果存放在固定位置,后面的第一个关键判断使用这个字符串

CODE:0042F9DA lea edx, [ebp+var_10]

CODE:0042F9DD mov eax, [ebx+1DCh]

CODE:0042F9E3 call sub_41AA58

CODE:0042F9E8 mov eax, [ebp+var_10]

CODE:0042F9EB movzx eax, byte ptr [eax]

CODE:0042F9EE mov esi, eax

CODE:0042F9F0 shl esi,

CODE:0042F9F3 sub esi, eax

CODE:0042F9F5 lea edx, [ebp+var_14]

CODE:0042F9F8 mov eax, [ebx+1DCh]

CODE:0042F9FE call sub_41AA58

CODE:0042FA03 mov eax, [ebp+var_14]

CODE:0042FA06 movzx eax, byte ptr [eax+]

CODE:0042FA0A shl eax,

CODE:0042FA0D add esi, eax

CODE:0042FA0F mov ds:dword_431754, esi

CODE:0042FA15 lea edx, [ebp+var_10]

CODE:0042FA18 mov eax, [ebx+1DCh]

CODE:0042FA1E call sub_41AA58

CODE:0042FA23 mov eax, [ebp+var_10]

CODE:0042FA26 movzx eax, byte ptr [eax+]

CODE:0042FA2A imul esi, eax, 0Bh

CODE:0042FA2D lea edx, [ebp+var_14]

CODE:0042FA30 mov eax, [ebx+1DCh]

CODE:0042FA36 call sub_41AA58

CODE:0042FA3B mov eax, [ebp+var_14]

CODE:0042FA3E movzx eax, byte ptr [eax+]

CODE:0042FA42 imul eax, 0Eh

CODE:0042FA45 add esi, eax

CODE:0042FA47 mov ds:dword_431758, esi

CODE:0042FA4D mov eax, ds:dword_43176C

CODE:0042FA52 call sub_406930 ;以用户名作为参数调用

CODE:0042FA57 cmp eax,

CODE:0042FA5A jge short loc_42FA79 ;第一个关键判断

CODE:0042FA5C push ; uType

CODE:0042FA5E mov ecx, offset aTryAgain_0 ; "Try Again!"

CODE:0042FA63 mov edx, offset aSorryTheSerial ; "Sorry , The serial is incorect !"

CODE:0042FA68 mov eax, ds:off_430A48

CODE:0042FA6D mov eax, [eax] ; int

CODE:0042FA6F call sub_42A170

CODE:0042FA74 jmp loc_42FB37

CODE:0042FA79 ; ---------------------------------------------------------------------------

CODE:0042FA79

CODE:0042FA79 loc_42FA79: ; CODE XREF: _TNS_BitBtn1Click+C2↑j

CODE:0042FA79 lea edx, [ebp+var_10]

CODE:0042FA7C mov eax, [ebx+1DCh]

CODE:0042FA82 call sub_41AA58

CODE:0042FA87 mov eax, [ebp+var_10] ;取字符串

CODE:0042FA8A movzx eax, byte ptr [eax] ;取出字符串的第一个地址

CODE:0042FA8D imul ds:dword_431750 ;前面将这个位置赋值成了0x29

CODE:0042FA93 mov ds:dword_431750, eax ;将第一个字符乘以0x29

CODE:0042FA98 mov eax, ds:dword_431750

CODE:0042FA9D add ds:dword_431750, eax ;这里应该相当于乘以2了

CODE:0042FAA3 lea eax, [ebp+var_4] ;将这个字符串的地址放到局部变量中

CODE:0042FAA6 mov edx, offset _str_CW.Text

CODE:0042FAAB call sub_403708 ;以字符串CW作为第二参数

CODE:0042FAB0 lea eax, [ebp+var_8] ;同上,将字符串地址放入局部变量

CODE:0042FAB3 mov edx, offset _str_CRACKED.Text

CODE:0042FAB8 call sub_403708 ;以字符串CRACKED作为第二参数

CODE:0042FABD push [ebp+var_4] ;push了CW

CODE:0042FAC0 push offset _str___5.Text ;push了又一个字符串

CODE:0042FAC5 lea edx, [ebp+var_18] ;这里是局部变量

CODE:0042FAC8 mov eax, ds:dword_431750 ;这里是用户名第一个字符串经过运算之后的结果

CODE:0042FACD call sub_406718 ;这里又对第一个字符串的运行结果再次进行一个运算

CODE:0042FAD2 push [ebp+var_18] ;将第二次运算结果放入var_18中,这里入栈了

CODE:0042FAD5 push offset _str___5.Text ;应该也是参数

CODE:0042FADA push [ebp+var_8]

CODE:0042FADD lea eax, [ebp+var_C]

CODE:0042FAE0 mov edx,

CODE:0042FAE5 call sub_4039AC ;关键函数了,第一个参数是var_C,第二个是5,后面3个参数依次是前面push的内容

CODE:0042FAEA lea edx, [ebp+var_10]

CODE:0042FAED mov eax, [ebx+1E0h]

CODE:0042FAF3 call sub_41AA58 ;这个函数读取了序列码的地址,然后返给var_10中作为下一个函数的参数

CODE:0042FAF8 mov edx, [ebp+var_10] ;第二个参数是序列码字符串

CODE:0042FAFB mov eax, [ebp+var_C] ;第一个参数是var_C,也是字符串

CODE:0042FAFE call sub_4039FC ;要求这个函数返回0

CODE:0042FB03 jnz short loc_42FB1F

CODE:0042FB05 push ; uType

CODE:0042FB07 mov ecx, offset aCongratz_0 ; "Congratz !!"

CODE:0042FB0C mov edx, offset aGoodJobDude ; "Good job dude =)"

CODE:0042FB11 mov eax, ds:off_430A48

CODE:0042FB16 mov eax, [eax] ; int

CODE:0042FB18 call sub_42A170

CODE:0042FB1D jmp short loc_42FB37

CODE:0042FB1F ; ---------------------------------------------------------------------------

CODE:0042FB1F

CODE:0042FB1F loc_42FB1F: ; CODE XREF: _TNS_BitBtn1Click+16B↑j

CODE:0042FB1F push ; uType

CODE:0042FB21 mov ecx, offset aTryAgain_0 ; "Try Again!"

CODE:0042FB26 mov edx, offset aSorryTheSerial ; "Sorry , The serial is incorect !"

CODE:0042FB2B mov eax, ds:off_430A48

CODE:0042FB30 mov eax, [eax] ; int

CODE:0042FB32 call sub_42A170

直接以默认的方式去运行,在ollydbg中看各个函数调用的参数和返回情况

在sub_406930处,传入用户名字符串,然后返回-2-(-1-length),也就是length-1,这里的length包括了'\0'字符,也就是说,最后这个函数的返回位用户名的字符串长度,最后结果为0x19,所以第一个条件判断为字符串长度大于4。这里已经符合了

然后是loc_42FA79处的函数,这个函数最后的跳转步骤在sub_4039FC处,要求这个函数返回0,而这个函数参数有两个,第一个参数是CW-6560-CRACKED,第二参数为序列码。所以这里猜测应该是根据用户名生成了6560这个字符串,和CW和CRACKED进行拼接,然后在这里进行最后一步的判断

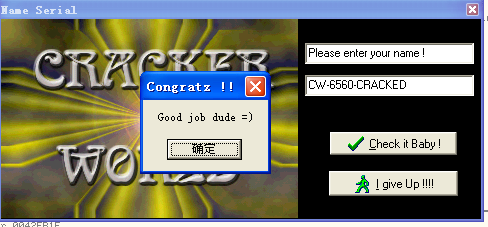

从0042FA79开始,对汇编码进行了简要分析,这段可以直接在ollydbg中看各个函数的参数,结果以及栈的变化,可以大致猜出sub_4039AC应该是字符串拼接函数,而关键点的函数应该是一个字符串相对的判断函数。然后直接在序列码中输入CW-6560-CRACKED,发现果然正确,而6560这个值就是根据用户名字符串第一个字符乘以0x29再成2得到的,上文中没有分析的函数就是用来做字符串拼接(6560这个值在跟踪函数的过程中也会被放入到栈上,所以只需要用ollydbg跟踪调试每一步的变化就很容易得出结果了)

最后就OK了

适合新手的160个creakme(一)的更多相关文章

- 适合新手的160个creakme(四)

这题没有什么特殊字符串,Delphi写的,使用DeDeDark分析一下,找到几个特殊的事件 一个是KeyUp 一个是chkcode 还有就是中间区域的单击或是双击事件 直接跟进去这几个函数,然后找比较 ...

- 适合新手的160个creakme(三)

先跑一下,这个程序应该是有定时器,多久之后自动开启,测试一下输入,序列号以字母方式输入会出现类型不匹配,之后程序自动退出 但是如果以数字方式输入序列号,则会出现,Try Again,所以这里序列号应该 ...

- 适合新手的160个creakme(二)

先跑一下,然后找出关键字符串 关键字符串是You Get Wrong和Try Again,不过IDA好像识别不出来这个字符串,在Ollydbg中右键Search For,寻找所有字符串,可以找到这些字 ...

- JavaSwing仿QQ登录界面,注释完善,适合新手学习

使用说明: 这是一个java做的仿制QQ登录界面,界面仅使用一个类, JDK版本为jdk-11 素材包的名字为:素材(下载)请在项目中新建一个名字为“素材”的文件夹. 素材: https://pan. ...

- 最适合和最不适合新手使用的几款 Linux 发行版

大多数知名的Linux发行版都属于"比较容易使用"这一类.一些观察人士可能会驳斥这个观点,但事实上,说到Linux,大多数并非从事IT或软件开发工作的人会被最容易的使用体验所吸引. ...

- python环境搭建-requests的简单安装(适合新手)

安装完python之后,一定要记住安装后的路径.这是我当前的路径. 下面是requests的安装步骤: 我们这里直接用pip安装(这样比较适合新手),新版python自带pip,python3.6.1 ...

- 关于富文本编辑器ueditor(jsp版)上传文件到阿里云OSS的简单实例,适合新手

关于富文本编辑器ueditor(jsp版)上传文件到阿里云OSS的简单实例,适合新手 本人菜鸟一枚,最近公司有需求要用到富文本编辑器,我选择的是百度的ueditor富文本编辑器,闲话不多说,进入正 ...

- 适合新手小白的UI学习路线完整版

UI设计是很多年轻人活着想转行学习的人的新职业目标,越来越多的人看到UI设计良好的就业发展前景,纷纷投入到UI设计的大军中来,想学习UI设计,很多小白并不知道从何开始学起,用什么样的方法去学习,所以今 ...

- 适合新手的web开发环境

学习web开发,环境搭建是必不可少的一个环节.你可以使用wamp一键安装包,或者使用sae.bae.gae这种PaaS平台来部署,或者安装*nix系统在本地部署. 对于一个希望体验LAMP式建站的新手 ...

随机推荐

- CF1214D

CF1214D 题意: 给你一个 $ n \times m $ 的矩阵,求最少用多少个障碍,将 $ (1,1) $ 到 $ (n,m) $ 的路径堵死. 题意: 因为可以将起点两边堵死,所以答案最多是 ...

- 牛顿法与拟牛顿法(五) L-BFGS 算法

转自 https://blog.csdn.net/itplus/article/details/21897715

- [Oracle]关于回滚段的一些转贴摘录

ORACLE 回滚段 回滚段概述 回滚段用于存放数据修改之前的值(包括数据修改之前的位置和值).回滚段的头部包含正在使用的该回滚段事务的信息.一个事务只能使用一个回滚段来存放它的回滚信息,而一个回滚段 ...

- LightGBM两种使用方式

原生形式使用lightgbm(import lightgbm as lgb) import lightgbm as lgb from sklearn.metrics import mean_squar ...

- SQL-W3School-高级:SQL CREATE INDEX 语句

ylbtech-SQL-W3School-高级:SQL CREATE INDEX 语句 1.返回顶部 1. CREATE INDEX 语句用于在表中创建索引. 在不读取整个表的情况下,索引使数据库应用 ...

- 超详细MySQL安装及基本使用教程

一.下载MySQL 首先,去数据库的官网http://www.mysql.com下载MySQL. 点击进入后的首页如下: 然后点击downloads,community,选择MySQL Commun ...

- ubuntu 安装百度云客户端

下载地址:http://pan.baidu.com/download 如果没有安装alien,安装 luo@luo-ThinkPad-W540:~$sudo apt-get install alien ...

- Spark2.0协同过滤与ALS算法介绍

ALS矩阵分解 一个 的打分矩阵 A 可以用两个小矩阵和的乘积来近似,描述一个人的喜好经常是在一个抽象的低维空间上进行的,并不需要把其喜欢的事物一一列出.再抽象一些,把人们的喜好和电影的特征都投到这个 ...

- linux简单命令7--管道符和通配符

”&&“和管道符“|”不一样. ---------------------------------------------------------通配符---------------- ...

- JAVA 基础编程练习题44 【程序 44 偶数的素数和】

44 [程序 44 偶数的素数和] 题目:一个偶数总能表示为两个素数之和. package cskaoyan; public class cskaoyan44 { @org.junit.Test pu ...