实验吧逆向catalyst-system Writeup

下载之后查看知道为ELF文件,linux中执行之后发现很慢;

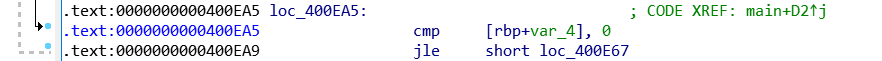

拖入ida中查看发现有循环调用 sleep 函数:

这是已经改过了,edit -> patch program -> change byte 修改一下比较参数可以去除等待时间,总共去除两处;

运行之后发现是输入 username 和 passsword 的方式;

那么问题就在两者上面了。

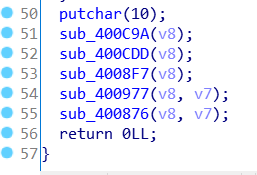

反编译之后查看源码,v8对应username, v7为password.

点进第一个函数,在 return 中是对用户名的判断,易推断出用户名为 12 位长度( 0b1100 );

再看第二个函数,也是对用户名进行判断:

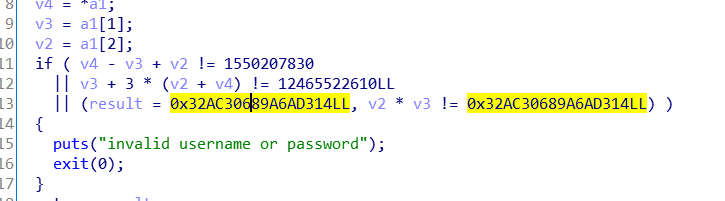

关于v4, v3, v2 的赋值,切到对应汇编代码处看出以4个子节为一个 Int 进行赋值;之后就是一个三元一次方程,可以得到用户名;

要注意用户名的顺序因为文件是小端序的,所以为 "catalyst_ceo";

第三个函数也是验证用户名正确性;

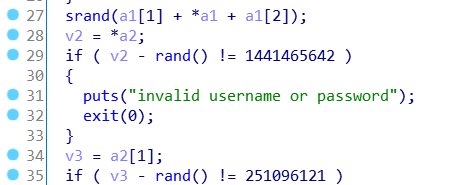

第四个函数,是对密码的验证,由此可以反推出密码;

srand((unsigned int) seed)是C语言中的一个随机数发生器初始化函数,而种子则为用户名所对应的三个 int 值之和,因为种子为定值,所以rand()产生的随机数序列是不变的;之后写CPP文件得出随机值,linux中运行得到10个随机序列(Linux中返回最大32位随机值,而 Windows 最大为16位),还要注意右边比较值有正负之分,得到总共10个与密码相关的数字,这时再注意到每一个 vx 值都为 Int 型,相当于 4 个char型;

在这里由用户名和密码就可以获得 flag 了,密码每四个逆序排列;

Welcome to Catalyst systems

Loading.

Username: catalyst_ceo

Password: sLSVpQ4vK3cGWyW86AiZhggwLHBjmx9CRspVGggj

Logging in.

your flag is: ALEXCTF{1_t41d_y0u_y0u_ar3__gr34t__reverser__s33}

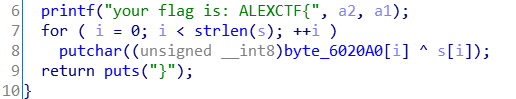

最后一个函数是flag生成:

s为密码串,总共为10*4 = 40 个字符;

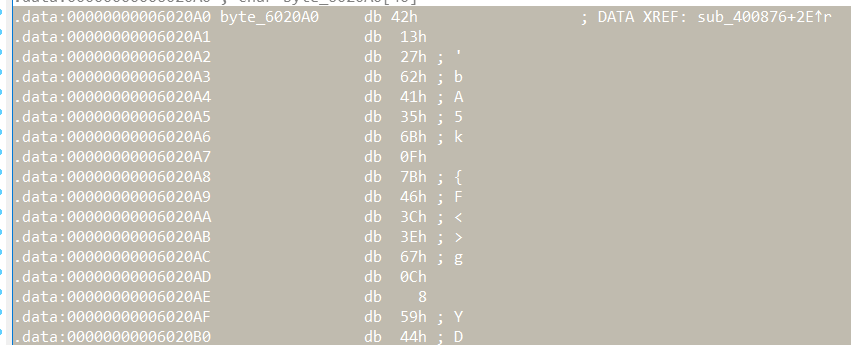

双击byte_6020A0 数据处,刚好40个字符与得到的字符进行异或;

选中数据,edit -> extractdata 得到数组;

注意因为程序为小端序,所以最后每四个字符逆序异或;

_cmp = [

1441465642,

251096121,

-870437532,

-944322827,

647240698,

638382323,

282381039,

-966334428,

-58112612,

605226810

]

_rand = [

0x684749,

0x673ce537,

0x7b4505e7,

0x70a0b262,

0x33d5253c,

0x515a7675,

0x596d7d5d,

0x7cd29049,

0x59e72db6,

0x4654600d

] _xor = [

0x42, 0x13, 0x27, 0x62, 0x41, 0x35, 0x6B, 0x0F, 0x7B, 0x46,

0x3C, 0x3E, 0x67, 0x0C, 0x08, 0x59, 0x44, 0x72, 0x36, 0x05,

0x0F, 0x15, 0x54, 0x43, 0x38, 0x17, 0x1D, 0x18, 0x08, 0x0E,

0x5C, 0x31, 0x21, 0x16, 0x02, 0x09, 0x18, 0x14, 0x54, 0x59

] p = 0

L = b'' for i in range(10):

tmp = hex(_cmp[i] + _rand[i])[2:]

# print(tmp)

while tmp:

L += bytes([int(tmp[:2], base=16) ^ _xor[p//4*4 + 3-p%4]])

tmp = tmp[2:]

p += 1 LL = b''

while L:

LL += L[:4][::-1]

L = L[4:]

print(LL)

得到flag:ALEXCTF{1_t41d_y0u_y0u_ar3__gr34t__reverser__s33}

实验吧逆向catalyst-system Writeup的更多相关文章

- 20155210 实验一 逆向与Bof基础

20155210 实验一 逆向与Bof基础 实验内容 1.直接修改程序机器指令,改变程序执行流程 下载目标文件pwn1,反汇编 利用objdump -d pwn1对pwn1进行反汇编 得到: 8048 ...

- 20145237 实验一 逆向与Bof基础

20145237 实验一 逆向与Bof基础 1.直接修改程序机器指令,改变程序执行流程 此次实验是下载老师传给我们的一个名为pwn1的文件. 首先,用 objdump -d pwn1 对pwn1进行反 ...

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

20155201 李卓雯 <网络对抗技术>实验一 逆向及Bof基础 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,f ...

- 20155216 实验一 逆向与Bof基础

实验一 逆向与Bof基础 一.直接修改程序机器指令,改变程序执行流程 使用 objdump -d pwn1 对pwn1文件进行反汇编. 可知main函数跳转至foo函数,先要使main函数跳转至get ...

- 20155222卢梓杰 实验一 逆向及Bof基础

实验一 逆向及Bof基础 1.实验对象为32位可执行文件pwn1,这个程序主要有main.foo.getshell这三个函数,其中foo函数功能为输出输入的字符串,getshell函数功能为打开一个s ...

- # 20155207王雪纯 实验一 逆向与Bof基础

20155207王雪纯 实验一 逆向与Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字 ...

- 20155235 《网络攻防》 实验一 逆向及Bof基础实践说明

20155235 <网络攻防> 实验一 逆向及Bof基础实践说明 实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 20145314郑凯杰《网络对抗技术》实验1 逆向及Bof基础实践

20145314郑凯杰<网络对抗技术>实验1 逆向及Bof基础实践 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数 ...

随机推荐

- Python档案袋( 进程与协程 )

Python的进程和线程是使用的操作系统的原生线程和进程,其是去调用操作系统的相应接口实现 进程:之间不可直接共享数据,是资源的集合,进程必须有一个线程 线程:基于进程,之间可直接共享数据,可执行,只 ...

- Redis面试题

1.谈谈Redis的主从复制流程 有几个重点:主节点负责写,从节点负责读,slave node 主要用来进行横向扩容,做读写分离,扩容的 slave node 可以提高读的吞吐量.必须开启 maste ...

- 重磅推出TabLayout高级窗口组件

TabLayout是在APICloud现有窗口系统基础上升级而来的高级窗口组件,符合Material Design规范,可通过简单的配置为窗口实现原生的导航栏和TabBar,它将帮助您节省30%以上的 ...

- Heacher互助平台需求分析

课程属性 作业课程 https://edu.cnblogs.com/campus/xnsy/SoftwareEngineeringClass1/ 作业链接 https://edu.cnblogs.co ...

- Linux suse 11 sp1 安装教程

在 VMware Workstation Pro 中打开 iso 文件,进入主界面,选择 installation : 语言选择 简体中文,键盘选择 美国US ,选择下一步,点击继续: 选择 全部安装 ...

- tensorflow 1.0 学习:用别人训练好的模型来进行图像分类

谷歌在大型图像数据库ImageNet上训练好了一个Inception-v3模型,这个模型我们可以直接用来进来图像分类. 下载地址:https://storage.googleapis.com/down ...

- qt 多语化

最近项目使用的qt版本升级,导致了界面乱码问题,因此最后决定利用qt的多语化机制,来解决乱码问题,首先感谢这两篇文字的帮助,在此加上作者链接:Qt之多语化和Qt多国语言的实现与切换(国际化) ...

- .Net Core扩展 SharpPlugs简单上手

SharpPlugs .Net Core 鋒利扩展,这是本人的开源项目 地址是 GitHub地址 大家喜欢 的话可以加个星哦 当前功能 DI AutoMapper ElasticSearch WebA ...

- spring框架应用系列二:component-scan自动扫描注册装配

component-scan自动扫描注册装配 本文系作者原创,转载请注明出处:http://www.cnblogs.com/further-further-further/p/7717331.html ...

- 痞子衡嵌入式:飞思卡尔i.MX RT系列MCU启动那些事(9)- 从Parallel NOR启动

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是飞思卡尔i.MX RT系列MCU的Parallel NOR启动. 上一篇讲i.MXRT从Raw NAND启动的文章 从Raw NAND启 ...