2017-07-25 PDO预处理以及防止sql注入

首先来看下不做任何处理的php登录,首先是HTML页面代码

<html>

<head><title>用户登录</title></head>

<body>

<fieldset>

<legend><h3>用户登录</h3></legend>

<form action="user_login_pro.php" method="post">

用户账号:<input type="text" name="name"><br><br>

用户密码:<input type="password" name="password"><br><br>

<input type="submit" value="登录">

</form>

</fieldset>

</body>

</html>

其次是php处理代码:

//引入PDO连库文件

require './database/db.php'; $name = $_POST['name'];

$password = $_POST['password'];

$sql = "select * from user where name ='{$name}' and password ='{$password}'";

$res = $pdo->query($sql);

$row = $res->fetch(PDO::FETCH_ASSOC); if($row){ echo "login success";

}else{

echo "login error";

}

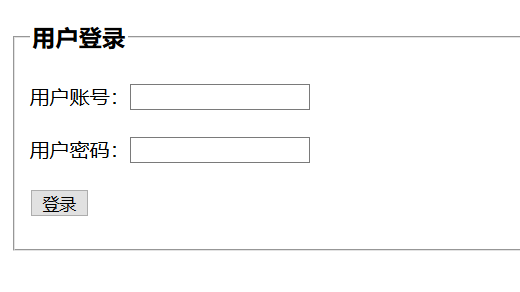

页面效果:

从上面的代码可见,我们输入账户名密码后,进入处理页面,与数据库作对比,如果账号密码都正确的情况之下,输出login success ,错误则输出login error。运行效果也正常,但如果我们在账户名处输入如下代码【' or 1=1 #】也会输出login success。这就是sql注入,通过一些代码改变了我们的sql语句,我们输出一次sql语句是什么样子的呢?select * from user where name ='' or 1=1 #' and password ='';可以发现这条sql语句变成了恒成立的语句,诸如此类的方式其实有很多,那么我们怎么防止sql注入呢?

1.使用pdo预处理

//1.准备预处理语句

$sql = "select * from user where name =? and password =?";

$res = $pdo->prepare($sql); //2.绑定参数

$name = $_POST['name'];

$password = $_POST['password']; $res->bindParam(1,$name);

$res->bindparam(2,$password); //3.执行预处理语句

$res->execute(); //4.转成一条结果

$row = $res->fetch(PDO::FETCH_ASSOC); //5.判断

if($row){

echo "login success";

}else{

echo "login error";

}

我们用?占位符把公共的操作部分 与 可变的数据部分相分离。根据上面的步骤执行一遍,再用 【' or 1=1 #】去测试,输出login error。成功防止。

2.addslashes()函数转义

$name = addslashes($_POST['name']);

$password = $_POST['password'];

$sql = "select * from user where name ='{$name}' and password ='{$password}'";

//print_r($sql);die();

$res = $pdo->query($sql);

$row = $res->fetch(PDO::FETCH_ASSOC); if($row){ echo "login success";

}else{

echo "login error";

}

还用上面的sql注入,结果也是失败的。证明防止成功。addslashes() 函数在指定的预定义字符前添加反斜杠。这些字符是单引号(')、双引号(")、反斜线(\)与NUL(NULL字符)。在使用这种方式后,sql语句就变为了:select * from user where name ='\' or 1=1 #' and password ='1234567';

3.intval()

在很多时候我们要用到类似xxx.php?id=xxx这样的URL,一般来说$id都是整型变量,为了防范攻击者把$id篡改成攻击语句,我们要尽量强制变量,PHP防范SQL注入的代码$id=intval($_GET['id']);

//intval() 防止整数类型被改变

$id="abc123";

echo intval($id);

输出结果为0;可以知道intval()可以将字符串转成整数,故而可以防止整数类型被改变。

2017-07-25 PDO预处理以及防止sql注入的更多相关文章

- MySQL pdo预处理能防止sql注入的原因

MySQL pdo预处理能防止sql注入的原因: 1.先看预处理的语法 $pdo->prepare('select * from biao1 where id=:id'); $pdo->e ...

- PDO预处理语句规避SQL注入攻击

所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令.在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令,或作为存 ...

- PHP中使用PDO的预处理功能避免SQL注入

不使用预处理功能 <?php $id = $_GET['id']; $dsn = 'mysql:host=localhost;port=3306;dbname=database'; try { ...

- 预处理(防止sql注入的一种方式)

<!--- 预处理(预编译) ---><?php/* 防止 sql 注入的两种方式: 1. 人为提高代码的逻辑性,使其变得更严谨,滴水不漏. 比如说 增加判断条件,增加输入过滤等,但 ...

- 为什么说Mysql预处理可以防止SQL注入

简单点理解:prepareStatement会形成参数化的查询,例如:1select * from A where tablename.id = ?传入参数'1;select * from B'如果不 ...

- SQL注入汇总(手注,盲注,报错注入,宽字节,二次编码,http头部){10.22、23 第二十四 二十五天}

首先什么是SQL注入: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. SQL注入有什么危害? 危害:数据泄露.脱库 ...

- 【DVWA】【SQL Injection】SQL注入 Low Medium High Impossible

1.初级篇 low.php 先看源码,取得的参数直接放到sql语句中执行 if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQ ...

- CTF SQL注入

目录 一.宽字节注入 二.基于约束的注入 三.报错注入 四.时间盲注 五.bool盲注 六.order by的注入 六.INSERT.UPDATE.DELETE相关的注入 七.堆叠注入 八.常用绕过 ...

- php+mysql如何防止sql注入

方法: 1.预处理.(预处理语句针对SQL注入是非常有用的,因为参数值发送后使用不同的协议,保证了数据的合法性.) 2.mysql_real_escape_string -- 转义 SQL 语句中使用 ...

随机推荐

- centos上传命令

首先安装lrzsz # yum -y install lrzsz 1.上传文件,执行命令rz,会跳出文件选择窗口,选择好文件,点击确认即可. # rz 运行rz命令后弹出选择文件窗口,找到要上传的文件 ...

- 安全漏洞XSS、CSRF、SQL注入以及DDOS攻击

随着互联网的普及,网络安全变得越来越重要,程序员需要掌握最基本的web安全防范,下面列举一些常见的安全漏洞和对应的防御措施. 0x01: XSS漏洞 1.XSS简介 跨站脚本(cross site s ...

- 使用Faker来随机生成接近真实数据的数据

在很多场景我们需要造一些假数据或者mock数据,如果我们写死类似[XXXX]类似的无意义的其实不是很优雅,Faker能提供常用的一些名词的随机数据. 1.引入POM: <dependency&g ...

- 大数据 Hibernate

大数据 Hibernate - 国内版 Binghttps://cn.bing.com/search?FORM=U227DF&PC=U227&q=%E5%A4%A7%E6%95%B0% ...

- 【转】Python查找某文件夹下的所有excel文件

# -*- coding: utf-8 -*- # author:baoshan import os dirname = r'D:\0.shenma\01.聊城资料\01.数据资料\02.聊城年鉴数据 ...

- JS调用onBackPressed

需求: 安卓页面webview加载H5页面,H5页面能能返回到安卓页面 import android.os.Bundle; import android.support.v7.app.AppCompa ...

- kubernetes 1.9 安装部署

参考地址:https://github.com/gjmzj/kubeasz 引言 提供快速部署高可用k8s集群的工具,基于二进制方式部署和利用ansible-playbook实现自动化,既提供一键安装 ...

- Celery-系统守护进程

1. 使用systemd控制Celery 用法: systemctl {start|stop|restart|status} celery.service 配置文件: /etc/celery/cele ...

- (二)Java数据结构和算法——数组

一.数组的实现 上一篇博客我们介绍了一个数据结构必须具有以下基本功能: ①.如何插入一条新的数据项 ②.如何寻找某一特定的数据项 ③.如何删除某一特定的数据项 ④.如何迭代的访问各个数据项,以便进行显 ...

- Java进程故障排查思路及步骤

故障场景 Java进程出现问题,通常表现出如下现象: Web应用响应时间长/超时,甚至不响应 CPU使用率极高/低,频繁出现Full GC,甚至OutOfMemoryError 响应时间长.超时,甚至 ...