漏洞修复之Oracle系列

Oracle 11g CVE-2012-1675(远程投毒)漏洞修复。

- 数据库版本

Oracle 11g 11.2.0.4.0非RAC - 漏洞编号

CVE-2012-1675 - 漏洞介绍

Oracle允许攻击者在不提供用户名/密码的情况下,向远程“TNS Listener”组件处理的数据投毒的漏洞。

1、漏洞复现

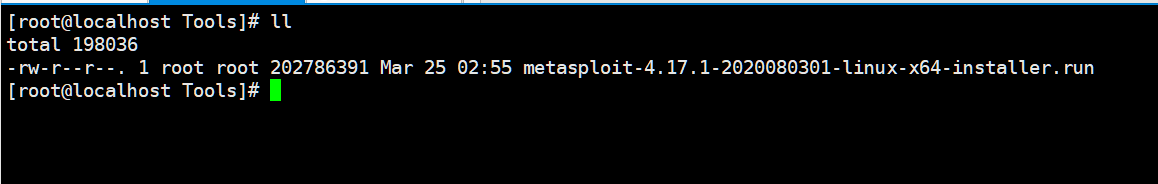

安装检测工具metasploit

- 下载metasploit

[root@localhost Tools]# wget https://downloads.metasploit.com/data/releases/archive/metasploit-4.17.1-2020080301-linux-x64-installer.run

wget下载速度较慢,可以拷贝网址使用迅雷下载后上传至服务器

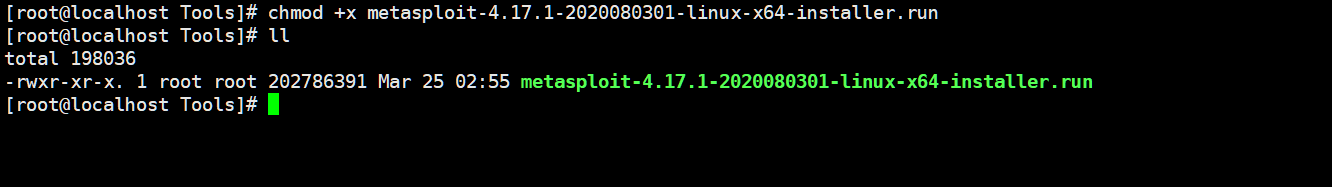

- 增加执行权限

[root@localhost Tools]# chmod +x metasploit-4.17.1-2020080301-linux-x64-installer.run

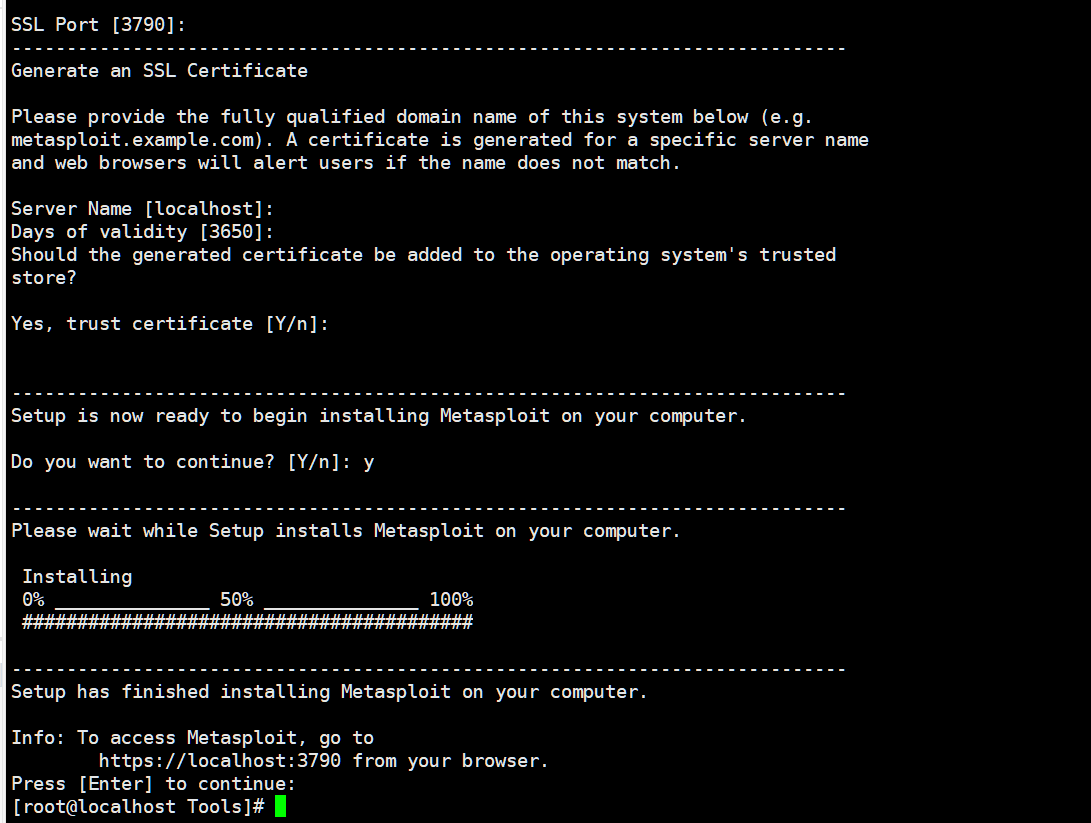

- 安装

出现输入界面,按默认值回车即可

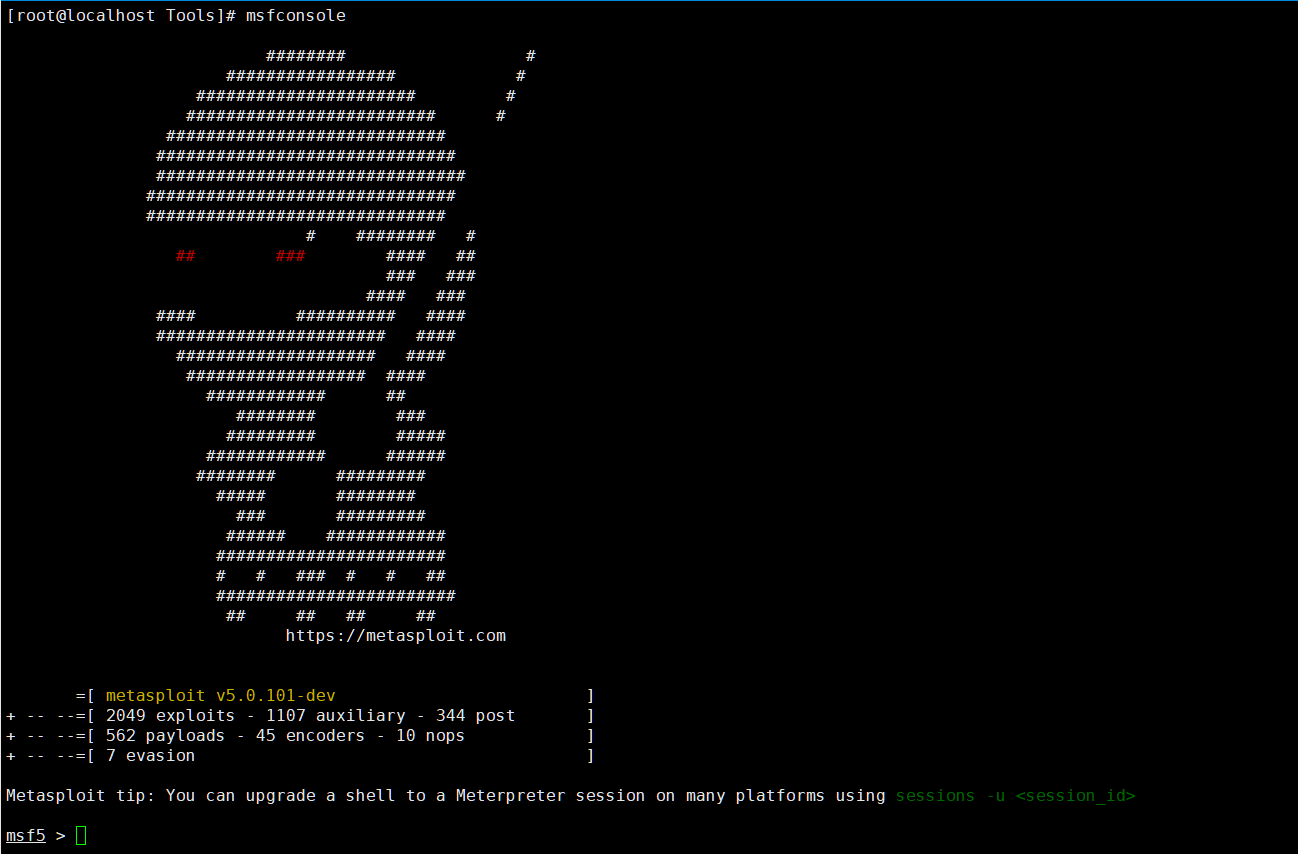

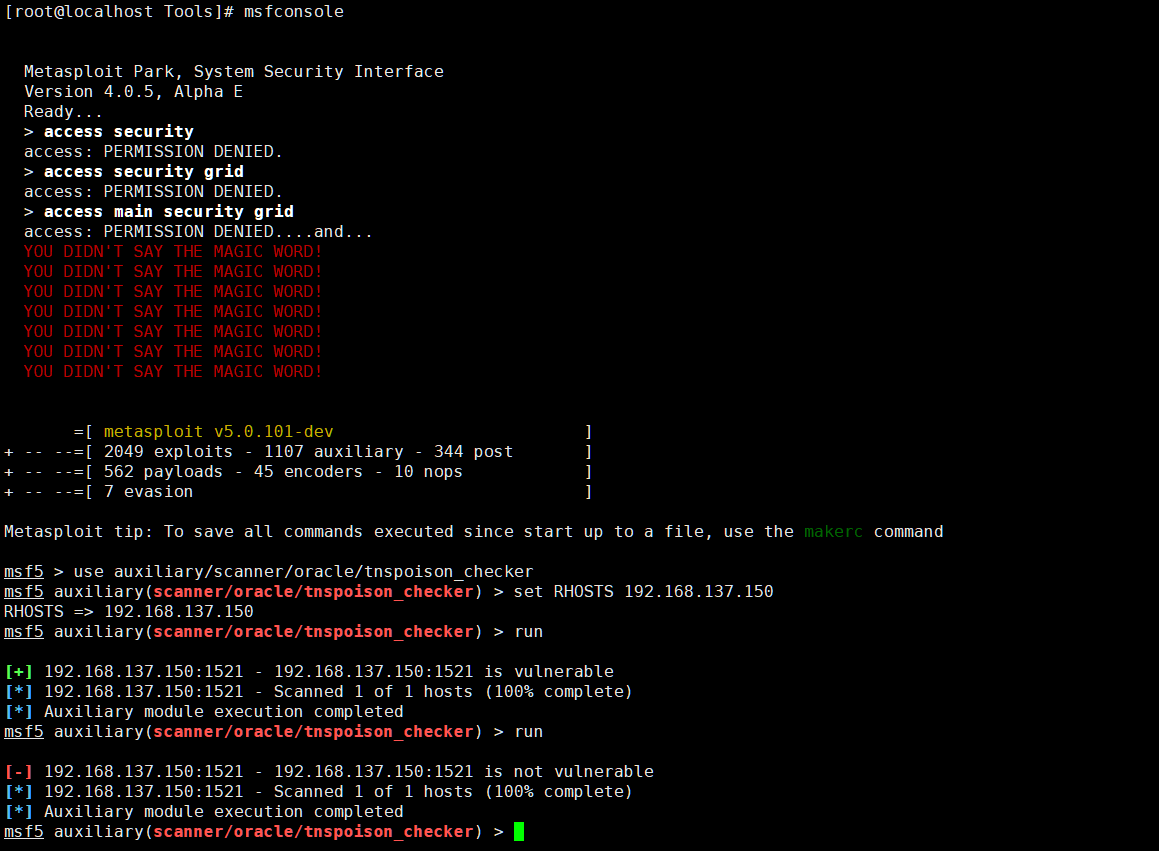

利用metasploit复现漏洞

- 启动metasploit

[root@localhost Tools]# msfconsole

- 切换至tnsposion_checker路径

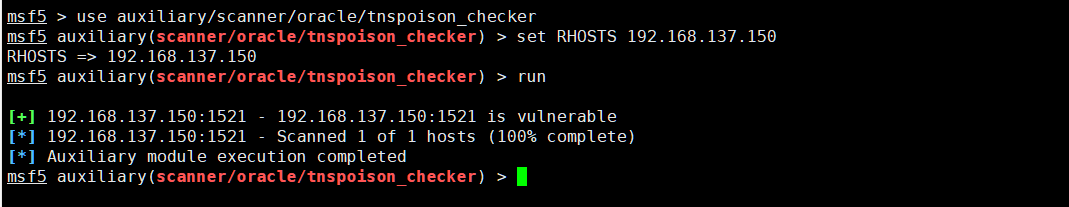

msf5 > use auxiliary/scanner/oracle/tnspoison_checker

- 设置目标IP地址

msf5 auxiliary(scanner/oracle/tnspoison_checker) > set RHOSTS 192.168.137.150

- 检测

msf5 auxiliary(scanner/oracle/tnspoison_checker) > run

- 192.168.137.150:1521 is vulnerable 表示漏洞存在

[+] 192.168.137.150:1521 - 192.168.137.150:1521 is vulnerable

[*] 192.168.137.150:1521 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

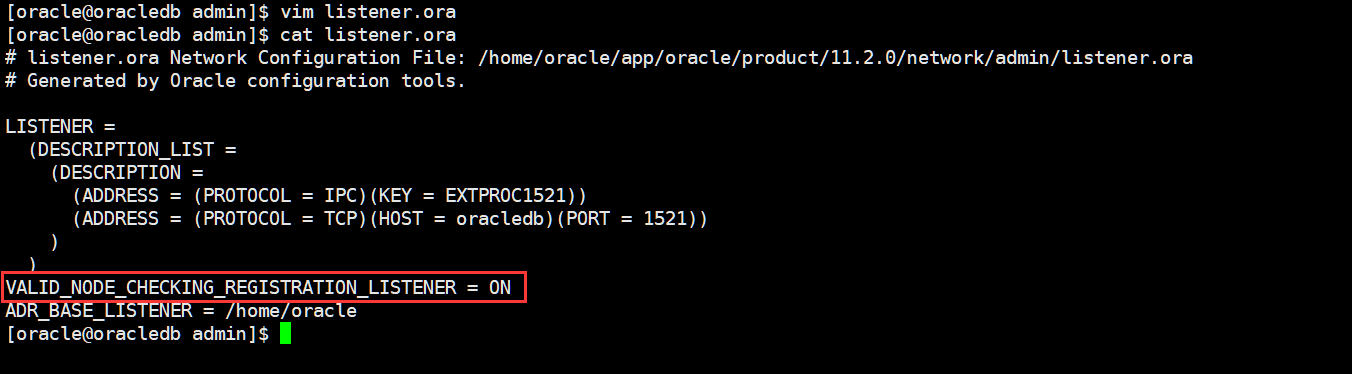

2、漏洞修复,在listener.ora文件里添加VALID_NODE_CHECKING_REGISTRATION_LISTENER=ON

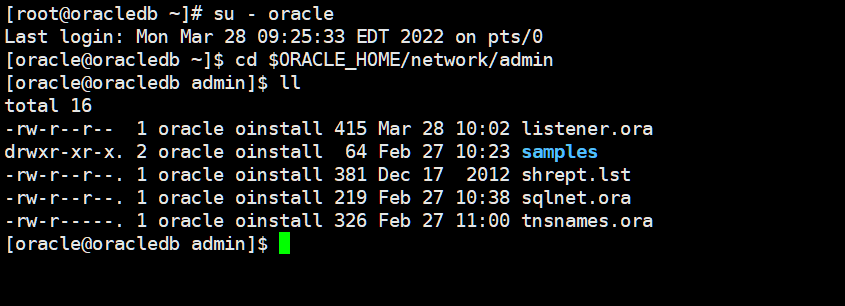

- 登录数据库服务器,切换到Oracle用户

[root@oracledb ~]# su - oracle

- 进入listener.ora配置文件所在的文件夹

[oracle@oracledb ~]$ cd $ORACLE_HOME/network/admin

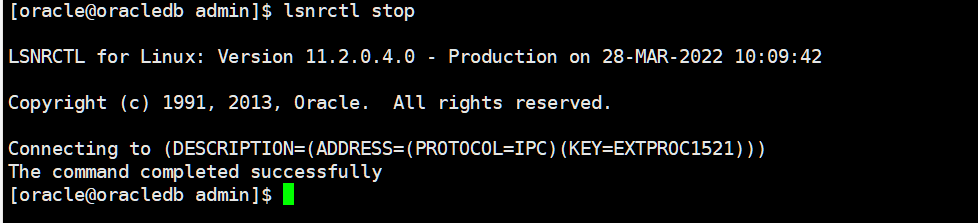

- 停止监听服务

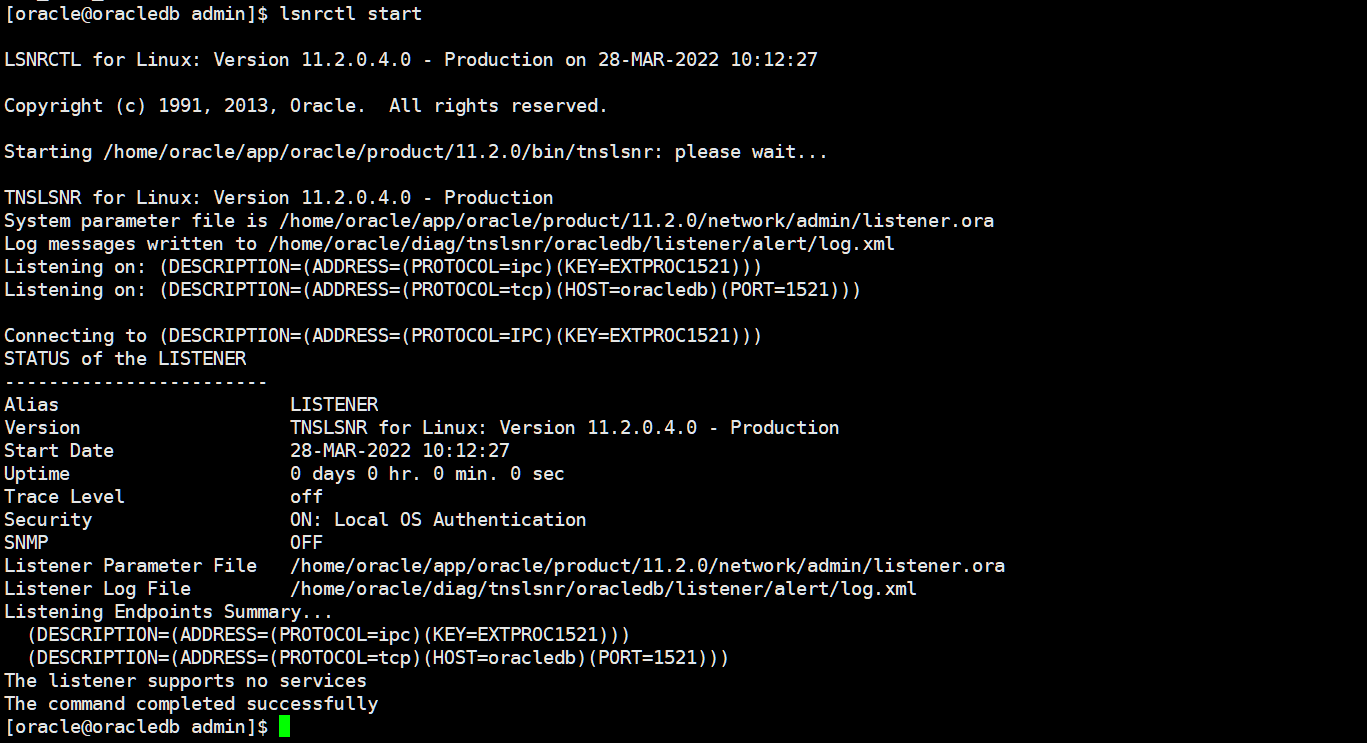

[oracle@oracledb admin]$ lsnrctl stop

- 编辑配置文件

[oracle@oracledb admin]$ vim listener.ora

VALID_NODE_CHECKING_REGISTRATION_LISTENER = ON

启动监听服务

再次验证漏洞

3、其他

- 当在数据库服务器上部署metasploit工具时,按上述2过程配置完监听,检测漏洞依旧存在;以此,验证时切记工具与数据库服务不能是同一台服务器。

漏洞修复之Oracle系列的更多相关文章

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

- Mysql漏洞修复方法思路及注意事项

[系统环境] 系统环境:Red Hat Enterprise Linux Server release 5.4 (Tikanga) + 5.7.16 MySQL Community Server ...

- 服务器SSL不安全漏洞修复方案

关于SSL POODLE漏洞 POODLE = Padding Oracle On Downgraded Legacy Encryption.是最新安全漏洞(CVE-2014-3566)的代号,俗称“ ...

- 关于阿里云ECS Centos 5/6/7 Linux Glibc库严重安全漏洞修复方法

日前Linux GNU glibc标准库的 gethostbyname函数爆出缓冲区溢出漏洞,漏洞编号为CVE-2015-0235.黑客可以通过gethostbyname系列函数实现远程代码执行,获取 ...

- 应用安全-Web安全-漏洞修复方案整理

通过HTTP头部字段防御措施整理 X-Frame-Options #反劫持 X-XSS-Protection #开启浏览器防XSS功能 Set X-Frame-Options CSP X-Conte ...

- 织梦dedecms漏洞修复大全(5.7起)

很多人说dedecms不好,因为用的人多了,找漏洞的人也多了,那么如果我们能修复的话,这些都不是问题. 好,我们来一个一个修复.修复方法都是下载目录下该文件,然后替换或添加部分代码,保存后上传覆盖(记 ...

- Jsp万能密码漏洞修复例子

更多详细内容请查看:http://www.111cn.net/jsp/Java/58610.htm 如果网站出现这种“万能密码”漏洞该怎么办呢 'or'='or' 漏洞修复 方法有很多在这里介绍两种, ...

- appscan 安全漏洞修复办法

appscan 安全漏洞修复办法http://www.automationqa.com/forum.php?mod=viewthread&tid=3661&fromuid=21

- Oracle系列:记录Record

Oracle系列:记录Record 分类: [Oracle] (15) 版权声明:本文为博主原创文章,未经博主允许不得转载. Oracle系列:记录(Record) 一,什么是记录(Record) ...

随机推荐

- nodejs教程---基于expressJs框架,实现文件上传(upload)?

文件上传功能在nodejs初期是一件很难实现的功能,之后出现了formidable勉强能解决这个问题,但是express框架出现之后基于这个框架开发的中间件有更好的方法来处理文件上传,这个中间件就是m ...

- LC-24

[24. 两两交换链表中的节点](https://leetcode-cn.com/problems/swap-nodes-in-pairs/) 给你一个链表,两两交换其中相邻的节点,并返回交换后链表的 ...

- 定时执行任务-springboot

定时执行任务-springboot 先看两个接口 这两个接口springboot已经帮我们封装好了,我们不需要去手动使用 TaskScheduler //任务调度者 TaskExecutor //任务 ...

- JAVA 进程线程详解

线程和进程 一.进程 进程是指运行中的程序,比如我们使用QQ,就启动该进程分配内存空间. 进程是程序的一次执行过程,或是正在运行的一个程序.是一个动态的过程:有它自升的产生,存在和消亡的过程 二.线程 ...

- 在UnityUI中绘制线状统计图

##先来个效果图 觉得不好看可以自己调整 ##1.绘制数据点 线状图一般由数据点和连线组成 在绘制连线之前,我们先标出数据点 这里我选择用Image图片来绘制数据点 新建Canvas,添加空物体Gra ...

- Codeforces Round #720 (Div. 2) B. Nastia and a Good Array(被坑好几次)1300

原题链接 Problem - B - Codeforces 题意 给一串数,要把任意两个相邻的数的最大公约数=1 每次可以进行一个操作: 取下标为i, j的数,和任意二数x,y,且min(ai,aj) ...

- Vue 组件实战

目录 Vue 组件 axios实现数据请求 计算属性 案例一:首字母大写 案例二:过滤案例 监听属性 局部组件 全局组件 组件通信之父传子 组件通信之子传父 ref属性(组件间通信) 普通标签使用 组 ...

- 茴香豆的“茴”有四种写法,Python的格式化字符串也有

茴香豆的"茴"有四种写法,Python的格式化字符串也有 茴香豆的"茴"有四种写法,Python的格式化字符串也有 被低估的断言 多一个逗号,少一点糟心事 上下 ...

- JavaWeb和WebGIS学习笔记(七)——MapGuide Open Source安装、配置以及MapGuide Maestro发布地图——超详细!目前最保姆级的MapGuide上手指南!

JavaWeb和WebGIS学习笔记(七)--MapGuide Open Source安装.配置以及MapGuide Maestro发布地图 超详细!目前最保姆级的MapGuide上手指南! 系列链接 ...

- Rancher部署PostgreSQL容器

1.打开工作负载,选择部署服务 2.选择合适的PostgreSQL镜像 镜像地址https://registry.hub.docker.com/_/postgres,也可使用公司内部镜像库 网络模式选 ...