PHP代码审计笔记--XSS

跨站脚本攻击(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。Web程序代码中把用户提交的参数未做过滤就直接输出到页面,参数中的特殊字符打破了HTML页面的原有逻辑,黑客可以利用该漏洞执行恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

0x01 XSS

最简单的一个案例,输入即输出。

漏洞代码示例:

<?php

echo $_REQUEST[ 'id' ];

?>

测试语句:?id=<script>alert(/xss/)</script>

0x02 编码解码

编码解码输出时,可能导致XSS编码绕过的情况

漏洞代码示例:

<?php

$a=urldecode($_GET['id']); //接收参数并进行url解码

$b=htmlspecialchars($a); //HTML ENCODE处理,到这里都是没有问题的

echo urldecode($b); //最后,url解码输出

?>

测试语句:id=%25253Cscript%25253Ealert(/xss/)%25253C/script%25253E

这边代码逻辑中,问题根源在于最后一句的url解码输出,导致存在三重url编码绕过的情况。

根据实际情况,给出安全建议:HTML ENCODE处理后直接输出变量。

0x03 HTML不规范

HTML代码编写不规范,可能导致的问题,我们来看一个案例:

漏洞代码示例:

<?php

$name = htmlspecialchars($_GET['name']);

?> <input type='text' class='search' value='<?=$name?>'>

获取参数,在一个input元素的属性里输出这个变量,我们注意到这里使用的是单引号闭合,而函数默认只是转化双引号("), 不对单引号(')做转义。

因此,可以用单引号闭合,

测试语句:?name=222' onclick='alert(/xxs/)

安全建议:将HTML标签的属性值用双引号引起来。

0x04 黑名单过滤

通过在全局引入过滤函数,提供黑名单过滤,

漏洞代码示例:

<?php

$name = htmlspecialchars($_GET['name']);

$pregs = "/<script>|<\/script>|onclick|oncontextmenu|ondblclick|onmousedown|onmouseenter|onmouseleave|onmousemove|onmouseover|onmouseout|onmouseup|onkeydown|onkeypress|onkeyup/i"; $check = preg_match($pregs, $name);

if ($check) {

echo 'not found';

exit;

}

?> <input type='text' class='search' value='<?=$name?>'>

从html编写不规范,我们可以使用单引号闭合,然后去进一步构造触发事件,可是常见的XSS事件大多都被过滤了,

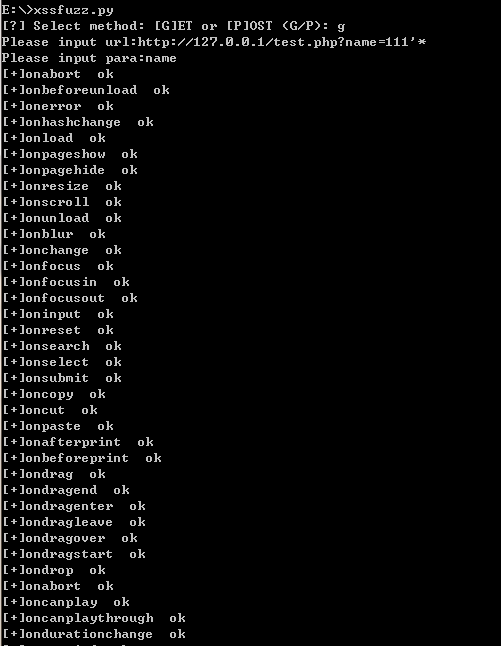

怎么快速地去找到可以拿来利用的XSS触发事件呢? 答:XSS FUZZ。

前提是要收集积累一些触发事件,利用自己编写python脚本进行fuzz

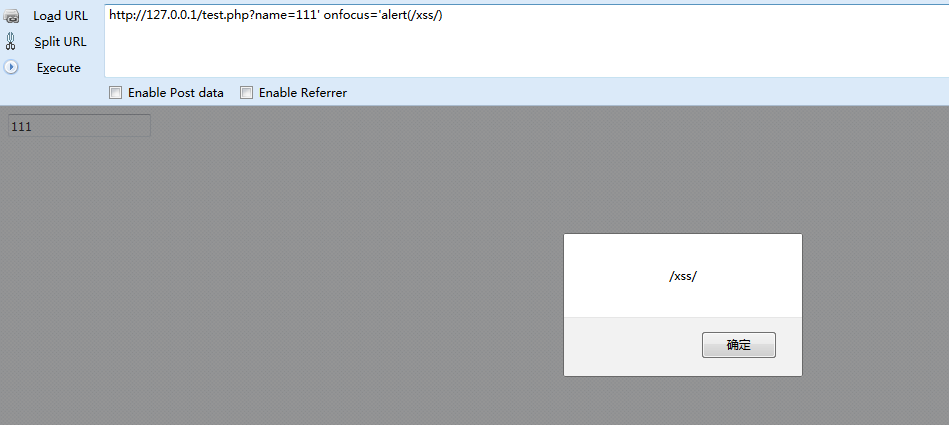

虽然fuzz出来很多事件,但要结合具体输出位置去分析,找到合适的事件,最终得出Payload。

测试语句:?name=111' onfocus='alert(/xss/)

附XSS FUZZ 脚本:

#! /usr/bin/env python

# _*_ coding:utf- _*_ import requests

import urlparse

import urllib # 使用说明,修改第54行处的字典即可使用,支持GET、POST等简单XSS验证

# url 支持 * 号 如 http://127.0.0.1/test.php?id=1*3333 payload会替换*号内容 global result_dict

result_dict={} def get(url,para,payload):

params={}

result=urlparse.urlparse(url)

params=urlparse.parse_qs(result.query,True)

if '*' in params[para][]:

params[para]=str(params[para][]).replace("*", payload);

else:

params[para]=str(params[para][])+payload

m_url=result.scheme+"://"+result.netloc+result.path

data = urllib.urlencode(params)

geturl = m_url+'?'+data

response = requests.get(geturl)

result_dict[payload]=[response.content,len(response.content),response.status_code]

return result_dict def make_get_resule(url,para):

with open('on.txt') as f:

for payload in f.xreadlines():

payload =payload.strip()

if '#' in payload or len(payload)==:

pass

else:

get(url,para,payload)

result_analysis(payload) def post(url,data,para,payload):

params={}

params=urlparse.parse_qs(data,True)

if '*' in params[para][]:

params[para]=str(params[para][]).replace("*", payload);

else:

params[para]=str(params[para][])+payload response = requests.post(url,data=params,timeout=)

result_dict[payload]=[response.content,len(response.content),response.status_code]

return result_dict def make_post_resule(url,data,para):

with open('on.txt') as f:

for payload in f.xreadlines():

payload =payload.strip()

if '#' in payload or len(payload)==:

pass

else:

post(url,data,para,payload)

result_analysis(payload)

def result_analysis(payload):

if payload in result_dict[payload][]:

print "[+]" + payload +" ok" if result_dict[payload][].count(payload)>:

print "[+]" + payload +" repeat" if __name__ == '__main__':

result_dict={}

methodselect = raw_input("[?] Select method: [G]ET or [P]OST (G/P): ").lower()

if methodselect == 'g':

url = raw_input("Please input url:")

para = raw_input("Please input para:")

if 'https://' in url:

pass

elif 'http://' in url:

pass

else:

url = "http://"+url

make_get_resule(url,para) elif methodselect == 'p':

url = raw_input("Please input url:")

data = raw_input("Please input data:")

para = raw_input("Please input para:")

if 'https://' in url:

pass

elif 'http://' in url:

pass

else:

url = "http://"+url make_post_resule(url,data,para)

0x05 漏洞防护

1、PHP提供了两个函数htmlentities()和htmlspecialchars() ,把一些预定义的字符转换为 HTML 实体。

防御代码示例:

<?php

echo htmlspecialchars($_REQUEST[ 'id' ]);

?>

2、其它的通用的补充性防御手段

.在输出html时,加上Content Security Policy的Http Header

(作用:可以防止页面被XSS攻击时,嵌入第三方的脚本文件等)

(缺陷:IE或低版本的浏览器可能不支持)

.在设置Cookie时,加上HttpOnly参数

(作用:可以防止页面被XSS攻击时,Cookie信息被盗取,可兼容至IE6)

(缺陷:网站本身的JS代码也无法操作Cookie,而且作用有限,只能保证Cookie的安全)

.在开发API时,检验请求的Referer参数

(作用:可以在一定程度上防止CSRF攻击)

(缺陷:IE或低版本的浏览器中,Referer参数可以被伪造)

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

参考文章:

PHP的防御XSS注入的终极解决方案 https://segmentfault.com/q/1010000004067521

xss防御之php利用httponly防xss攻击 http://www.jb51.net/article/48345.htm

如何正确防御xss攻击 http://lobert.iteye.com/blog/2164741

XSS修复方案 http://webscan.360.cn/vul/view/vulid/2125

PHP代码审计笔记--XSS的更多相关文章

- SeacmsV10.7版代码审计笔记

data: 2020.11.9 10:00AM description: seacms代码审计笔记 0X01前言 seacms(海洋cms)在10.1版本后台存在多处漏洞,事实上当前最新版V10.7这 ...

- Web安全学习笔记 XSS上

Web安全学习笔记 XSS上 繁枝插云欣 --ICML8 XSS的分类和基本认识 XSS的危害 同源策略的基本认识 一.XSS的分类和基本认识 1. 简介 XSS全称为Cross Site Scrip ...

- PHP代码审计笔记--弱类型存在的安全问题

0x01 前言 PHP 是一门弱类型语言,不必向 PHP 声明该变量的数据类型,PHP 会根据变量的值,自动把变量转换为正确的数据类型. 弱类型比较,是一个比较蛋疼的问题,如左侧为字符串,右侧为一个整 ...

- 代码审计之XSS及修复

xss在平时的测试中,还是比较重要的,如果存在储存型xss,就可以做很多事情了,打cookie,添加管理员等等很多操作. 以下所有代码都是我自己写的,可能有不美观,代码错误等等问题,希望大家可以指正. ...

- QCMS代码审计:XSS+SQL+后台getshell

qcms是一款比较小众的cms,最近更新应该是17年,代码框架都比较简单,但问题不少倒是... 网站介绍 QCMS是一款小型的网站管理系统.拥有多种结构类型,包括:ASP+ACCESS.ASP+SQL ...

- PHP代码审计之XSS操作

XSS XSS是Cross Site Scripting(跨站脚本攻击), 它与sql注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/修改/删除的目的,而在XSS攻击中,通过插入 ...

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- PHP代码审计笔记--CSRF漏洞

0x01 前言 CSRF(Cross-site request forgery)跨站请求伪造.攻击者盗用了你的身份,以你的名义向第三方网站发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻 ...

- 信息安全学习笔记--XSS

一.XSS简介 XSS (Cross Site Scripting)是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中.比如这些代码包括HTML代 ...

随机推荐

- Navi.Soft31.开发工具(含下载地址)

1系统简介 1.1功能简述 在软件开发过程中,我们需要经常对字符串.文件.数据库操作.有时需要浏览Json格式串,有时需要浏览Xml格式串,有时需要读取txt或excel文件,有时需要对数据库访问.本 ...

- Navi.Soft31.阅读导航

Navi.Soft31.核心类库 Navi.Soft31.WinForm框架 Navi.Soft31.WebMVC框架 Navi.Soft31.微信WinForm框架 Navi.Soft31.Mobi ...

- 【CSS3】好玩的动画线框

<div class="box">动画选框</div> .box{ width:300px; height:100px; border:1px dotted ...

- Ubuntu中基于QT的系统网线连接状态的实时监视

1.必要准备 需包: #include <QNetworkInterface> 2.实现获取当前的网线连接状态 以下是自己在网络上搜到的一个解决方法,且没有加入iface.flags(). ...

- yizhihx ubuntu config

install shadowsocks:http://www.cnblogs.com/huangshiyu13/p/8973967.html download: https://pan.baidu.c ...

- Mac下安装Pyqt

1.安装sip brew install sip 2.安装pyqt brew install pyqt

- 第三百六十一节,Python分布式爬虫打造搜索引擎Scrapy精讲—elasticsearch(搜索引擎)倒排索引

第三百六十一节,Python分布式爬虫打造搜索引擎Scrapy精讲—elasticsearch(搜索引擎)倒排索引 倒排索引 倒排索引源于实际应用中需要根据属性的值来查找记录.这种索引表中的每一项都包 ...

- MongoDB mongod.exe或mongo.exe双击一闪就关闭

场景: 在 D:\data\ 创建 db目录之后,运行 mongod -repair 原因: 磁盘满了,没有空间了. 解决方法: 把 MongoDB\data 下的 lock 文件删掉,清理下磁盘空间 ...

- e610. Setting Focus Traversal Keys in a Component

When the focus is on a component, any focus traversal keys set for that component override the defau ...

- Ubuntu 12.04安装Java开发环境(jdk1.7 + Eclipse)

首先,去官网下载linux版本的jdk和eclipse tar包,并将其解压出来.我将jdk包发在了/usr/java/目录下,eclipse放在了/opt/目录下. 然后,配置java开发环境,即安 ...