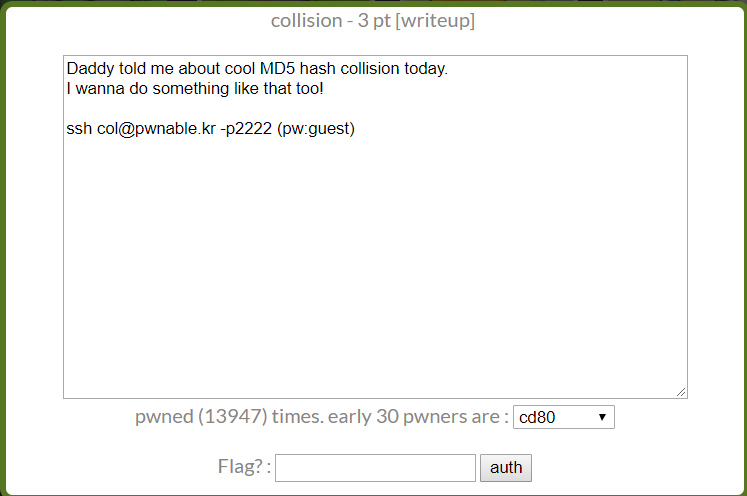

pwnable.kr第二题collision

1 col@prowl:~$ ls -al

2 total 36

3 drwxr-x--- 5 root col 4096 Oct 23 2016 .

4 drwxr-xr-x 114 root root 4096 May 19 15:59 ..

5 d--------- 2 root root 4096 Jun 12 2014 .bash_history

6 -r-sr-x--- 1 col_pwn col 7341 Jun 11 2014 col

7 -rw-r--r-- 1 root root 555 Jun 12 2014 col.c

8 -r--r----- 1 col_pwn col_pwn 52 Jun 11 2014 flag

9 dr-xr-xr-x 2 root root 4096 Aug 20 2014 .irssi

10 drwxr-xr-x 2 root root 4096 Oct 23 2016 .pwntools-cache

11 col@prowl:~$ cat col.c

12 #include <stdio.h>

13 #include <string.h>

14 unsigned long hashcode = 0x21DD09EC;

15 unsigned long check_password(const char* p){

16 int* ip = (int*)p;

17 int i;

18 int res=0;

19 for(i=0; i<5; i++){

20 res += ip[i];

21 }

22 return res;

23 }

24

25 int main(int argc, char* argv[]){

26 if(argc<2){

27 printf("usage : %s [passcode]\n", argv[0]);

28 return 0;

29 }

30 if(strlen(argv[1]) != 20){

31 printf("passcode length should be 20 bytes\n");

32 return 0;

33 }

34

35 if(hashcode == check_password( argv[1] )){

36 system("/bin/cat flag");

37 return 0;

38 }

39 else

40 printf("wrong passcode.\n");

41 return 0;

42 }

参数构造20位,check_password函数内用int读char,即分成5个数

字符串以‘\x00'结尾,所以用'\x01'来填充,

0x21DD09EC-0x01010101*4=0x1DD905E8

col@prowl:~$ ./col $(python -c "print '\x01' * 16 + '\xE8\x05\xD9\x1D'")

daddy! I just managed to create a hash collision :)

pwnable.kr第二题collision的更多相关文章

- pwnable.kr第二天

3.bof 这题就是简单的数组越界覆盖,直接用gdb 调试出偏移就ok from pwn import * context.log_level='debug' payload='A'*52+p32(0 ...

- pwnable.kr 第一题fd

使用ssh fd@pwnable.kr -p2222连接输入密码guest 1 fd@prowl:~$ ls -al 2 total 40 3 drwxr-x--- 5 root fd 4096 Oc ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- pwnable.kr第三题bof

Running at : nc pwnable.kr 9000 IDA查看 1 unsigned int __cdecl func(int a1) 2 { 3 char s; // [esp+1Ch] ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 codemap

pwnable新的一题. download: http://pwnable.kr/bin/codemap.exe ssh codemap@pwnable.kr -p2222 (pw:guest) 这道 ...

随机推荐

- React vs Vue in 2020

React vs Vue in 2020 技术选型 React // UserProfile.jsx function UserProfile({id, showAvatar, onFollowCli ...

- shit 牛客网

shit 牛客网 为什么,只可以 log 一次,什么垃圾逻辑呀! https://www.nowcoder.com/test/question/e46437833ddc4c5bb79f7af7a1b7 ...

- VSCode & disable telemetry reporting

VSCode & disable telemetry reporting https://code.visualstudio.com/docs/supporting/faq#_how-to-d ...

- rxjs 常用的subject

api列表 Subject Subject是可观察的一种特殊类型,它允许将值多播到许多观察者 import {Subject} from 'rxjs'; const l = console.log; ...

- NGK生态所即将启程!助力NGK公链建立全方位区块链生态系统!

据NGK官方消息,NGK生态所将暂定于2月15日正式上线.据了解,这是全球首个基于公链打造的生态所,也是NGK生态重要的应用之一. 此前,NGK灵石团队CTO通过多方媒体透露,NGK生态所采用去中心化 ...

- Win10安装VSCode并配置Python环境 完整版超详细简单【原创】

我们分为三个步骤进行: 一.下载VSCode 二.配置Python环境 三.测试Python 一.下载VSCode 1.打开国内镜像vscode下载地址,即可自动下载:https://vscode.c ...

- MySQL修改表中字段的字符集

MySQL修改表中字段的字符集 ALTER TABLE 表名 MODIFY 字段名 要修改的属性: 例:ALTER TABLE `guaduates` MODIFY `studentno` CHAR( ...

- Linux 内核和 Windows 内核有什么区别?

Windows 和 Linux 可以说是我们比较常见的两款操作系统的. Windows 基本占领了电脑时代的市场,商业上取得了很大成就,但是它并不开源,所以要想接触源码得加入 Windows 的开发团 ...

- 图片居中的flex实现

文本居中 text-align:center; 如果是图片放在div中,就没办法了.用flex可以很简单实现. display: flex; justify-content: center; /* 图 ...

- c# 打印面单

private void printDocument1_PrintPage(object sender, System.Drawing.Printing.PrintPageEventArgs e) { ...