2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范

目录

实验原理

实验内容与步骤

实验过程中遇到的问题

基础问题回答

实验总结与体会

实验原理

- DNS欺骗

- 原理:首先欺骗者向目标机器发送构造好的ARP应答数据包,ARP欺骗成功后,嗅探到对方发出的DNS请求数据包,分析数据包取得ID和端口号后,向目标发送自己构造好的一个DNS返回包,对方收到DNS应答包后,发现ID和端口号全部正确,即把返回数据包中的域名和对应的IP地址保存进DNS缓存表中,而后来的当真实的DNS应答包返回时则被丢弃。

- SET工具

- 社会工程学工具包(SET)是一个开源的、Python驱动的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

- 使用SET可以传递攻击载荷到目标系统,收集目标系统数据,创建持久后门,进行中间人攻击等。

- 使用方法:

- 启动SET:

setoolkit - 启动后里面有提示,根据需要选择即可

- SET工具默认安装在/usr/share/set目录下

- 启动SET:

- EtterCap

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具。它具有动态连接嗅探、动态内容过滤和许多其他有趣的技巧。它支持对许多协议的主动和被动分析,并包含许多用于网络和主机分析的特性。

kali 2.0内置有ettercap,可用

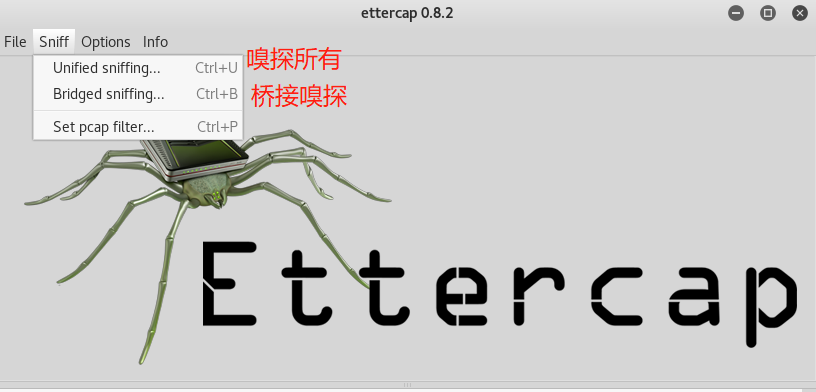

ettercap -v查看版本信息图形化界面:

ettercap -G选择模式:下拉sniff选项。

网卡选择默认eth0,点击确认可开始嗅探

菜单处Hosts-Hosts List可查看嗅探到的主机ip地址、mac地址

菜单处Mitm可选择攻击方式,包括arp 欺骗、DHCP洪泛攻击等

菜单处view中可查看嗅探到的通信信息

实验内容与步骤

(一)简单应用SET工具建立冒名网站

简单应用SET工具建立冒名网站

使用

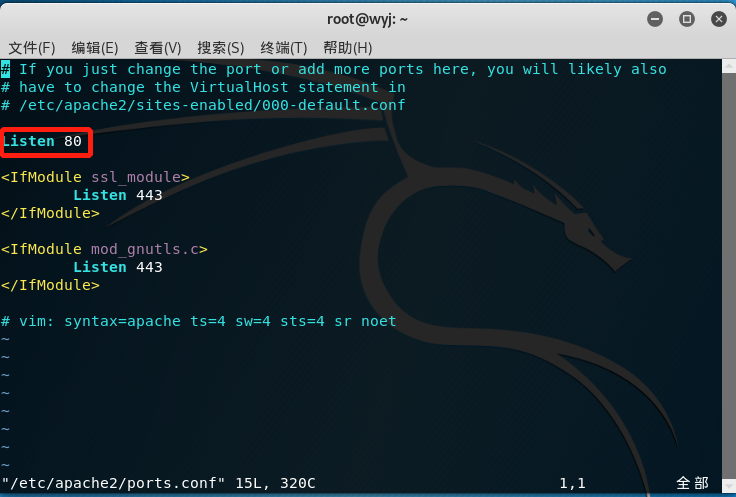

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

可以使用

netstat -tupln |grep 80查看80端口是否被占用。- 如果没有被占用,则不会显示任何值。

- 如果被占用了,可以使用

kill+进程号杀死该进程,或使用kill -s 9 进程号强制杀死进程

开启Apache服务:

systemctl start apache2开启SET工具:

setoolkit选择

1:Social-Engineering Attacks(社会工程学攻击)选择

2:Website Attack Vectors(钓鱼网站攻击向量)

选择

3::Credential Harvester Attack Method(即登录密码截取攻击)选择

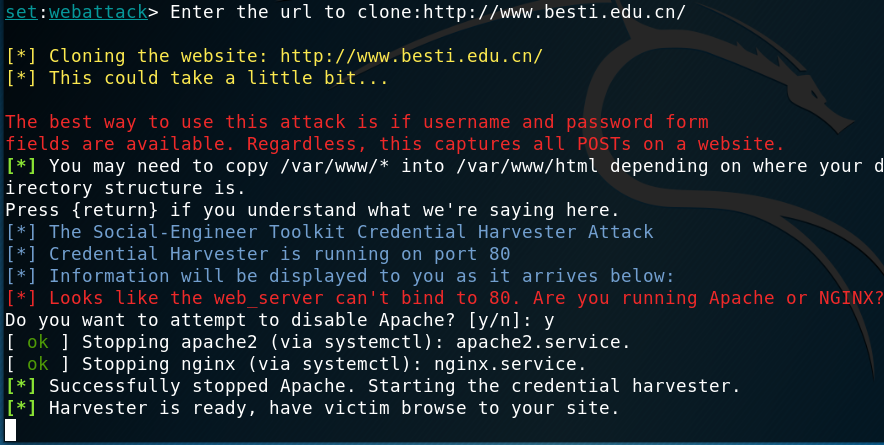

2:Site Cloner克隆网站输入攻击机kali的IP地址:

192.168.132.141输入一个有需要登陆的url

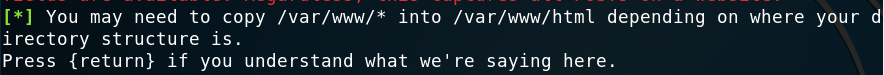

http://www.besti.edu.cn/(咱们学校官网)这里会有一个提示,不用管他,按一下回车即可

提示“Do you want to attempt to disable Apache?”,选择

y

在靶机上(我用的Win 10)输入攻击机IP:

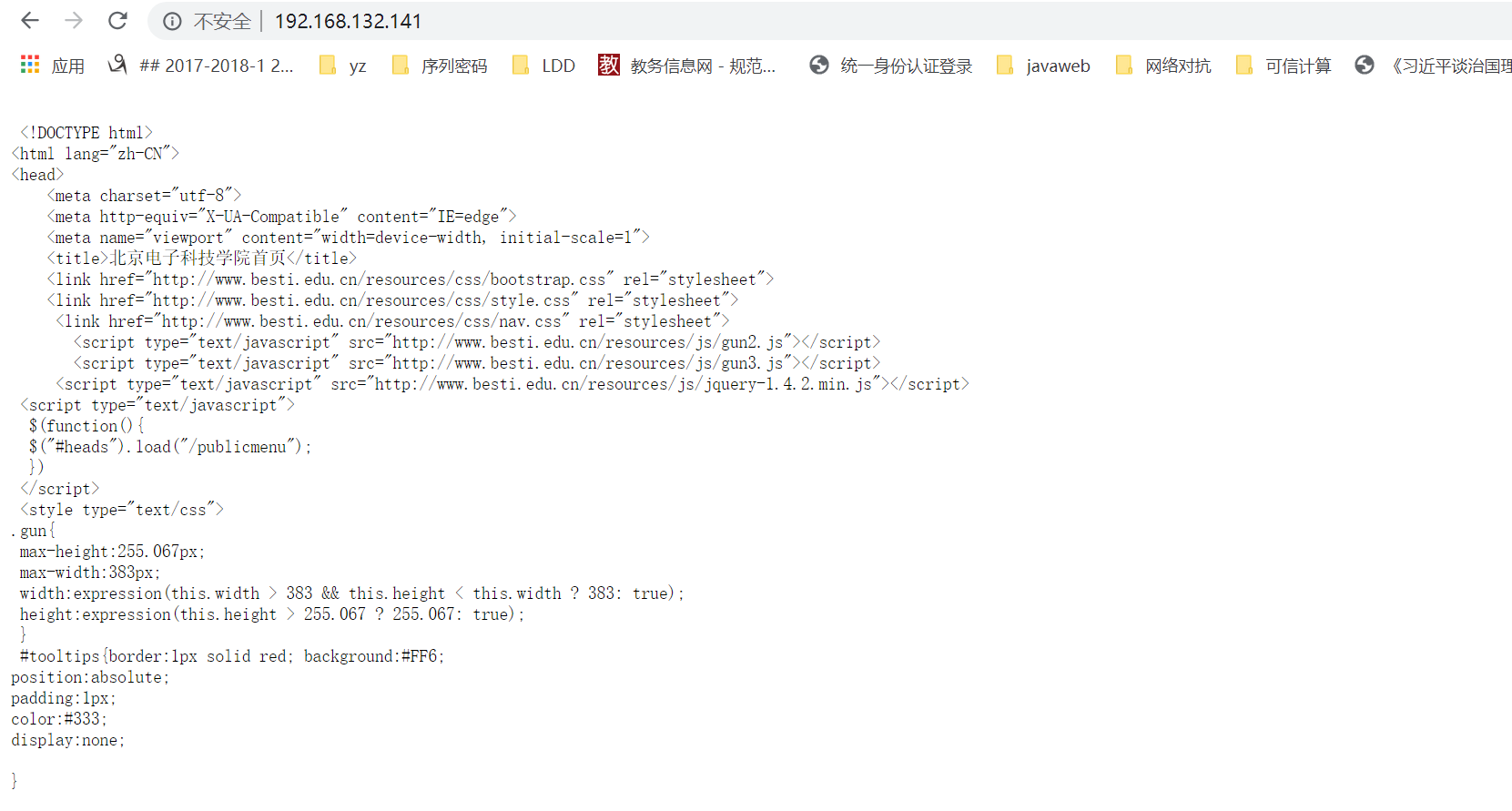

192.168.132.141,按下回车后跳转到被克隆的网页:不知道为啥!!只有网页代码,,我佛了,试了一下其他网站页面是ok的,应该是学校网页的问题?

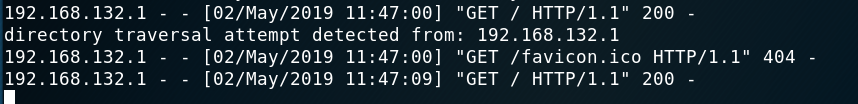

我们可以在攻击机上看到如下提示:

如果这是一个需要用户登录的网址又会怎么样呢?

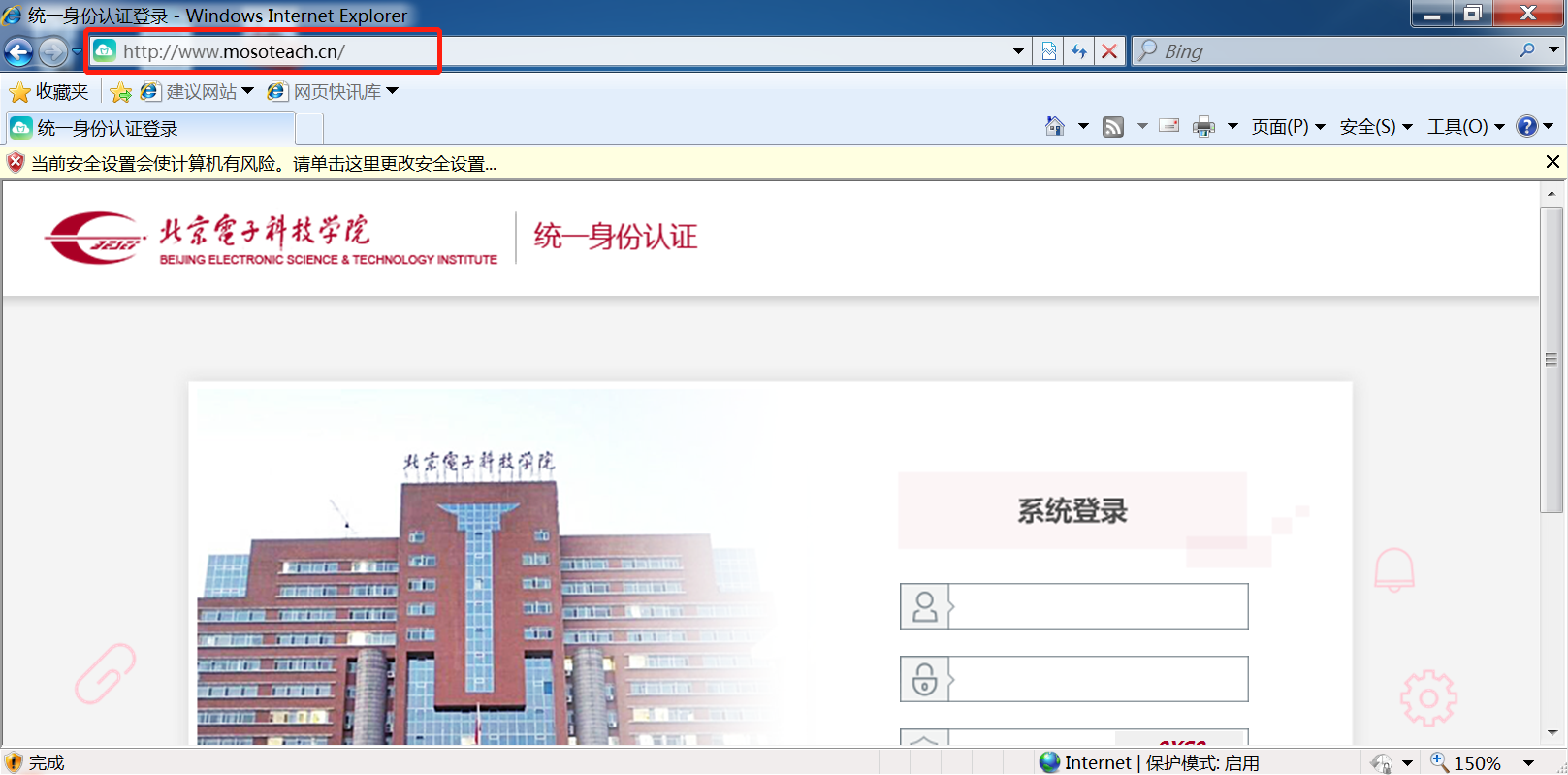

Apache服务只能一次性使用。因此退出以后重启Apache、SET工具,按照上述步骤重新设置一遍,新的URL设置成

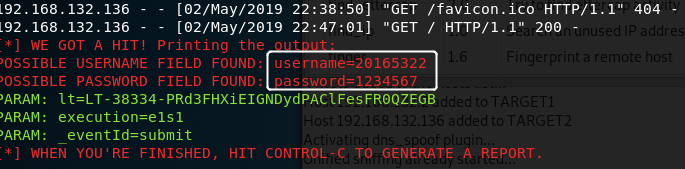

http://192.168.200.83/cas/login(咱们学校教务网登录界面)在靶机输入攻击者的ip地址。进入了登录界面。在里面输入自己的登录信息——即使是错误的也会被记录下来。

在kali上我们可以清楚的看到对面的连接和登录信息了

对https的登录网站又如何呢?

为了进一步伪装攻击机IP,我们可以利用网址缩短网站,将攻击机IP输入,然后生成一个网址。这样靶机访问该网址时和直接输入IP的效果是一样的。

(二)ettercap DNS spoof

使用指令

ifconfig eth0 promisc将kali网卡改为混杂模式输入命令

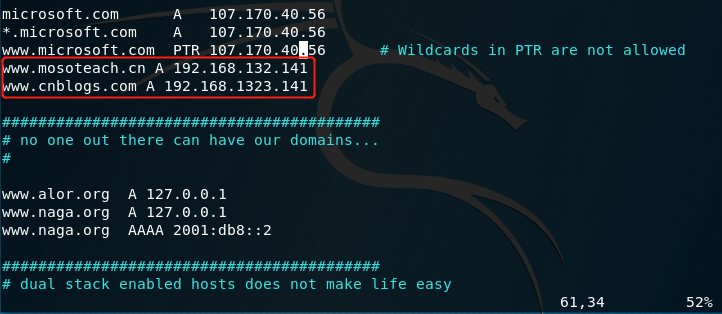

vi /etc/ettercap/etter.dns对DNS缓存表进行修改在61行添加两行代码

www.mosoteach.cn A 192.168.132.141(kali IP)

www.cnblogs.com A 192.168.132.141

使用

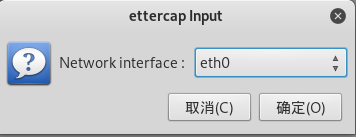

ettercap -G开启ettercap图形化界面点击工具栏中的

Sniff——>unified sniffing在弹出的界面中选择

eth0——>ok,即监听eth0网卡

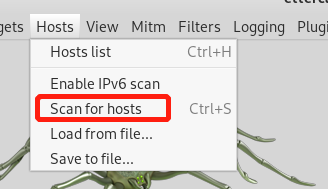

点击工具栏中的

Hosts——>Scan for hosts扫描子网

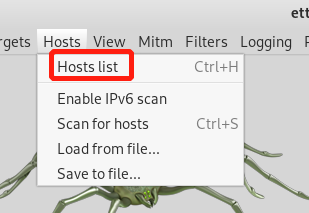

点击工具栏中的

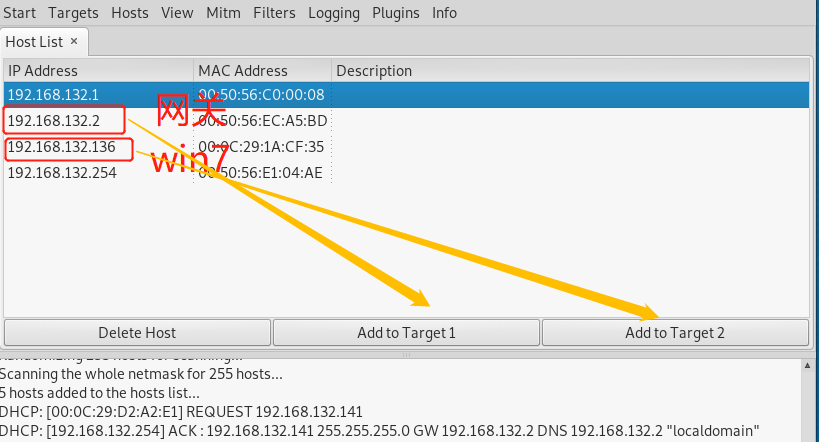

Hosts——>Hosts list查看存活主机

将网关IP添加到target1,靶机IP添加到target2

点击工具栏中的

Plugins——>Manage the plugins双击选择

dns_spoof即DNS欺骗的插件然后点击左上角的

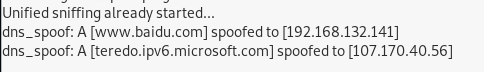

start——>Start sniffing选项开始嗅探靶机上输入

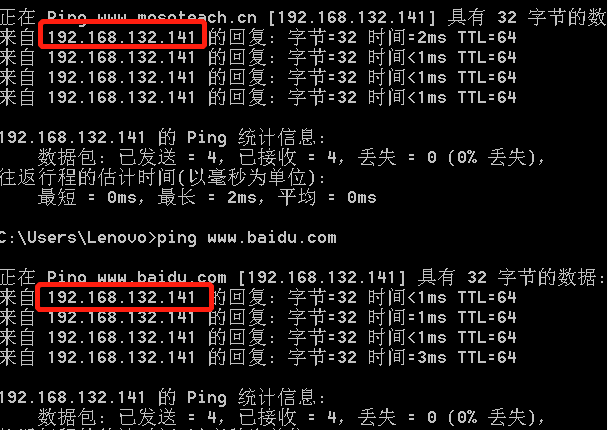

ping www.mosoteach.cn或ping www.cnblogs.com,可以在Kali端看到反馈信息。这里有点奇怪,正常来说捕捉到的应该是kali的IP才是正确的,,我也不知道为什么显示成这样了,可能是抽了?或者这个攻击手段并不是100%的成功率吧

相应的,靶机下显示的ping回应都是kali主机的IP,这里倒是正确了

(三)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验二的ettercap不要关,继续对靶机进行DNS欺骗

首先按照实验一的步骤克隆教务处网站,保证能够跳转成功

这时候测试一下实验二里靶机ping www.mosoteach.cn,能够成功ping到kali上。即可以开始任务。

打开靶机浏览器,输入www.mosoteach.cn,应该能够跳转到教务网的网页上,效果如下:

在这个网址上输入登录信息

-可以看到kali实验一的界面成功显示了靶机输入的用户信息。

实验过程中遇到的问题

- 实验任务1,打开SET工具并配置好ip和网址后。偶尔会出现不弹出提示

Do you want to attempt to disable Apache?的情况,此后靶机登录信息无法监测到。我检查了端口已关闭,Apache之前也已经开启。问题出在哪里我也没找出来。解决办法就是重启电脑,找个网快的地方,操作慢一点,然后看脸(猜测是因为网速问题) - 做实验任务2的时候修改了缓存表以后……依然会出bug,靶机win7上显示的kali的IP地址,但是kali上显示的却是正常网络的IP,很迷。

- 任务3就更不用说啦,必须要前两个任务都不出bug才能成功,试了10多次感觉都要吐血了orz

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

- 通常在连接不受信任的网络(例如咖啡厅的wifi)容易遭到攻击

- 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。

在日常生活工作中如何防范以上两攻击方法

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 不能乱连wifi,给攻击者可乘之机

- 防范ARP欺骗

实验总结与体会

这次的实验原理和操作都挺简单的。主要就是利用SET工具建立冒名网站(使得冒名网站和攻击者在同一个网关下)以后,再利用DNS 欺骗,修改了DNS缓存表,使得与攻击者在同一网关下的靶机在搜索真正的网站域名时,首先寻找到了攻击者的冒名网站,从而进入了攻击者的陷阱。我们在外面连接免费wifi的时候很容易就和坏人处在同一网关下,这样被欺骗获取登录信息的可能性就很大了。因此不管从防范的意识还是电脑的防护措施方面来说,我们都要加强对自己个人信息的保护。

2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20165101刘天野 2018-2019-2《网络对抗技术》Exp7 网络欺诈防范

目录 20165101刘天野 2018-2019-2<网络对抗技术>Exp7 网络欺诈防范 1.实验内容 1.1 简单应用SET工具建立冒名网站 1.2 ettercap DNS spoo ...

- 2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 简单应用SET工具建立冒名网站 ettercap D ...

- 20165214 2018-2019-2 《网络对抗技术》Exp7 网络欺诈防范 Week10

<网络对抗技术>Exp7 网络欺诈防范 Week10 一.实验目标与内容 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法 2.实践内容 (1)简单应用SET工 ...

- 2018-2019-2 20165315《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165315<网络对抗技术>Exp7 网络欺诈防范 一.实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 简单应 ...

- 2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

- 2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165210<网络对抗技术>Exp7 网络欺诈防范 一.实验目标:本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 二.实验内容: ...

- 2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

- 2018-2019-2 20165235《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165235<网络对抗技术>Exp7 网络欺诈防范 实验目的 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法 实验内容 (1)简单应 ...

随机推荐

- 刚接触HTML5应该先学哪里才好?

好吧,话不多说,直接来点干货吧! 刚接触html的小白都感觉摸不着头脑?应该怎么学习呢,其实HTML5可能对于还没有接触过的小白来说会比较的难,听起来也比较新颖.这是个什么骚东西!其实不然,这个就是构 ...

- JS中BOM和DOM常用的事件

总结:window对象 ● window.innerHeight - 浏览器窗口的内部高度 ● window.innerWidth - 浏览器窗口的内部宽度 ● window.open() - 打开新 ...

- Oracle 创建数据表

数据库中的每一个表都被一个模式(或用户)所拥有,因此表是一种典型的模式对象.在创建数据表时,Oracle 将在一个指定的表空间中为其分配存储空间.最初创建的表时一个空的逻辑存储结构,其中不包含任何数据 ...

- 全局启动函数start_kernel函数注解

asmlinkage void __init start_kernel(void) { char * command_line; extern struct kernel_param __start_ ...

- mysql json字段

从 MySQL 5.7.8 开始,MySQL 支持原生的 JSON 数据类型. 一. 创建json(不可以设置长度,可以是null,不能用有默认值) mysql> CREATE TABLE ...

- html()方法与append()方法

注意加#!!!!!! $("#valuess").html("<input type='text' name='name' value= " + valu ...

- Mac 下 安装Python3

因为Mac系统自带Python2.7 所以我们开发要重新装Python3 直接运行下面就好 luohaotiandeMacBook-Pro:~ luohaotian$ which python /us ...

- Python——Str

在Python内存中,字符串是以unicode形式存储的. str格式,最常用的数据类型格式,分别有 (' ') 引号 ,(" ")双引号,(''' ''')三引号 开头和结尾的引 ...

- WinServer-开关机日志

开关机日志正常1074, 6006, 13, 12, 6005,41,60081074 记录某用户在某计划下重启6006 日志服务关闭13 OS关闭时间按12 OS启动时间6005 日志服务开启 异常 ...

- /sys 和 /dev 区别

参考:What's the “/sys” directory for? Directory - /sys in linux 前言 各种Linux发行版下面似乎都有/sys目录,tree查看下面内容,会 ...