webug3.0靶场渗透基础Day_2(完)

第八关:

管理员每天晚上十点上线

这题我没看懂什么意思,网上搜索到就是用bp生成一个poc让管理员点击,最简单的CSRF,这里就不多讲了,网上的教程很多。

第九关:

能不能从我到百度那边去?

构造下面的url即可跳转

192.168.129.136/pentest/test/5/index.php?url=www.baidu.com

第十关:

这题打开也是莫名其妙的404,网上搜索发现是源码没写完???

好吧,修改一下主页的跳转源码,跳转到6文件夹下面的1文件夹下的download.php

来到正经页面

发现有个下载,点一下看看

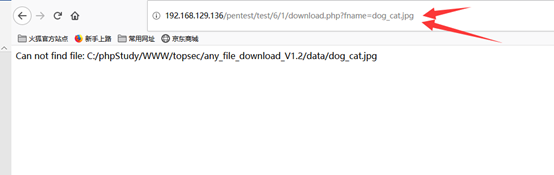

因为源码路径的原因,图片是没下载下来,但是发现了get传参下载文件,推测是任意文件下载

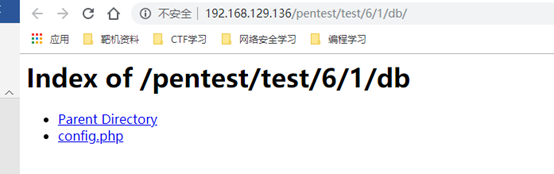

拿御剑扫一下当前的目录

发现db这个目录下有config.php

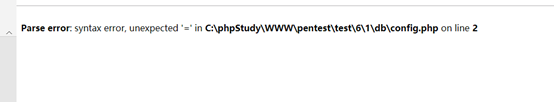

打开看看

尴尬,那还是下载下来好了。

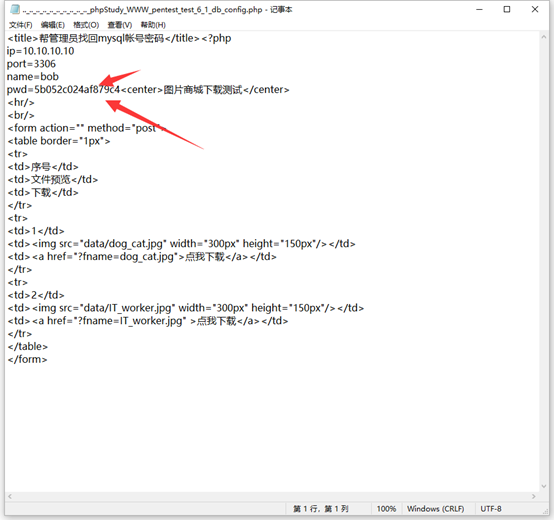

下载下来打开得到密码

第十一关:

我和上一题有点像

发现不在url后面传参了,说明应该是post传参

抓包看看

发现了pic参数,一样,找到db就能找到密码,不多做解释

第十二关:

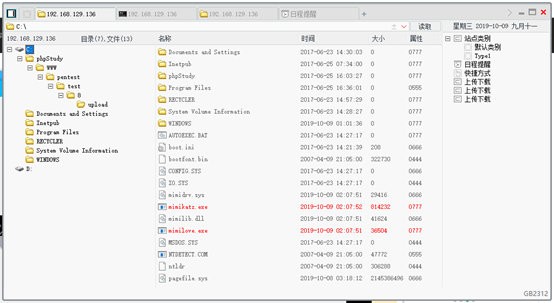

我的系统密码忘记了,请帮我找回在D盘下

改第十关的时候就发现靶机压根没D盘,

打开题目,登陆上我们的admin账户

有个上传点,传个一句话上去,连一下

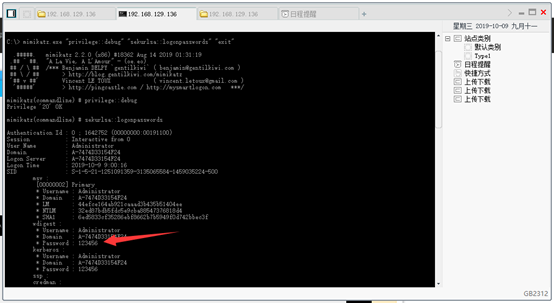

既然是找回密码,上传一个mimikatz

在命令行输入

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit"

即可爆出密码

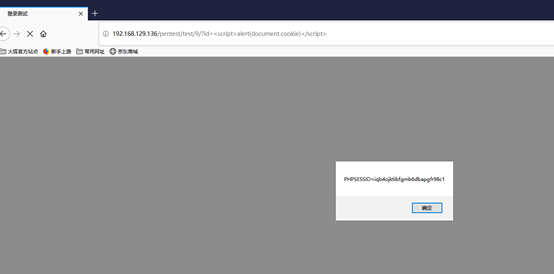

第十三关:

XSS

反射型XSS,没过滤,直接弹。

第十四关:

存储型XSS

也没过滤,直接弹。没啥好说的

第十五关:

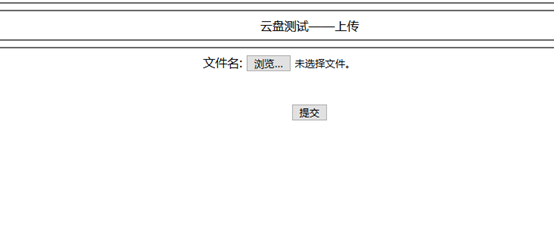

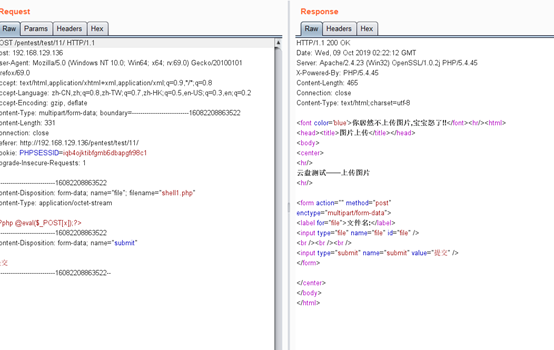

看样子是个上传关,看了下源码,没什么乱七八糟的JS,那就直接上传抓包试试看

发到repeater试试看直接传php行不行

发现好像并没有上传成功,改一下扩展名看看

可以上传,那再试试看是不是验证了MIME

修改了MIME就上传成功了php

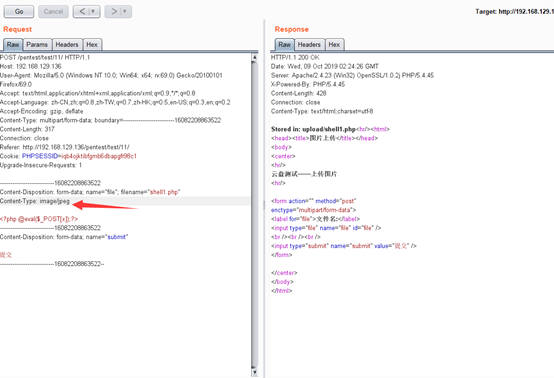

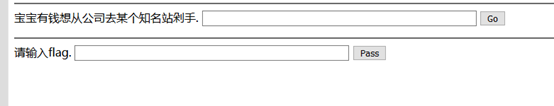

第十六关:

我从公司网络去剁手了

知名剁手网站,肯定是tb鸭,

输入了以后发现之允许10.10.10.10访问

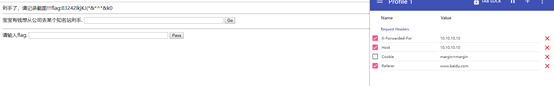

这题设计的感觉有一些问题,源码设置的是Referer要是www.baidu.com

看了源码以后,构造请求头

获得flag

基础题就这样做完了。

webug3.0靶场渗透基础Day_2(完)的更多相关文章

- webug3.0靶场渗透基础Day_1

第一关: 最简单的get注入 单引号报错 http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' order by 5 --+ ...

- [教程]phpwind9.0应用开发基础教程

这篇文章着重于介绍在9.0中如何开发一个插件应用的示例,step by step来了解下在9.0中一个基础的应用包是如何开发的.1.目录结构OK,首先是目录结构,下面是一个应用我们推荐的目录. 应用包 ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- 可在广域网部署运行的QQ高仿版 -- GG叽叽V3.0,完善基础功能(源码)

(前段时间封闭式开发完了一个项目,最近才有时间继续更新GG的后续版本,对那些关注GG的朋友来说,真的是很抱歉.)GG的前面几个版本开发了一些比较高级的功能,像视频聊天.远程桌面.文件传送.远程磁盘等, ...

- 从头编写asp.net core 2.0 web api 基础框架 (5) + 使用Identity Server 4建立Authorization Server (7) 可运行前后台源码

前台使用angular 5, 后台是asp.net core 2.0 web api + identity server 4. 从头编写asp.net core 2.0 web api 基础框架: 第 ...

- hadoop3.1.0 window win7 基础环境搭建

https://blog.csdn.net/wsh596823919/article/details/80774805 hadoop3.1.0 window win7 基础环境搭建 前言:在windo ...

- 域渗透基础之NTLM认证协议

域渗透基础的两个认证协议ntlm和Kerberos协议是必须总结的~ 这篇简单总结下ntlm协议 晚上写下kerberos 0x01 NTLM简介 NTLM使用在Windows NT和Windows ...

- 靶场渗透CH4INRULZ_v1.0.1

最新文章见我个人博客:点此 靶机环境下载地址:[下载] ova下载下来后直接导入virtualbox即可(https://www.vulnhub.com/entry/ch4inrulz-101,247 ...

随机推荐

- CVE-2020-2551复现过程

项目地址 cnsimo/CVE-2020-2551 CVE-2020-2551 weblogic iiop 反序列化漏洞 该项目的搭建脚本在10.3.6版本经过测试,12版本未测试. 环境 kali+ ...

- K - 回转寿司(值域段数(板题) + 动态开点)

回转寿司 Description 酷爱日料的小Z经常光顾学校东门外的回转寿司店.在这里,一盘盘寿司通过传送带依次呈现在小Z眼前.不同的寿 司带给小Z的味觉感受是不一样的,我们定义小Z对每盘寿司都有一个 ...

- 实践指路明灯,源码剖析flink-metrics

1. 通过上期的分享,我们对 Metrics 类库有了较深入的认识,并对指标监控的几个度量类型了如指掌. 本期,我们将走进当下最火的流式处理框架 flink 的源码,一同深入并学习一下别人家的代码. ...

- idea运行javadoc生成文档以及 报错编码gbk的不可映射字符坑

将项目类信息生成文档 idea整合了javadoc的操作,可以一键生成doc文档 方法: 选中你要生成文档的项目 点击上方tools->Generate JavaDoc 运行即可 注意这里有一个 ...

- jmeter发送Query String Parameters格式参数报错

当发起一次GET请求时,参数会以url string的形式进行传递.即?后的字符串则为其请求参数,并以&作为分隔符 当参数为json格式时,这时需要勾选编码,否则会报错

- Java基础知识1-Java简介

Java语言技术架构 JAVASE:(Java platform to Standard Edition)标准版,用于桌面级应用开发. JAVAME:(Java plataform to Micro ...

- react axios 跨域访问一个或多个域名

1.react + axios 跨域访问一个域名 配置非常简单,只需要在当前的 package.json 文件里面配置: "proxy":"http://iot-demo ...

- PTA | 1019 数字黑洞 (20分)

给定任一个各位数字不完全相同的 4 位正整数,如果我们先把 4 个数字按非递增排序,再按非递减排序,然后用第 1 个数字减第 2 个数字,将得到一个新的数字.一直重复这样做,我们很快会停在有" ...

- window部署ftp服务器

...

- DVWA系列精品教程:2、命令注入

文章更新于:2020-04-11 注:如何搭建环境参见:搭建DVWA Web渗透测试靶场 DVWA之命令注入漏洞 一.介绍 1.1.官方说明 1.2.总结 二.命令注入实践 2.1.安全级别:LOW ...