theZoo - 恶意软件分析资源库

theZoo 是一个恶意软件分析资源库,收集了几乎所有版本的恶意软件包括(恶意软件源代码项目、二进制恶意软件程序)。需要分析病毒、恶意软件的朋友可以在项目中下载某个恶意软件来分析。

功能特性

恶意软件样本数据库系统

样本加密存储(密码:'infected')

支持多种查询方式:

按名称搜索

按类型过滤(病毒/木马/僵尸网络/间谍软件/勒索软件)

按编程语言过滤(C/C++/VB/ASM/BIN/Java)

按架构过滤(x86/x64/arm7等)

按平台过滤(win32/win64/mac/android等)

数据库更新功能

命令行交互界面

样本贡献工具(prep_file.py)

跨平台支持(Windows/Linux)

安装指南

系统要求

Python 3.x

SQLite3

以下Python库:

pyzipper

prettytable

readline(Linux/macOS)或 winreadline(Windows)

安装步骤

1.克隆仓库:

git clone https://github.com/ytisf/theZoo.git

cd theZoo

2.安装依赖:

pip install --user -r requirements.txt

使用说明

基本使用

运行主程序:

python theZoo.py

命令行选项

-u, --update 更新数据库

-v, --version 显示版本信息

-w, --license 显示许可证信息

-f, --filter 过滤恶意软件(例如:-f cpp -f worm)

交互模式命令

search 根据过滤器搜索恶意软件(如'search cpp worm')

list all 列出所有可用模块

use 通过ID选择恶意软件

info 获取恶意软件信息

get 下载选定的恶意软件

report-mal 报告发现的恶意软件

update-db 更新数据库

help 显示帮助

exit 退出

准备新样本

使用prep_file.py工具准备新样本:

python prep_file.py [输入文件]

该工具将:

创建加密的ZIP存档(密码:'infected')

生成MD5和SHA1哈希

创建包含密码的文件

完成后,请将文件添加到适当的目录并更新数据库conf/maldb.db。

样本列表,如下所示:

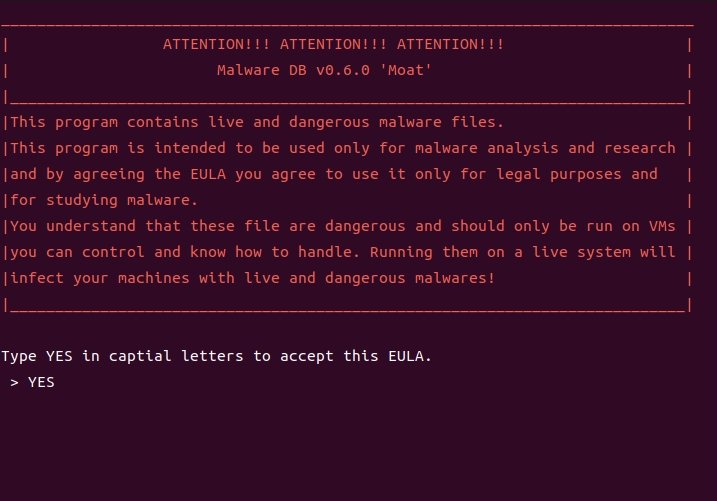

第一次启动需要接受EULA协议

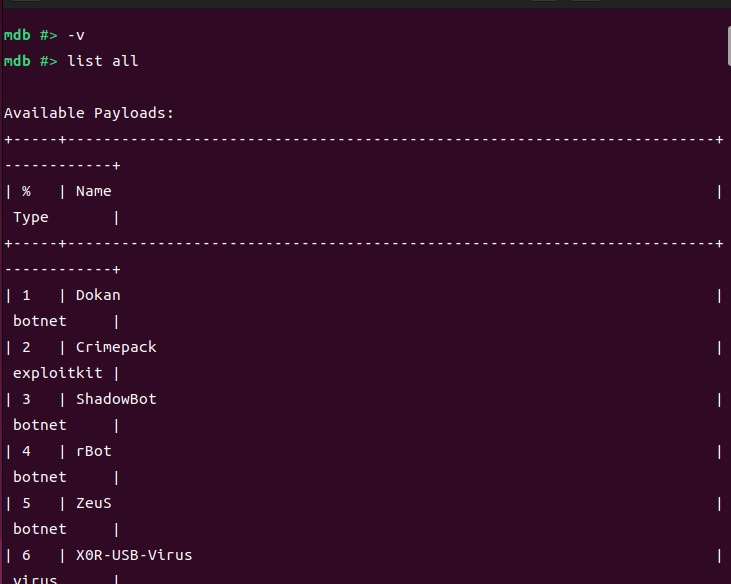

二进制恶意软件列表:

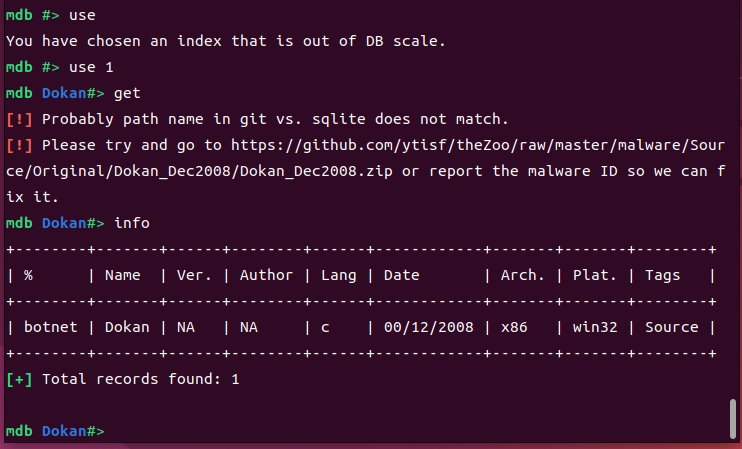

use命令选中其中一个病毒(恶意软件)样本进行下载、查看信息

use 1 //use命令后面跟样本索引号

感兴趣的朋友可以下载下来,配置安装了解了解

github链接地址:https://github.com/ytisf/theZoo.git

更多精彩内容 请关注公众号

theZoo - 恶意软件分析资源库的更多相关文章

- 20154312 曾林 Exp4恶意软件分析

写在前面 如果把恶意软件比作罪犯的话,怎么看这次实验? 实验目的:以后能够在茫茫人海中找到罪犯. 实验过程:现在以及抓到了一个罪犯,把他放到茫茫人海里去,看看他和普通人有啥区别.这些区别就是罪犯的特征 ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- [Virus Analysis]恶意软件分析(二)玩出花的批处理(中)

本文作者:i春秋作家——Sp4ce 0×01上一篇文章部分 首先是文件目录 整理后的目录 整理前的部分文件代码 update.bat %%Q %%Q %%Q %%Q %%Q %%Q %%Q %%Q % ...

- 使用自动化恶意软件分析cuckoo分析exe程序

Cuckoo是一款监控函数调用,监控文件读写,监控注册表读写等的自动化恶意分析软件. 包括apk.exe.pdf等多种文件的分析,将任务提交给数据库,host从数据库中读取任务,将样本放入虚拟机中运行 ...

- 在线恶意软件和URL分析集成框架 – MalSub

malsub是一个基于Python 3.6.x的框架,它的设计遵循了当前最流行的互联网软件架构RESTful架构,并通过其RESTful API应用程序编程接口(API),封装了多个在线恶意软件和UR ...

- Exp4恶意代码分析 20164312 马孝涛

1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,sy ...

- 20165223《网络对抗技术》Exp4 恶意代码分析

目录 -- 恶意代码分析 恶意代码分析说明 实验任务目标 实验内容概述 schtasks命令使用 实验内容 系统运行监控 恶意软件分析 静态分析 virscan分析和VirusTotal分析 PEiD ...

- Exp4 恶意代码分析

一.原理与实践说明 1. 实践目标 1.1 监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2 分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysin ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- Exp4 恶意代码分析 20164314

一.实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,systr ...

随机推荐

- CRYPTO-DSA

CRYPTO-DSA 参考某位大佬的博客和nss的一些题目,这两天的DSA题目 DSA数字签名 | DexterJie'Blog [NCTF 2021]dsa task.py from Crypto. ...

- 使用word模板的科研论文编写

编写SCD论文等的时候,可能出现官网的论文模板不够全面.一般我们使用latex作为论文编写模板,格式等都方便控制和编写,而word模板操作起来较为复杂.但是官网有些时候可能找不到latex的模板内容, ...

- 导出和导入word样式模板

对于自己配置过之后常用的word样式可以导出作为样式模板, 可以重复使用. 举例说一下哪些是常用的word样式, 例如: (常见的): 中文的内容的样式, 中英文分别设置不同的样式 (比较高级的)多级 ...

- MySQL 8.0 误删了root用户怎么办

MySQL 8.0 误删了root用户怎么办 修改配置文件 修改配置文件,让其可以无账号登录 默认的文件为: /etc/my.cnf 添加:skip-grant-tables 重启服务 service ...

- Tomcat性能优化以及 jvm 参数设置

linux ps 命令的结果中 VSZ,RSS,STAT 的含义和大小 参数名 含义 单位 USER 进程所属用户 PID 进程ID %CPU 进程占用CPU百分比 %MEM 进程占用内存 ...

- bug|Git Hooks pre-commit|git 提交代码报错|error: 'describe' 'it' 'expect' is not defined (no-undef)|pre-commit hook failed (add --no-verify to bypass)|

前言 今天学习 jest 的 vue-test-utils 的配置及使用. 报错原因为 jest 全局变量 git 提交代码报错,使用除了参考链接里的解决方案,正好复习一下之前学习的 Git Hook ...

- Delphi 时间控制窗口标题栏文字或任务栏标题文字滚动

1.定义一个全局变量保存显示到标题栏的字符串,strScroll: Widestring = '风行天下 - By WindSon '; 2.添加一个Timer控件,设置属性Interval := 3 ...

- Opencv环境配置一览

OpenCV环境配置一览 专业相关,平时经常会使用到opencv的一些函数,目前主要包括Ubuntu系统,Android系统,本篇文章介绍在两个系统下对应的环境配置策略. Ubuntu环境 附上一个很 ...

- 使用自制离线数据跑通ElasticFusion

使用自制离线数据跑通ElasticFusion 实验环境及设备 实验环境: Ubuntu22.04 RTX3060 实验设备: 小米13(Android) Realsense D455 一句话总结就是 ...

- Zotero设置

1. 说明 Zotero 中文社区 | 百度网盘 使用 zotero 仅同步题录信息,使用其他云同步程序同步文献的附件,此处以坚果云为例进行演示,前期的坚果云同步设置参考文章:Zotero坚果云同步. ...