APT组织跟踪与溯源

前言

在攻防演练中,高质量的蓝队报告往往需要溯源到攻击团队、国内黑产犯罪团伙、国外APT攻击。

红队现阶段对自己的信息保护的往往较好,根据以往溯源成功案例来看还是通过前端js获取用户ID信息、mysql反制、高交互蜜罐诱饵投放等手段来获取。

除了红队,国内的黑产团伙和国外的APT攻击也是能够加分的,所以平时对APT组织的跟踪发现起到了重要的作用。

APT攻击定义

APT攻击(Advanced Persistent Threat,高级持续性威胁)是指组织(特别是政府)或者小团体利用当下先进的攻击手法对特定目标进行长期持续性的网络攻击。APT攻击的高级体现在于精确的信息收集、高度的隐蔽性、以及使用各种复杂的网络基础设施、应用程序漏洞对对目标进行的精准打击。攻击人员的攻击形式更为高级和先进,称为网络空间领域最高级别的安全对抗。APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为。

APT(高级长期威胁)包含三个要素:高级、长期、威胁。高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞。长期暗指某个外部力量会持续监控特定目标,并从其获取数据。威胁则指人为参与策划的攻击。

APT攻击的原理相对于其他攻击形式更为高级和先进,其高级性主要体现在APT在发动攻击之前需要对攻击对象的业务流程和目标系统进行精确的收集。在此收集的过程中,此攻击会主动挖掘被攻击对象受信系统和应用程序的漏洞,利用这些漏洞组建攻击者所需的网络,并利用0day漏洞进行攻击

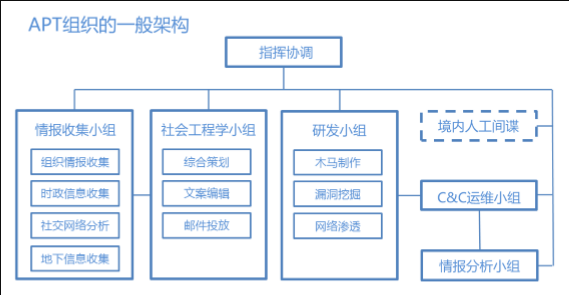

APT组织架构图

APT攻击常见方式

- 鱼叉攻击

- 水坑攻击

- 路过式下载

- 社会工程学

- 即时通讯工具诱骗

盘点那些攻击中国的APT组织Top5

APT-C-00 海莲花

OceanLotus(海莲花)APT组织是一个长期针对中国及其他东亚、东南亚国家(地区)政府、科研机构、海运企业等领域进行攻击的APT组织,该组织也是针对中国境内的最活跃的APT组织之一,该组织主要通过鱼叉攻击和水坑攻击等方法,配合多种社会工程学手段进行渗透,向境内特定目标人群传播特种木马程序,秘密控制部分政府人员、外包商和行业专家的电脑系统,窃取系统中相关领域的机密资料,通过追踪它这些年的攻击手法和攻击目标,OceanLotus很有可能是具有国外政府支持背景的、高度组织化的、专业化的境外国家级黑客组织

APT-C-06 Darkhotel

APT-C-06组织是一个长期活跃的境外APT组织,其主要目标为中国和其他国家。攻击活动主要目的是窃取敏感数据信息进行网络间谍攻击,其中DarkHotel的活动可以视为APT-C-06组织一系列攻击活动之一。 在针对中国地区的攻击中,该组织主要针对政府、科研领域进行攻击,且非常专注于某特定领域,相关攻击行动最早可以追溯到2007年,至今还非常活跃。

APT-C-08 蔓灵花

蔓灵花(APT-C-08)APT组织是一个长期针对中国、巴基斯坦等国家进行攻击活动的APT组织,主要攻击政府、电力和军工行业相关单位,以窃取敏感信息为主,具有强烈的政治背景,是目前活跃的针对境内目标进行攻击的境外APT组织之一。

APT-C-01 毒云藤

APT-C-01组织是一个长期针对国内国防、政府、科技和教育领域的重要机构实施网络间谍攻击活动的APT团伙,其最早的攻击活动可以追溯到2007年,团伙擅长对目标实施鱼叉攻击和水坑攻击,植入修改后的ZXShell、Poison Ivy、XRAT商业木马,并使用动态域名作为其控制基础设施。

APT-C-24 响尾蛇

响尾蛇(SideWinder)组织是一个成熟的攻击组织,该APT组织擅长使用office漏洞、hta脚本、白加黑、VB木马等技术来实施攻击,并且攻击手法还在不断的进化中。目前该组织的攻击目标主要在巴基斯坦,但是由于地缘关系,也不排除针对中国境内的目标发起攻击,因此相关部门、单位和企业切不可掉以轻心。

APT组织发现溯源

内部被动发现

通过安全设备告警,发现匹配的IOC或内网中的横向攻击,进一步分析取证溯源(一般很难发现)

内部主动上报

通过被攻击人员的主动上报,如邮件钓鱼事件、终端异常事件。需加强对内的网络安全宣传

内部主动诱捕

通过高交互蜜罐设备,或者引诱信息。诱捕相关组织攻击,进而捕获相关样本及组织信息。

外部开源情报

二手情报

二手情报内容缺乏准确性研判,内容真实度待考量,只能作为参考

- 国内外安全厂商威胁分析报告、安全资讯和新闻资讯

- 安全厂商安全通告

- 社交网络,twitter、公众号等

- APT历史报告整理站点

我们需要关注的情报类别

- 安全新闻

- 勒索软件、挖矿病毒、漏洞利用软件等恶意代码分析

- 0day漏洞和漏洞利用技术方式分析

- 攻击事件,定向攻击,恶意邮件投放,供应链攻击等

- APT组织分析报告、APT事件分析、APT技术

一手情报

恶意程序捕获分析

维基解密秘密文件披露

攻击机发现

对于不同APT组织,往往会采用不同的攻击手段方法,例如毒云藤,从网上纰漏信息可以了解到其会从用于控制和分发攻击载荷的控制域名下载一个名为tiny1detvghrt.tmp的恶意payload。通过ZoomEye或fofa等空间搜索引擎,搜索相应内容,就有可能搜索到组织相应的payload下载机器,然后再对其IP的归属,历史端口,服务等进一步分析其活动时间等信息

APT组织分辨手段

对于APT组织一般会从其攻击入口、编码方式、加密方式、恶意工具、漏洞利用、IOC、任务活动这几个方面去分辨

传统手段

恶意样本捕获

静态分析:

文件名、文件大小、时间截、壳信息、编译器信息、入口点、代码段大小、病毒名、SSDEEP

动态分析:衍生文件名、衍生文件路径、注册表项及键值、域名、IP、URL、IP地理位置

新兴手段

机器学习:

针对于数据训练,通过多维度数据比对。建立数据模型

结构化输出

| 类型 | 内容 |

|---|---|

| 组织名称 | XXX |

| 攻击目标 | 政府、能源 |

| 攻击国家 | 中国 |

| 攻击目的 | 窃取信息、敏感资料、勒索 |

| 攻击时间 | 时间周期 |

| 攻击方式 | 鱼叉攻击→投放ps脚本→RAT |

| 诱饵类型 | doc、lnk等 |

| 编写语言 | C、C#、VB、powershell等 |

| 武器库 | CVE-xxx-xxx |

APT防御

目前业界比较流行的防御APT思路有三种:

1、采用高级检测技术和关联数据分析来发现APT行为,典型的公司是FireEye;

2、采用数据加密和数据防泄密(DLP)来防止敏感数据外泄,典型的公司是赛门铁克;

3、采用身份认证和用户权限管理技术,严格管控内网对核心数据和业务的访问,典型的公司是RSA。

而一般企业最好的防御方式就是提高人员的安全意识,因为APT攻击入口点往往是针对于特定人员构造的攻击链,其次就是各类安全措施了。

APT溯源与蓝队工作

身为蓝队,我们的主要关注点在于攻击捕获及目标匹配。

1、从日常对我们发起扫描的主机进行反制,进而从肉鸡上查找恶意程序、远控木马等,然后沙箱分析后对IOC和特征进行目标匹配

2、从防病毒或邮件网关上提取恶意程序、文档,进而分析其IOC和特征进行目标匹配

3、高交互蜜罐捕获,在高交互蜜罐中往往可能有攻击者留下的恶意程序,可以进一步提取分析,最后匹配

4、跟踪对能源行业、电力行业有攻击行为的APT组织,搜集其攻击手段及样本,对内进行监测匹配,发现攻击后可快速比对

结语

对于在日常的蓝队工作中,分析APT组织的攻击手段和过程有助于我们更好的防御其攻击,同时可以在其攻击路径节点上,针对性部署反制手段,帮助我们更好的开展溯源反制工作。最终目的还是挖掘其攻击目的及目标范围,争取及时发现APT攻击

参考资料

360核心安全技术博客

2020全球APT年度报告

APT相关资料

APT组织跟踪与溯源的更多相关文章

- 基于知识图谱的APT组织追踪治理

高级持续性威胁(APT)正日益成为针对政府和企业重要资产的不可忽视的网络空间重大威胁.由于APT攻击往往具有明确的攻击意图,并且其攻击手段具备极高的隐蔽性和潜伏性,传统的网络检测手段通常无法有效对其进 ...

- 技术报告:APT组织Wekby利用DNS请求作为C&C设施,攻击美国秘密机构

技术报告:APT组织Wekby利用DNS请求作为C&C设施,攻击美国秘密机构 最近几周Paloalto Networks的研究人员注意到,APT组织Wekby对美国的部分秘密机构展开了一次攻击 ...

- [百家号]APT组织简介2019

5家新APT组织被披露,2019是“后起之秀”的天下? https://baijiahao.baidu.com/s?id=1621699899936470038&wfr=spider& ...

- 大网扫描在发现APT组织方面的一个应用

如何发现CobalStike服务端? 答: 扫HTTP response header: "HTTP/1.1 404 Not Found" balaba-"Server& ...

- APT攻击基础科普

0x00 APT的历史起源背景 APT这个词汇最早起源于:2005年英国和美国的CERT组织发布了关于有针对性的社交工程电子邮件,放弃特洛伊木马以泄露敏感信息的第一个警告,尽管没有使用“APT”这个名 ...

- 从APT攻击中学习

0x01. 什么是APT? 可以看出APT攻击,叫高级可持续威胁攻击,也称为定向威胁攻击:什么是定向,也就是指定目标行业而发起进攻 这边又提到供应链和社会工程学,那是什么? 社会工程学,也就是社工,通 ...

- 从防御者视角来看APT攻击

前言 APT防御的重要性毋庸讳言,为了帮助各位师傅在防御方面建立一个总体认识,本文会将APT防御方法分为三类,分别是:监控.检测和缓解技术,并分别进行梳理,介绍分析代表性技术.这一篇分析现有的监控技术 ...

- 初探APT攻击

首发于i春秋 作者:joe 所属团队:Arctic Shell 团队博客地址:https://www.cnblogs.com/anbus/ 0x1:关于APT的相关介绍: APT是 ...

- 转载--无弹窗APT渗透实验

转载--无弹窗APT渗透实验 文章作者:亚信安全,转载自 FreeBuf.COM APT攻击方式花样繁多,我研究最近的流行的APT攻击方式,在本地搭建环境模拟一次简单的APT攻击,在模拟攻击过程中发现 ...

随机推荐

- 自动部署Springboot项目脚本小脚本

#!/bin/bash echo '自动部署Springboot项目脚本...' # aaa.jar 项目jar包 pid=`ps -ef|grep aaa.jar|grep -v grep|grep ...

- 终于彻底搞清楚了spin-lock 之一次CPU问题定位过程总结

首先这个问题,我只是其中参与者之一.但这个问题很有参考意义,特记录下来. 还有我第一次用"彻底"这个词,不知道会不会有人喷?其实,还有一些问题,也不是特别清楚.比如说什么是CPU流 ...

- LeetCode入门指南 之 链表

83. 删除排序链表中的重复元素 存在一个按升序排列的链表,给你这个链表的头节点 head ,请你删除所有重复的元素,使每个元素 只出现一次 .返回同样按升序排列的结果链表. class Soluti ...

- javascript 特殊字符 注意转义

- RedisTemplate连接不释放、Redis断线不重连问题、Redis连接数高飙升

使用RedisTemplate操作Redis数据,但遇到网络断线后不会重新连接 毫无头绪 一顿捣鼓 最终解决 整理如下 帮助更多的人 1.起因 使用RedisTemplate 配置 开启了事务 ena ...

- 解决ftp登录问题:500 OOPS: cannot change directory:/home/xxx 500 OOPS: child died

.personSunflowerP { background: rgba(51, 153, 0, 0.66); border-bottom: 1px solid rgba(0, 102, 0, 1); ...

- Notes about multiboot usb creator

U盘上的多系统启动工具,Windows上YUMI比较好,Ubuntu上MultiSystem用法复杂,unetbootin是另外一款,需要安装p7zip(apt-get install p7zip-f ...

- Linux 并发服务器编程(多进程)

文章目录 说明 注意事项 server.c client.c 运行截图 说明 在Linux中通过流式套接字编程(TCP),实现一个并发服务器的访问回显,适合刚学完Linux套接字编程的朋友进行巩固训练 ...

- Linux搭建SQL server服务器

我们知道在Linux下安装服务有很多方式,最为简单的也就是yum安装,但是很多服务通过yum是无法安装的,如果想使用yum安装,需要指定yum安装仓库,我们今天需要安装MSQL Server,所以需要 ...

- 如何快速排查发现redis的bigkey?4种方案一次性给到你!

本篇文章将以redis的bigkey为主题进行技术展开,通过从认识redis的高性能,bigkey的危害.存在原因.4种解决方案,到模拟实战演练的介绍方式,来跟大家一起认识.探讨和学习redis. 先 ...