Win64 驱动内核编程-26.强制结束进程

强制结束进程

依然已经走到驱动这一层了,那么通常结束掉一个进程不是什么难的事情。同时因为win64 位的各种保护,导致大家慢慢的已经不敢HOOK了,当然这指的是产品。作为学习和破解的话当然可以尝试各种hook。目前来说很多杀软进程保护都是通过回调了保护的,简单,稳定,安全。So,强制结束进程会比当年简单很多。

首先就是上一个最基本的驱动里结束进程的方法:

1.直接调用ZwTerminateProcess去结束进程,这个是公开导出的函数,也就是说它很稳定。不要小看这个东西,我测试过很多杀软。目前停不掉的只有国外的 某伞,可能有人会关心国内的各种卫士能不能停掉!我觉得可以尝试一下,通常不会失望。OK不废话,上代码:

TerminateProcess ->NtTerminateProcess ->ZwTerminateProcess

void ZwKillProcess(HANDLE hdPid)

{

__try {

HANDLE hProcess = NULL;

CLIENT_ID ClientId = {0};

OBJECT_ATTRIBUTES oa = {0};

ClientId.UniqueProcess = (HANDLE)hdPid;

ClientId.UniqueThread = 0;

oa.Length = sizeof(oa);

oa.RootDirectory = 0;

oa.ObjectName = 0;

oa.Attributes = 0;

oa.SecurityDescriptor = 0;

oa.SecurityQualityOfService = 0;

ZwOpenProcess(&hProcess, 1, &oa, &ClientId);

if (hProcess)

{

ZwTerminateProcess(hProcess, 0);

ZwClose(hProcess);

};

}

__except (EXCEPTION_EXECUTE_HANDLER)

{;}}

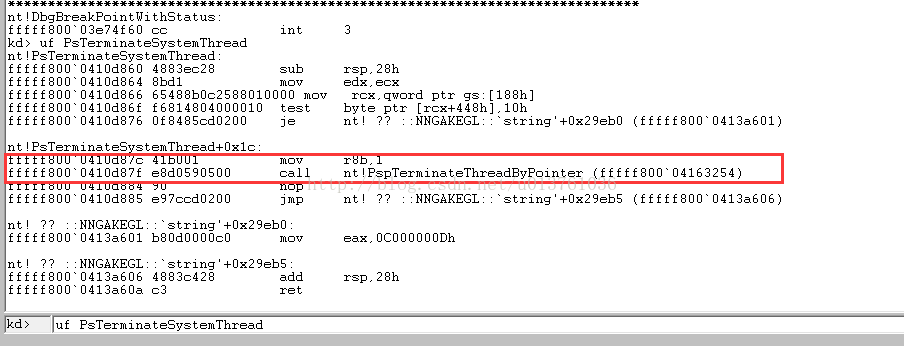

2.方法2就是通过PsTerminateSystemThread找到PspTerminateThreadByPointer

下面是Win7 64 双机调试 windbg获取的信息

然后要找到Win7 64位PspTerminateThreadByPointer结构(注意下面的是win7 64每个系统要单独去找):

typedef NTSTATUS (__fastcall *PSPTERMINATETHREADBYPOINTER)

(

IN PETHREAD Thread,

IN NTSTATUS ExitStatus,

IN BOOLEAN DirectTerminate

);然后就是定位一个特征码,从PsTerminateSystemThread开始往下找,直接把学习资料的代码拿过来吧,作者是定位了01e8也就是两条汇编指令相关的部分。然后自定义了一个计算公式hash这个特征码,代码如下(这个地方不固定,定位的越长,越准确):

if(PspTerminateThreadByPointer==NULL)

{

AddressOfPsTST=(ULONG64)GetFunctionAddr(L"PsTerminateSystemThread");

if(AddressOfPsTST==0)

return STATUS_UNSUCCESSFUL;

for(i=1;i<0xff;i++)

{

if(MmIsAddressValid((PVOID)(AddressOfPsTST+i))!=FALSE)

{

if(*(BYTE*)(AddressOfPsTST+i)==0x01&&*(BYTE*)(AddressOfPsTST+i+1)==0xe8) //目标地址-原始地址-5=机器码 ==> 目标地址=机器码+5+原始地址

{

RtlMoveMemory(&callcode,(PVOID)(AddressOfPsTST+i+2),4);

AddressOfPspTTBP=(ULONG64)callcode + 5 + AddressOfPsTST+i+1;

}

}

}

PspTerminateThreadByPointer=(PSPTERMINATETHREADBYPOINTER)AddressOfPspTTBP;

}找到函数位置之后,剩下的可以直接枚举线程id,找到进程id,通过进程id进行对比之后决定是否结束掉这个线程。

for(i=4;i<0x40000;i+=4)

{

status=PsLookupThreadByThreadId((HANDLE)i, &Thread);

if(NT_SUCCESS(status))

{

tProcess=IoThreadToProcess(Thread);

if(tProcess==Process)

PspTerminateThreadByPointer(Thread,0,1);

ObDereferenceObject(Thread);

}

}3.第三种方式就是强行切到对方内存里,然后直接 进程虚拟内存擦除(这个自己也会退出,但是可以继续打开新进程链接服务干活,或者擦除的时候就直接启动一个擦除进程):

BOOLEAN ZeroKill(ULONG PID) //X32 X64

{

NTSTATUS ntStatus = STATUS_SUCCESS;

int i = 0;

PVOID handle;

PEPROCESS Eprocess;

ntStatus = PsLookupProcessByProcessId(PID, &Eprocess);

if (NT_SUCCESS(ntStatus))

{

PKAPC_STATEpKs=(PKAPC_STATE)ExAllocatePool(NonPagedPool, sizeof(PKAPC_STATE));

KeStackAttachProcess(Eprocess , pKs);//Attach进程虚拟空间

for (i = 0; i <= 0x7fffffff; i += 0x1000)

{

if (MmIsAddressValid((PVOID)i))

{

_try

{

ProbeForWrite((PVOID)i,0x1000,sizeof(ULONG));

memset((PVOID)i,0xcc,0x1000);

}_except(1){continue;}

}else{

if (i>0x1000000) //填这么多足够破坏进程数据了

break;

}

}

KeUnstackDetachProcess(pKs);

if (ObOpenObjectByPointer((PVOID)Eprocess, 0, NULL, 0, NULL, KernelMode, &handle) != STATUS_SUCCESS)

return FALSE;

ZwTerminateProcess((HANDLE)handle, STATUS_SUCCESS);

ZwClose((HANDLE)handle);

return TRUE;

}

return FALSE;

}Win64 驱动内核编程-26.强制结束进程的更多相关文章

- Win64 驱动内核编程-27.强制读写受保护的内存

强制读写受保护的内存 某些时候我们需要读写别的进程的内存,某些时候别的进程已经对自己的内存读写做了保护,这里说四个思路(两个R3的,两个R0的). 方案1(R3):直接修改别人内存 最基本的也最简单的 ...

- Win64 驱动内核编程-7.内核里操作进程

在内核里操作进程 在内核里操作进程,相信是很多对 WINDOWS 内核编程感兴趣的朋友第一个学习的知识点.但在这里,我要让大家失望了,在内核里操作进程没什么特别的,就标准方法而言,还是调用那几个和进程 ...

- Win64 驱动内核编程-8.内核里的其他常用

内核里的其他常用 1.遍历链表.内核里有很多数据结构,但它们并不是孤立的,内核使用双向链表把它们像糖 葫芦一样给串了起来.所以遍历双向链表能获得很多重要的内核数据.举个简单的例子,驱 动对象 Driv ...

- Win64 驱动内核编程-3.内核里使用内存

内核里使用内存 内存使用,无非就是申请.复制.设置.释放.在 C 语言里,它们对应的函数是:malloc.memcpy.memset.free:在内核编程里,他们分别对应 ExAllocatePool ...

- Win64 驱动内核编程-2.基本框架(安装.通讯.HelloWorld)

驱动安装,通讯,Hello World 开发驱动的简单流程是这样,开发驱动安装程序,开发驱动程序,然后安装程序(或者其他程序)通过通讯给驱动传命令,驱动接到之后进行解析并且执行,然后把执行结果返回. ...

- Win64 驱动内核编程-18.SSDT

SSDT 学习资料:http://blog.csdn.net/zfdyq0/article/details/26515019 学习资料:WIN64内核编程基础 胡文亮 SSDT(系统服务描述表),刚开 ...

- Win64 驱动内核编程-31.枚举与删除映像回调

枚举与删除映像回调 映像回调可以拦截 RING3 和 RING0 的映像加载.某些游戏保护会用此来拦截黑名单中的驱动加载,比如 XUETR.WIN64AST 的驱动.同理,在反游戏保护的过程中,也可以 ...

- Win64 驱动内核编程-21.DKOM隐藏和保护进程

DKOM隐藏和保护进程 主要就是操作链表,以及修改节点内容. DKOM 隐藏进程和保护进程的本质是操作 EPROCESS 结构体,不同的系统用的时候注意查下相关定义,确定下偏移,下面的数据是以win7 ...

- Win64 驱动内核编程-11.回调监控进线程句柄操作

无HOOK监控进线程句柄操作 在 NT5 平台下,要监控进线程句柄的操作. 通常要挂钩三个API:NtOpenProcess.NtOpenThread.NtDuplicateObject.但是在 VI ...

随机推荐

- 设计模式系列之原型模式(Prototype Pattern)——对象的克隆

说明:设计模式系列文章是读刘伟所著<设计模式的艺术之道(软件开发人员内功修炼之道)>一书的阅读笔记.个人感觉这本书讲的不错,有兴趣推荐读一读.详细内容也可以看看此书作者的博客https:/ ...

- 快速查找未打补丁的exp

在windows DOS窗口下输入以下内容,输出为未打的补丁信息列表 systeminfo>vul.txt&(for %i in (KB977165 KB2160329 KB250366 ...

- 使用zap接收gin框架默认的日志并配置日志归档

目录 使用zap接收gin框架默认的日志并配置日志归档 gin默认的中间件 基于zap的中间件 在gin项目中使用zap 使用zap接收gin框架默认的日志并配置日志归档 本文介绍了在基于gin框架开 ...

- 进阶宝典一|SqlServer数据库自动备份设置

很多人都没机会接触到数据库备份,经常操作的要么是数据库管理员,要么是项目负责人.那是不是说数据库备份就不用学了? 不,其实作为开发人员应该要了解数据备份,数据备份的手段有很多:软件备份.脚本备份.其他 ...

- 确保某个BeanDefinitionRegistryPostProcessor Bean被最后执行的几种实现方式

目录 一.事出有因 二.解决方案困境 三.柳暗花明,终级解决方案 第一种实现方案 第二种实现方案 第三种实现方案 四.引发的思考 一.事出有因 最近有一个场景,因同一个项目中不同JAR包依赖同一个 ...

- P2023 [AHOI2009]维护序列 题解(线段树)

题目链接 P2023 [AHOI2009]维护序列 解题思路 线段树板子.不难,但是...有坑.坑有多深?一页\(WA\). 由于乘法可能乘\(k=0\),我这种做法可能会使结果产生负数.于是就有了这 ...

- Android Studio 安装及配置

安装时的那些事 •相关链接 [1]:无需翻墙的链接 [2]:Android Studio 安装教程 •从安装到放弃??? 初次接触 Android,并知道了开发 Android APP 的软件--An ...

- vue实现拖拽排序

基于vue实现列表拖拽排序的效果 在日常开发中,特别是管理端,经常会遇到要实现拖拽排序的效果:这里提供一种简单的实现方案. 此例子基于vuecli3 首先,我们先了解一下js原生拖动事件: 在拖动目标 ...

- 前端 | vxe-table 翻页保留复选框状态

0 前言 在前端开发过程中时常会遇到表格相关的显示与处理.组件库通常都会提供表格组件,对于展示.简单操作这些常用功能通常也够用:但如果需要更多的定制或进行比较复杂的操作,组件库自带的组件可能会捉襟见肘 ...

- IndentationError:unexpected indent”、“IndentationError:unindent does not match any outer indetation level”以及“IndentationError:expected an indented block Python常见错误

错误的使用缩进量 记住缩进增加只用在以:结束的语句之后,而之后必须恢复到之前的缩进格式. 经典错误,一定要注意缩进,尤其是在非界面化下环境的代码修改