2018-2019-2 20165312《网络攻防技术》Exp6 信息搜集与漏洞扫描

2018-2019-2 20165312《网络攻防技术》Exp6 信息搜集与漏洞扫描

目录

- 一、信息搜集技术与隐私保护——知识点总结

- 二、实验步骤

- 各种搜索技巧的应用

- Google Hacking

- 搜索网址目录结构

- 搜索特定类型的文件

- 搜索Email

- IP路由侦查

- DNS IP注册信息的查询

- whois

- nslookup

- dig

- IP2Location 地理位置查询

- netcraft提供信息查询服务

- IP2反域名查询

- 基本的扫描技术

- 主机扫描

- 端口扫描

- 操作系统版本探测

- 具体服务及版本探测

- 漏洞扫描OpenVas

- 各种搜索技巧的应用

- 三、实验中遇到的问题及解决方案

- 四、实验总结及问题回答

信息搜集技术与隐私保护——知识点总结

间接收集

- 无物理连接,不访问目标,使用第三方信息源

- 使用

whois/DNS获取ip - 使用msf中的辅助模块进行信息收集,具体指令可以在

auxiliary/gather中进行查询 - 可以利用搜索引擎进行在线查询

直接收集

- msf

- nmap

- nmap可以实现网络扫描、主机检测、漏洞探测、安全扫描

- 常用参数集合

-vv设置对结果详细输出-p设置扫描的端口号/端口范围sP设置扫描方式为ping扫描-sU设置扫描方式为udp扫描--traceroute设置路由追踪-sP <network address > </CIDR >扫描一个网段下的ip-O探测主机所运行的操作系统类型--exclude ip扫描时排除某个ip地址-n不进行DNS解析-R总是进行DNS解析

社会工程学

- 主要是针对人为错误,信息以打印输出、电话交谈、电子邮件等形式泄露,通过公开信息寻找蛛丝马迹

漏洞扫描OpenVas

- 开放式漏洞评估系统,其核心部分是一个服务器。该服务器包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

Exp6-1 各种搜索技巧的应用

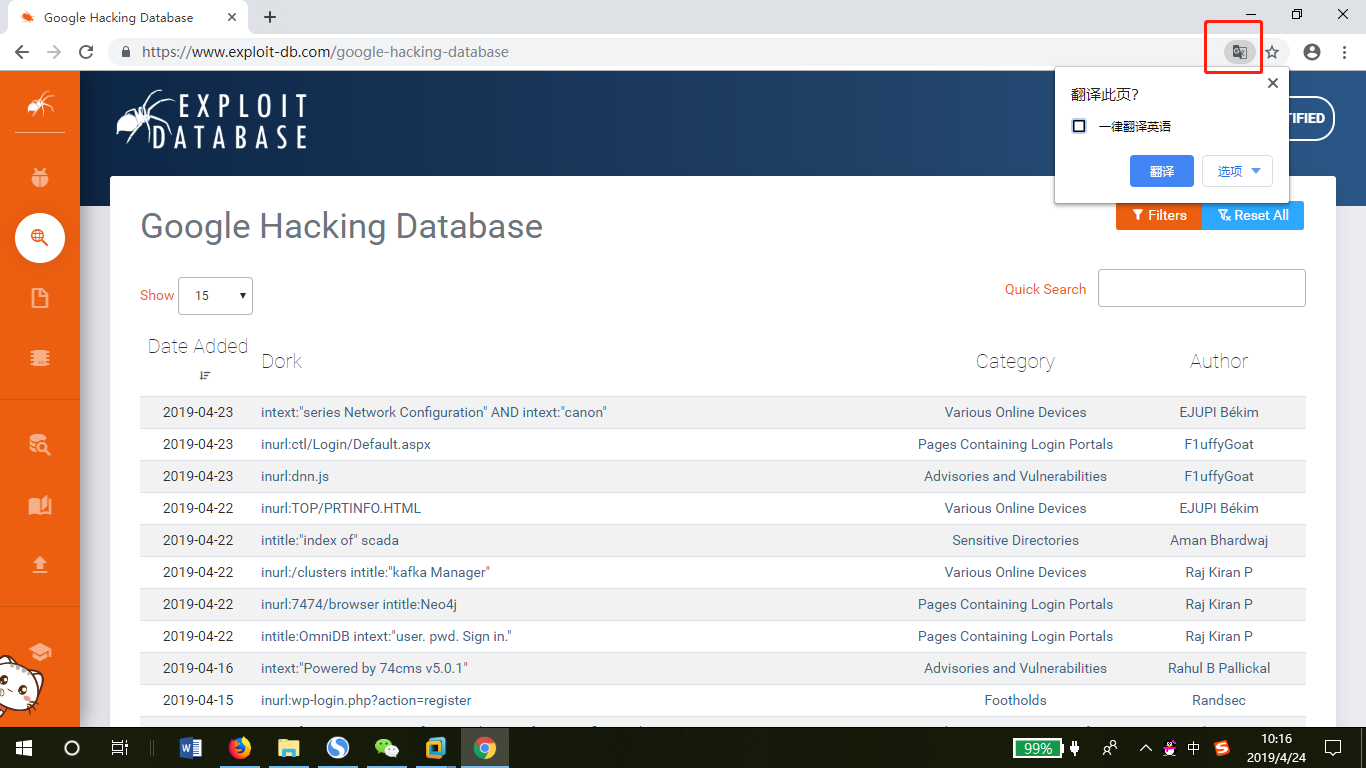

Google Hacking

- 进入页面,即可查看到谷歌黑客数据库

- 温馨提示:如果觉得一直查英语有些麻烦,就使用Google浏览器打开网页之后,进行中英文转换

- 温馨提示:如果觉得一直查英语有些麻烦,就使用Google浏览器打开网页之后,进行中英文转换

- 也可以使用过滤器,进行快速查询

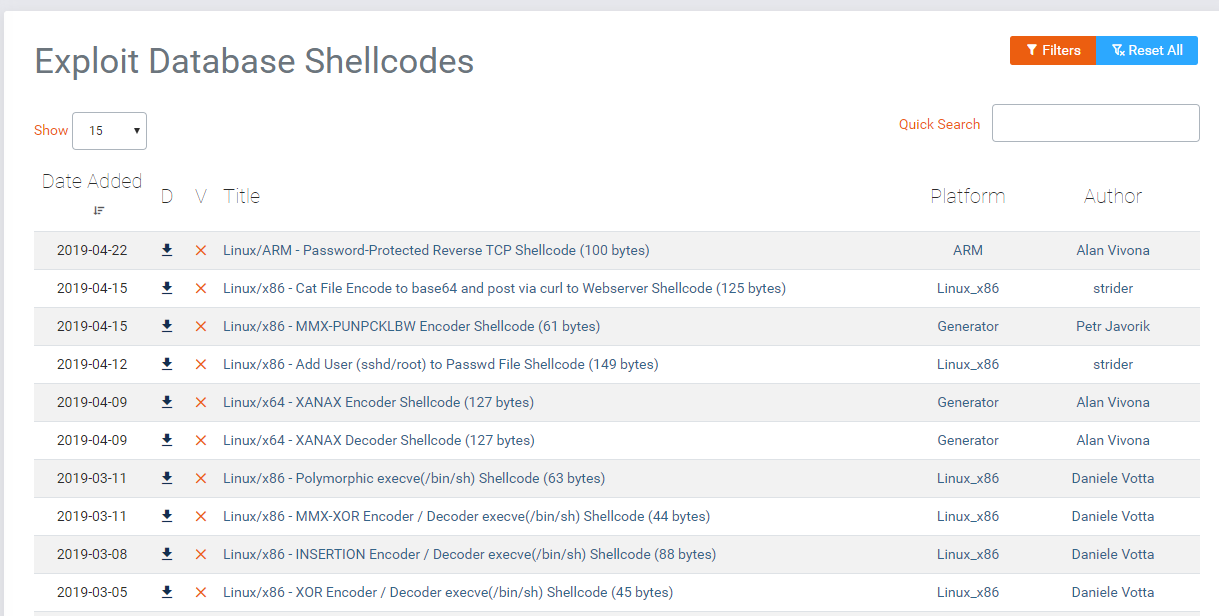

- 查看

shellcode

- 查看安全文件

- 查看攻击数据库

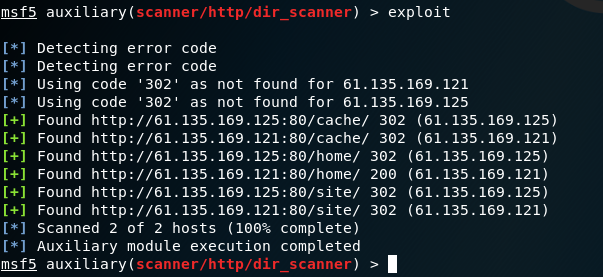

搜索网址目录结构

- 在

auxiliary/scanner/http/模块下存在暴力猜解的辅助模块,比如dir_scannerdir_listingbrute_dirs - 进入

auxiliary/scanner/http/dir_scanner后输入info查看Description意思大概是识别在给定路径中一些“引人关注的”路径

This module identifies the existence of interesting directories in a given directory path.

- 实验步骤

set RHOSTS www.baidu.com #设置扫描路径

set THREADS 100 #设置并发进程数量

exploit #攻击

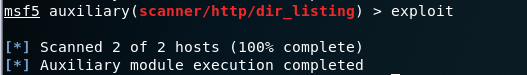

- 进入

auxiliary/scanner/http/dir_listing后输入info查看Description意思大概是识别在给定路径中的漏洞目录列表

This module identifies directory listing vulnerabilities in a given directory path.

实验步骤同上

进入

auxiliary/scanner/http/brute_dirs后输入info查看Description

This module identifies the existence of interesting directories by brute forcing the name in a given directory path.

- 实验步骤同上

搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找

打开浏览器后输入

filetype:pdf site:edu.cn 曹歌表示在edu.cn这个域内搜索与曹歌有关的.pdf文件(hhh当然这些都不是我)

点击其中任何一个搜索结果,即可下载

pdf文件

在搜索时,可以根据需求更改域名、关键字、文件格式

doc/pdf/xls/ppt/rtf

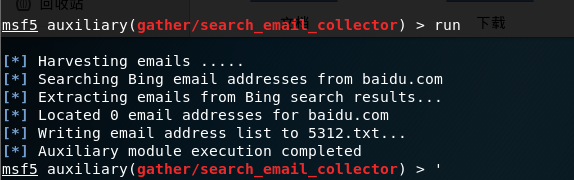

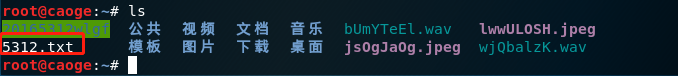

搜索Emali

metasploit中有auxiliary/gather/search_email_collector模块,可以进行针对性的搜集- 实验步骤

set DOMAIN baidu.com #设置target

set SEARCH_YAHOO false #不使用yahoo(因为我使用yahoo报错)

set SEARCH_GOOGLE false #不使用google(因为我使用google报错)

set OUTFILE 5312.txt #设置存储文件

exploit #攻击

IP路由侦查

- 在kail下输入

traceroute www.baidu.com得知到达www.baidu.com经过30个路由器

- 在windows下进行检验

traceroute www.baidu.com

Exp6-2 DNS IP注册信息的查询

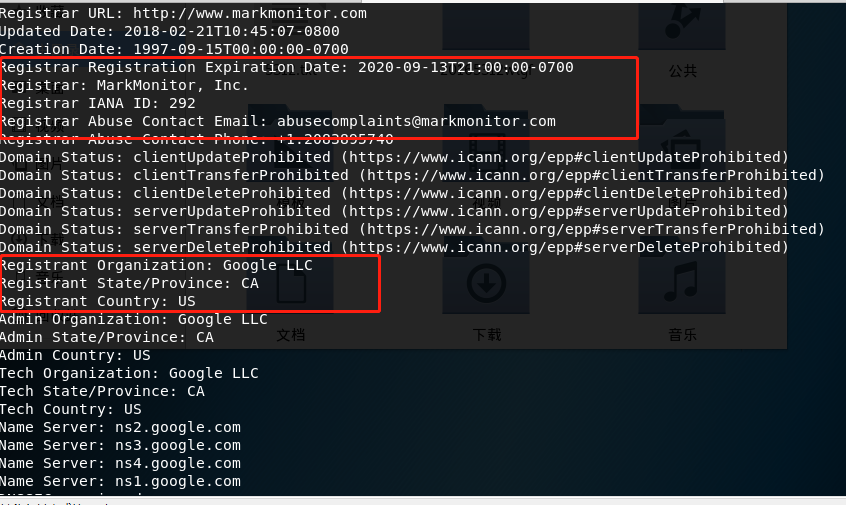

whois

- 功能:来查询域名的IP以及所有者等信息

- 进行whois查询时去掉

www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到 - 在kail终端输入

whois baidu.com可查询到有关www.baidu.com注册方、登记方的相关信息

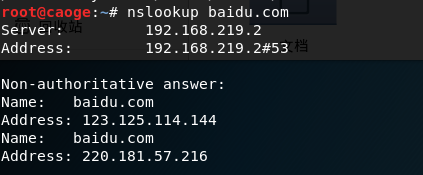

nslookup

- 功能:可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解析。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统(DNS) 基础结构的信息

- nslookup查询的结果不一定准确

- 在kail终端输入

nslookup baidu.com

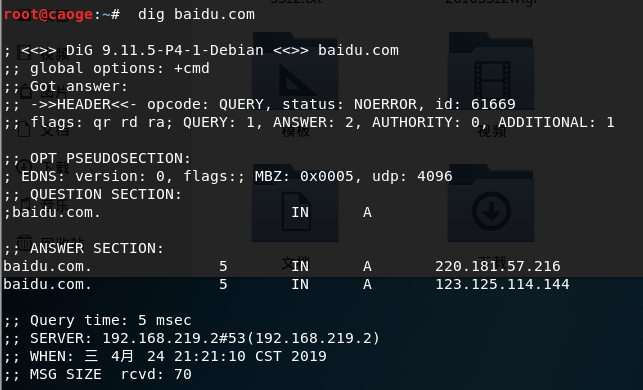

dig

一种用于将域名解析为IP的服务器系统

dig可以从官方DNS服务器上查询精确的结果

在kail终端输入

dig baidu.com

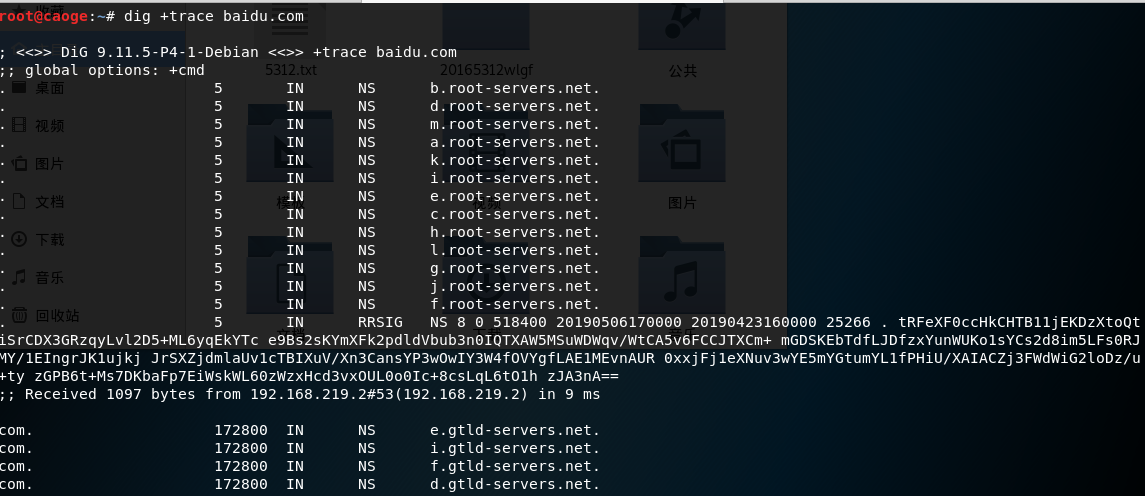

终端输入

dig +trace baidu.com可以查询到路径追踪(此为部分截图)

IP2Location 地理位置查询

- 进入

https://www.maxmind.com后输入想要查询的ip,即可查看到地理位置

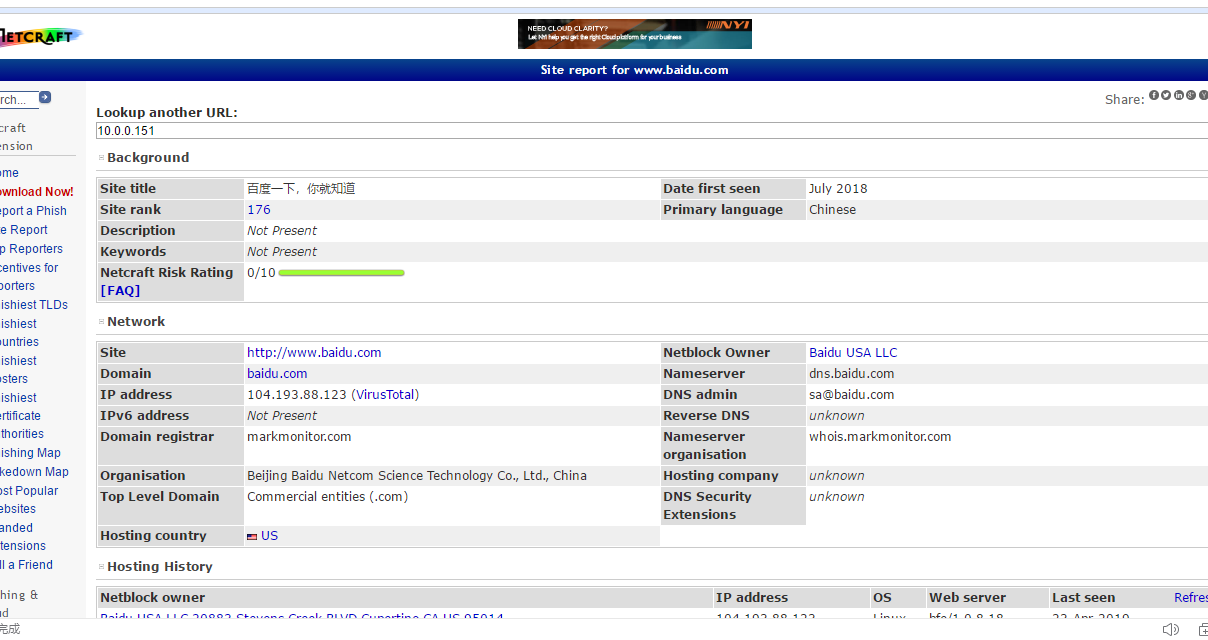

netcraft提供信息查询服务

- 进入地址

http://www.netcraft.com/可以查看更加详细的信息

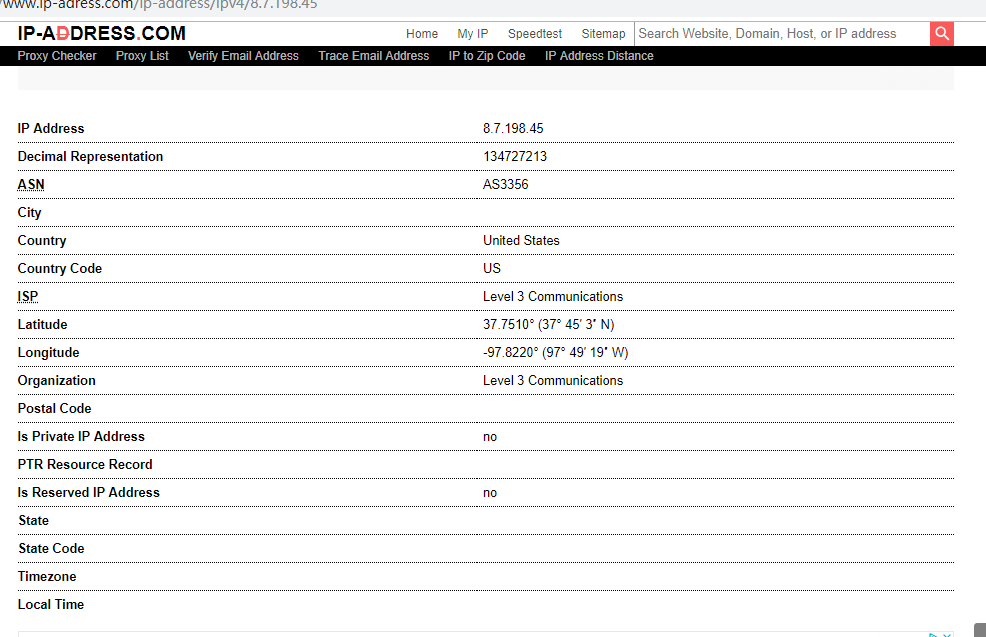

IP2反域名查询

- 进入地址

http://www.ip-adress.com/reverse_ip/可以查询地理位置、服务占用端口号,以及提供的服务类型

Exp6-3 基本的扫描技术

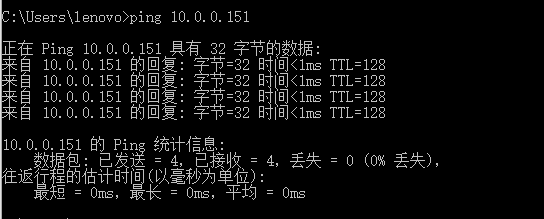

注:以我的主机为扫描对象(10.0.0.151)

主机扫描

ping

- ping命令可以发送ICMP数据包探测主机是否在线

- 在windows下输入

ping 10.0.0.151

使用

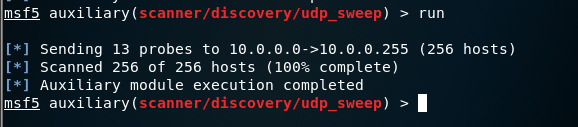

metasploit中的模块modules/auxiliary/scanner/discovery下的模块可以用于主机探测

- 实验中我选取了

auxiliary/scanner/discovery/udp_sweep使用udp数据包检测 - 实验步骤

- 设置模块

use auxiliary/scanner/discovery/udp_sweep - 设置扫描网段

set RHOSTS 10.0.0.1/24 - 设置并发扫描数

set THREADS 100 - 设置端口号

set RPORT 135 - 进行扫描

run

- 设置模块

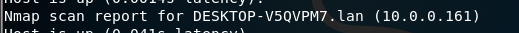

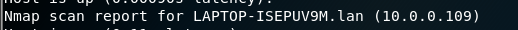

nmap

- 使用

nmap -sn 10.0.0.1/24对一个网段进行扫描(只做ping扫描不做端口扫描) - 查找到以下在线主机

- 使用

端口扫描

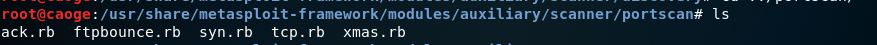

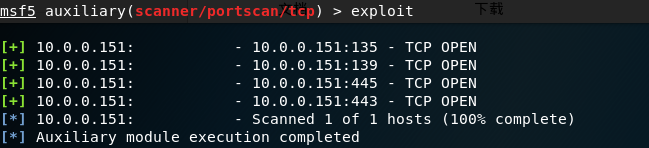

使用

metasploit中的模块modules/auxiliary/scanner/portscan下的模块可以用于端口探测

- 实验中我选取了

auxiliary/scanner/portscan/tcp使用tcp这一方式进行端口探测 - 实验步骤

- 设置模块

use auxiliary/scanner/portscan/tcp - 设置扫描地址

set RHOSTS 10.0.0.151 - 设置扫描端口范围

set PORTS 0-1024 - 进行扫描

exploit

- 设置模块

nmap

- 使用

nmap -sT -p 0-1024 10.0.0.151表示使用TCP connect扫描(类似Metasploit中的tcp扫描模块)0-1024的端口

- 使用

操作系统版本探测

使用

nmap -O 10.0.0.151进行操作系统版本探测

使用

nmap -sV 10.0.0.151查看目标主机的详细服务信息

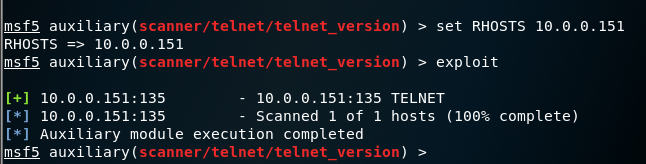

具体服务及版本探测

- 每个具体服务的探测都对应一个msf模块,在

modules/auxiliary/scanner中进行搜索 - telnet服务扫描

- 进入

usr/share/metasploit-framework/modules/auxiliary/scanner/telnet - 选用

auxiliary/scanner/telnet/telnet_version模块 - 设置扫描地址

set RHOSTS 10.0.0.151/24

- 进入

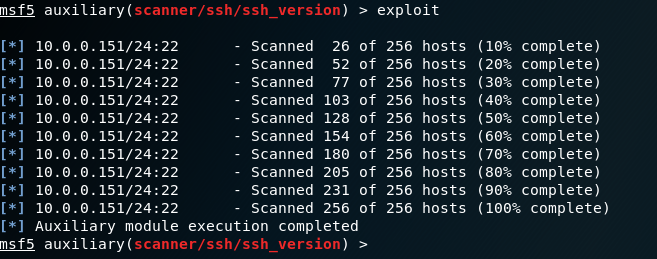

- ssh服务扫描

- 进入

usr/share/metasploit-framework/modules/auxiliary/scanner/ssh - 选用

auxiliary/scanner/ssh/ssh_version模块 - 设置扫描网段

set RHOSTS 10.0.0.151/24

- 进入

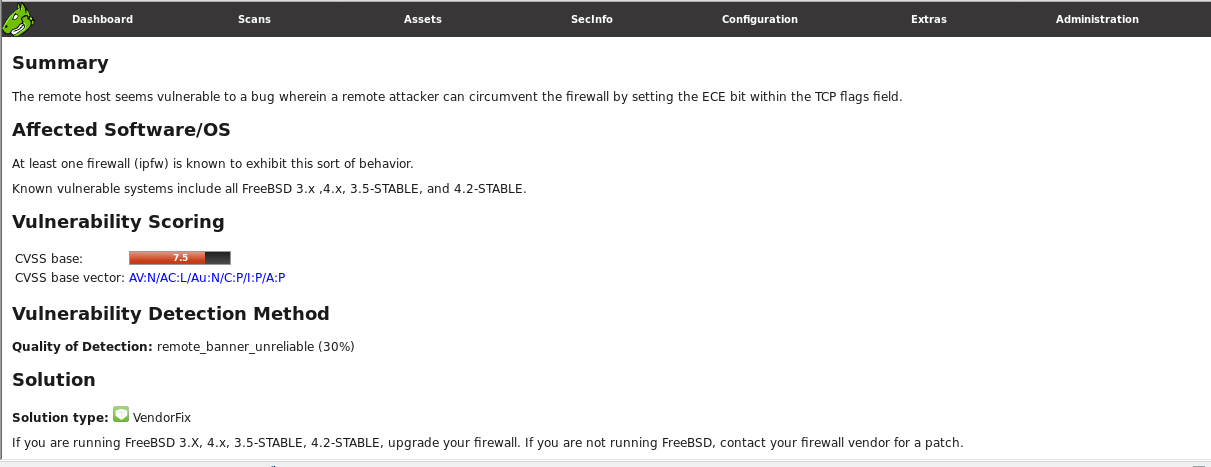

Exp6-4 漏洞扫描OpenVas

安装openvas

- 使用

sudo apt-get install openvas进行安装 - 输入

openvas-check-setup检查状态 - 根据他的提示

fix一步一步安装

主机扫描

- 输入

openvas-start启动OpenVAS,会自动弹出网页 - 输入用户名和密码成功登录之后

- 新建任务

scan->Tasks->Task Wizard - 输入扫描主机IP

10.0.0.151开始扫描 - 我的主机存在的漏洞等级有点高(令人害怕)

- 点击

Full and fast进行详细查看漏洞族 - 以

Firewalls为例查看有关防火墙的漏洞

- 然后危害等级最高为7.5,一共有三个漏洞。详细查看其中一个

Firewall ECE-bit bypass - 可以查看

summarysolutionted Software/OS我们可以知道远程攻击者可以通过在TCP flags字段中设置ECE位来绕过防火墙。

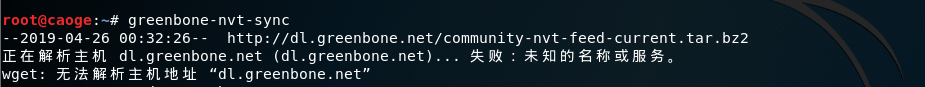

实验中遇到的问题及解决方案

1.在安装openvas时,根据fix的提示,输入 greenbone-nvt-sync遇到如图所示问题

解决方法

sudo greenbone-nvt-sync

实验总结及问题回答

有了exp5的msf的基础,这次实验比较简单,同时让我了解了很多知识,拓宽了知识面。

哪些组织负责DNS,IP的管理

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理

ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址

- 什么是3R信息

注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

- 评价下扫描结果的准确性

在整体上,扫描结果比较准确。在探测一台主机上开放的tcp端口(0~1024),我使用msf和nmap扫描出的结果有些差异,其中nmap扫描的端口号比msf多出两个。害怕是我操作除了问题,我又做了一遍,结果还是一样。所以我觉得有些时候不同的扫描方式都存在或多或少的缺陷吧。

2018-2019-2 20165312《网络攻防技术》Exp6 信息搜集与漏洞扫描的更多相关文章

- 2015306 白皎 《网络攻防》EXP6 信息搜集与漏洞扫描

2015306 白皎 <网络攻防>EXP6 信息搜集与漏洞扫描 一.问题回答 (1)哪些组织负责DNS,IP的管理. 顶级的管理者是Internet Corporation for Ass ...

- 20155318 《网络攻防》Exp6 信息搜集与漏洞扫描

20155318 <网络攻防>Exp6 信息搜集与漏洞扫描 基础问题 哪些组织负责DNS,IP的管理. 互联网名称与数字地址分配机构,ICANN机构.其下有三个支持机构,其中地址支持组织( ...

- 20155334 《网络攻防》 Exp6 信息搜集与漏洞扫描

20155334 Exp6 信息搜集与漏洞扫描 一.实验问题回答 哪些组织负责DNS,IP的管理? 答:互联网名称与数字地址分配机构 ICANN ,该机构决定了域名和IP地址的分配.负责协调管理DNS ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155330 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155330 <网络对抗> Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构(The Internet Corporation ...

- 20155331 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155331 <网络对抗> Exp6 信息搜集与漏洞扫描 实验问题回答 哪些组织负责DNS,IP的管理 答:美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器.DNS和 ...

随机推荐

- MySQL数据库“十宗罪”【十大经典错误案例】

原文作者:张甦 来源:http://blog.51cto.com/sumongodb 今天就给大家列举 MySQL 数据库中,最经典的十大错误案例,并附有处理问题的解决思路和方法,希望能给刚入行,或数 ...

- DNS学习笔记

一.域名的层级结构 主机名.次级域名.顶级域名.根域名 # 即 host.sld.tld.root 比如,域名math.stackexchange.com显示为math.stackexchange.c ...

- 【Coucurrency-CountDownLatch】-20161203-0002

简介 java异步任务相关的工具.主要用在某些线程需要等到其他线程完成某些操作后才能执行的场景. 等待线程需要显示的调用wait方法,表示线程当前挂起,需要等到countdownLatch到0才执行. ...

- linux开机默认启动命令行模式

进入vi /etc/inittab 修改id:5:initdefault: 为id:3:initdefault:

- Ubuntu重装VMwareTools

直接copy过来的虚拟机有问题所以需要重装. 先卸载老的: 1,进入到/usr/bin目录,执行脚本sudo vmware-uninstall-tool.pl 2,在安装前把/usr/lib/vmwa ...

- Unity 查找泛型List中的相同与不同数据

Unity查找泛型集合中的不同数据 本文提供全流程,中文翻译. Chinar 坚持将简单的生活方式,带给世人!(拥有更好的阅读体验 -- 高分辨率用户请根据需求调整网页缩放比例) Chinar -- ...

- ORB_SLAM2安装

进入工程目录,我们发现有两个sh文件,一个是build.sh另一个是build_ros.sh. 这两个都可以进行ORB_SLAM2的安装,我们先来看一下build.sh echo "Conf ...

- centos7设置定时任务

第一种方式修改/etc/crontab文件,这种方式是系统的周期任务,只能root用户才可以执行 SHELL=/bin/bashPATH=/sbin:/bin:/usr/sbin:/usr/binMA ...

- 批量镜像locator(比如表情模板)

#外挂 镜像loc 前缀 lf 镜像给 rt 选中其中一个会镜像另一个 myPrefix='lf_'myMdf='rt_' myselectLoc=mc.ls(sl=1)for ...

- 【开发】iOS入门 - Touch事件处理学习笔记

网上介绍iOS事件机制的文章,有不少都讲得很好,搬运一次意义不大,这里我就列一些要点吧. 跟Android一样,iOS的Touch事件也是从外到内传递,然后从内到外响应,可以看成一个U型结构.然而,个 ...