初探IAT

---恢复内容开始---

IAT(Import Address Table:输入函数地址表)

【IAT作用是什么:】

一个API函数,比如MessageBoxA,我们是如何调用它的呢,

在这里我们可以看出是通过一个间接跳转来抵达了MessageBoxA的入口点。

它的入口点在我的电脑上是75F1FDAE,但是在其他版本操作系统或者User32.dll版本不相同的电脑上,入口点就可能会不同。

为了解决以上兼容问题,操作系统就必须提供一些措施来确保该CrackMe可以在其他版本的Windows操作系统,以及DLL版本下也能正常运行。

这时IAT(Import Address Table:输入函数地址表)就应运而生了。

【 IAT是什么:】

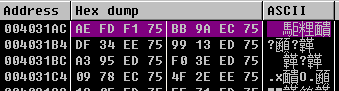

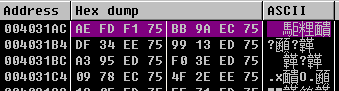

这时我们在数据窗口看看调用MessageBoxA时JMP的4031AC有什么

我们看到里面是MessageBoxA的入口点

除了MessageBoxA,我们还可以看到很多类似的间接JMP。

这一片区域包含了该程序调用的所有API函数的入口地址,这块区域我们称之为IAT(导入函数地址表),这里就是解决不同版本操作系统间调用API兼容问题的关键所在,

不同版本操作系统,相同API函数的入口点不相同,这时我们就需要提前把API函数地址填充到IAT中,然后像刚才一样通过间接跳转来调用该API函数即可,

这样就可以确保不同版本系统调用的都是正确的API函数。

那么现在问题来了,【何将API函数入口地址填充到IAT中呢?】

现在我们仍以调用MessageBoxA时间接跳转IAT的4031AC内存单元为例,这里我们选中4031AC中保存的内容,单击鼠标右键选择-View executable file(浏览可执行文件),

就能看到4031AC这个虚拟地址对应于可执行文件中的文件偏移是多少了。

我们看到在可执行文件对应文件偏移处中的内容为60 33 00 00,当程序运行起来的时候,0FAC这个文件偏移对应的虚拟地址处就会被填充为EA 04 D5 77,

也就是说该CrackMe进程空间中的4031AC地址处会被填入正确的API函数地址,然后就可以通过间接跳转来调用MessagBoxA啦。

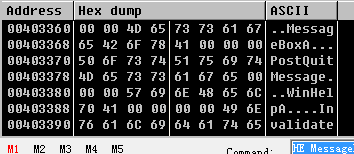

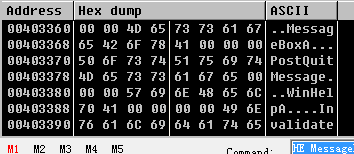

这里3360加上映像基址即,我们定位到403360处,看看是什么。

哇看到了一个字符串,是我们调用函数API的名字MessagBoxA,也就是说操作系统根据这个字符串,能够定位到相应的API函数名称,然后通过调用GetProcAddress(注)获取对应API函数的地址,

然后将该地址填充到IAT中,覆盖原来的3360。这样就能保证在程序执行前,IAT中被填充了正确的API函数地址。如果我们换一台机器,定位到4031AC处,可能会看到里面存放着不同的地址。

这样就能够调用MessageBoxA了,大家可能会觉得这个过程很复杂,其实填充IAT的过程都是操作系统帮我们完成的,在程序开始执行前,IAT已经被填入了正确的API函数地址。

到现在为止,操作系统是如何填充IAT的了,而要成功执行应该满足:

可执行文件各IAT项所在的文件偏移处必须是一个指针,指向一个字符串(如:MessagBoxA)。

【直接跳转和间接跳转】

跳转分为两种,直接跳转和间接跳转

直接跳转

跳转的目的地为后面的内存单元

间接跳转

跳转的真正目的地保存在内存单元中

当程序需要调用某个API函数的时候,都是通过一个间接跳转来调用的

---注释---

---恢复内容结束---

IAT(Import Address Table:输入函数地址表)

【IAT作用是什么:】

一个API函数,比如MessageBoxA,我们是如何调用它的呢,

在这里我们可以看出是通过一个间接跳转来抵达了MessageBoxA的入口点。

它的入口点在我的电脑上是75F1FDAE,但是在其他版本操作系统或者User32.dll版本不相同的电脑上,入口点就可能会不同。

为了解决以上兼容问题,操作系统就必须提供一些措施来确保该CrackMe可以在其他版本的Windows操作系统,以及DLL版本下也能正常运行。

这时IAT(Import Address Table:输入函数地址表)就应运而生了。

【 IAT是什么:】

这时我们在数据窗口看看调用MessageBoxA时JMP的4031AC有什么

我们看到里面是MessageBoxA的入口点

除了MessageBoxA,我们还可以看到很多类似的间接JMP。

这一片区域包含了该程序调用的所有API函数的入口地址,这块区域我们称之为IAT(导入函数地址表),这里就是解决不同版本操作系统间调用API兼容问题的关键所在,

不同版本操作系统,相同API函数的入口点不相同,这时我们就需要提前把API函数地址填充到IAT中,然后像刚才一样通过间接跳转来调用该API函数即可,

这样就可以确保不同版本系统调用的都是正确的API函数。

那么现在问题来了,【何将API函数入口地址填充到IAT中呢?】

现在我们仍以调用MessageBoxA时间接跳转IAT的4031AC内存单元为例,这里我们选中4031AC中保存的内容,单击鼠标右键选择-View executable file(浏览可执行文件),

就能看到4031AC这个虚拟地址对应于可执行文件中的文件偏移是多少了。

我们看到在可执行文件对应文件偏移处中的内容为60 33 00 00,当程序运行起来的时候,0FAC这个文件偏移对应的虚拟地址处就会被填充为EA 04 D5 77,

也就是说该CrackMe进程空间中的4031AC地址处会被填入正确的API函数地址,然后就可以通过间接跳转来调用MessagBoxA啦。

这里3360加上映像基址即,我们定位到403360处,看看是什么。

哇看到了一个字符串,是我们调用函数API的名字MessagBoxA,也就是说操作系统根据这个字符串,能够定位到相应的API函数名称,然后通过调用GetProcAddress(注)获取对应API函数的地址,

然后将该地址填充到IAT中,覆盖原来的3360。这样就能保证在程序执行前,IAT中被填充了正确的API函数地址。如果我们换一台机器,定位到4031AC处,可能会看到里面存放着不同的地址。

这样就能够调用MessageBoxA了,大家可能会觉得这个过程很复杂,其实填充IAT的过程都是操作系统帮我们完成的,在程序开始执行前,IAT已经被填入了正确的API函数地址。

到现在为止,操作系统是如何填充IAT的了,而要成功执行应该满足:

可执行文件各IAT项所在的文件偏移处必须是一个指针,指向一个字符串(如:MessagBoxA)。

【为什么脱壳后要修复IAT呢】

因为壳把IAT破坏了,

壳压根不需要原程序的IAT,因为被加壳程序首先会执行解密例程,读取IAT中所需要的API的名称指针,然后定位到API函数地址,将其填入到IAT中,这个时候,IAT中已经被填充了正确的API函数地址,

对应的API函数名称的字符串已经不需要了,可以清除掉。大部分的壳会将API函数名称对应的字符串以密文的形式保存到某个地址处,让Cracker们不能那么容易找到它们。

【直接跳转和间接跳转】

跳转分为两种,直接跳转和间接跳转

直接跳转

跳转的目的地为后面的内存单元

间接跳转

跳转的真正目的地保存在内存单元中

当程序需要调用某个API函数的时候,都是通过一个间接跳转来调用的

---注释---

初探IAT的更多相关文章

- 初探领域驱动设计(2)Repository在DDD中的应用

概述 上一篇我们算是粗略的介绍了一下DDD,我们提到了实体.值类型和领域服务,也稍微讲到了DDD中的分层结构.但这只能算是一个很简单的介绍,并且我们在上篇的末尾还留下了一些问题,其中大家讨论比较多的, ...

- CSharpGL(8)使用3D纹理渲染体数据 (Volume Rendering) 初探

CSharpGL(8)使用3D纹理渲染体数据 (Volume Rendering) 初探 2016-08-13 由于CSharpGL一直在更新,现在这个教程已经不适用最新的代码了.CSharpGL源码 ...

- 从273二手车的M站点初探js模块化编程

前言 这几天在看273M站点时被他们的页面交互方式所吸引,他们的首页是采用三次加载+分页的方式.也就说分为大分页和小分页两种交互.大分页就是通过分页按钮来操作,小分页是通过下拉(向下滑动)时异步加载数 ...

- JavaScript学习(一) —— 环境搭建与JavaScript初探

1.开发环境搭建 本系列教程的开发工具,我们采用HBuilder. 可以去网上下载最新的版本,然后解压一下就能直接用了.学习JavaScript,环境搭建是非常简单的,或者说,只要你有一个浏览器,一个 ...

- .NET文件并发与RabbitMQ(初探RabbitMQ)

本文版权归博客园和作者吴双本人共同所有.欢迎转载,转载和爬虫请注明原文地址:http://www.cnblogs.com/tdws/p/5860668.html 想必MQ这两个字母对于各位前辈们和老司 ...

- React Native初探

前言 很久之前就想研究React Native了,但是一直没有落地的机会,我一直认为一个技术要有落地的场景才有研究的意义,刚好最近迎来了新的APP,在可控的范围内,我们可以在上面做任何想做的事情. P ...

- 【手把手教你全文检索】Apache Lucene初探

PS: 苦学一周全文检索,由原来的搜索小白,到初次涉猎,感觉每门技术都博大精深,其中精髓亦是不可一日而语.那小博猪就简单介绍一下这一周的学习历程,仅供各位程序猿们参考,这其中不涉及任何私密话题,因此也 ...

- Key/Value之王Memcached初探:三、Memcached解决Session的分布式存储场景的应用

一.高可用的Session服务器场景简介 1.1 应用服务器的无状态特性 应用层服务器(这里一般指Web服务器)处理网站应用的业务逻辑,应用的一个最显著的特点是:应用的无状态性. PS:提到无状态特性 ...

- NoSQL初探之人人都爱Redis:(3)使用Redis作为消息队列服务场景应用案例

一.消息队列场景简介 “消息”是在两台计算机间传送的数据单位.消息可以非常简单,例如只包含文本字符串:也可以更复杂,可能包含嵌入对象.消息被发送到队列中,“消息队列”是在消息的传输过程中保存消息的容器 ...

随机推荐

- CSS3集锦之新增选择器、圆角、阴影、透明度、transition动画、transform变形、animation动画

---恢复内容开始--- 一.CSS3新增选择器 1.nth-chlid(n)用法 selector:nth-chlid(n)指找到第n个子元素并且该元素为selector标签 <!DOCTYP ...

- 总结两种动态代理jdk代理和cglib代理

动态代理 上篇文章讲了什么是代理模式,为什么用代理模式,从静态代理过渡到动态代理. 这里再简单总结一下 什么是代理模式,给某个对象提供一个代理对象,并由代理对象控制对于原对象的访问,即客户不直接操控原 ...

- Maven部署(linux)

1.下载 进入http://maven.apache.org/download.cgi下载.或者使用wget命令. mkdir /opt/maven cd /opt/maven wget http:/ ...

- Jenkins构建Android项目持续集成之单元测试及代码覆盖率

单元测试 在软件开发中一直在推崇TDD(测试驱动开发),但是一直不能被有效的执行或者并不是真正的测试驱动开发(先开发后写单元测试),因为我们懒!而Android开发又是大多应用层面的开发,很多都是和视 ...

- Html 学习

行内元素和块级元素 行内元素(行级元素) 多个元素会在一行内显示 块级元素 独立成行 注意:块级元素能够嵌套行内元素 <div> <span></span> < ...

- Java 时钟

<!DOCTYPE html><html lang="zh"><head> <meta charset="UTF-8" ...

- MyBatis的关联关系 一对一 一对多 多对多

一对一示例 一个妻子对应一个丈夫 数据库表设计时 在妻子表中添加一个丈夫主键的作为外键 1 对应的JavaBean代码虽然在数据库里只有一方配置的外键,但是这个一对一是双向的关系. Husband实体 ...

- Ubuntu安装桌面环境

1.安装Ubuntu默认的Gnome桌面: sudo apt-get install ubuntu-desktop 2.不安装默认组件,例如Evolution和OpenOffice: sudo apt ...

- USB的包结构及包分类

USB的传输总是低位在前,高位在后. USB的传输方向:从设备到主机的数据为输入:从主机到设备的数据叫做输出. 1. 包结构 以同步域开始,紧跟着一个包标识符PID(Packet Identifier ...

- Python基础之常用模块(二)

一.sys模块 1.sys.exit() 退出程序,这是正常退出程序,与之前用的break不同的是,break只是退出循环,循环之后的代码还会正常运行 2.sys.argv 会返回一个列表,列表中的 ...