wFuzz使用帮助

********************************************************

* Wfuzz 2.0 - The Web Bruteforcer *

******************************************************** Usage: /usr/bin/wfuzz [options] <url> Options:

-c : Output with colors 带颜色输出

-v : Verbose information 版本信息

-o printer : Output format by stderr 格式化输出 -p addr : use Proxy (ip:port or ip:port-ip:port-ip:port) 使用代理

-x type : use SOCK proxy (SOCKS4,SOCKS5) 使用sock

-t N : Specify the number of threads (20 default) 进程

-s N : Specify time delay between requests (0 default) 超时时间 -e <type> : List of available encodings/payloads/iterators/printers 类型(编码)

-R depth : Recursive path discovery

-I : Use HTTP HEAD instead of GET method (No HTML body responses).

--follow : Follow redirections -m iterator : Specify iterator (product by default)

-z payload : Specify payload (type,parameters,encoding)

-V alltype : All parameters bruteforcing (allvars and allpost). No need for FUZZ keyword. -X : Payload within HTTP methods (ex: "FUZZ HTTP/1.0"). No need for FUZZ keyword.

-b cookie : Specify a cookie for the requests cookie值

-d postdata : Use post data (ex: "id=FUZZ&catalogue=1") post数据包

-H headers : Use headers

(ex:"Host:www.mysite.com,Cookie:id=1312321&user=FUZZ") 使用头 --basic/ntlm/digest auth : in format "user:pass" or "FUZZ:FUZZ" or "domain\FUZ2Z:FUZZ" --hc/hl/hw/hh N[,N]+ : Hide resposnes with the specified[s] code/lines/words/chars (Use BBB for taking values from baseline) 隐藏特殊响应(状态码,chars响应头长度)

--hs regex : Hide responses with the specified regex within the response Keyword: FUZZ,FUZ2Z wherever you put these words wfuzz will replace them by the payload selected. Example: - wfuzz.py -c -z file,commons.txt --hc 404 -o html http://www.site.com/FUZZ 2> res.html 猜解目录名

- wfuzz.py -c -z file,users.txt -z file,pass.txt --hc 404 http://www.site.com/log.asp?user=FUZZ&pass=FUZ2Z

- wfuzz.py -c -z range,1-10 --hc=BBB http://www.site.com/FUZZ{something}

使用帮助:

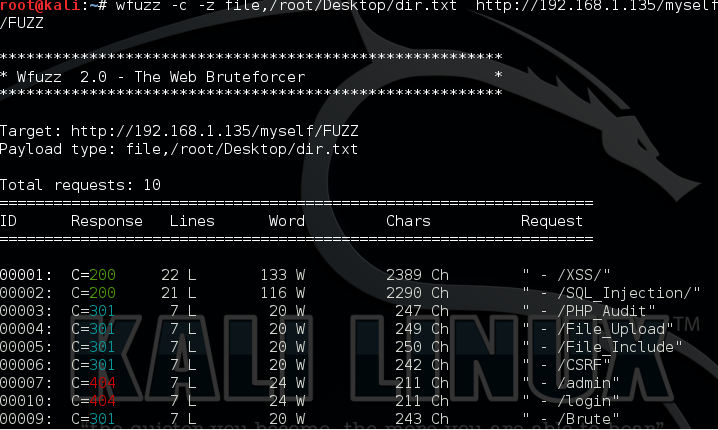

路径扫描

对比下面这张

通过一些参数,可以更快的帮组我们渗透

爆破用户名及密码:

测试注入:这里我没有演示,我们可以将一些注入语句写在文件中,这样我们可以通过wfuzz来进行注入扫描

wFuzz使用帮助的更多相关文章

- 网站模糊测试爆破工具Wfuzz

网站模糊测试爆破工具Wfuzz 模糊测试爆破使用模糊测试的方式对HTTP请求中的各个参数同时进行猜测爆破.例如,渗透测试人员可以采用不同的HTTP请求方式来访问由字典生成的网页路径,以判断网页目录 ...

- Web安全 --Wfuzz 使用大全

前言: 做web渗透大多数时候bp来fuzz 偶尔会有觉得要求达不到的时候 wfuzz就很有用了这时候 用了很久了这点来整理一次 wfuzz 是一款Python开发的Web安全模糊测试工具. 下 ...

- Web模糊测试:WFuzz的坑和快速入门

转载自 FreeBuf.COM 首先说下我对wfuzz这个工具的简单介绍和理解.工具主要是做web模糊测试,最开始做fuzz我是自己写个脚本配合一些常用工具来测,后来看见这款工具因为是比较简单吧,学习 ...

- Wfuzz使用学习

工具用了不总结,使用命令很容易生疏,今天就把笔记梳理总结一下. 0x01 简介 WFuzz是用于Python的Web应用程序安全性模糊工具和库.它基于一个简单的概念:它将给定有效负载的值替换对FUZZ ...

- wfuzz 安装

wfuzz 安装 win10 下的wfuzz安装 fuzz下载 https://github.com/xmendez/wfuzz 安装遇到的问题 0x1报错 解决方法: 更新pip python -m ...

- wfuzz的使用

用于模糊测试,测试过滤字符 转载:https://www.secpulse.com/archives/81560.html https://www.freebuf.com/sectool/173746 ...

- Wifite.py 修正版脚本代码

Kali2.0系统自带的WiFite脚本代码中有几行错误,以下是修正后的代码: #!/usr/bin/python # -*- coding: utf-8 -*- """ ...

- Github 安全类Repo收集整理

作者:天谕链接:https://zhuanlan.zhihu.com/p/21380662来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处.刚好这两天对之前github上关 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

随机推荐

- BZOJ1552[Cerc2007]robotic sort&BZOJ3506[Cqoi2014]排序机械臂——非旋转treap

题目描述 输入 输入共两行,第一行为一个整数N,N表示物品的个数,1<=N<=100000. 第二行为N个用空格隔开的正整数,表示N个物品最初排列的编号. 输出 输出共一行,N个用空格隔开 ...

- HDU5399-多校-模拟

Too Simple Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)Total ...

- Cgod省选的爆零日记

声明 虽然是日记,但博主太咕咕咕了,所以可能会鸽掉. 3.11 辣鸡杭二的机子,卡我常数,削我分数. 他们那边的机子好像比我们慢四倍的样子? 开局刚\(T3\),分数全靠骗. \(yy\)许久\(GG ...

- CodeChef题目选讲

https://wenku.baidu.com/view/2445a0322f60ddccda38a023.html 关键点:不超过7条 根据咕咕原理,所以答案最少是N/7;(N小于49就暴力) 随机 ...

- P1382 楼房 set用法小结

这个sb题目,剧毒... STL大法好 首先,我准备用经典的线段树优化扫描线来做.之前的矩形周长把我困了数天导致我胸有成竹. 然后,敲代码半小时,调试半个月......这个,sb,怎么改都是0分+2个 ...

- CF 468B Two Sets

题意: 给定n个正整数与a,b两个集合,求一种方案使得这n个数恰好被分在这两个集合中且集合中无多余的数且若x在a中则A-x在a中,若x在b中则B-x在b中. 题意理解了我好半天... 解法1:并查集. ...

- Java: 在不同windows主题下,JFrame窗口设置最佳高度的解决方案

//设置窗口的大小,无论使用怎样的windows主题,都能灵活的应对,显示合适的窗口大小,一定要在JFrame.setVisible(true)之前调用, //替代传统的frame.setSize(w ...

- zookeeper配置

原文链接:https://www.cnblogs.com/yuyijq/p/3438829.html 前面两篇文章介绍了Zookeeper是什么和可以干什么,那么接下来我们就实际的接触一下Zookee ...

- Database in BioInformation

很多数据库都可以通过下面的网站下载:http://annovar.openbioinformatics.org/en/latest/user-guide/download/ 一.NHLBI-ESP(E ...

- Hadoop基础-HDFS安全管家之Kerberos实战篇

Hadoop基础-HDFS安全管家之Kerberos实战篇 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 我们都知道hadoop有很多不同的发行版,比如:Apache Hadoop ...